- •Лабораторна робота №14

- •Router(config)# access-list 1 permit host 172.34.12.1

- •Router(config)# access-list 100 deny tcp 172.16.2.0 0.0.0.255 any eq telnet

- •Router(config)# ip access-list standart permit-ip Router(config-ext-nacl)#permit host 192.168.5.47

- •Налаштування списку контролю доступу

- •Access-list 1 deny 155.12.1.0 0.0.0.255

Router(config)# ip access-list standart permit-ip Router(config-ext-nacl)#permit host 192.168.5.47

Команда створює стандартний список доступу з ім'ям дозволу IP. Дозволяє доступ з IP-адреси 192.168.5.47.

Налаштування списку контролю доступу

Таким чином, налаштування списку контролю доступу охоплює два етапи: створення та застосування.

Створення ACL-списку

Увійдіть у режим глобальної налаштування. За допомогою команди access-list введіть інструкції списку контролю доступу. Введіть всі інструкції з однаковим номером ACL-списку, поки список контролю доступу не буде готовий.

Синтаксис стандартного ACL-списку наступний:

access-list [номер-списку-доступу] [deny | permit] [вихідний адреса] [вихідна-групова маска] [log]

Оскільки кожен пакет порівнюється з інструкцією ACL-списку до знаходження збігів, порядок розміщення інструкцій в ACL-списку може впливати на затримку передачі пакету. Тому розташовуйте інструкції таким чином, щоб більш часті умови в ACL-списку передували менш частим. Наприклад, інструкції зі збігом за найбільшим обсягом трафіку необхідно розміщувати на початку ACL-списку.

При цьому слід пам'ятати, що при збігу пакет більше не порівнюється з іншими інструкціями в ACL-списку. Це означає, що якщо один рядок дозволяє пакет, а наступний рядок в ACL-списку забороняє його, пакет буде дозволений. З цієї причини слід планувати ACL-список таким чином, щоб інструкції з більш визначеними вимогами розташовувалися перед інструкціями більш загальними вимогами. Іншими словами, забороняйте доступ певного вузла в мережі, дозволяючи доступ іншим у всій мережі.

Для видалення ACL-списку використовуйте наступну команду:

no access-list [номер списку]

З стандартного чи розширеного ACL-списку не можна видалити один рядок. Замість цього ACL-список видаляється повністю і його необхідно замінити.

Застосування списку контролю доступу

Виконується в 2 етапи:

1. Визначається маршрутизатор та його інтерфейс, для якого буде використовуватися ACL-список.

2. Здійснюється вибір напрямку фільтрації трафіку.

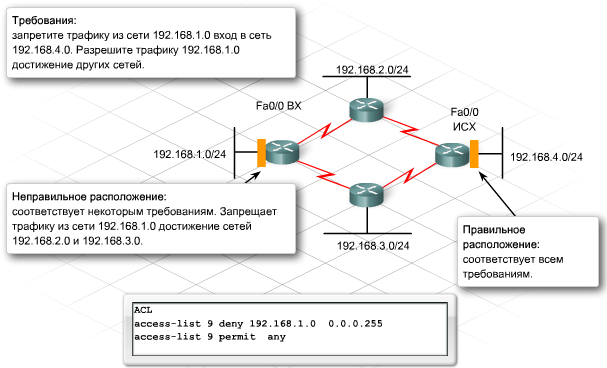

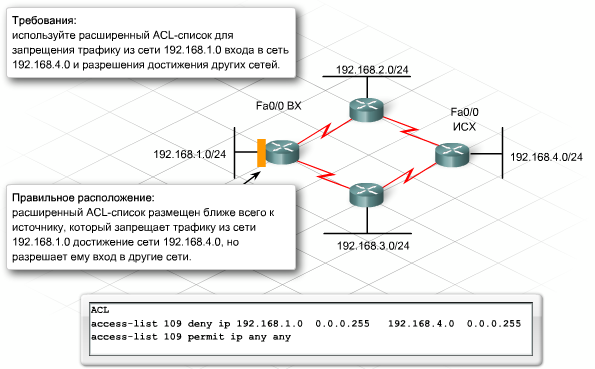

Існують наступні правиладля застосування різних списків доступу:стандартні списки контролюдоступу(рис. 4) необхідно розміщувати як можна ближче до кінцевого вузла (мережі),розширені списки контролю доступу(рис. 5) необхідно розміщувати ближче до вихідної адреси.

Команди, за допомогою яких здійснюється вибір інтерфейсу маршрутизатору, зв’язування з ним списку та визначення напрямку фільтрації трафіку надані нижче:

Router1(config)# int s0/0/0

Router1(config-if)#ip access-group 101 in

Дані команди забезпечують застосування створеного ACL-списку 101 до послідовного інтерфейсу маршрутизатору s0/0/0, параметр in визначає напрям обробки трафіку, в даному випадку це вхідний трафік. Якщо трафік вихідний, те потрібно застосовувати параметр out. Переглянуті список можна за допомогою команди sh access-list, наприклад:

Router3#sh access-list

Extended IP access list 101

deny tcp any any eq telnet

permit ip any any

Router3#

Рис. 4. Варіант правильного і неправильного розташування стандартного списку контролю доступу

Рис. 5. Варіант правильного і неправильного розташування розширеного списку контролю доступу

Для заборони обміну між вузлами корпоративної мережі і вузлами Інтернет за протоколом ІР на ммаршрутизаторі, що підключений до маршрутизатору Інтернет введіть наступні команди (зверніть увагу на номер маршрутизатору, а також на вхідний інтерфейс) :

|

Команди налаштування маршрутизатору |

Зміст команди |

|

Router3>en Router3#conf t Enter configuration commands, one per line. End with CNTL/Z.

Router3(config-if)#access-list 101 deny tcp any any eq telnet Router3(config)#access-list 101 permit ip any any Router3(config)#end Router3# %SYS-5-CONFIG_I: Configured from console by console Router3#

Router3>en Router3#conf t Enter configuration commands, one per line. End with CNTL/Z.

Router1(config)# int s0/0/0 Router1(config-if)#ip access-group 101 in Router3(config)#end Router3# %SYS-5-CONFIG_I: Configured from console by console Router3#

|

Перехід у глобальний режим

Створення розширеного списку контролю доступу (101), що забороняє обмін будь-якого вузла мережі Інтернет з будь-яким вузлом корпоративної мережі за протоколом Telnet і дозволяє обмін за протоколом ІР

Застосування створеного ACL-списку 101 до послідовного інтерфейсу маршрутизатору s0/0/0, параметр in визначає напрям обробки трафіку, в даному випадку це вхідний трафік |

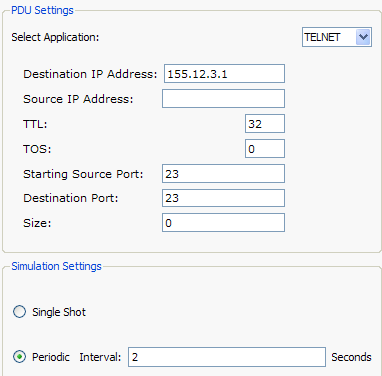

Для перевірки заборони трафіку протоколу telnet необхідно зробити наступне. Клацаємо на значку комп’ютеру, що находиться у мережі Інтернет. У вікні налаштувань переходимо на вкладку DeskTop. Запускаємо Traffic Generator (рис. 6). Зробіть налаштування так, як визначено на рис. 6 у червоному прямокутнику. Після виконання налаштувань для початку обміну пакетами клацніть на кнопці Send.

Рис. 6. Налаштування Traffic Generator

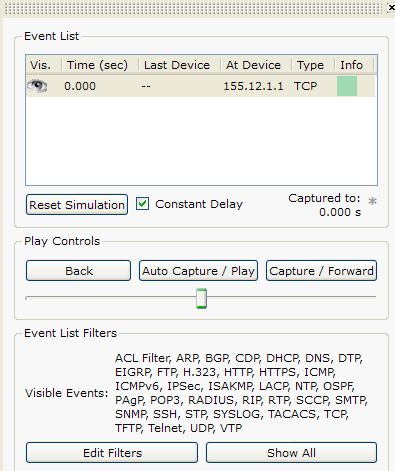

Перейдіть у головне вікно програми Packet Tracer. Змініть режим роботи з програмою зRealTime на Simulation. Для цього натисніть одночасно клавішіSHIFT іS.У правій частині робочої області відкриється вікно, що дозволяє виконувати відстеження процесу передачі пакетів у мережі (рис. 7).

Рис. 7. Вікно, що дозволяє виконувати відстеження процесу передачі пакетів у мережі

Для початку відстеження процесу передачі пакетів необхідно клацнути на кнопці Auto Capture/Play. Розпочнеться анімація процесу обміну. Пакети, що скасовуються пристроями або вузлами мережі позначаються червоним хрестиком, наприклад, так як показано на рис. 8.

Рис. 8. Скасування пакету

Для того, щоб заборонити трафіку з підмережі 155.12.1.0/24 досягнення підмережі 155.12.3.0/24 можна скористатися стандартним списком контролю доступу.

Відповідно до правил застосування списків доступу стандартний список контролю доступу необхідно застосовувати як можна ближче до кінцевої мережі. В даному випадку кінцева мережа 155.12.3.0/24 підключена до маршрутизатора R2, тому саме на ньому буде застосований даний список.

Команда списку буде такою: