все лекции

.pdf

ществляемых на компьютерные сети.

Анализ сетевого трафика: проводится путём его перехвата

(сниффинга) и является внутрисегментной атакой, направленной на

перехват и анализ информации, предназначенной для любого компью-

тера, расположенного в том же сегменте сети, что и злоумышленник.

Снифферы – специализированные программы, позволяющие отображать и анализировать сетевой трафик для диагностики сетевых неполадок. Позволяют легко перехватывать пароли и конфиденциальные данные, передаваемые по сети в незащищённом виде. Чтобы избежать этого, рекомендуется использовать защищенные протоколы, в том числе SSL и различные варианты VPN/IPSec.

Злоумышленник может захватить все проходящие через себя пакеты путём перевода своей сетевой платы в смешанный режим

(promiscuous mode).

Это так называемый «неразборчивый» режим, в котором сетевая плата

позволяет принимать все пакеты независимо от того, кому они адре-

сованы. Эта возможность обычно используется в сетевых анализаторах трафика.

В нормальном состоянии на Ethernet-интерфейсе используется фильтра-

ция пакетов канального уровня и если MAC-адрес в заголовке назначения принятого пакета не совпадает с MAC-адресом текущего сетевого интерфейса и не является широковещательным, то пакет отбрасывается.

В «неразборчивом» режиме фильтрация на сетевом интерфейсе

отключается и все пакеты, включая не предназначенные текущему узлу, пропус-

каются в систему. Большинство операционных систем требуют прав администратора для включения «неразборчивого» режима.

Данный режим позволяет мониторить трафик только в данном коллизионном домене

(для Ethernet или беспроводных сетей) или кольце (для сетей Token ring или FDDI), потому ис-

пользование сетевых концентраторов является менее безопасным решением, чем использование коммутаторов. Коммутаторы в нормальном режиме работы не передают трафик всем вне зависимости от адреса назначения. Однако, коммутатор работает точно так же как концентратор при отсутствии MAC-адреса назначения в MAC-таблице, производя рассылку по всем портам.

5

Реализация данной атаки позволяет злоумышленнику изучить

логику работы сети (для получения информации, помогающей ему осуществить

последующий взлом) либо перехватить конфиденциальную информацию,

которой обмениваются узлы компьютерной сети. Многие протоколы (напри-

мер, POP3, FTP и пр.) передают информацию об используемых паролях до-

ступа по каналу связи в открытом виде. Анализ трафика позволяет злоумышленнику перехватить эти пароли доступа (например, к электронной почте, к FTP серверу) и использовать их в дальнейшем для выполнения несанкционированных действий.

Для защиты от анализа сетевого трафика с использованием снифферов из-

вестны следующие подходы:

а) диагностика перевода сетевой платы удалённого компьютера в

смешанный режим путём установки различных средств мониторинга.

Данный приём защиты достаточно трудоёмок и не является универсальным, и поэтому используется не часто;

б) сегментация сетей – чем больше сегментов, тем меньше вероятность

и последствия реализации внутрисегментной атаки;

в) шифрование сетевого трафика и использование безопасных

протоколов удалённой аутентификации пользователей (S/KEY, CHAP и т.

д.).

Подмена доверенного субъекта: подмена и передача сообще-

ний по каналам связи от имени субъекта позволяет получить злоумышленнику доступ к удалённой системе от имени этого доверенного субъекта.

Подобные атаки эффективно реализуются в системах с нестойкими алгоритмами идентификации и аутентификации хостов и пользователей.

Например, подобные атаки эффективны для систем, использующих аутенти-

фикацию источника по его IP адресу: для злоумышленника в этом случае нетруд-

но формировать пакеты с IP адресами, которым «доверяет» удалённый узел.

6

Для защиты от подобных атак необходимо применение стойких алгоритмов идентификации и аутентификации хостов и пользователей.

Нельзя допускать в компьютерную сеть организации пакеты, посланные с внешних компьютеров, но имеющих внутренний сетевой адрес.

Введение ложного объекта компьютерной сети: реализация

данной атаки позволяет навязать ложный маршрут потока информации

так, чтобы этот маршрут лежал через компьютер злоумышленника, то

есть позволяет «заманить» легального пользователя на компьютер злоумышленника (например, подменив WEB-сайт)

информации.

Для защиты от данных атак необходимо использовать более стойкие

протоколы идентификации и аутентификации хостов и устройств.

Отказ в обслуживании (DoS – Denial of Service): реализация данной атаки направлена на нарушение работоспособности некоторой службы

удалённого хоста, либо всей системы.

Как правило, реализация предполагает посылку направленного «шторма запросов», переполнение очереди запросов, в силу чего удалённый компьютер либо перегружается, либо неспособен заниматься ни-

чем, кроме обработки запросов. Примерами данных атак является SYN-Flooding,

Ping of Death и пр.

Для защиты от данных атак необходимо использовать стойкие протоколы аутентификации, ограничивать доступ в сеть с использованием межсетевых экранов, применять системы обнаружения вторжений, разрабатывать адекватные политики безопасности, использовать для поддержки сервисов программные продукты, в которых устранены

уязвимости, позволяющие выполнить подобные атаки.

В настоящее время большую актуальность представляет защита от распределённых DoS атак (DDoS), реализуемых путём заражения («зомбирования») множества ничего не подозревающих компьютеров, которые в заданный момент времени начинают посылать «шторм за-

просов» на объект атаки. В 2003 году таким образом был атакован сайт SCO Group.

7

Злоумышленник сканирует крупную сеть с помощью специально подготовленных сценариев, которые выявляют потенциально слабые узлы. Выбранные узлы подвергаются нападению, и злоумышленник получает на них права администратора. На захваченные узлы устанавливаются троянские программы, которые работают в фоновом режиме. Теперь эти компьютеры называются ком- пьютерами-зомби, их пользователи даже не подозревают, что являются потенциальными участниками DDoS-атаки. Далее злоумышленник отправляет определённые команды захваченным компьютерам и те, в свою очередь осуществляют мощную DoS-атаку на целевой компьютер.

Сканирование компьютерных сетей: сетевое сканирование осу-

ществляется злоумышленником на предварительной стадии атаки.

Сканирование компьютерной сети позволяет получить злоумышленнику

информацию, необходимую для дальнейшего взлома: типы установ-

ленных ОС, открытые порты и связанные с ними сервисы, существу-

ющие уязвимости. Сам факт сетевого сканирования лишь говорит о реализации стадии, предваряющей атаку, и является важной информацией для сетевого администратора.

Для защиты от сетевого сканирования необходимо применять подхо-

ды, позволяющие скрыть внутреннюю структуру сети и идентифицировать факт сканирования, например, использовать межсетевые экраны, системы обнаружения вторжений.

Таким образом, для защиты от рассмотренных выше атак используют:

–межсетевые экраны;

–виртуальные частные сети;

–стойкие протоколы аутентификации;

–системы обнаружения вторжений;

–анализ журналов безопасности (аудита) компьютерных систем. Корпоративная интрасеть может насчитывать сотни и тысячи компьюте-

ров, играющих роль рабочих станций и серверов, и подключена к Интернету. В ней

имеются почтовые серверы, серверы систем автоматизации документооборота, а также нестандартные информационные системы.

Для надёжной защиты корпоративной интрасети необходимо установить

антивирусы на все рабочие станции и серверы.

При этом на файл-серверах, серверах электронной почты и серверах

8

систем документооборота следует использовать специальное серверное антивирусное программное обеспечение.

Рабочие станции можно защитить обычными антивирусными сканерами и мониторами.

Существуют специальные антивирусные прокси-серверы и брандмауэры, сканирующие проходящий через них трафик и удаляющие из него вредоносные программные компоненты. Эти антивирусы

часто применяются для защиты почтовых серверов и серверов систем документооборота.

11.2 Модели многозвенной и многоуровневой защиты

Современные распределённые компьютерные системы не могут

быть защищены только использованием организационных мер и средств

физической защиты.

В современных корпоративных сетях используются средства защиты,

реализованные программными, аппаратными и программно- аппаратными методами.

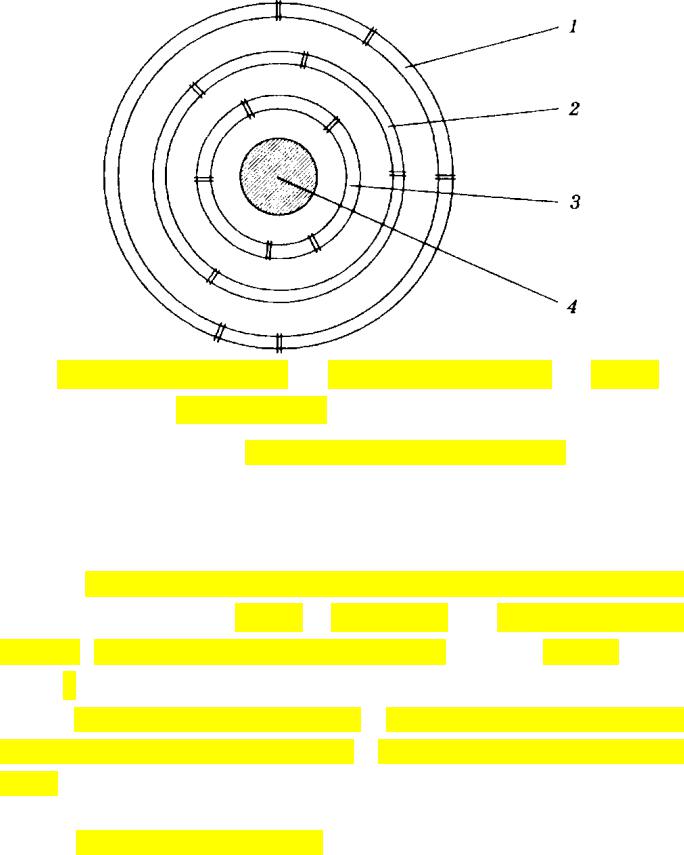

Для таких сетей на практике часто ЗАЩИТНЫЙ КОНТУР СОСТОИТ

из нескольких «соединённых» между собой преград с различной прочно-

стью. Модель такой защиты из нескольких звеньев представлена на рисунке

11.3.

Примером такого вида защиты может служить помещение, в котором хранится аппаратура. В качестве преград с различной прочностью здесь могут служить стены, потолок, пол, окна и замок на двери.

9

1– преграда № 1; 2 – преграда № 2; 3 – предмет защиты; 4 – прочность

преграды; 5 –преграда № 3.

Рисунок 11.3 – Модель многозвенной защиты

Для сети «СОЕДИНЕНИЕ» преград (ЗАМЫКАНИЕ контура защиты) имеет тот же смысл, но иную реализацию.

НАПРИМЕР, система контроля вскрытия аппаратуры и система опознания и разграничения доступа, контролирующие доступ к периметру вычислительной системы, на первый взгляд, образуют замкнутый защитный контур.

Но доступ к средствам отображения и документирования, побочному электромагнитному излучению и наводкам (ПЭМИН), носителям информации и

другим возможным каналам НСД к информации не перекрывают и, следовательно, замкнутым защитным контуром не являются.

Таким образом, в контур защиты в качестве его звеньев ВОЙДУТ ЕЩЕ си-

стема контроля доступа в помещения, средства защиты от ПЭМИН, шифрование и т. д.

КОНТУР ЗАЩИТЫ НЕ БУДЕТ ЗАМКНУТЫМ до тех пор, пока

существует какая-либо возможность несанкционированного доступа к

10

отдельному предмету защиты.

Прочность многозвенной защиты определяется НАЛИЧИЕМ НЕСКОЛЬКИХ ПУТЕЙ ОБХОДА одной преграды, не удовлетворяющих

заданным требованиям, что потребует их перекрытия соответствующими преградами.

Если нарушитель в единственном числе и ему известны прочность преграды и сложность пути её обхода, то так как одновременно по двум путям он идти не сможет, он выберет наиболее простой.

Тогда ВЫРАЖЕНИЕ ДЛЯ ПРОЧНОСТИ МНОГОЗВЕННОЙ

ЗАЩИТЫ при использовании неконтролируемых преград может быть

представлено с использованием операции « – объединение множеств» в виде:

PСЗИ = PСЗИ1 PСЗИ2 …PСЗИj (1 – РОБХ1) (1 – РОБХ2) … (1 –

РОБХk),

(11.1)

где PСЗИi прочность i-й преграды;

j – количество преград;

k – количество путей обхода преград.

Если ПРОЧНОСТЬ СЛАБЕЙШЕГО ЗВЕНА УДОВЛЕТВОРЯЕТ предъявленным требованиям контура защиты в целом, возникает вопрос

об избыточности прочности на остальных звеньях данного контура. Отсюда, экономически целесообразно применять в многозвенном

контуре защиты равнопрочные преграды.

При расчёте прочности контура защиты со многими звеньями может слу-

читься, что ЗВЕНО С НАИМЕНЬШЕЙ ПРОЧНОСТЬЮ НЕ

УДОВЛЕТВОРЯЕТ предъявленным требованиям.

11

Тогда преграду в этом звене ЗАМЕНЯЮТ НА БОЛЕЕ ПРОЧНУЮ,

или

ДАННАЯ ПРЕГРАДА ДУБЛИРУЕТСЯ ещё одной преградой, а иногда дву-

мя и более преградами.

Но все ДОПОЛНИТЕЛЬНЫЕ ПРЕГРАДЫ ДОЛЖНЫ ПЕРЕКРЫВАТЬ то же количество или более возможных каналов

НСД, что и первая.

Тогда СУММАРНАЯ ПРОЧНОСТЬ ДУБЛИРОВАННЫХ преград

будет определяться по формуле:

m |

|

P 1 1 Pi , |

(11.2) |

i 1

где i = 1, ..., m – порядковый номер преграды; m – количество дублирующих преград;

Pi – прочность i-й преграды.

Защитные преграды часто перекрывают друг друга и по причине, указанной выше, и когда специфика возможного канала НСД требует применения этого средства защиты (например, системы контроля доступа в помещения, охранной сигнализации и контрольно-пропускного пункта на территории объекта защиты).

Это означает, что прочность отдельной преграды Рi попадающей под защиту второй,

третьей и т. д. преграды, ДОЛЖНА ПЕРЕСЧИТЫВАТЬСЯ с учётом этих преград по форму-

ле (10.2).

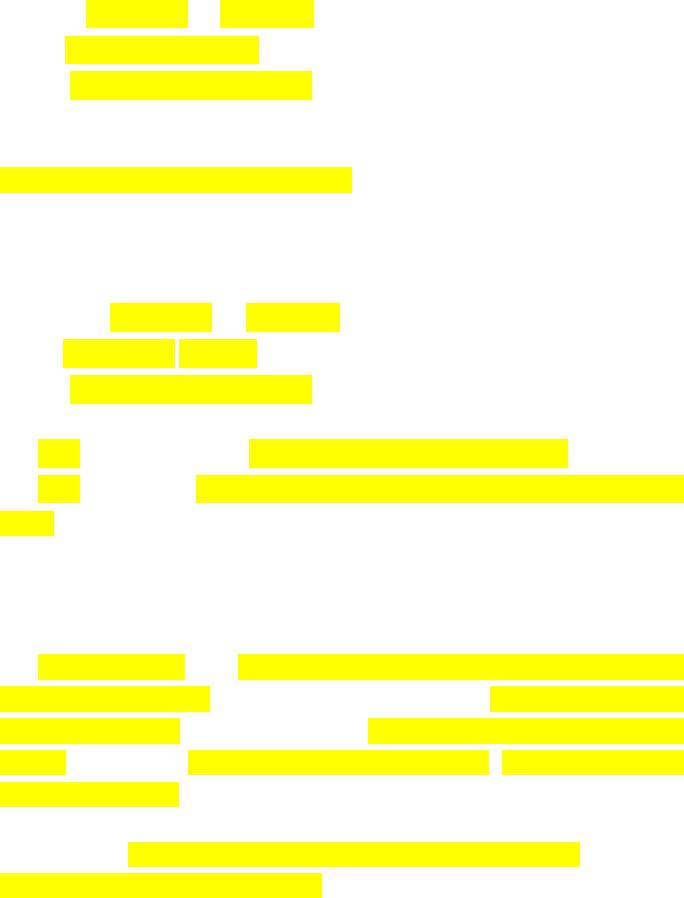

УЧАСТОК ЗАЩИТНОГО КОНТУРА С ПАРАЛЛЕЛЬНЫМИ

(СДУБЛИРОВАННЫМИ) ПРЕГРАДАМИ НАЗЫВАЮТ

МНОГОУРОВНЕВОЙ ЗАЩИТОЙ.

Многоуровневая защита применяется в ответственных случаях при

повышенных требованиях к защите, её модель которой представлена на ри-

сунке 11.4.

12

1 – первый контур защиты; 2 – второй контур защиты; 3 – третий

контур защиты; 4 – предмет защиты

Рисунок 11.4 – Модель многоуровневой защиты

Соответственно может измениться и

грады, определяющей итоговую прочность защитного контура в целом.

При расчёте СУММАРНОЙ ПРОЧНОСТИ нескольких контуров

защиты в формулу (11.2) вместо Рi включается Рki – прочность каждого

контура, значение которой определяется по одной из формул (ниже)

(11.3) и (11.4),

т. е. для НЕКОНТРОЛИРУЕМЫХ И КОНТРОЛИРУЕМЫХ преград расчёты должны быть раздельными и производиться для разных кон-

туров.

Для НЕКОНТРОЛИРУЕМЫХ:

PНКОН = PСЗИ1 PСЗИ2 …PСЗИj (1 – РОБХ1) (1 – РОБХ2) … (1 –

РОБХk) ,

(11.3)

13

где PСЗИi прочность i-й преграды контура защиты;

j – количество преград;

k – количество путей обхода преград.

Выражение |

для |

прочности |

многозвенной |

защиты |

С |

КОНТРОЛИРУЕМЫМИ преградами будет в следующем виде:

PКОН = PСЗИК1 PСЗИК2 … PСЗИКj (1 – РОБХ1) (1 – РОБХ2) …

(1 – РОБХk) ,

(11.4)

где PСЗИКi – прочность i-й преграды контура защиты;

j – количество преград;

k – количество путей обхода преград.

При РКОНi = 0, данный контур в расчёт не принимается.

При РКОНi = 1, остальные контуры защиты являются избыточ-

ными.

Данная модель справедлива лишь для контуров защиты, перекрывающих одни и те же каналы несанкционированного доступа к одному и тому же предмету защиты.

Таким образом, под МНОГОУРОВНЕВОЙ ЗАЩИТОЙ информа-

ции понимают такую организацию системы защиты, при которой между

злоумышленником и информационным ресурсом расположено не менее

одного выделенного ТЕХНИЧЕСКОГО СРЕДСТВА, содержащего ком-

поненты защиты информации, и через которое осуществляется передача

информации (в общем случае их может быть несколько) [10].

Каждое ПОДОБНОЕ ТЕХНИЧЕСКОЕ СРЕДСТВО (средства)

ОБРАЗУЕТ УРОВЕНЬ ЗАЩИТЫ информации.

14