- •Методы и средства защиты информации

- •Оглавление

- •Введение.

- •Понятие информационной безопасности

- •Классификация Угроз иб

- •Сетевая безопасность Эталонная модель взаимодействия открытых систем.

- •Модель osi

- •Стек Протоколов Internet Основы протокола передачи информации tcp/ip

- •Протокол ip

- •Адресация в ip-сетях

- •Протокол icmp

- •Протокол arp

- •Протокол dhcp

- •Протокол tcp

- •Безопасность протокола tcp/ip

- •Безопасность протокола tcp/ip . Классификация сетевых атак и способы их реализации. Методы борьбы с атаками.

- •Защита протоколов прикладного уровня (Telnet, ftp, www-сервера, электронной почты) Telnet

- •Протокол ftp

- •Электронная почта

- •Протокол smtp

- •Протокол рор-3

- •Протокол imap-4

- •Протокол http

- •Аутентификация

- •Вопросы безопасности www

- •Организация защиты информации на основе маршрутизаторов, межсетевых экранов, прокси-серверов. Построение vpn Сетевые адаптеры

- •Концентраторы

- •Коммутатор

- •Маршрутизаторы

- •Прокси-сервер

- •Межсетевой экран

- •Построение виртуальных частных сетей

- •Классификация сетей vpn

- •Криптографические методы защиты информации

- •Симметричные криптоалгоритмы Классификация симметричных криптоалгоритмов:

- •Блочные шифры Сеть Фейштеля

- •Алгоритм des

- •Алгоритм гост 28147-89

- •Методы хеширования

- •Secure Hash Algorithm (sha)

- •Хэш-функция гост 3411

- •Логика выполнения гост 3411

- •Технологии цифровых подписей

- •Алгоритм цифровой подписи rsa

- •Алгоритм цифровой подписи Эль Гамаля (egsa)

- •Отечественный стандарт электронной подписи (гост р 34.10-94)

- •Безопасность операционных систем Методы идентификации и аутентификации пользователей Аутентификация на основе многоразовых паролей.

- •Аутентификация на основе одноразовых паролей

- •Аутентификация на основе биометрических данных

- •Авторизация и управление доступом

- •Механизм реализации доступа

- •Матричная модель доступа

- •Дискреционный доступ (произвольное управление доступом)

- •Полномочный или мандатный доступ

- •Обеспечение безопасности Операционных систем Управление доступом в unix [10,13]

- •Управление доступом в Windows 2000

- •Ролевое управление

- •Защита от вирусов

- •Классификация вирусов

- •Этапы жизненного цикла

- •Методы обнаружения вирусов

- •Обзор антивирусных программ

- •Методы защиты в субд

- •Механизмы разграничения доступа..

- •Методы обеспечения безотказности Классификация методов дублирования информации

- •Зеркальное дублирование

- •Raid технология

- •Магнитные ленты

- •Инженерно-технические средства защиты информации Обнаружение каналов утечки , пассивные и активные методы защиты

- •Пассивные методы защиты включающие в себя:

- •Активные методы защиты

- •1. Анализ физической и логической архитектуры компьютерной системы, а также используемых схем автоматизированной обработки информации:

- •2. Выявление на основе проведенного анализа уязвимых элементов, через которые возможна реализация угроз информации:

- •Законадательная база Механизмы безопасности «Оранжевая книга»

- •Руководящие документы Гостехкомиссии России.

- •Стандарт iso/iec 15408 "Критерии оценки безопасности информационных технологий"

- •Управление рисками Основные понятия и определения

- •Технология анализа и управления рисками. Средства автоматизации оценки информационных рисков.

Механизмы разграничения доступа..

При проектировании многоуровневой защиты баз данных можно использовать различные подходы к декомпозиции данных по уровням секретности:

Декомпозиция на уровне отношений;

Декомпозиция на уровне полей записи.

Декомпозиция на уровне отношений

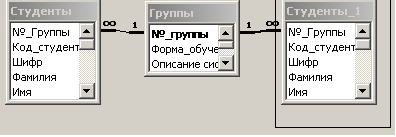

Для хранения записей с высоким уровнем секретности из Таблицы «Студенты» выделяется новая таблица «Студенты_1», содержащая подлинные данные студентов данной группы, в таблице «Студенты» содержится информация, которая может быть доступна.

Существуют следующие методы модификации данных с меньшим уровнем секретности процессами с большим уровнем секретности:

сокрытие данных от пользователей низкого уровня (записи, ранее доступные пользователю с низким уровнем допуска получают более высокий уровень, после их модификации пользователем с высоким уровнем, для пользователей с низким уровнем это выглядит как удаление данных. Недостаток: ведет к возможности скрытого взаимодействия пользователей с различными уровнями допуска);

запрещение изменений объектов с низким уровнем для пользователей высокого уровня;

дублирование данных (создание новой копии модифицируемых данных и присвоение им уровня секретности, соответствующего уровня допуска создавшего их пользователя. В этом случае пользователь с низким уровнем будет работать со старой копией измененных данных и не получит никакой информации об объектах с высоким приоритетом. При этом пользователь с высоким допуском сможет иметь собственную актуальную версию данных)

ограничивать диапазоны значений изменяемых данных для пользователей с высоким допуском данных низкого уровня (для этого необходимо осуществлять контроль диапазонов изменений данных в таблицах и частоту этих изменений)

Декомпозиция на уровне полей записи

При необходимости засекречивания заданных полей отдельных записей следует разделять данные записи на две. При этом в запись используемую пользователями с низкими приоритетами поместить значение NULL, а для пользователей с высокими приоритетами создать новую запись с реальными значениями.

Криптографическая защита

Возможно 2 режима работы с зашифрованными базами:

для выполнения запроса необходимый файл или часть файла расшифровывается на внешнем носителе, с открытой информацией производятся необходимые действия, после чего информация на внешнем носителе снова зашифровывается

Достоинство: независимость функционирования средств шифрования и СУБД, которые работают последовательно друг за другом.

Недостаток: сбой системы или отказ в системе может привести к тому, что на внешнем носителе часть базы данных останется записанной в открытом виде.

Возможность выполнение СУБД запросов пользователей без расшифрования информации на внешнем носителе. Поиск необходимых файлов, записей, полей не требует расшифрования. Расшифрование производится в оперативной памяти непосредственно перед выполнением конкретных действий: чтение, запись, удаление. Такой режим возможен, если процедуры шифрования встроены в СУБД.

Достоинство: высокий уровень от несанкционированного доступа.

Недостаток: возможность реализации на этапе разработке, реализация режима связана с усложнением СУБД.

Несанкционированный доступ

Возможен при использовании специально скомбинированного запроса. Использование сложных, а также последовательности простых логически связанных запросов позволяет получать данные, к которым доступ пользователя закрыт. Такая возможность имеется, прежде всего в БД, позволяющих получать статические данные. При этом отдельные записи, поля являются закрытыми. В результате запроса в котором может использоваться логические операции AND,OR, NOT пользователь может получить такие величины как количество записей, сумма, максимальное и минимальное значение. Используя сложные и перекрестные запросы и имеющуюся в его распоряжении дополнительную информацию об особенностях интересующей записи (поля), нарушитель путем последовательной фильтрации записей может получить доступ к нужной записи (полю).

Противодействия

- блокировка ответа при неправильном числе запросов (предполагает отказ в выполнении запроса, если в нем содержится больше определенного числа совпадающих записей из предыдущих запросов. Токам образом данный метод обеспечивает выполнение принципа минимальной взаимосвязи вопросов. Этот метод сложен в реализации, так как необходимо запоминать и сравнивать все предыдущие запросы)

-искажение ответа путем округления и другой преднамеренной корреляции данных (заключается в незначительном изменении точного ответа на запрос пользователя. Для того, чтобы сохранить приемлемую точность статической информации применяется так называемый свопинг данных. Сущность его заключается во взаимном обмене значений полей записи, в результате чего все статистики i-го порядка, включающие i-атрибутов, оказываются защищенными для всех i, меньших или равных некоторому числу. Если нарушитель сможет выявить некоторые данные, то он не сможет определить, к какой конкретно записи они относятся.)

-разделение баз данных на группы ( в каждую группу может быть включено не более определенного числа записей. Запросы разрешены к любому множеству групп, но запрещаются к подмножеству записей из одной группы. Применение этого метода ограничивает возможности выделения данных нарушителем на уровне не ниже группы записей. Метод разделения БД не нашел широкого применения из-за сложности получения статистических данных, обновления и реструктуризации данных)

-Метод случайного выбора записей для статистической обработки. Такая организация выбора записей не позволяет нарушителю проследить множество запросов.

-контексно-ориентированная защита (заключается в назначении атрибутов доступа: чтение, запись, удаление элементами БД (запись, поле) в зависимости от предыдущих запросов. Например пусть пользователю доступны в отдельных запросах поля: «ID_номера», и «Фамилия_сотрудника», а также «ID_номера» и «Размер_зарплаты». Сопоставив ответы по этим запросам, пользователь может получить закрытую информацию о зарплате конкретных работников. Для исключения такой возможности пользователю следует запретить доступ к полю «ID_номера» во втором запросе, если он уже выполнил первый.

-контроль поступающих запросов- на наличие «подозрительных» запросов или комбинации запросов. Анализ подобных попыток позволяет выявить возможные каналы получения НСД к закрытым данным.