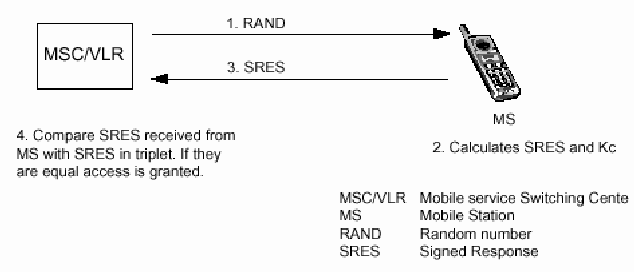

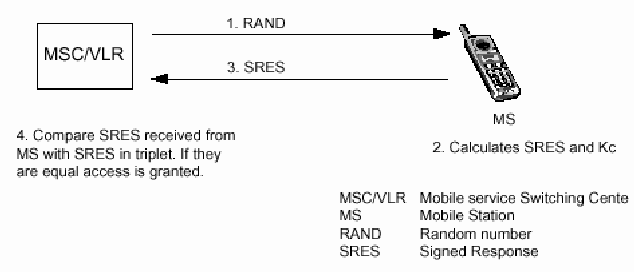

5) Процедура аутентификации

Во время подключения к сети (заключения

контракта на обслуживания оператором)

каждому абоненту назначается индивидуальный

ключ (Ki). Этот ключ хранится в AUC вместе

с принадлежащим абоненту идентификатором

IMSI.

Рисунок 5 - Процедура аутентификации

MSC/VLR передает случайный номер RAND в MS.

MS, используя ключ Ki и RAND, вычисляет

«отклик» SRES, с помощью алгоритма А3.

MS, используяKiиRAND, вычисляет Kc и RAND с

помощью алгоритма А8. Kc будет использоватьсяMSдля шифрования и

дешифрования.

«Отклик» SRESпересылается

обратно вMSC/VLR,

которые выполняют аутентификацию,

проверяя, соответствует лиSRES,

полученный отMS, томуSRES, который предоставлен

изAUC. Если соответствует

–MSполучает доступ к

сети, если не соответствует – доступ

к сети блокируется

Литература

1. Гойхман В. Ю., Гольдштейн Б. С., Сибирякова

Н. Г. Протоколы стека ОКС7: подсистема

МАР. Серия «Телекоммуникационные

протоколы». СПб.: БХВ – Санкт-Петербург,

2012.

2. Гольдштейн Б. С., Соколов Н. А., Яновский

Г.Г. Сети связи. Учебник для ВУЗов –

СПб.: БХВ – Санкт-Петербург, 2011.

3. Гольдштейн Б. С. Сигнализация в сетях

связи. Учебник для ВУЗов – М.: Радио и

связь, 1997.

4. Обзор системы GSM, Вымпелком, 2004.

5. Ипатов В.П., Орлов В.К., Самойлов И.М.,

Смирнов В.Н. под.ред. Ипатова В.П. Системы

мобильной связи: Учебное пособие для

вузов. – М.: Горячая линия-Телеком, 2003

4