- •1.Основные св-в безопасной ос. Основные принципы построения безопасных ос.

- •2.Стандарты иб в обл. Ос. Оценка и сертификация ос по треб-ям без-ти инф-ции

- •4 Уровня контроля отсутствия ндв:

- •3. Упр-е доступом в ос. Дискрец. Упр-е дост. Особ-ти реал-ции в ос unix и Linux

- •4.Упр-е дост. В ос. Принудит. Упр-е дост. Особ-ти реализации в ос unix и Linux.

- •5. Суб. И объекты доступа в ос. Атр. Без-ти файла в ос Linux. Хранение атр. Без-ти.

- •6. Суб. И об. Доступа в ос. Атр. Без-ти процесса. Хранение атр.В без-ти. Жиз. Цикл процесса. Сост-я процесса. Вып-е процесса в режиме ядра и в режиме польз-ля.

- •7. Субъекты и объекты доступа в ос. Взаимод-е процессов в ос Linux. Механизм сигналов. Реакция на получение сигнала. Игнорир-е и перехват сигналов.

- •9. Упр-е дост. Польз-лей к файлам в ос Linux. Права доступа к файлам и кат-гам в ос Linux. Кодир-е прав доступа. Влия-е прав доступа на вып-е операций над ф и к.

- •10. Упр-е доступом польз-лей к файлам в ос Linux. Назначение прав доступа к файлам и каталогам при создании файла. Маска доступа. Изменение прав доступа.

- •11.Упр-е доступом к файлам в linux. Списки прав доступа acl: формат, хранение, создание, удаление, права по умолчанию для каталогов.

- •12. Упр-е польз-лями в ос Linux. Хар-и бюджета польз-ля. Формат файла /etc/passwd.

- •13. Идт-я, аут. И авт. Польз-ля. Вход польз. В сист. Вып-е команд от им. Др. Польз

- •14.Упр-е польз-лями в ос Linux. Создание, модиф-ция, удаление бюджета польз-ля

- •15.Упр-е польз. В ос Linux. Гр. Польз. Перв. Гр., pug. Формат файла /etc/group.

- •16.Упр-е польз-лями в ос Linux. Создание, модиф-ция, удал-е группы польз-лей.

- •17. Упр-е польз-ми в ос Linux. Хар-ки пароля польз-ля. Формат файла /etc/shadow

- •18. Упр-е польз-лями в ос Linux.

- •19. Упр-е дисковыми разделами, фс и простр-вом свопинга.

- •20. Упр-е дисковыми разделами, фс и пространством свопинга. Дисковые фс. Типы фс. Формат фс unix. Создание фс. Монтир-еФс.

- •21. Упр-е дисковыми разделами, фс и простр-вом свопинга. Создание и форматир-е раздела свопинга. Подключение и отключение раздела свопинга.

- •22.Упр-е по, входящим в состав ос. Без-ть при установке, обновлении и удалении по. Основные возм-ти системы упр-я пакетами rpm.

- •23.Упр-е по ос. Пакет rpm. Зависимости пакетов. Состав пакета (файлы, метаданные, скрипты). Бинарные и src-пакеты. Назначение spec-файла.

- •24.Упр-е по ос. Верификация установл. Пакета. Восстановление прав доступа файлов по бд пакетов. Восстановление владельца и группы файлов по бд пакетов.

- •25. Упр-е по ос. Обесп-е без-ти при уст-е и обнов-ии по ос. Подпись пакетов rpm.

- •26. Упр-е сервисами

- •27. Упр-е системными и сетевыми сервисами. Упр-е service-юнитами. Разрешенные и запрещённые сервисы. Запуск, останов и перезагрузка сервиса.

- •28. Упр-е системными и сетевыми сервисами. Упр-е target-юнитами, target-юнит по умолчанию.

- •29.Упр-е системными и сетевыми сервисами. Выгрузка системы, перезагрузка, приостановка и остановка системы.

- •30.Система принудит. Упр-я доступом seLinux. Режимы работы. Формат файла /etc/selinux/config. Получение инф-ции о режиме работы. Изменение режима работы.

- •31. Сист. Принуд. Упр-я дост. SeLinux. Об и суб дост. Назн-е и формат контекста без.

3. Упр-е доступом в ос. Дискрец. Упр-е дост. Особ-ти реал-ции в ос unix и Linux

Механизмы упр-я доступом в ОС Linux:

Механизм дискреционного упр-я доступом (DAC): все процессы запускаются от имени польз-ля и группы. Эти процессы имеют доступ ко всем файлам и каталогам, доступ к которым могут получить польз-ль и группа. Т.о. ошибочный процесс может разрушить все файлы, кот. принадлежат польз-лю.

Механизм, реализующий списки контроля доступа (ACL): позволяет расширять привилегии для не администраторов при доступе к файлам, но все же только root имеет полную свободу действий над файловой системой.

Сущ-ют доп. средства разграничения доступа, позволяющие реализовать механизм мандатного упр-я доступом (MAC): позволяет установить разрешения на то, как процессы взаимодействуют с др. частями системы: файлами, устройствами, портами, др, процессами. Это осущ-ся с помощью политик, установленных администратором и полностью определяющих доступ польз-ля. Напр, SELinux.

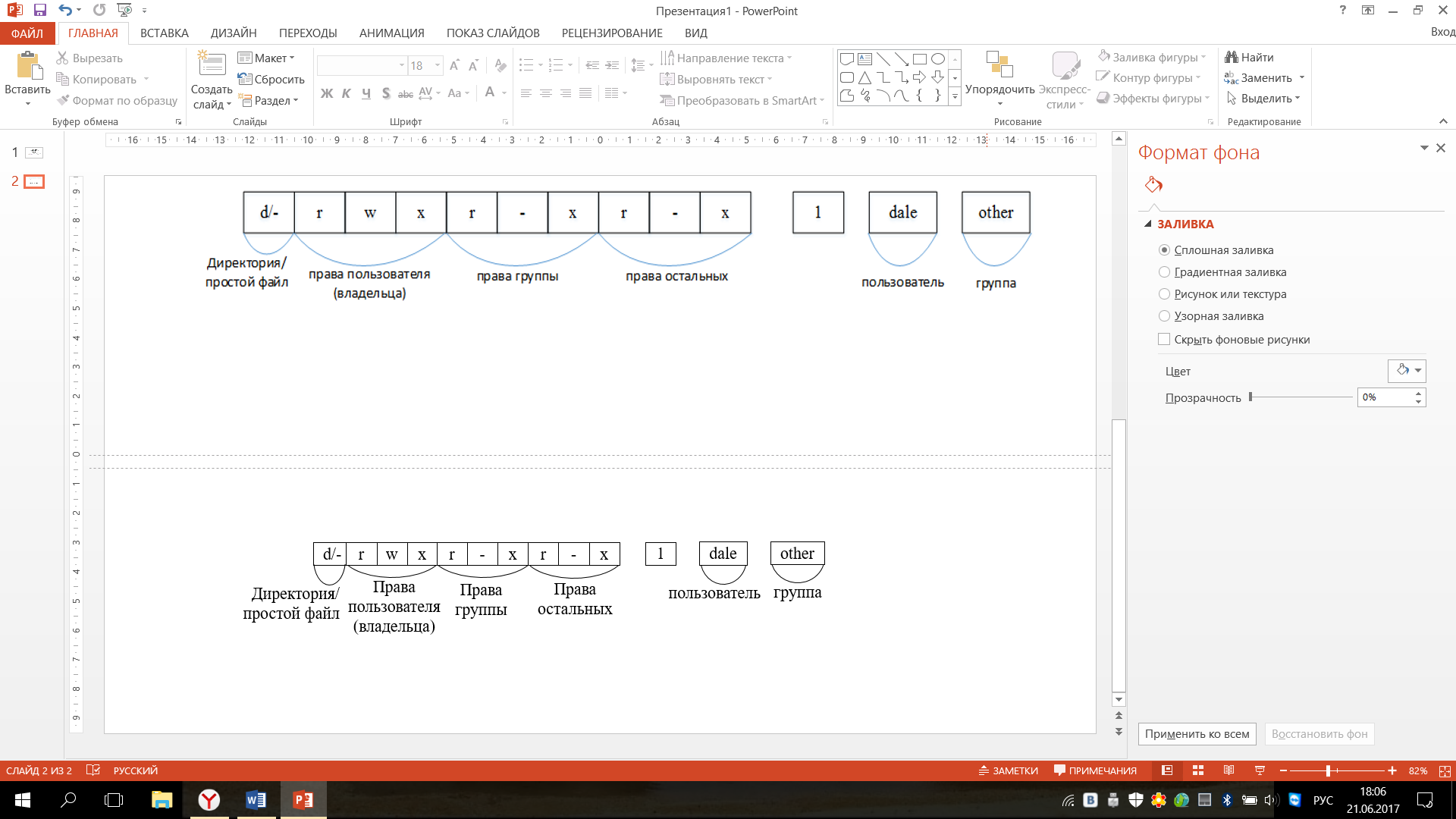

DAC реализуется в виде прав доступа для файлов. При этом права разделяются на права владельца файла, права группы владельцев и права остальных. Суперпольз-ль может изменить права доступа к любым файлам и каталогам.

Пример: $ ls –al

drwxr-xr-x 2 dale other …

-rw-r-----

1 dale admin …

Изменение прав доступа: chmod [u/g/o/a] [=+-] [r/w/x] файлы

[u/g/o/a] – кому [польз-ль/группа/остальные/всем (=ugo)]

[=+-] – [установить/добавить/удалить]

[r/w/x] – право на [чтение/запись/выполнение]

Пример: chmod ug=rw files

Изменение владельца: chown {-R} владелец[:группа] файл

Права, устанавливаемые на директорию:

r – можно просмотреть список файлов в дир-и (не подразумевает доступ к самим файлам)

w – можно создать, переименовать, удалить файлы в директории;

x – можно переходить в директорию и иметь доступ к файлам в ней.

Чтобы создать файл в директории:

--x – разрешение на все папки в директории;

-wx – разрешение на последнюю папку в указанном пути.

Чтобы

прочитать файл в директории:

--x – разрешение на все папки в указанном пути;

r-- – разрешение на файл.

Чтобы писать в файл:

--x – разрешение на все папки в пути

-w- – разрешение на файл

Так же есть такие биты как SetUID, SetGID, sticky-bit.

|

|

File |

directory |

|

u + s |

Запуск с правами владельца файла |

В большинстве версий игнорируется |

|

g + s |

Запуск с правами группы файла |

При создании папок (файлов) в этой директории группа владельца наследуется от группы каталога |

|

o + t |

(в основном исп-ся для каталогов) |

Удалять файлы может только владелец и root |

4.Упр-е дост. В ос. Принудит. Упр-е дост. Особ-ти реализации в ос unix и Linux.

Сущ-ет 3 основных подхода к упр-ю доступом:

Дискреционный метод (избирательный/произвольный) разграничения доступа к объектам (файлам) основан на учете личности субъекта (польз-ля) или группы, в которую субъект входит. Произвольность упр-я состоит в том, что некоторое лицо (обычно владелец объекта) может по своему усмотрению предоставлять другим субъектам или отбирать у них права доступа к объекту.

Ролевой метод предполагает наличие вместо субъекта ролей (абстрактных сущностей, с которыми связаны наборы ограниченных и непротиворечивых полномочий) и польз-лей, которые обладают одной или несколькими ролями.

Принудительный метод (мандатный) представляет собой ассоциацию с субъектами и объектами меток без-ти. Как правило, метки без-ти образуют иерархию. Напр, совершенно секретно -> секретно -> конфиденциально -> не секретно.

Рассмотрим подробнее принудит. метод. Субъект может читать инф-цию из объекта, если уровень секретности субъекта не ниже, чем у объекта (читать можно только то, что положено). Субъект может записывать инф-цию в объект, если метка без-ти объекта доминирует над меткой субъекта. Преимущества метода: отсутствие избыточной детализации отн-я субъект-объект, невозм-ть полного упр-я польз-лем доступом к создаваемым им ресурсам, возм-ть запрещать доступ польз-лям или процессам к сущностям более высокого уровня. Недостатки метода: зачастую в пределах одного уровня доступа происходит избыточность прав доступа субъекта. Несмотря на то, что в ОС семейства UNIX в качестве основной исп-ся дискрец. модель доступа, для них сущ-ют реализации систем упр-я принудит. доступом (напр, SELinix, AppArmor, TOMOYO Linux). Система принудит. контроля доступа SELinux включена в ядро Linux. SELinux существенно расширяет ядро Linux, делая ОС, построенные на его основе, пригодными к исп-ю в сферах, где доступ к инф-ции д.б. строго разграничен, а приложения, запускаемые польз-лями, должны иметь опр. набор прав, который не выходит за рамки минимально необходимого. При этом SELinux позволяет параллельно работать с классической дискреционной моделью доступа.