Модель нарушителя доступа при защите ас от нсд

Модель нарушителя доступа строится в отношении потенциального нарушения ПРД.

В этом случае модель нарушителя правил разграничения доступа - абстрактное (формализованное или неформализованное) описание нарушителя правил разграничения доступа к информации.

При этом в качестве нарушителя рассматривается субъект, который может получить доступ к АС.

Нарушители классифицируются по уровню ограничения их возможностей, представленных средствами АС.

4 уровня возможностей:

возможность ведения диалого - запуск задач (программы) из фиксированного набора, реализующих заранее предусмотренные функции по обработке информации (например: все пользователи АС, работающие с системой в рамках своих прав доступа на по функциональным привилегиям)

возможность создания и запуска собственных программ с новыми функциями по обработке информации (например, доверенные пользователи, имеющие особые права на расширение используемого ПО)

Возможность управления функционированием АС, т.е. воздействие на базовое ПО системы и на состав и компонент ее оборудования (например, администраторы различных компонент и процессов АС)

Весь объем возможностей функционирования АС, связанных с проектированием, реализацией и основных техн. средств АС, вплоть до вложения в состав СВТ собственных разработанных функций в состав функций, которыми обладает АС, ,обеспечивающих авт. сопровождение, системное администрирование АС

Выделение 4-х уровней для группирования и характеристики потенциальных нарушителей доступа не является исчерпывающим для конкретных АС.

Позваляет определить основные действии, которые могут привести к НСД со стороны групп потенциальных нарушителей.

непосредственное обращение к объектам доступа и выполнение НСД(например, неправомерное копирование информации).

внедрение программных и технических средств, включающих обращение к объектам доступа в обход средств защиты (возможность скрытого доступа к информации)

модификация средств защиты, позволяет осуществлять НСД (нарушение политики разграничения доступа)

внедрение в СВТ и АС программных или аппаратных механизмов, нарушающих структуру и функции СВТ и АС и позволяющие осуществлять НСД (создание условий целенаправленного скрытого внедрения и нарушение состояния ИБ АС - конф, целостности, доступности информации).

В целом модель нарушителя НСД должна предоставить основу для ответа на два принципиальных вопроса: какие активы\ресурсы необходимо защищать в АС в части противодействия НСД.

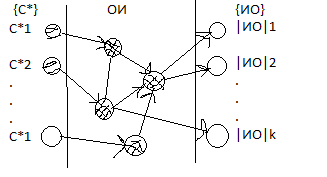

Отношение доступа и их представление в АС

При исполнении операций, инициализированных субъектами, происходит взаимодействие субъектов и объектов, которое называется отношением доступа.

Отношение доступа (доступ) - взаимодействие между субъектами и объектами, в результате которого происходит перенос информации между ними.

Системе разграничение доступа в АС определяется содержанием (правами и полномочиями) множества отношений доступа для рассматриваемой АС.

Взаимодействие между субъектами и объектами доступа в АС целесообразно рассматривать на макроуровне и функциональном уровне

Макроуровень:рассматриваются отношения доступа между субъектами и непосредственно ИО, входящими в защищаемые информационные ресурсы АС.

Функциональный уровень: отношение доступа между субъектами и ИО, являющиеся защищаемыми инф. ресурсами, рассматриваются через окружающую среду АС.

Системная организация ЗИ от НСД

Базовые функции:

меры

аутентификация

контроль доступа

контроль действия при доступе

Лекция 5

Лекция 5 (4.10.17)

Системная организация защиты информации от НСД

Рассмотрение отношений доступа на функциональном уровне позволяет сделать важные выводы по характеру ограничений, которые необходимо ввести в операционную среду, чтобы выполнить требования по разграничению доступа и обеспечить отношения доступа, нормативно определённые на макроуровне.

Фактически эти ограничения определяют системные базовые функции защиты информации от НСД, которые необходимо уметь выполнять в АС при определённом развитии процесса обработки и передачи информации.

Базовые функции:

Изоляция- умение изолировать пользователей и других субъектов /лиц/, взаимодействующих с системой, от ресурсов системы, технических и информационных, а также, при необходимости, изолировать субъекты и объекты доступа операционной среды друг от друга

Аутентификация- подтверждение подлинности конкретного субъекта при его обращении к системе, а также при запросе доступа к защищаемому объекту системы;

Контроль доступа- обеспечение доступа субъектов доступа к защищаемым объектам доступа только в рамках наделённых прав;

Контроль действий при доступе- обеспечение выполнения действий и операций в отношении информации только в рамках предоставленных полномочий при разрешении доступа субъекта к объекту.

1) Изоляция,как правило, обеспечивается на этапе проектирования АС в виде технических проектных реализаций, которые рассчитаны на время жизненного цикла системы или до принятия отдельного решения по их изменению.

2) Аутентификациявыполняется, как правило, в отношении субъектов-лиц, взаимодействующих с системой, а далее её результаты наследуются другими активными элементами операционной среды, которые наделяются правами и полномочиями этих субъектов. 3) Контроль доступаиконтроль действийинтегрируются в функцию контроля и разграничения доступа к информационным и техническим ресурсам АС, а все объекты доступа, в данном случае, отождествляются с понятиемобъекты разграничения доступа (ОРД).

Фактически, контролируя доступ и действия, соответствующие средства защиты обеспечивают авторизацию субъекта, позволяя ему работать в рамках наделённых прав доступа и полномочий на действия.

В конечном счёте, только ответственное выделенное лицо или служба обеспечивает гарантированное предотвращение нарушений путём организационного (административного) управления.

С этой целью в системе защиты от НСД выделяется группа функций обратной связи, реализация которых формирует данные (информацию) о состоянии информационной безопасности, на основании которых собственно и обеспечивается предотвращение нарушений НСД.

Функции обратной связи:

Надзор - осуществление мониторинга состояния принятых технических реализаций по изоляции – аудит состояния.

Регистрация - регистрация показателей функционирования средств аутентификации, контроля доступа и контроля действий, фиксирование нарушений (инцидентов) или неразрешимых этими средствами ситуаций – аудит процессов.

Административное управление - собственно подготовка и настройка штатных режимов прав и полномочий доступа, фиксирование через аудит отклонений, принятие решений по ситуациям информационной безопасности, формирование реакции на отклонения и реализация соответствующих действий.

Названные базовые функции и функции обратной связи (иначе, функции назначения по защите АС от НСД к информации) составляют функциональную часть систем защиты информации от НСД.

Средства реализации функций назначения (программные, аппаратные, программно-технические) реализуют алгоритмы или механизмы аутентификации или разграничения доступа, аудита, управления и требуют:

во-первых, настройки на определённый организационно-нормативный или технологический регламент работы;

во-вторых, создания в АС и на объекте информатизации условий штатного функционирования;

в-третьих, поддержки их в работоспособном состоянии, то есть организации эксплуатации.

Всё это осуществляется за счёт реализации обеспечивающих функций по организационно-нормативной поддержке функционирования средств защиты и их эксплуатации.

Организационно-нормативная поддержка:

Нормативное обеспечение - создание и поддержание в актуальном состоянии нормативной базы по разграничению доступа к ресурсам системы и функционально-ролевому распределению прав и обязанностей в части защиты информации от НСД пользователей и обслуживающего персонала

Обеспечение режима - создание условий режима секретности/конфиденциальности при выполнении работ в АС и на объекте информатизации за счёт организационно-административных мер, организационно-технических мероприятий и систем инженерно-технической защиты.

Эксплуатация средств защиты:

Ведение служебной базы данных – поддержание целостности и актуального состояния интегрированной или распределённой базы данных защиты информации от НСД, в которую могут входить профили доступа, пароли, ключи, результаты аудита, возможно, модели инцидентов и реакции на нарушения доступа.

Поддержка программно-технических средств защиты информации– выполнение стандартных или специальных работ по поддержанию в актуальном и работоспособном состоянии программных компонентов, программно-аппаратных комплексов, технических устройств и модулей средств защиты информации от НСД.

Технологическое обеспечение- реализация технологических процессов выполнения своих функций средствами защиты информации от НСД в программно-технической и телекоммуникационной среде АС, обеспечение их совместимости с процессами обработки и передачи данных и контроль соблюдения штатного регламента их выполнения.

Основными базовыми функцияминазначения по защите АС от НСД к информации СЗИ являютсяаутентификацияиразграничение доступа.

Структурно-функциональная схема системы защиты от НСД в АС

Системный подход при комплексной ЗИ

Объект

информатизации как объект защиты:

Системность и комплексность защиты информации

КСЗИ – автоматизированная организационно-техническая система управления информационной безопасностью на объекте информатизации.

Базовый фактор–структурные, технические, технологические и организационные решения по защите информации неразрывно связаны с проектными решениями по обеспечивающей информационной инфраструктуре объекта информатизации, функционалу и инфраструктуре самих АС.

Цель создания КСЗИ–нейтрализация актуальных для ОИ и эксплуатируемых на объекте АС угроз информационного характера, которые могут иметь различные источники и быть различной природы. При этом понимается, что система является специализированной (имеет свою специальную нормативную базу) и разрабатывается для защиты информации ограниченного доступа.

КСЗИ по охвату действия– обеспечивает защиту информации каждой функционирующей на объекте информатизации автоматизированной системы и всех информационных технологий, связанных с АС или с отдельными ИТ автоматизации/информатизации объекта.

КСЗИ конструктивно – интегрированная обеспечивающая система для всех эксплуатируемых на объекте информатизации АС. Её компоненты могут быть подсистемами защиты информации АС (ПСЗИ АС), тем самым, осуществляя системную увязку средств КСЗИ, согласование политик безопасности различных эксплуатируемых АС и единство управления информационной безопасностью на объекте в рамках КСЗИ.

Принцип системности – при декомпозиции целей и синтезе структурных элементов КСЗИ между ними, компонентами АС и процессами реализации информационных технологий, в интересах которых осуществляется защита информации, должны быть установлены такие связи, которые обеспечивают цельность КСЗИ и её взаимодействие с другими системами объекта информатизации и подсистемами АС.

Принцип комплексности – оптимальное использование различных методов, мер и средств защиты информации (административно-правовых, организационных, организационно-технических, технических, программных) для нейтрализации угроз информации и поддержания заданного уровня защищённости информации, интеграции этих средств в единую технологически связанную и управляемую систему.

Структурная схема построения КСЗИ

Основным инструментарием построения КСЗИявляетсясистемный анализ.

В соответствии с введённым понятием ОИ, который рассматривается как объект защиты информации, объект информатизации может быть представлен в информационном отношении в двух аспектах:

как система информационно-аналитического обеспечения основной деятельности ОИ или автоматизированного управления определёнными видами деятельности;

как функциональный объект, информационно проявляющий себя в окружающей среде (внешнее информационное проявление объекта).

Системный анализ предполагает: 1) анализ самого объекта для формирования задач защиты, 2) поиск средств реализации этих задач; 3) синтез структуры системы, технологической целостности и управления (так как КСЗИ по природе своей является системой управления).

Тем самым решаются дескриптивная иконструктивная задачи системного анализа.

Решение дескриптивной задачи системного анализа включает в себя выполнение следующих основных процедур:

анализ информационных ресурсов и всей информационно-технологической инфраструктуры объекта(прежде всего, в отношении используемых АС) на предмет выявления защищаемыхресурсови объективно имеющихся уязвимых мест;

выявление и анализ угроз информации,их источников, порождаемых ими информационных рисков, оценка возможного ущерба и, на основании этой оценки, ранжирование угроз информации для выделения актуальных угроз;

разработка модели нарушителя и модели угрозинформационной безопасности для объекта защиты, при необходимости, для отдельных компонентов информационной сферы (деятельности) организации;

формирование политики информационной безопасности, в рамках которой определяются направления постановки функциональных задач защиты (ФЗ), защищаемые информационные технологии и критические ситуации, а также направления деятельности подразделений ОИ в интересах обеспечения информационной безопасности и функциональные роли в подразделениях;

определение необходимого набора функций назначения по защите информации, интеграция их в функциональные подсистемы и постановка функциональных задач защиты, обеспечивающих нейтрализацию актуальных угроз информации.

Результаты решения дескриптивной задачи системного анализа позволяют сформировать функциональную частьКСЗИ.

Далее решается конструктивная задача системного анализа, которая обеспечивает синтез и интеграцию системы.

Функциональные задачи защиты должны быть реализованы с помощью методов и средств, которые в защищаемых информационных технологиях, при критических ситуациях или в определённых условиях должны обеспечить выполнение требований политики безопасности. Упорядоченные по типам и видам совокупности этих методов и средств составляют набор обеспечивающих подсистем (обеспечивающая часть КСЗИ).

КСЗИ обязан поддерживать определённый уровень информационной безопасности(защищённости информации) в АС и на ОИ в своей области ответственности.

Макроструктурные компоненты КСЗИ:

функциональные подсистемы;

обеспечивающие подсистемы;

подсистема технологического обеспечения;

подсистема управления информационной безопасностью.

Лекция 6

Лекция 6

Функциональные подсистемы

Функциональные подсистемы выделяются в качестве системных компонентов КСЗИ с целью обеспечения защиты информации в штатных ИТ определенного вида, назначения или способа реализации.

Функциональные подсистемы могут формироваться для ЗИ в побочных ИТ, которые являются следствием определённых свойств программно-технической среды ИТ или могут проявляться за счёт человеческого и организационно-технического факторов.

Основанием внедрения функциональных подсистем КСЗИ могут быть также нештатные информационные ситуации при функционировании АС в случае, если вероятность их появления значительна и/или они являются критичными для ИБ

Определение штатных ИТ и информационных ситуаций к защищаемым технологиям и критические ситуации, связанные с характером обрабатываемой информации и наличием актуальных угроз при её использовании в этих ИТ.

Побочные ИТ, соотносимые с защищаемой информацией, должны быть исключены или влияние из на защищенность информации должно быть минимизировано до приемлемого уровня.

Функциональная подсистема КСЗИ реализует набор функций назначения по ЗИ путем решения функциональных задач защиты (ФЗ).

Под функциями назначения понимаются функции нейтрализации актуальных угроз информации.

Функция задачи защиты является задача выполнения функций назначения в конкретных технических процессах подсистемы в уязвимых точках среды реализации ИТ.

Функциональная подсистема КСЗИ – совокупность функций и задач ЗИ, решаемых в отношении защищаемых ИТ определенного вида, назначения и способа реализации или критических информационных ситуаций, влияющих на состояние защищенности информации в АС и на ОИ.

Защищаемые информационные ресурсы

Функциональны подсистемы КСЗИ

Функциональная область нейтрализации угроз

Угрозы информации

Схема формирования функциональных подсистем КСЗИ.

Два направления:

ЗИ при внешних информационных проявлениях

ЗИ в информационной сфере ОИ

ИТ и критические ситуации, в отношении которых, как правило, необходимо решать задачи ЗИ при построении КСЗИ ОИ, в общем виде входят в следующий перечень:

Секретное и конфиденциальное делопроизводство

Общесистемные ИТ инфраструктурного уровня

ИТ функциональных применений автоматизации/информатизации ОИ

ИТ общесистемных сервисных приложений автоматизации/информатизации

Прием, передача и транспортировка информации

Ведение, хранение и представление информации для реализации ИТ

Непосредственное информационное взаимодействие

Побочные ИТ автоматизации/информатизации

Критические ситуации

Предположенный перечень не претендует на универсальность и полноту.

ЗИ при внешнем информационном проявлении ОИ:

Подсистема ЗИ при внешнем информационном взаимодействии

Подсистема нейтрализации проявлений ОИ

ЗИ в информационной сфере объекта ОИ:

Подсистема секретного и конфиденциального делопроизводства

Подсистема ЗИ на машинных носителях

Подсистема ЗИ от НСД обусловленного инфраструктурой уровня

Подсистема ЗИ от НСД в функциональных применениях автоматизации/информатизации

Подсистема предотвращения атак в РС и ликвидация их последствий

Подсистема обеспечения целостности и сохранности информационных ресурсов

Подсистема ЗИ в каланах передачи данных на ОИ

Подсистема предотвращения внедрения в программные и технические средства МУ и ТКО

Подсистема защиты непосредственного информационного взаимодействия

Важным элементом структуризации функций КСЗИ ОИ является введение функционирующих комплексов ЗИ и использование их при построении КСЗИ.

Лекция 7

18.10.2017 Лекция 7

Направления формирования обеспечения подсистем КСЗИ

Инфраструктура реализации функциональных задач ЗИ в АС;

Нормативно-правовая поддержка функционирования КСЗИ;

Структурно-технологическая и организационно-техническая поддержка функционирующих СЗ;

Нормативно-правовая поддержка функционирования КСЗИ

Основа – законодательная и регламентационная база РФ.

Нормативно-правовая поддержка функционирования КСЗИ – общесистемная обеспечивающая составляющая информационной сферы ОИ.

Реализующаяся с помощью комплексной подсистемы нормативно-правовой обеспечивающей КСЗИ.

Предназначена для формирования нормативно-правовой документальной базы информационных отношений в части накопления, обработки, хранения, передачи и использования защ.инф. на объекте и при внешнем инф. Обмене.

Подсистема нормативно-правового обеспечения КСЗИ– совокупность норм, правил, регламентов и требований, устанавливающих на ОИ и в процессах внешнего информационного обмена обязательный порядок информационных отношений между субъектами, отношений доступа субъектов к информационным объектам и к техническим ресурсам АС при работе с защищаемой информацией.

Все документы, входящие в нормативно-правовое обеспечение КСЗИ, не должны противоречить законодательным актам в области информационных технологий.

Разрабатываемые в ходе создания КСЗИ документы целесообразно выделить в следующие отдельные группы документов нормативно-правового обеспечения:

общесистемные нормативные документы;

регламентирующие и инструктивные документы;

организационно-распорядительные документы.

Модель (порядок) разграничения доступа в АСустанавливает конкретные документированные права и полномочия доступа пользователей и эксплуатационного персонала (администраторов, операторов, специалистов по эксплуатации компонентов АС) к информационным и техническим ресурсам объекта информатизации. Утверждённый или введённый приказом по объекту порядок разграничения доступа являетсянормативнойосновой для выполнения информационной работы на ОИ и настройки средств защиты информации КСЗИ (формирования в машинном виде прав и полномочий доступа).

Регламентирующие и инструктивные документыопределяют ответственность, регламент, требования и порядок выполненияусловий обеспеченияинформационной безопасности конкретных информационных технологий, сервисов и связанных с их реализацией работ. К ним, прежде всего, можно отнести такие критические с точки зрения информационной безопасности технологии как использование сети Интернет, выполнение антивирусных мероприятий, введение и исключение пользователей в действующем активе, порядок работы с парольными и ключевыми системами и другие. Эти документы предназначены для руководителей ОИ, администраторов и пользователей АС, а также специалистов, обеспечивающих эксплуатацию средств защиты КСЗИ. Практически в рамках этих документов определяются организационные меры по защите информации и, наряду с эксплуатационной документацией, они позволяют осуществлять эксплуатацию и организационный порядок работы с техническими (программными, аппаратными) средствами защиты, их использование в установленном регламенте.

Организационно-распорядительные документы(приказы, распоряжения) предназначены для придания правового статуса в организации принимаемых организационных и технических решений в части КСЗИ и её элементов, легитимного ввода в эксплуатацию КСЗИ, отдельных её средств, настроек, полномочного проведения расследований и принятия решений при нарушениях информационной безопасности.

Проблема защиты информации, состояния информационной безопасности в целом на объекте информатизации – это, прежде всего, правовая проблема построения информационных отношений. Поэтому подсистема нормативно-правового обеспечения КСЗИ является фундаментальной при проектировании КСЗИ.

Структурно-технологическая и организационно-техническая поддержка функционирования КСЗИ.В части структурно-технологической и организационно-технической поддержки функционирования КСЗИ выделяются типовые комплексы работ по созданию условий безопасности работы с защищаемой информацией и функционирования средств защиты КСЗИ:

организация режима конфиденциальности/секретности (решение организационно-структурных и штатных вопросов по обеспечению на объекте условий информационной безопасности, реализация организационных мер и мероприятий, контролирующих выполнение пользователями и обслуживающим персоналом нормативно-правовых и технологических требований по защите информации, распределение и контроль ответственности);

создание с помощью инженерно-технической защиты доверенного пространства размещения оборудования АС, служебных и технологических помещений, обеспечение установленного регламента работы в этих помещениях (установка систем инженерно-технической защиты – охранной сигнализации, видеонаблюдения, автоматизированного контроля управления и допуска в территориальные зоны и помещения; внедрение дисциплины использования доверенного пространства при функционировании АС).

Для реализации данного комплекса работ могут быть выделены следующие основные обеспечивающие подсистемы:

подсистема организации режима конфиденциальности/секретности;

подсистема (система) охранной сигнализации — контроль с помощью технических средств территории, зон размещения АС, служебных и технологических помещений, основного и вспомогательного оборудования (для создания доверенной территории размещения оборудования АС в период отсутствия на них доверенного обслуживающего персонала);

подсистема (система) контроля и управления допуском – СКУД (для гарантированного и подконтрольного допуска в служебные и технологические помещения только доверенного в части выполнения работ в этих помещениях персонала);

подсистема (система) видеонаблюдения — за территорией, помещениями и выполнением работ пользователями и обслуживающим персоналом АС (для контроля действий доверенного персонала в рамках своих полномочий).

Технологическое обеспечение КСЗИ

Подсистема технологического обеспечения КСЗИ (ТЕХНОЛОГИЯ) – совокупность процессов, реализующих на уровне операций, процедур и работ выполнение задач защиты функциональных подсистем средствами обеспечивающих подсистем, объединяющих во взаимосвязанную функциональную среду средства защиты информации и средства реализации информационных технологий на объекте защиты.

Управление информационной безопасностью

Подсистема управления информационной безопасностью КСЗИ (УПРАВЛЕНИЕ) – совокупность методов, способов, средств и служб управления/администрирования, обеспечивающих заданный уровень состояния защищённости информационных ресурсов ОИ от угроз информации.

Управление на уровне технологических процессов – оперативное управление (У3 на Рисунке 3) включает в себя:

управление процессами, когда анализ ситуаций и принятие решений осуществляется непосредственно программно-техническими средствами защиты (например, при аутентификации, разграничении доступа средствами защиты от НСД);

административное управление, когда принятие решений и последующие действия осуществляются администраторами безопасности в ходе функционирования систем или ответственным лицом за выполнение определённых функций защиты (например, при нарушениях, зафиксированных системами инженерно-технической защиты).

Общесистемные нормативные документыопределяют концептуальные подходы к созданию КСЗИ и требования к мерам и средствам защиты информации, устанавливают отношения доступа субъектов, взаимодействующих с АС, к информационным и техническим ресурсам.

Основными документами данного вида являются:

модель нарушителя;

политика информационной безопасности ОИ;

модель (порядок) разграничения доступа субъектов к информационным и техническим ресурсам в АС.

Основным результатом модели нарушителя должен быть официально принятый категорированный перечень потенциальных нарушителей информационной безопасности с описанием их профессиональных, служебных, функциональных и технических возможностей по инициированию и реализации нарушений. Модель нарушителя должна дать однозначный ответ на вопрос, в отношении каких субъектов и явлений осуществляется защита информации.

Модель нарушителяОИпредполагает: определение угроз информации; уязвимостей информационной среды и технологий, способствующих реализации этих угроз; выделение из них существенных угроз по соотношению «ущерб – затраты на нейтрализацию», то есть актуальных угроз; определение источников актуальных угрозинформации – субъекты(группы субъектов), имеющие потенциальную возможность реализации угроз; анализ и фиксирование этих возможностей в виде оценочных характеристик, связанных с родом служебной деятельности, соответствующим ей санкционированным доступом к ресурсам АС и следуемым из этого каналам реализации угроз; анализ и фиксирование квалификации субъектов (групп субъектов) и специфичных условий; представление всех этих сведений в формализованном или вербальном виде. Основным результатом модели нарушителя должен быть официально принятый категорированный перечень потенциальных нарушителей информационной безопасности с описанием их профессиональных, служебных, функциональных и технических возможностей по инициированию и реализации нарушений. Модель нарушителя должна дать однозначный ответ на вопрос, в отношении каких субъектов и явлений осуществляется защита информации.

На основании модели нарушителя ОИ могут разрабатываться частные модели нарушителя, ориентированные на их конкретное использование при проектировании функциональных подсистем КСЗИ, что означает, практически, решение сформулированных для модели вопросов в отношении информационных технологий определённого вида или критических информационных ситуаций.

Модель нарушителя ОИ и частные модели нарушителя, если такие разрабатываются, должны быть официально утверждены, как нормативные документы.

Политика информационной безопасности ОИ– это совокупность документированных управленческих, организационных, технических и технологических решений, направленных на защиту информации и ассоциированных с ней других ресурсов с учётом утверждённой модели нарушителя.

Политика информационной безопасности является исполнительным концептуальным документом, позволяющим целенаправленно осуществлять проектирование и эксплуатацию КСЗИ и АС, организовать защищённую информационную деятельность на ОИ в целом, оценивать и принимать выверенные в правовом отношении решения при возможных нарушениях информационной безопасности.

Политика информационной безопасности может быть многоаспектным документом и затрагивать сферу высших (руководство ОИ) административных решений, общесистемных для информационной деятельности ОИ положений и порядка, административных, организационно-технических и технологических требований уровня процессов и работ.

Как правило, политика информационной безопасности ОИ утверждается руководством объекта информатизации (организации) по согласованию и представлению её соответствующими уполномоченными структурами.

Лекция 8

Инвентаризация и структуризация инф. ресурсов на ОИ

Введение в проблему

Информационные ресурсы (ИР) и информационные технологии (ИТ) являются базовыми составляющими в части обеспечения управления информационно-аналитической поддержки функционирования организации любой сферы деятельности (предприятия, банк и т.д.).

В соответствии с значимостью информатизации и ИТ в современном инф. обществе любая организация является ОИ.

Приступая к инвентаризации и структуризации ИР, прежде всего, необходимо:

Внести определенность и четкость в используемые на объекте понятия, касающиеся назначения, содержания, состава и структуры ИР.

Обеспечить однозначность представления этих понятий руководством и различными службами ОИ

Определиться с критериями выделения инф. объектов

Подготовить основу для постоянного ведения реестра ИР и создания нормативной базы разграничения доступа к ИО

К основным внедрениям в ИР инф. Объектами, в отношении которых целесообразно разрабатывать политику разграничения доступа, целесообразно отнести такие ИО, как:

Базы данных и массив данных

Документы и массивы документов

Сообщения

Иные виды инф. объектов

Инф. ресурсы, технологии обработки информации, телекоммуникационные и другие транспортные технологии и средства реализации этих технологий, организ. службы и структуры эксплуатации и поддержания инф. систему ОИ (ИИС ОИ).

Автоматизированный контур ИИС ОИ состоит из эксплуатируемых на ОИ АС различного назначения (АИС, АСУ, АСУ ТП и т.д.) вместе с их информационно-техническим комплексом и телекоммуникационной сетью.

Стратегические задачи (основные) политики разглашения доступа на ОИ, решаемые с помощью инвентаризации и структуризации ИР.

Разграничение инф. ИР ОИ по уровню конфиденциальности( открытые сведения, сведения для служебного пользования и т.д.), что позволит выделить из общего массива инф. ресурсы, которые нуждаются в ограниченном доступе к ним

Разграничение информации по принадлежности к входящим в ОИ функциональным подразделениям, что позволит упорядочить инф. обмен как внутри ОИ, так и с внешними объектами.

Определение субъектов, которым предоставляется доступ к защищаемой информации, разработка нормативных регламентированных документов по работе субъектов в АС ОИ с учетом соблюдения требований и условий ИБ

Выделение из всей защищаемой информации наиболее критичной для производственной деятельности, вынесение ее на отдельные серверы и обеспечение безопасного регламенты работы с этой инф. в случае чрезвычайных ситуаций

Выработка политики безопасности использования внутренних и внешних средств электронного и неэлектронного информационного обмена в интересах ОИ

Упорядочивание технологии разграничения доступа к программно-техническим ресурсам автомату контура ИИС, что позволит определить дисциплину доступа к программно-техническим ресурсам, выбрать средства и механизмы реализации разграничения доступа к ним и внести контроль исполнения дисциплины доступа в ИИС в целом.

Определение конкретных угроз информации в эксплуатируемых АС, оценка степени их внесения на бизнес-процесс в различных сферах деятельности ОИ и возможного ущерба для организации

Политика разграничения доступа в информации является частью политики ИБ ОИ, позволяет создать систему разграничения доступа для эксплуатации на ОИ АС, которая включает в себя набор настраиваемых моделей разграничения доступа для конкретных РС и ИТ, определяющих в формальном виде права и полномочия пользователей и обслуживающего персонала по доступу к информационным и техническим ресурсам.

В перечень организационных и реализуемых функций целесообразно внести следующие функции:

Функции распорядения и утверждения результатов

Функция координации работ

Функция организационного обеспечения

Функция сбора и фиксирования сведений о потребности информации из эксплуатируемых в АС в подразделениях ОИ

Функция классификации фактически используемых в АС информационных объектов

Функция сбора и фиксирования сведений о фактическом наличии, использовании и характеристиках ИР и мест размещения их в программно-технической среде

Функция сбора и фиксировании сведений по использованию информационного обмена через интернет

Функция аналитической интеграции сведений для всех АС в целом по результатам других функций

Функция аналитической обработки сводных сведений по информационным ресурсам - разработка и представление на утверждение Реестра информационных ресурсов АС ОИ

Функция отказа и принятия решений по конфиденциальности информационных объектов - подготовки и представлении на утверждение перечня сведений, относящихся к конфиденциальной информации с внесение отсчета показателя конфиденциальности ИС в Реестр информационных ресурсов АС ОИ

Функция анализа существующей системы разграничения доступа к информационным ресурсам АС - подготовка аналитического отчета по состоянию системы разграничения доступа

Функция обеспечения конфиденциальности проведенных работ и оформления результатов

Инвентаризацию целесообразно проводить в составе следующих участников с соответствующим поручением им функций:

Руководство организации - Ф1

Рабочие группы - Ф2, Ф4, Ф5, Ф6, Ф7, Ф10

С подразделением пользователей - Ф3, Ф4, Ф5, Ф6, Ф7

Подразделения пользователей АС - Ф4, Ф5, Ф6

Управление ИТ -Ф3, Ф8, Ф9 - выполнение Ф11

Управление безопасностью - Ф3, Ф11, Ф12, функции Ф8 , Ф9

Работа по проведению инвентаризации структуризации и классификации ИР включают:

Подготовительный этап

Сбор сведений по информационным ресурсам

Выполнение анализа и процедур инвентаризации, структуризации и классификации ИР

Общие организационно-технологическая схема проведения инвентаризации ИР

Лекция 9

Корпоративное предприятие как ОИ

Это обусловлено сущностью системы корпоративного управления – регулирования деловых, имущественных, информационных взаимоотношений между входящими в корпорацию компонентами, их владельцами, согласование целей заинтересованных сторон для эффективного функционирования всей компании.

При этом корпорация функционирует независимо от этих компаний (самоуправляемо) при любых выбранных моделей объединения.

Принудительные факторы влияния на решение проблемы ИБ:

Наличие единого информационного пространства

Динамика структуры корпорации и проблемы исследования IT-приложений бизнес-процессов.

Тенденция изменения текущей корпоративной информационно-технологической архитектуры

Вектор перехода к экономичной и эффективной организации IT-процессов

Объект защиты и области решения задач ИБ

Территориальная разбросанность площади размещения объектов защиты

Доверенная среда функционирования информационных технологий

Компоненты архитектуры обеспечения ИБ

Базовые объекты

ЦОД – центр обработки данных

КСА – комплекс средств автоматизированной защиты

Обеспечивающие объектовые компоненты:

КТЦ – корпоративный технологический центр

КЦУ – корпоративный центр управления

ЦСиТ – центр сертификации и технологий

КУЦ – корпоративный удостоверяющий центр

УЦ – удостоверяющий центр

Базовым структурным компонентом архитектура ОИБ корпорации является КСЗИ для ОИ индустрии корпорации.

КСЗИ – это система, разрабатываемая для обеспечения компонентов ИИТИ и предоставляющая собой совокупность органов исполнителей, используемых ими техники ЗИ, а также объектов ЗИ, организованные и функционирующие по правилам и нормам, установленным соответствующими документами в области ЗИ.

Комплексность системы определяется тем, что она:

Создается в интересах всех объектов информационной индустрии корпорации

Включает в себя объект защиты инфраструктурного и прикладного уровня

Организуется как единая и управляемая система

Функционирует во взаимодействии с ПТК и ТКС, прикладными функциональными сервисами, с учетом ИТЦ и организационных мер.

Таким образом в КСЗИ в качестве объектов защиты рассматриваются прикладные, функциональные, общесистемные и специальные сервисы.

Лекция 10

Системная инженерия - разновидность инженерной науки, систематизирующая целое, как совокупность взаимосвязанных деталей и рассматривающая общую проблему с учетом изменчивости ее составных частей во всех аспектах.

СИ реализует междисциплинарный подход, руководствуясь интересами пользователя созд. Продукта на всех стадиях и во всех аспектах его разработки.

Процесс решения задач СИ включает в себя:

Постановку проблемы

Нахождение принципа таких решений

Моделирование аспекта

Оптимизацию

Архитектуру

Изготовление и запуск

Эксплуатацию

Анализ эффективности полученного продукта

СИ многоаспектна и это аспект должен быть обязательно отражен при определении ее предмета

В основу деятельности инженера должно быть положено понимание того, что целью всего процесса является оптимальное проведение функциональных границ между интересами, системой и ее окружением.

СИ для достижения целей определяется в рамках управления ПСУ и на решение задач управления.

Факторы влияния на решение проблем ИБ в корпорации как области информационной безопасности.

Основные цели политики безопасности ЕБД:

Обеспечение защиты информации и ресурсов ЕБД от НСД

Обеспечение контроля целостности информационных ресурсов и ее восстановление

Защита аппаратных и программных средств обработки информации ЕБД и СЗИ от НСД

Защита информации от утечки по скрытым каналам

Поддержание уровня защищенности системы в процессе ее функционирования и развития

Обеспечение уст – ти функционирования ЕБД

При нагрузке УБР

БАСИ

БЭКИ

БДОИ

Лекция 11

VPN-виртуальная частная сеть

– логическая сеть, создаваемая поверх другой сети

VPN состоит из 2 частей:

Защищенная внутренняя сеть;

Внешняя сеть, по которой проходит защищаемое соединение.

Несмотря на то, что коммуникация осуществляется по публичным сетям с использованием небезопасных протоколов, за счет шифрования создается закрытое от посторонних канала обмена информацией.

Как правило, между внешней сетью и внутренней находится Firewall. При подключении удаленного пользователяFirewallтребует авторизации пользователя.

Система удаленного доступа «Марш»

Угрозы удаленного доступа: В современном мире при удаленном доступе пользователей, администратор безопасности чувствует себя дискомфортно, поскольку:

Без контроля пользователь может отступать от регламента безопасности;

Окружение пользователя может быть агрессивным.

Компьютерные вирусы как вид инф. программного оружия.

При изменении мирового пространства появилась информационная война.

Информационная война – широкомасштабное пространство в информационной сфере, осуществляемое путем явного или скрытого информационного воздействия на противника с целью навязывания требуемого для воздействующей стороны решения.

Два аспекта информационной войны:

Технико-технологический аспект – влияние и противоборство в технических информационных телекоммуникационных системах и АС управления;

Социально-психологический аспект – влияние и противоборство в социальных системах различного вида деятельности, а также при решении политических вопросов путем влияния на отдельных людей и социум в целом.

Технико-теологический аспект связан с понятием информационно-программного оружия.

Информационно-программное оружие – специальные средства разрушающего воздействия, направленные на аппаратное и программное обеспечение АС по информации (данным), в том числе на СЗИ компьютерных систем и сетей. Факт применения ИПО называется компьютерной атакой.

Основными средствами инф.-прог. поражения является программная или аппаратная закладка, внедряемая либо путем инфицирования (поражения) программно-аппаратного обеспечения, или внедрение спец. скрытым способом.

Скрытое внедрение осуществляется по следующим основным каналам:

По телекоммуникационным сетям про удаленном доступе к ресурсам АСОД;

Через канал, который используется для ввода новых программных компонентов в компьютерную или телекоммуникационную системы;

При приобретении и установке без должного контроля нового компьютерного и телеком-го оборудования;

Путем целенаправленных действий разработчиков прикладного ПО, а также пользователей и обслуживающего персонала, имеющего доступ к ресурсам АСОД.

Скрытое внедрение позволяет не санкционированно:

Осуществлять съем информации или ее модификацию;

Изменять функциональные возможности программно-технических средств, вплоть до разрушения.

В результате скрытого внедрения:

Появляется скрытый возможности канала НСД;

Видоизменяются установленные механизмы разграничения доступа и действия;

Нарушается работоспособность средств компьютерных систем;

Модернизируется или разрушается информация.

Это элементы информационной войны в среде АСОД.

Основные виды вредоносного программного продукта:

Компьютерные вирусы/черви

Являются программными компонентами, обладают свойствами самовнедрения в программную среду АС и саморепродукции в ней.

Отличие: комп. Вирусы внедряются в АС вместе с зараженной программой носителем.

Комп. Черви обладают саморепродукции путем повторного дублирования, способны скрыто внедряться в программно-техническую среду. Иногда их называют сетевыми вирусами.

Программы типа «троянский конь»

Не обладают свойствами саморепродукции, маскируются под обычные прикладные программы, но динамически могут выполнять несанкционированные операции и процедуры.

Программные закладки

Преднамеренно или случайно оставляемые в программно-технической среде скрытые внедрения, позволяющие искажать целостность ПИБ, выполнять не декларированные действия. К этому виду относятся и специфические фрагменты среды, обеспечивающие скрытое внедрение и изменение средств защиты в процессе функционирования АС.

Лекция 12

Наиболее распространённым видом информационно-программного оружия являются компьютерные вирусы.

Вирусные атаки, то есть внедрение вирусных программ в информационные и управляющие системы как гражданского, так и военного назначения, можно рассматривать как специфическую форму информационной войны, называемую вирусным подавлением. Вирусное подавление может применяться для достижения таких целей как:

скрытое изменение функций системы;

вывод системы из строя;

разрушение файлов данных и прикладных программ.

Процесс развития современных автоматизированных систем, как военного, так и гражданского применения, как правило, приводит к возрастанию их уязвимости для компьютерных вирусов.

Современные автоматизированные системы имеют характерные основные особенности:

расширение применения распределенной цифровой обработки информации;

использование перепрограммируемых встроенных ЭВМ и сетей связи;

стандартизация ЭВМ, программного обеспечения, форматов сообщений, каналов и процедур передачи данных.

Следствием первой особенности является значительное расширение доступности различных компонентов вычислительной системы для злоумышленников.

Вторая особенность приводит к большей доступности перепрограммируемых запоминающих устройств и сетей обмена, что провоцирует, например, такой способ поражения АС, как изменение маршрутов обмена.

Третья особенность современных систем создает благоприятные условия для использования стандартных программ вирусного подавления.

Основными каналами внедрения компьютерных вирусов являются телекоммуникационные системы информационного обмена и отчуждаемые носители информации, которые используются в АС без предварительного входного антивирусного контроля.