- •РОЗДІЛ 1

- •Актуальні науково-практичні питання криптографічного захисту інформації

- •Література

- •e-mail: Sfgonchar@gmail.com

- •С. Ф. Гончар. Аналіз імовірних деструктивних дій персоналу асу тп в аспекті інформаційної безпеки

- •Ключові слова: модель, інформаційна безпека, дестабілізуючий вплив, деструктивні дії, персонал.

- •ИССЗИ НТУУ “КПИ”

- •***Державна служба спеціального зв’язку і захисту інформації України

- •Література

- •В. І. Єфіменко, Є. Л. Козаровицький, І. А. Гончар, О. М. Лотоцька Впровадження комплексної системи захисту інформації в системі електронного документообігу, яка функціонує в державних органах

–чотири S-блока (замість одного), які не мають властивості CCZ-еквівалентності, не можуть бути описані перевизначеною системою 2-го степеня, і при порівнянні характеристик

зіншими перетвореннями забезпечують найбільшу нелінійність булевих функцій;

–збільшений розмір МДВ-перетворення, що покращує криптографічні властивості і є оптимальним для швидкодіючої реалізації на сучасних 64-бітових платформах;

–нова односпрямована схема розгортання циклових ключів, що забезпечує як захист від атак на схеми розгортання, так і додаткову стійкість до низки методів криптографічного аналізу, спрямованого, в тому числі, і на апаратну або програмну реалізацію перетворення;

–різні комбінації розміру блоку і довжини ключа (128, 256 і 512 бітів).

Криптографічне перетворення є стійким при 6 циклах для 128-бітового блоку, 7 циклах для 256-бітового і 9 циклах для 512-бітового. Таким чином, шифр, який містить 10, 14 і 18 циклів, заданих у стандарті, для розміру блоку 128, 256 і 512 біт відповідно, забезпечує захист від всіх розглянутих методів криптоаналізу і має достатній запас стійкості.

Додатково, нові національні стандарти шифрування ДСТУ 7624:2014 і ґешування ДСТУ 7564:2014 мають спільний набір S-блоків та однакову МДВ-матрицю, за рахунок чого отримується компактна реалізація обох перетворень.

Тестування швидкодії було спрямоване на моделювання особливостей роботи засобів криптографічного захисту, що потребують високої продуктивності перетворень (захист IPтрафіку та ін.). Вимірювання швидкодії оптимізованої програмної реалізації мовою С++ з компілятором gcc v4.9.2 виконувалось через шифрування однакового обсягу відкритих текстів (режим простої заміни) на комп’ютері під управлінням 64-бітової ОС Linux з процесором Intel Core i5-4670@3.40GHz для всіх комбінацій розміру блоку і довжини ключа:

Калина-128/128 (2611.77 Мб/с), Калина-128/256 (1779.52 Мб/с), Калина-256/256 (2017.97 Мб/с), Калина-256/512 (1560.89 Мб/с), Калина-512/512 (1386.46 Мб/с) та AES-128 (2525.89 Мб/с), AES-256 (1993.53 Мб/с), ГОСТ 28147-89 (639.18 Мб/с), СТБ 34.101.31-2011

(1055.92 Мб/с), «Кузнечик» (1081.08 Мб/с). Таким чином, на 64-бітовій платформі швидкодія „Калини” порівняна з AES (вища на 86 Мбіт/с, або 3% для 128-бітового блоку, і т.д.). При відповідній довжині ключа „Калина” швидша за ГОСТ 28147-89 у 2,8 рази або 3,16 рази (залежно від розміру блоку), і приблизно у 2 рази вища, ніж у нових стандартів шифрування Білорусії і Росії. Додатково слід зазначити, що „Калина” забезпечує суттєво більш високий запас стійкості до криптоаналітичних атак, ніж AES.

Література

1.ДСТУ 7624:2014. Інформаційні технології. Криптографічний захист інформації. Алгоритм симетричного блокового перетворення. [Текст]. – Введ. 01–07–2015. – К. : Мінекономрозвитку України, 2015.

2.СТБ 34.101.31–2011. Информационные технологии и безопасность. Защита информации. Криптографические алгоритмы шифрования и контроля целостности [Текст]. –

Взамен СТБ П 34.101.31–2007 ; введ. 31–01–2011. – Минск, 2011. – 35 с.

3.Проект национального стандарта Российской Федерации. Информационная технология. Криптографическая защита информации. Блочные шифры. М. :

Стандартинформ, 2015. – 25 с. [Electronic resource]. – Mode of access : www. URL: http://www.tc26.ru/standard/draft/GOSTR-bsh.pdf.

92

Р.В. Олійников, І.Д. Горбенко та ін. Основні властивості нового національного стандарту блокового шифрування ДСТУ 7624:2014.

У доповіді розглянуті сучасні проблеми розробки блокових шифрів та їхні вирішення, впроваджені розробниками у новому національному стандарті України. Наведені результати аналізу криптографічної стійкості, а також порівняння швидкодії на сучасних програмних платформах із іншими шифрами, які є міжнародними та національними стандартами.

Ключові слова: ДСТУ 7624:2014, блоковий шифр, криптоаналіз, швидкодія шифрування, національний стандарт.

R.V.Oliynykov, I.D. Gorbenko et. al. Main properties and of the new national standard of block encryption DSTU 7624:2014.

It is considered modern problems of block ciphers design and its solutions introduced by the developers at the new national standard of Ukraine. It is given results of cryptographic strength analysis as well as performance comparison on modern software platforms with other international and national standards of the block encryption.

Key words: DSTU 7624:2014, block cipher, cryptanalysis, encryption performance, national standard.

93

УДК 004.383

СИСТЕМА ДЛЯ ЗАХИСТУ IP-ТРАФІКУ В.В. Романов, к.т.н., доцент

ТОВ «АВТОР»

e-mail: Viktor.Romanov@author.kiev.ua

На сьогоднішній день, у зв’язку зі збільшенням обсягу конфіденційної інформації, що передається по каналам зв’язку, особливо гостро виникає проблема захисту трафіку IP мереж.

Компанія «АВТОР» розробила систему «CryptoIP» – систему апаратно-програмних комплексів, що забезпечують можливість побудови систем захисту IP-трафіку таємної, службової і конфіденційної інформації в повній відповідності з законами України.

Інформація в рамках VPN передається в тунельному режимі, коли оригінальні IPпакети шифруються цілком і інкапсулюються в нові пакети, які і передаються між вузлами (IP-шифраторами) захищеної мережі. Завдяки комплексності підходу і рішення система «CryptoIP» може стати основою для організації захисту каналів передачі даних у складі комплексних систем захисту інформації класу 2 і 3.

Пропоноване рішення включає в себе засоби шифрування трафіку – IP-шифратори, що призначені для криптографічного захисту інформації і забезпечують наскрізне шифрування IP-трафіку, який передається між захищеними локальними обчислювальними мережами через ІР-мережу загального користування, в тому числі і для захисту супутникових каналів зв’язку. Низьке енергоспоживання і широкий температурний режим роботи дозволяє використовувати IP-шифратори навіть у польових умовах.

Пропоноване рішення включає також повний комплект інфраструктурних елементів що забезпечують життєвий цикл захищених IP мереж на базі IP-шифраторів.

Комплекс захисту конфіденційної інформації CryptoIP-C включає апаратні шифратори IP-трафіку: високошвидкісний CryptoIP-459, середньошвидкісний CryptoIP-448, низькошвидкісний CryptoIP-428. Комплекс захисту службової інформації CryptoIP-D включає високошвидкісний CryptoIP-459D(/DO), середньошвидкісний CryptoIP-448 D(/DO)).

Інфраструктурні елементи комплексу включають: Центр сертифікації ключів

«CryptoKDC», Менеджер ключів, Центр управління VPN «CryptoIP VPN Manager2» та протокольний шлюз «Crypto Proxy».

Центр сертифікації ключів (ЦСК) являє собою комплексне рішення по забезпеченню управління інфраструктурою відкритих ключів (PKI). Шлюз «Crypto Proxy» забезпечує взаємодію програмного забезпечення Центру сертифікації ключів (підтримується робота з будь-яким акредитованим ЦСК) і IP-шифраторів. Менеджер ключів - це програмноапаратний засіб, призначений для обслуговування носіїв ключової інформації.

«CryptoIP VPN Manager2» призначений для моніторингу та оперативного управління криптографічно захищеної VPN, побудованої на базі IP-шифраторів.

Кожний з комплексів системи засобів «CryptoIP» являє собою необхідний і достатній набір засобів, для побудови віртуальних конфіденційних мереж (VPN) поверх будь-яких (але зв’язних) IPv4-мереж.

В.В. Романов Система для захисту IP-трафіку

Розглянуто розроблену систему засобів шифрування та інфраструктурних елементів, що забезпечують можливість побудови захищених IP-мереж.

Ключові слова: центр сертифікації ключів, IP-шифратор, менеджер ключів, VPN.

V.V. Romanov System for protection of IP-traffic

Considered developed system of encryption tools and infrastructure elements that ensure the possibility of building a secure IP-based networks.

Keywords: certification authority, IP-encryptor, key manager, VPN.

94

УДК 004.056.5

КЛАСИФІКАТОР ЗАГРОЗ ДЕРЖАВНИМ ІНФОРМАЦІЙНИМ РЕСУРСАМ: НОРМАТИВНО-ПРАВОВЕ, ОРГАНІЗАЦІЙНЕ, ІНЖЕНЕРНО-ТЕХНІЧНЕ

СПРЯМУВАННЯ

*О. К. Юдін, д-р техн. наук, проф.;**С. С. Бучик, канд. техн. наук, доц. *Національний авіаційний університет

** Житомирський військовий інститут імені С. П. Корольова Державного університету телекомунікацій

e-mail: kszi@ukr.net

Проведений аналіз нормативно-правового спрямування, щодо процесів інформатизації та забезпечення захисту державних інформаційних ресурсів (ДІР) свідчить про малосистемний характер відповідної діяльності в країні, спостерігається нечітка спрямованість визначення класів різних видів ДІР ( мало деталізовані, або відсутні), тощо. Крім того, на концептуальному та нормативному рівні не обґрунтовано змістовне наповнення та не надано деталізоване визначення інформаційним ресурсам держави, не в повній мірі розроблені нормативно-правові акти (НПА), стандарти щодо поняття державних інформаційних ресурсів, їх складових та класифікації [1, 77].

Проведенні авторами дослідження дають можливість стверджувати, що на даний час: відсутня узагальнена система класифікації та представлення загроз державним інформаційним ресурсам (ДІР), джерел їх виникнення та методів реалізації. Дана ситуація ускладнює або унеможливлює процес побудови деталізованих моделей загроз, а також моделі порушника ДІР [2, 202].

Авторами пропонується методологічний підхід, щодо формування класифікатора загроз ДІР на базі запропонованого методу так званої: «Подвійної трійки захисту», основою якого є дві платформи [2, 203-206]. Перша платформа інформаційної безпеки (ІБ) – складові, що підлягають захисту (властивості інформації): конфіденційність; цілісність; доступність. Це три базових властивості інформації, що підлягають захисту при формуванні будь якої політики безпеки та безпосередньо при проектуванні різних видів комплексних систем захисту інформації (КСЗІ). Друга платформа ІБ – складові, що реалізують систему захисту (методи та засоби): нормативно-правові; організаційні; інженерно-технічні.

Таким чином, на основі проведених досліджень загрози ДІР можна представити та безпосередньо визначити їх клас за характером спрямованості, через призму загальних напрямів забезпечення безпеки інформації (правовий захист, організаційний захист, інженерно-технічний захист), отримавши наступну початкову класифікацію та методику кодування в цілому для ДІР (01;02;03 – базові коди класифікації загроз за спрямованістю, рис.1).

Загрози державним інформаційним ресурсам

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

01. Нормативно- |

|

02. Організаційного |

|

03. Інженерно-технічного |

|||||

правового спрямування |

|

спрямування |

|

|

спрямування |

||||

|

|

|

|

|

|

|

|

|

|

Рис.1. Класифікація загроз ДІР за характером спрямування

Далі введемо поділ загроз у відповідності до першої платформи основних властивостей інформації (рис.2). На рис.2 показано для прикладу тільки поділ загроз організаційного спрямування. Для решти спрямувань (нормативно-правового та інженерно-технічного) поділ здійснюється аналогічно.

95

Загрози державним інформаційним ресурсам 02. Організаційного спрямування

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

02_1. Стратегічні |

|

|

|

|

|

02_2. Тактичні |

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

02_1.1 – 02_2.1 |

|

|

|

|

|

02_1.2 – 02_2.2 |

|

|

|

|

|

02_1.3 – 02_2.3 |

|

||||||||||

|

Конфіденційність |

|

|

|

|

|

Цілісність |

|

|

|

|

|

|

|

Доступність |

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис.2 Поділ загроз організаційного спрямування у відповідності до основаних властивостей інформації

Опис класифікатора складається з п’яти числових частин. Класифікатор включає: позначення спрямування загрози (01 – нормативно-правове, 02 – організаційне, 03 – інженерно-технічне); позначення, що характеризує рівень загроз (0х_1 – стратегічний, 0х_2 - тактичний); позначення, що характеризує тип загроз (0х_x.1 – конфіденційність, 0х_x.2 – цілісність , 0х_x.3 – доступність); позначення виду загрози в залежності від типу (0х_х.1.х, 0х_х.2.х, 0х_х.3.х); додаткова інформація про направленість загрози. Всі частини класифікатора відділяються один від одного крапкою, лише рівень загроз нижнім підкреслюванням (рис.3).

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Таким чином, в доповіді |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

представлено методологію |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

класифікатора загроз ДІР, |

||

1 |

|

|

2 |

3 |

4 |

5 |

|

|

||||||||||||||||||||||

|

|

|

|

основні підходи, методика |

||||||||||||||||||||||||||

Рис.3 Класифікатор загроз державним інформаційним ресурсам |

||||||||||||||||||||||||||||||

кодування |

різних класів |

|||||||||||||||||||||||||||||

(1 – спрямування, 2 – рівень, 3 – тип, 4 – вид, 5 – додаткова інформація) |

загроз, а |

також приклади |

||||||||||||||||||||||||||||

побудови класифікатора для трьох визначених класів загроз. Більш детально побудова класифікатора представлена в циклі статей «Класифікатор загроз ДІР» та в повному обсязі в підготовленій монографії.

Література

1.Юдін О.К. Правові аспекти формування системи державних інформаційних ресурсів / О.К. Юдін, С.С. Бучик // Безпека інформації. – 2014. – Том 20 (1) / Технічні науки. – С. 76-82.

2.Юдін О.К. Методологія побудови класифікатора загроз державним інформаційним ресурсам / С. С. Бучик, А. В. Чунарьова, О. І. Варченко // Наукоємні технології. – 2014. – №2

(22). – С.200–210.

О. К. Юдін, С. С. Бучик. Класифікатор загроз державним інформаційним ресурсам: нормативно-правове, організаційне, інженерно-технічне спрямування.

На базі проведених досліджень вперше розглянуто питання системного підходу та представлено основи методології побудови загального «Класифікатора загроз Державним інформаційним ресурсам». Представлено основні концептуальні підходи класифікації загроз державним інформаційним ресурсам (за характером, типом, спрямуванням, методики кодування загроз, тощо).

Ключові слова: державні інформаційні ресурси, спрямування загроз, класифікація загроз, загроза, конфіденційність, цілісність, доступність.

O. K. Yudin, S. S. Buchyk. Classifier of threats to the State informative resources: normatively-legal, organizational and technical aspiration.

On the base of the conducted researches the question of approach of the systems is considered and the bases of methodology of construction of general “Classifier of threats to the State informative resources” are presented. Basic conceptual approaches of classification of threats of state informative resources (on the character, type, aspiration, methods of code of threats, and others like that) are presented.

Keywords: state informative resources, aspiration of threats, classification of threats, threat, confidentiality, integrity, availability.

96

УДК 683.519

ПІДХІД ДО ПРОЦЕДУРИ УСУНЕННЯ ПОМИЛОК ПІД ЧАС СТВОРЕННЯ ЗАВДАНЬ ДЛЯ GRID-СИСТЕМ

Сімоненко В. П., д-р техн. наук., проф.; Клівода І. В.

Київський Політехнічний Інститут

Міщенко В.О.

Державний університет телекомунікацій ⃰ e-mail: vskore@mail.ru

e-mail: mischenko_w@ukr.net

На сьогоднішній день актуальність застосування GRID-технології обумовлено розширенням сфери застосування просторово-розподілених обчислювальних систем, які стали одним з головних інструментів вирішення сучасних наукових і інженерних задач, які важко вирішити на окремих обчислювальних установках. При цьому проблема організації функціонування таких систем відноситься до найбільш складного класу задач організації розподілених обчислень через неоднорідність об'єкта розподілу.

GRID-технологія використовується для створення географічно розподіленої обчислювальної інфраструктури, що об'єднує ресурси різних типів з колективним доступом до цих ресурсів в межах віртуальни х організацій, що складаються з підприємств і фахівців, які спільно використовують ці загальні ресурси.

Ідейною основою GRID-технології є об'єднання ресурсів шляхом створення комп'ютерної інфраструктури нового типу, що забезпечує глобальну інтеграцію інформаційних і обчислювальних ресурсів на основі мережних технологій і спеціального програмного забезпечення проміжного рівня (між базовим і прикладним ПО), а також набору стандартизованих служб для забезпечення надійного спільного доступу до географічно розподілених інформаційних та обчислювальних ресурсів: окремим комп'ютерам, кластерам, сховищам інформації і мережам.

Подальший розвиток Грід-технологій призведе до багаторазового збільшення кількості ресурсів та їх різноманітності, що спричинить загострення існуючої проблеми, тому розробка нових методів, які нададуть можливість вирішити зазначені недоліки і дозволять удосконалити процес пошуку ресурсів в Грід-системі, є актуальною темою, яка має науковий

іпрактичний інтерес.

Уцьому сценарії об'єднані обчислювальні ресурси різних установ для дослідницької мети. Завдання при цьому можуть бути дуже великими за обсягом обчислень. Ресурси знаходяться в різних адміністративних доменах. Потрібно створення віртуальної організація для контролю доступу до ресурсів та вдосконалення механізму безпеки.

Проміжне ПЗ для цього сценарію складніше, модель управління ресурсами у нього не може бути централізованою. Існує багато брокерів на різних рівнях, які можуть спілкуватися між собою в процесі роботи. Прикладами таких систем є Globus Toolkit, Gridgain, gLite та інші.

В доповіді наводиться опис процедури розробки інтерфейсу для GRID-систем, який дозволить зменшити складність запитів і усунути причини появи помилкових ресурсних вимог, що призводять до скорочення відсотка успішно завершених завдань.

Ефективне управління і використання гетерогенних просторово-розподілених обчислювальних систем цілком залежить від доступності, точності та актуальності інформації щодо її компонентів, їх характеристик, стану ресурсів, а також політики їх використання. Механізм доступу до цієї інформації має бути максимально зрозумілим і простим для широкого кола користувачів, але в той же час досить гнучким і адаптивним для широкого кола завдань. На сучасному рівні розвитку GRID-систем це завдання лягає на інформаційні GRID-сервіси.

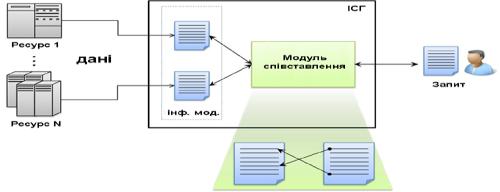

На рис. 1 представлена спрощена схема роботи традиційного інформаційного сервісу

Грід.

97

Рис. 1 Схема роботи традиційного інформаційного сервісу Грід Найбільш суттєвим недоліком традиційних інформаційних сервісів є принцип

симетричного порівняння при пошуку ресурсів. Такий підхід дозволяє знайти тільки ті ресурси, описи яких строго відповідають формальному ресурсному запиту, складеного в рамках дозволеної інформаційної моделі. На жаль, висока складність такої інформаційної моделі і формалізму записи ресурсного запиту створює істотні труднощі для користувачів системи і сприяє появі помилок в ресурсних запитах, ставлячи під загрозу ефективність диспетчеризації. До того ж, варто також підкреслити погану розширюваність традиційних інформаційних сервісів, складність їх поступової модернізації і не дружелюбність до користувача.

Для усунення зазначених недоліків запропоновано удосконалити механізми автоматичної диспетчеризації та пошуку ресурсів Грід за рахунок застосування логічних моделей представлення знань про склад і стан системи, а також використання гнучких проблемно-орієнтованих формалізмів запису ресурсних запитів. Запропонований підхід дозволить значною мірою спростити взаємодію користувача з GRID-системою, знизити шанс виникнення помилки при створенні нового завдання і підвищити ефективність диспетчеризації завдань.

В доповіді робиться такий висновок:

запропонований інтерфейс для Грід-систем дозволить спростити роботу більшості користувачів, а також підвищити ефективність пошуку ресурсів і забезпечити якісно нові, зручні і адаптивні механізми взаємодії користувача з Грід-системою.

Література

1.Douglas T. Distributed computing in practice: The Condor experience / T. Douglas, T. Tannenbaum, M. Livny // Concurrency and Computation: Practice and Experience. – 2005. – No. 2(4). – PP. 323-356.

2.gLite – Lightweight Middleware for Grid Computing. http://www.glite.org

3.Campana S. LCG-2 Middleware Overview / S. Campana, M. Litmaath, A. Sciaba // LCG Technical Document. Режим доступа: https://edms.cern.ch/file/ 498079/0.1/LCG-mw.pdf

4.Cancio G. The Datagrid architecture version 2 / G. Cancio, C. Steve, T. Folkes,

S. Fisher, W. Hoschek, D. Kelsey, T. Folkes // EDMS 439938, CERN. – 2001. Режим доступа: http://acs.lbl.gov/~hoschek/publications/edg-architecture.pdf.

5. Data Tag project description. – Режим доступа: http://datatag.web.cern.ch/ datatag/project.html.

6. The Grid Physics Network (GriPhyN). – Режим доступа: http://www.usatlas.bnl.gov/computing/grid/griphyn.

7. Neocleous K., Dikaiakos MD., Fragopoulou P., et al. Failure Management in Grids: the Case of the EGEE Infrastructure // Parallel Processing Letters. – vol. 17. – 2007. – PP. 391-410.

98

Сімоненко В. П.; Клівода І. В., Міщенко В. О. Підхід до процедури усунення

помилок під час створення завдань для grid-систем

Запропоновано підхід до розробки інтерфейсу для GRID-систем, який допоможе правильно формувати вимоги завдання до ресурсів системи. Застосовувані на практиці інформаційні моделі і мови мають високу складність, створюється надзвичайно високий шанс допустити помилку при створенні завдання.

Ключові слова: GRID-системи, інтерфейс, Грід-завдання, проміжне ПЗ, пошук ресурсів.

Summary: Its proposed the method of describes the development of an interface for GRIDsystems, which will help to shape the task requirements to system resources. Applied in practice, information models and languages have a high complexity, creates a great chance to make a mistake when creating a task.

Keywords: GRID-system interface grid task middleware, search resources.

99

УДК 004.056.5

ЗМІСТ ПОНЯТЬ “КІБЕРНЕТИЧНА БЕЗПЕКА” ТА “ОБ’ЄКТ КРИТИЧНОЇ ІНФРАСТРУКТУРИ” З ОГЛЯДУ НА ТЕРМІНОЛОГІЮ ІНОЗЕМНИХ НОРМАТИВНИХ ДОКУМЕНТІВ

О.Ю. Юдін, ДержНДІ Спецзв’язку

Останнім часом в інформаційному просторі України все частіше з’являються відомості щодо забезпечення кібернетичної безпеки об’єктів критичної інфраструктури. В той же час, самі терміни “кібернетична безпека” та “критична інфраструктура” в Україні нормативно не закріплені. З метою здійснення спроби визначення оптимальної термінології, з точки зору існуючих нормативних документів України в галузі захисту інформації, проведемо аналіз іноземних нормативних документів.

1.1 Кібернетична безпека Термін “кібернетична безпека” остаточно ще не сформувався, а ні в США, а ні в

Європі. В той же час можливо констатувати, що зміст поняття “кібер”, який закладений в цей термін, суттєво відрізняється від сталого терміну “кібернетика”. Враховуючи зазначене пропоную розглянути нормативні документи що містять визначення цього терміну та які вже введені в дію, а саме:

-ISO/IEC 27032: 2012, Information technology - Security techniques - Guidelines for cybersecurity;

-Recommendation ITU-T X.1205. Overview of cybersecurity;

-NISTIR 7298 Revision 2 Glossary of Key Information Security Terms (визначення запозичене з CNSSI-4009 National Information Assurance Glossary);

-Cybersecurity Fundamentals Glossary ISACA.

Пункт 4.20 ISO/IEC 27032 ототожнює терміни “Кібербезпека” і “Безпека кіберпростору” та дає наступне визначення: Кібербезпека це збереження конфіденційності, цілісності та доступності інформації в Кіберпросторі. Додатково зазначається, що інші властивості, такі як автентичність, спостереженість, неспростовність, достовірність також повинні забезпечуватись. Пунктом 4.21 ISO/IEC 27032 дається визначення терміну “Кіберпростір”. Кіберпростір це складне середовище яке не існує в будь-якій фізичній формі, що утворюється шляхом взаємодії, за допомогою технологічних пристроїв і мереж підключених до них, людей, програмного забезпечення та сервісів в Інтернеті.

Рекомендації ITU-T X.1205 дають таке визначення терміну: “Кібербезпека” це набір засобів, стратегій, концепцій забезпечення безпеки, гарантій безпеки, керівних принципів, підходів до управління ризиками, дій, професійної підготовки, практичного досвіду, страхування і технологій, які можуть бути використані для захисту кіберсередовища, ресурсів організації та користувача. Ресурси організації та користувача складаються з підключених комп’ютерних пристроїв, персоналу, інфраструктури, прикладних програм, послуг, телекомунікаційних систем та всієї сукупності переданої і/або збереженої інформації в кіберсередовище. Кібербезпека полягає в спробі досягнення і збереження властивостей безпеки у ресурсів організації чи користувача, що спрямована проти відповідних загроз безпеці в кіберсередовищі. Головною метою безпеки є забезпечення: доступності, цілісності (яка може включати автентичність та неспростовність), конфіденційності.

Інформаційний доклад NISTIR 7298 визначає кібербезпеку як спроможність попередити або захистити кіберпростір від кібератак. Під кіберпростіром розуміється глобальний домен який містить інформаційне середовище, що складається з взаємозалежної мережі інфраструктур інформаційних систем, в тому числі Інтернету, телекомунікаційних мереж, комп’ютерних систем, вбудованих процесорів та контролерів.

CFG ISACA дає таке визначення – “Кібербезпека” це захист інформаційних активів шляхом реагування на загрози інформації що обробляється, зберігається та передається за допомогою інформаційних систем які працюють через Інтернет.

100

На мою думку, найбільш не проблемним, з точки зору інтеграції в нормативне середовище України, є визначення ISO/IEC 27032: 2012, а саме: кібербезпека це збереження конфіденційності, цілісності, доступності, автентичності, спостереженості, неспростовності та достовірності інформації в складному середовищі, яке не існує в будь-якій фізичній формі, що утворюється шляхом взаємодії, за допомогою технологічних пристроїв і мереж підключених до них, людей, програмного забезпечення та сервісів в Інтернеті.

1.2 Критично-важливі об’єкти (об’єкти критичної інфраструктури)

Під об’єктом будемо розуміти елемент критичної інфраструктури який визначає стан

їїфункціональності.

Зметою формулювання терміну “об’єкт критичної інфраструктури” або “критичноважливий об’єкт” спробуємо проаналізувати існуючи визначення терміну “критична інфраструктура” (“критично важлива інфраструктура”):

- критична інфраструктура – системи виведення з ладу або руйнування яких може призвести до ефекту послаблення економічної безпеки в промисловості, безпеки населення або держави (CFG ISACA);

- системи які відіграють ключову роль в більшості національних критичних інфраструктур які включають: електрону комерцію, передачу голосу та даних, комунальні підприємства, фінанси, охорону здоров’я, транспорт та оборону (ITU-T X.1205);

- критична інфраструктура – система і ресурси, фізичні або віртуальні, настільки життєво необхідні для США, що виведення їх з ладу або руйнування могло би дати імпульс послаблення в безпеці, безпеці національній економіки, національній системі охорони здоров’я або безпеки життєдіяльності, чи інших комбінацій цих сутностей (NISTIR 7298).

- під терміном критична інфраструктура розуміються ресурси які є найбільш важливими для функціонування суспільства та економіки. До таких ресурсів найбільш часто відносять (http://en.wikipedia.org): електроенергетичну галузь (генерація, передача та розподіл), нафтогазовидобування (видобуток, транспортування та розподіл), телекомунікації, водопостачання (питна вода, водовідведення), виробництво їжі та її розподіл, охорона здоров’я, транспортні системи, фінансові служби, служби безпеки (поліція, військові).

Таким чином, під об’єктом критичної інфраструктури, на мою думку, доцільно розуміти елемент критичної інфраструктури виведення з ладу або руйнування якого може призвести до послаблення безпеки національної економіки, безпеки життєдіяльності населення або обороноздатності держави. При цьому вважаю за необхідне нормативно закріпити перелік галузей які становлять критичну інфраструктуру.

О.Ю. Юдін Зміст понять “кібернетична безпека” та “об’єкт критичної інфраструктури” з огляду на термінологію іноземних нормативних документів

Проведений аналіз іноземних нормативних документів щодо визначення термінів “кібернетична безпека” та “критична інфраструктура”. За результатами аналізу запропоновані визначення цих термінів з урахуванням термінології вітчизняних нормативних документів.

Ключові слова: кібернетична безпека, об’єкт критичної інфраструктури, критична інфраструктура.

O.Y. Yudin The content of the concepts “cybersecurity” and “object of critical infrastructure” with the terminology of foreign regulations.

The analysis of foreign regulations on the definition of “cybersecurity” and “object of critical infrastructure”. Based on the analysis proposed definitions of these terms with the terminology of national regulations.

Keywords: cybersecurity, object of critical infrastructure, critical infrastructure.

101

УДК 004.056.5

ЗАГРОЗИ НЕСАНКЦІОНОВАНОГО ДОСТУПУ ДО ІНФОРМАЦІЇ В КЛЮЧОВИХ СИСТЕМАХ ІНФОРМАЦІЙНОЇ ІНФРАСТРУКТУРИ

Ю.К. Васильєв

ДержНДІ Спецзв’язку

Багато закордонних держав, а також терористичних та кримінальних структур інтенсивно вдосконалюють методи і способи використання інформаційних технологій та засобів для деструктивних інформаційних впливів на інформаційні ресурси інформаційнотелекомунікаційних систем і мереж державних та недержавних організацій. Таке застосування інформаційних технологій та засобів надає їм властивості так званої інформаційної зброї. Для нанесення значного збитку інтересам держави і суспільства інформаційна зброя може бути застосована і в мирний час, особливо терористичними організаціями. При цьому порушення функціонування ключових або критичних системам інформаційної інфраструктури (далі - КСІІ) може призвести до розвитку надзвичайних ситуацій, пов’язаних із загибеллю людей, екологічними катастрофами, нанесенням великої матеріальної, фінансової, економічної шкоди або великомасштабними порушеннями життєдіяльності міст та населених пунктів і т.п. Одним з способів реалізації можливих деструктивних впливів на функціонування КСІІ є загрози несанкціонованого доступу (НСД).

Загрози НСД в КСІІ, які реалізуються із застосуванням програмних і програмноапаратних засобів, включають у себе:

-загрози доступу (проникнення) в операційне середовище програмно-апаратних засобів КСІІ (маршрутизатори, комутатори, комп’ютери та ін.) і виконання деструктивних дій з використанням штатного програмного забезпечення (засобів операційної системи чи прикладних програм загального застосування);

-загрози створення позаштатних режимів роботи програмних (програмно-апаратних) засобів за рахунок умисних змін службових даних, ігнорування передбачених у штатних умовах обмежень у складі і характеристиках оброблюваної інформації, спотворення (модифікації) самих даних і т.д.;

-загрози впровадження шкідливих програм (програмно-математичної дії).

Дається загальна характеристика джерел загроз безпеки інформації, вразливостей, які можуть бути використані при реалізації загроз НСД, і можливих деструктивних дій.

Ю.К. Васильєв Загрози несанкціонованого доступу до інформації в ключових системах інформаційної інфраструктури

Приведено аналіз загроз несанкціонованого доступу в ключових систем інформаційної інфраструктури. Здійснено їх класифікацію з метою можливого подальшого використання при побудові моделі загроз.

Ключові слова: загрози, інформація, інформаційна безпека, ключові системи інформаційної інфраструктури

Y.K. Vasiliev Threats unauthorized access to information in key systems of information infrastructure.

The analysis of the threats of unauthorized access to information in key systems of information infrastructure. Carried out classification for subsequent use in constructing a model of threats.

Keywords: Threats, information, information security, key system of information infrastructure.

102