- •Вопрос 01. Информационные системы. Термины и определения. Фз «Об инф., информационных технологиях и зи».

- •Вопрос 02. Автоматизированные системы. Термины и определения. Гост 34-003.

- •Вопрос 03. Системы обработки данных. Классификация и основные компоненты сод. Характеристики и параметры сод. Основные режимы работы сод.

- •Вопрос 04. Модели безопасности. Модель матрицы доступов hru.

- •Вопрос 05. Модель распространения прав доступа Take-Grand.(брать-давать)

- •Вопрос 06. Модели безопасности. Расширенная модель распространения прав доступа Take-Grant.

- •Вопрос 07. Управление доступом. Реализация дискреционного доступа. Достоинства и недостатки дискреционного доступа.

- •Вопрос 08. Модели безопасности. Классическая модель Белла – ЛаПадула.

- •Вопрос 09. Модели безопасности. Модель Low-Water-Mark. Достоинства и недостатки модели Белла – ЛаПадула.

- •Вопрос 10. Политика mls.

- •Вопрос 11. Модели безопасности информационных потоков. Модель Goguen-Meseger (gм).

- •Вопрос 12. Модели безопасности. Модели адепт-50.

- •Вопрос 13. Модель «Пятимерное пространство безопасности Хартстона».

- •Вопрос 14. Модели безопасности. Модели на основе анализа угроз системе (игровая модель и модель с полным перекрытием).

- •Вопрос 15. Модели безопасности. Модели конечных состояний (Линдвера, Белла-ЛаПадула). Основная теорема безопасности.

- •Вопрос 17. Модели безопасности. Модель выявления нарушения безопасности.

- •Вопрос 18. Модели контроля целостности. Модель Биба.

- •Вопрос 19. Модели контроля целостности. Модель Кларка-Вилсона.

- •Вопрос 21. Объединение моделей безопасности и контроля целостности. Модель Липнера.

- •Вопрос 22. Политика иб. Определение. Структура документа. Формирование политики иб. Политика иб – набор правил и рекомендаций, определяющих управление, распределение и защиту информации в организации.

- •Вопрос 23. Модель нарушителя.

- •Вопрос 24. Модель Угроз

- •Вопрос 25. Реализация угроз. Атаки и вторжения. Характеристика атак. Виды атак по соотношению «нарушитель – атакуемый объект». Типовые удаленные атаки.

- •Вопрос 26. Реализация угроз. Атаки и вторжения. Определение вторжения. Типовой сценарий. Описание атак и вторжений.

- •Вопрос 27. Политика иб. Формирование политики иб. Основные принципы.

- •Вопрос 28. Политика иб. Ответственность за иб. Реакция на инциденты иб (цели реакции, мониторинг, ответные меры).

- •Вопрос 29. Политика иб. Основные подходы к разработке политики иб. Жизненный цикл политики иб.

- •Жизненный цикл политики иб.

- •Вопрос 30. Парольные системы. Назначение и структура парольных систем. Угрозы для парольных систем.

- •Вопрос 31. Парольные системы. Выбор пароля. Требования к паролю. Количественные характеристики пароля.

- •Вопрос 32. Парольные системы. Хранение и передача пароля по сети

- •Вопрос 33. Атаки на парольные системы. Примеры практической реализации атак на парольные системы.

- •Вопрос 34. Протоколы аутентификации. Простая аутентификация.

- •Вопрос 35. Протоколы аутентификации. Строгая аутентификация. Виды строгой аутентификации. Аутентификация, основанная на симметричных алгоритмах.

- •Вопрос 36. Протоколы аутентификации. Строгая аутентификация. Виды строгой аутентификации. Аутентификация, основанная на асимметричных алгоритмах. Аутентификация с нулевым разглашением.

- •Вопрос 37. Методология построения систем защиты информации в ас. Общие методы разработки защищенных ас.

- •Вопрос 38. Методология построения систем защиты информации в ас. Доверенная вычислительная среда (теория безопасных систем)

- •Вопрос 39. Методология построения систем защиты информации в ас. Основные этапы разработки защищенных ас. Жизненный цикл ас. Гост 34.601.

- •Вопрос 40. Методология построения систем защиты информации в ас. Основные этапы разработки защищенных ас. Жизненный цикл ас. Гост р исо/мэк 15288.

- •Вопрос 41. Методология построения систем защиты информации в ас. Основные этапы разработки защищенных ас. Жизненный цикл по. Гост р исо/мэк 12207.

- •Вопрос 43. Принципы разработки защищенных ас.

- •Вопрос 51. Защита от внедрения недокументированных возможностей, при разработке по.

- •Вопрос 52. Методология построения систем защиты информации в ас. Создание комплексных систем защиты информации. Основные принципы.

- •Вопрос 53. Методология построения систем защиты информации в ас. Создание комплексных систем защиты информации. Научно-исследовательская разработка.

- •Вопрос 54. Методология построения систем защиты информации в ас. Методы моделирования и подходы к оценке комплексных систем защиты информации;

- •Основные принципы создания.

- •Вопрос 55. Методология построения систем защиты информации в ас. Построение организационной структуры

- •Вопрос 56. Каскадные модели.

- •Вопрос 57. V-образная модель. Спираль.

- •Вопрос 58. Средства защиты от атак и вторжений. Системы обнаружения вторжений. Структура сов и их классификация.

- •Вопрос 59. Системы обнаружения вторжений. Методы анализа для выявления атак

- •Методы на основе искусственного интеллекта

- •Вопрос 26. Уязвимости. Причины их возникновения. Ошибки, приводящие к уязвимостям

- •27. Уязвимости. Поиск уязвимостей в процессе разработки и анализа систем. Методы и средства поиска уязвимостей

- •Вопрос 60. Политика иб. Правила политики иб.

Вопрос 12. Модели безопасности. Модели адепт-50.

Эти модели относятся к моделям безопасности, описывающим полномочное управление доступом. Полномочное управление доступом предусматривает распределение уровней безопасности для объектов, а для субъектов уровней доверия вводится иерархия уровней. Эти модели классифицируют следующим образом:

1) Модели конечных состояний (модель Белл Ла Падула, модель Лендвера, модель Goguen Meseguer);

2) Модели дискретных компонент, к которым относятся модель АДЕПТ-50 и пятимерное пространство безопасности Хартстона.

Общий принцип: система защиты и ее функционирование представляется в виде алгоритма, который включает все элементы защиты системы. Результатом применения является деление действий субъектов на разрешенные и запрещенные в соответствии с правилами безопасности.

Модель АДЕПТ-50. Все объекты делит на 4 группы (нет деления на объекты и субъекты):

1) пользователи;

2) задания;

3) файлы;

4) терминалы.

Каждый из объектов безопасности описывается вектором безопасности. Вектор включает в себя 4 компонента:

- компетенция, задающееся заранее (это уровень допуска);

- категория применяется для файлов (некий атрибут информации, отображающий ее содержание);

- полномочия (список пользователей к тому или иному файлу);

- набор видов доступа (доступ на чтение, запись и т.д.).

Вопрос 13. Модель «Пятимерное пространство безопасности Хартстона».

Описывается пятью множествами:

- множество пользователей;

- множество операций;

- множество ресурсов;

- множество состояний системы;

- множество полномочий.

Доступ – это ряд запросов, которые осуществляются пользователями дл осуществления операций над ресурсами в то время, как система находится в определенном состоянии. Каждый запрос описывается 4-х мерным вектором. Модель включает алгоритм описания доступа, который включает 12 действий.

Вывод: Эти модели описывают дискреционное управление. В практической реализации описывается матрицей доступа. Недостатки и достоинства как у моделей Take Grand и HRU (Харисона, Руззо, Ульмана).

По HRU:

1) С помощью модели можно разработать большой набор политики безопасности;

2) доказать безопасность такой политики не возможно.

«+» дискреционного управления:

1) простота управления;

2) удобство применения.

«-»:

1) маленькие по размеру системы работают нормально, а большие становятся громоздкими;

2) наличие разделяемых областей доступа;

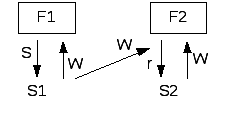

3) вредоносные программы (см. рисунок). S1 может записать вредоносную программу в F2, которую в последствии получит S2.

Вопрос 14. Модели безопасности. Модели на основе анализа угроз системе (игровая модель и модель с полным перекрытием).

Общий принцип: модели исследуют возможность преодоления СЗ за определенное время; вводится числовая оценка, называющаяся вероятность преодоления СЗ.

Вывод: сравнение моделей, предыдущие модели не предполагают преодоление СЗ.

Игровая модель. Практическое исследование и моделирует действия нарушителя.

Условия применения: исследователи не должны быть из числа разработчиков; устанавливаются определенное время испытания; результатом работы экспертной группы является отчет; описание последовательности действий; что было получено (какие недостатки).

Модель с полным перекрытием.

Основное: на каждом пути нарушения защиты информационной системы должно использоваться как минимум одно средство защиты.

Определение путей проникновения: вся информационная система представляется в виде совокупности областей, каждая из которых требует обеспечение защиты информации; оценивается ущерб безопасности каждой из областей (объектов защиты), ущерб может выражаться в денежном эквиваленте; с каждым объектом защиты связывается множество возможных нарушений безопасности; на практике формируется перечень угроз; полное перекрытие, т.е. для каждой угрозы определяется защитная мера или средство как минимум одно.

Вывод:

«+»: возможность получения численных оценок безопасности; вероятность преодоления объекта защиты за выбранное время; более приближены к практике, позволяют получить набор защитных средств, который считается минимально необходимым;

«-»: предполагается возможность преодоления; требуются защитные ресурсы.