Оценка Рисков

.docСанкт-Петербургский Государственный Электротехнический Университет

«ЛЭТИ»

Им. В. И. Ульянова (Ленина)

Отчет

о курсовой работе

по предмету «Методы и Средства Защиты Информации»

Выполнил: Морозов К.А.

Группа: 4331

Факультет: КТИ

Проверила: Фаткиева Р.Р.

Санкт-Петербург

2008.

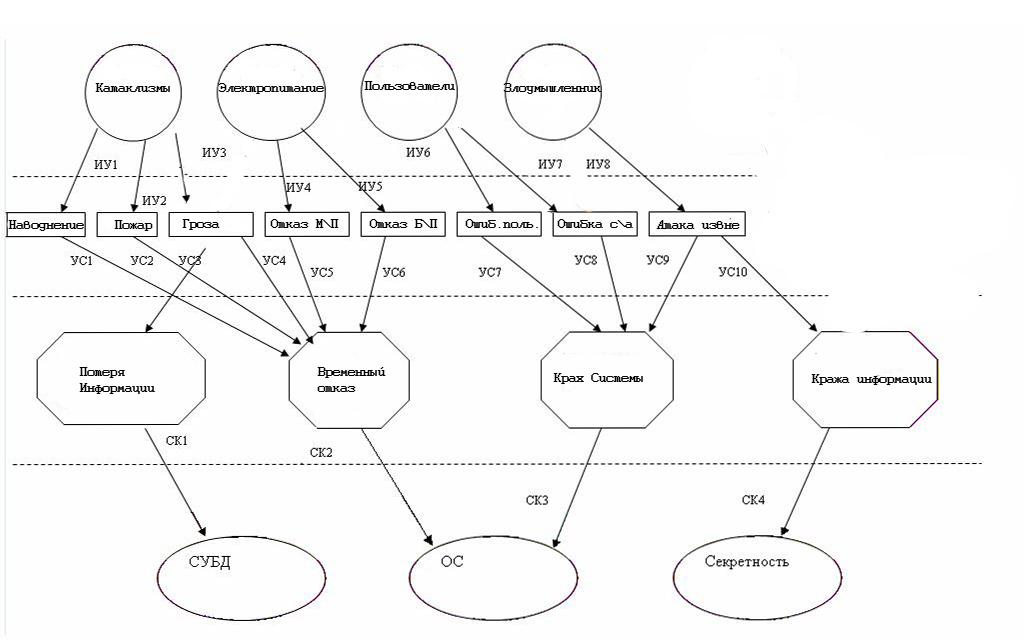

В качестве предметной области выберем компанию, насчитывающую менее 100 пользователей. Допустим, всю информацию компании держит один сервер, соответственно именно его и надо защищать.

Пусть сервер находится в серверной, то есть небольшой комнате, однако доступ через локальную сеть к нему имеют администраторы и пользователи.

Очевидными угрозами серверу являются природные катаклизмы или аварии, как то пожар, наводнение, ураган, так же может что-то случиться с техникой, например в следствие слишком большого веса может сломаться то, на чем сервер стоит и он просто физически разобьется, или из-за неполадок в электросети случится скачок напряжения и перегорит что-нибудь жизненно важное и т. п.

Таким образом систематизируем источники угроз и угрозы.

Источники угроз

-

Катаклизмы

-

Электропитание

-

Пользователи

-

Злоумышленники

Угрозы

-

Наводнение

-

Пожар

-

Гроза

-

Отказ материнской платы

-

Отказ блока питания

-

Ошибка пользователя

-

Ошибка системного администратора

-

Атака извне

События риска

-

Потеря информации

-

Кража информации

-

Временный отказ системы

-

Крах системы

Нарисуем граф:

Логические цепочки:

ИУ1 ►УС1 ►СК2

ИУ2 ►УС2 ►СК2

ИУ3 ►УС3 ►СК1

ИУ3 ►УС4 ►СК2

ИУ4 ►УС5 ►СК2

ИУ5 ►УС6 ►СК2

ИУ6 ►УС7 ►СК3

ИУ7 ►УС8 ►СК3

ИУ8 ►УС9 ►СК3

ИУ8 ►УС10►СК4

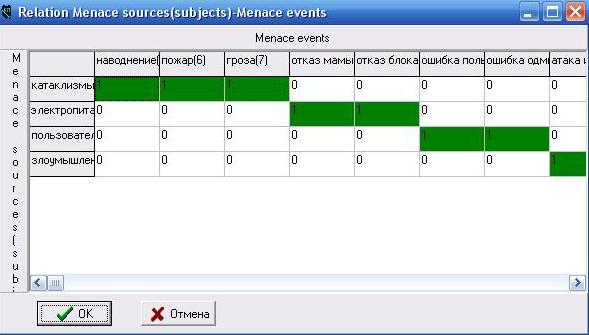

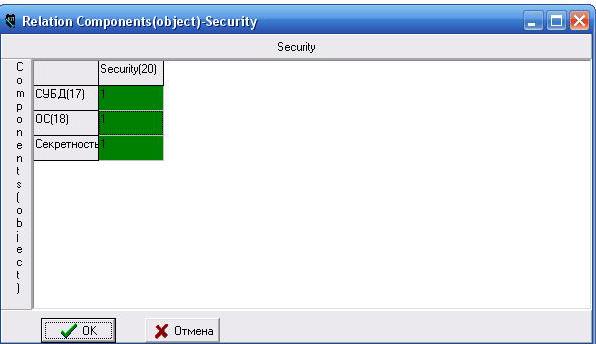

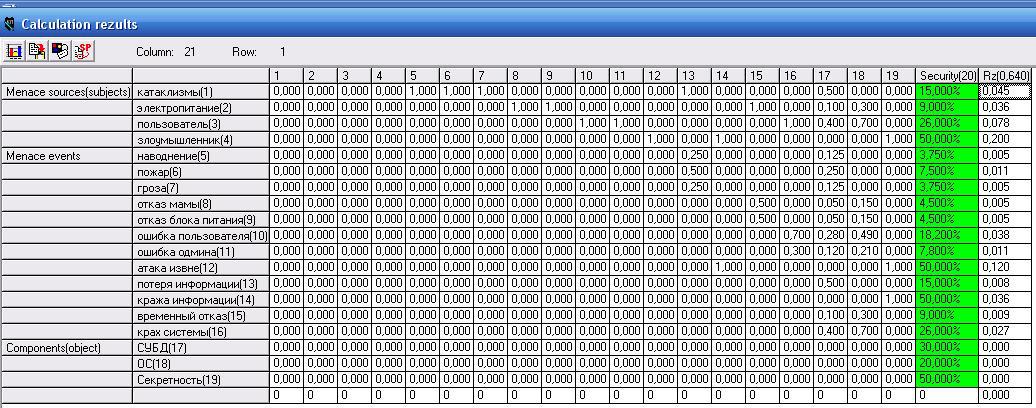

После введения данных в "Security analysis" получаем следующий вид:

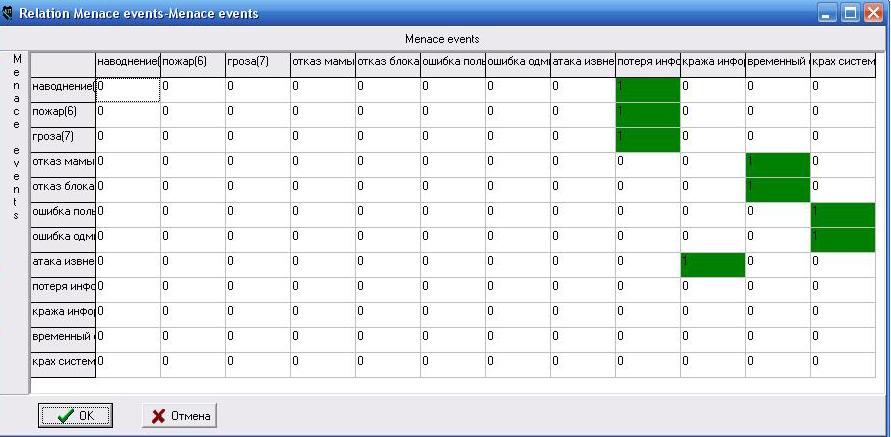

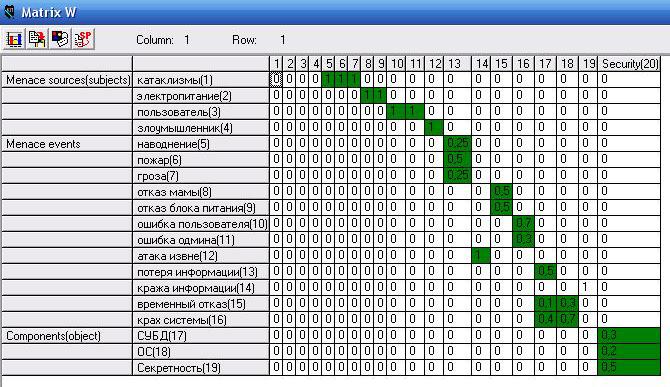

Введем связи отношений в матрицу W:

Введем весовые коэффициенты отношений матрицы W:

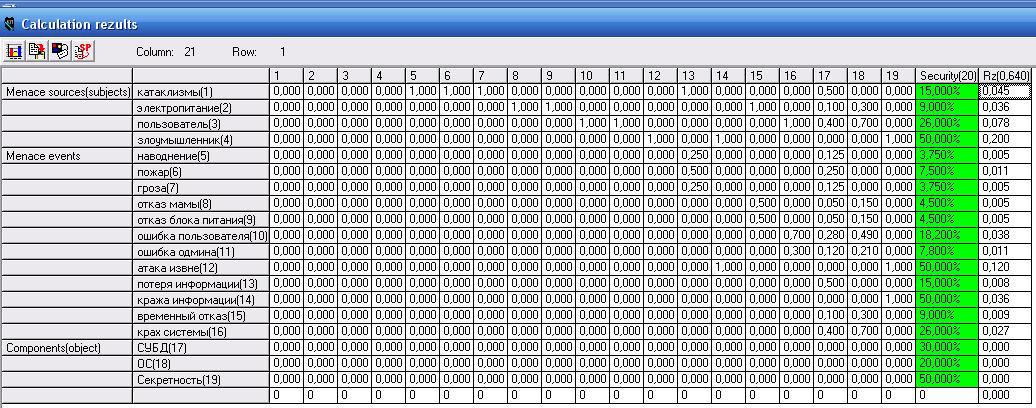

Таким образом матрица V выглядит так:

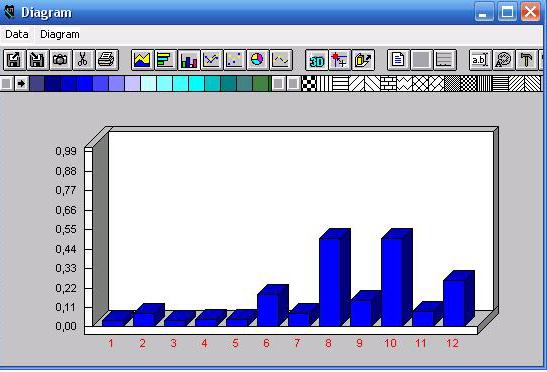

Построим диаграммы по матрице V:

По данным матрицы V можем выделить наиболее влиятельные источники угроз и угрозы.

Источники угроз:

-

Злоумышленник

-

Пользователь

Угрозы:

-

Кража информации

-

Потеря данных

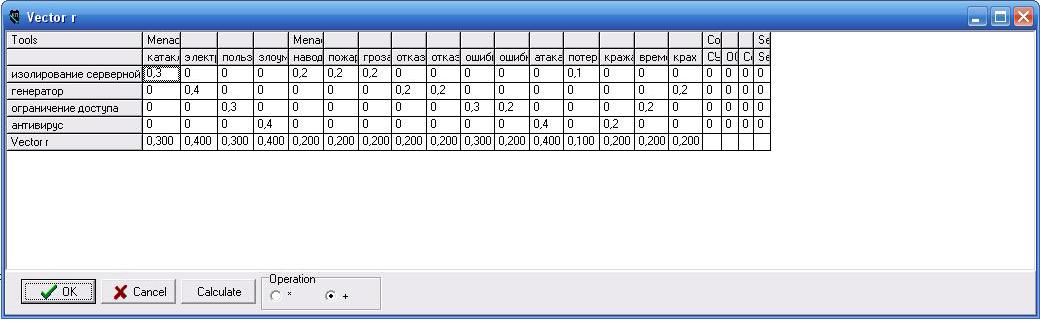

Варианты защиты:

-

Ограничение доступа в серверную

-

Антивирус

Тогда матрица R выглядит так:

А матрица V вот так:

Таким образом, мы получаем результативность:

![]() =

0.64

=

0.64

Данные критерии подходят для защиты сервера компании.

Вывод

С вероятностью увеличения защиты сервера компании в 64% целесообразна установка антивируса и разграничения прав доступа в серверную.