- •Способы формирования криптограммы

- •Маскираторы аналоговых сообщений

- •Симметричные блоковые шифры

- •000 0, 0011, 0102,..., 1117,

- •Структура Файстеля

- •Многократное шифрование блоков

- •Параметры современных блоковых шифров

- •Государственный стандарт шифрования Российской Федерации

- •Модифицированные алгоритмы блоковых шифров

- •Аддитивные потоковые шифры

- •Применение линейных рекуррентных регистров для потокового шифрования

Способы формирования криптограммы

По способам формирования криптограммы из сообщения различают:

Блоковые шифры.

Потоковые шифры.

Маскираторы аналоговых сообщений.

Для

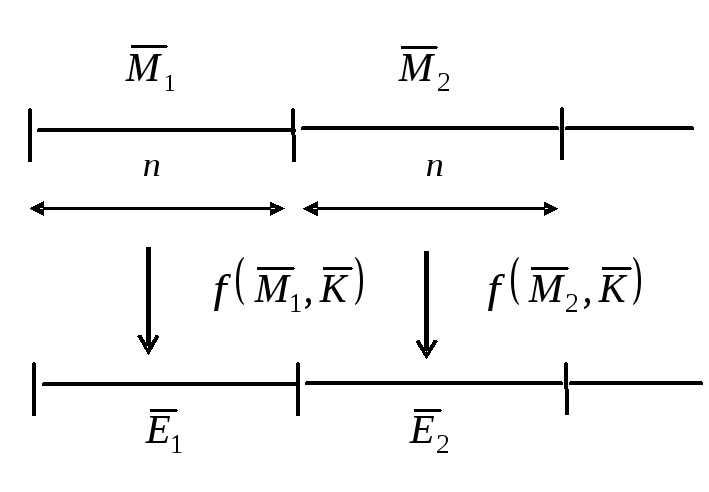

образования блокового шифрапоследовательность![]() ,

состоящая из символов сообщения,

разбивается на блоки

,

состоящая из символов сообщения,

разбивается на блоки![]() ,

,![]() ,…,

,…,![]() ,…

одинаковой длиныn.

Если число символов в последовательности

,…

одинаковой длиныn.

Если число символов в последовательности![]() не кратноn, она

дополняется необходимым числом нулей.

После разбиения каждый такой блок

преобразуется в блок криптограммы по

одному и тому же правилу, зависящему от

ключа шифрования

не кратноn, она

дополняется необходимым числом нулей.

После разбиения каждый такой блок

преобразуется в блок криптограммы по

одному и тому же правилу, зависящему от

ключа шифрования ![]() (рис. 5). Блоки криптограммы

(рис. 5). Блоки криптограммы![]() ,

,![]() ,…,

,…,

![]() ,…обычно

имеют ту же длинуn,

что и блоки сообщения.

,…обычно

имеют ту же длинуn,

что и блоки сообщения.

При

сохранении неизменным ключа шифрования

![]() одинаковые блоки, появляющиеся в разных

местах сообщения, дают и в криптограмме

одинаковые блоки. Обычно такой способ

блокового шифрования называетсяшифрованием с помощью кодовой книги.

одинаковые блоки, появляющиеся в разных

местах сообщения, дают и в криптограмме

одинаковые блоки. Обычно такой способ

блокового шифрования называетсяшифрованием с помощью кодовой книги.

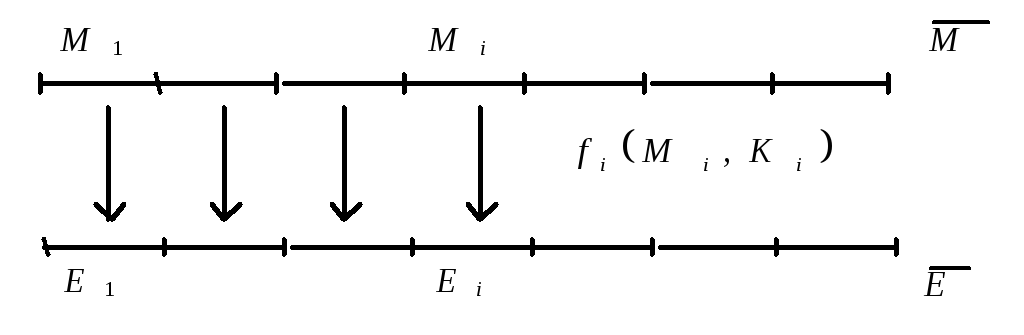

В случае потокового шифрования каждый отдельный символ сообщения преобразуется в отдельный символ криптограммы от других символов независимо по правилу, заданному ключом (рис. 6). Правило может изменяться от символа к символу.

|

|

|

|

Рис. 5. Блоковое шифрование |

Рис. 6. Потоковое шифрование |

Наиболее часто используемыми потоковыми шифрами являются, так называемые, аддитивные потоковые шифры, или шифры гаммирования. В случае гаммирования сообщение представляется последовательностью двоичных символов, а каждый символ криптограммы формируется сложением по модулю 2 соответствующих символов сообщения и символов специально формируемой двоичной последовательности (гаммы), зависящей от ключа:

![]() ,

,

где

![]() –i-й символ гаммы,

функционально зависящий от ключаKиномера символа i .

–i-й символ гаммы,

функционально зависящий от ключаKиномера символа i .

Восстановление сообщения происходит по аналогичному правилу:

![]() ,

,

|

|

где символ гаммы

|

|

Рис. 7. Потоковое шифрование гаммированием |

Таким образом, блоковые и потоковые шифры в действительности могут реализовываться одним и тем же устройством или программой, но на основе разных модификаций (мод) методов шифрования. Другой известный способ построения датчиков гаммы использует, так называемые, линейные рекуррентные регистры. Существуют и иные способы построения датчиков гаммы.

Маскираторы аналоговых сообщений

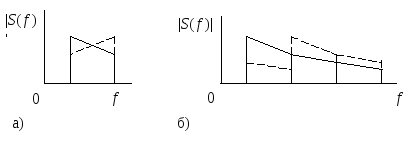

Маскиратор аналоговых речевых сигналовприменяется для шифрования речевых сигналов без преобразования их в цифровую форму. В процессе шифрования спектр сигналаS ( f ) разбивается обычно на ряд частотных полос, после чего производится инверсия спектра внутри полос, их перестановка (рис. 8) и задержка.

Данные

преобразования выполняются достаточно

быстро. При этом создается выходной

сигнал, который «на слух» не позволяет

определить содержание речевых сообщений.

На приемной стороне совершаются обратные

преобразования, которые приводят к

восстановлению переданного речевого

сообщения. Для этого управление процессами

шифрования и дешифрования реализуется

одной и той же функцией гаммы Г (![]() ),

где

),

где![]() – общий ключ для приема и передачи.

– общий ключ для приема и передачи.

Рис.

8. Преобразования спектра: а) инверсия

спектра в полосе частот, б) перестановка

частотных полос

Для надежного шифрования речевого сигнала он должен быть преобразован в цифровую форму. Это позволяет использовать стойкие шифры, приспособленные для шифрования дискретных сообщений, например такие шифры, как потоковые. Однако в процессе преобразовании речи в цифровую форму на основе импульсно-кодовой модуляции или дельта-модуляции существенно расширяется полоса частот, занимаемая сигналом. Это приводит к необходимости вести передачу по широкополосным каналам. Для того чтобы передать зашифрованный сигнал в той же полосе частот (например, 0,33,4 кГц), которая используется обычно для передачи исходного речевого сигнала, применяются специальные речепреобразующие устройства –вокодеры. Эти устройства требуют небольшой скорости передачи данных (порядка 12002400 бит/c), так что зашифрованный сигнал также может быть передан по обычному каналу тональной частоты. Однако при использовании вокодера нарушается натуральность и узнаваемость голоса. Кроме того, вокодеры довольно дорогостоящие устройства, и поэтому они применяется только тогда, когда стойкость шифрования должна быть высокой, даже в ущерб натуральности и узнаваемости голоса говорящего.

Современные методы преобразования речевых сигналов позволяют передавать их по телефонным линиям в цифровой форме с приемлемым качеством. Это открывает возможности потокового шифрования телефонных сообщений.

Конкретные способы построения блоковых и потоковых шифров рассматриваются в последующих разделах.