- •Міністерство освіти і науки україни

- •Кафедра електроніки та обчислювальної техніки

- •1.1 Інформація, яка циркулює на підприємстві 4

- •2 Структура автоматизованої системи оід підприємства 7

- •3 Основні джерела загроз та вразливостей оід підприємства 13

- •1 Аналіз органзаційної структури оід підприємства

- •1.1 Інформація, яка циркулює на підприємстві

- •1.2 Структура бази даних підприємства

- •1.3 Доступ до бази даних

- •2 Структура автоматизованої системи оід підприємства

- •2.1 Логічна структура обчислювальної ас

- •2.2 Фізична структура обчислювальної ас

- •3 Основні джерела загроз та вразливостей оід підприємства

- •3. 1 Загрози

- •3. 2 Вразливості

- •5 Рекомендації щодо підвищення інформаційної безпеки

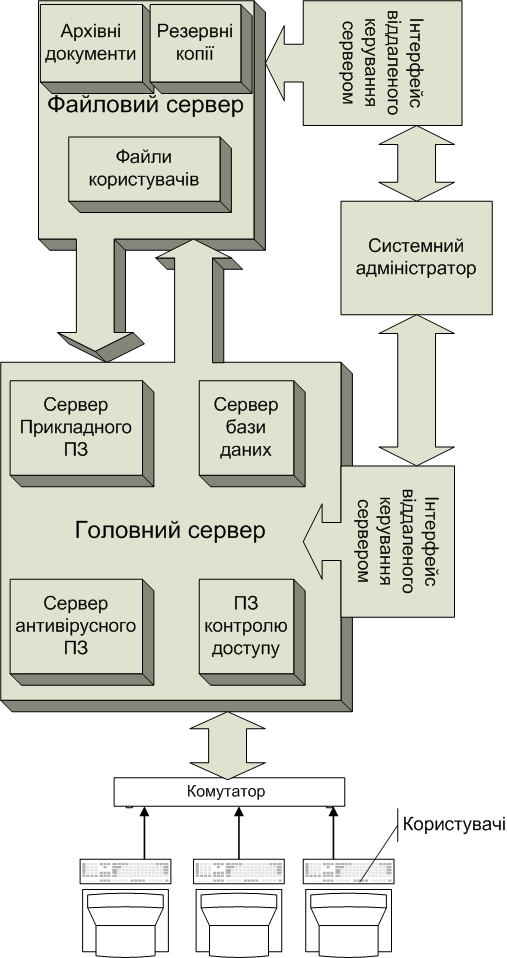

2.1 Логічна структура обчислювальної ас

Логічна структура обчислювальної АС включає такі системи:

контролю доступу;

анти вірусного ПЗ;

прикладного ПЗ;

сервер бази даних;

каталоги файлів користувачів;

каталоги архівів документів, та наказів;

резервного копіювання;

взаємодії серверів.

Логічна структура обчислювальної АС зображена на рис. 2.1.

Всі запити користувачів проходять перевірку у системі анти вірусного ПЗ, потім поступають до системи контролю доступу. Система контролю доступу розподіляє запити користувачів відповідно до їх призначення та політики безпеки. На рис. 2.2 зображена схема взаємодії запитів користувачів та служб серверу.

Рис. 2.1.1 –логічна структура обчислювальної АС

рис. 2.1.2 –схема взаємодії запитів користувачів та служб серверу

2.2 Фізична структура обчислювальної ас

Фізична структура обчислювальної системи АС включає:

робочі станції –36 шт.;

принтери –5 шт.;

сканери –3 шт. ;

комутатори –7 шт.;

сервери –2 шт.;

дріт “вита пара” –120 м..

рис. 2.2.1 –фізична структура АС

3 Основні джерела загроз та вразливостей оід підприємства

3. 1 Загрози

1. Вулиця з автомобільним рухом –7м. на південь від приміщення установи:

–мікрофони , диктофони, «телефонне вухо» (Повітряний КВІ);

–контактні , електронні та радіо стетоскопи (Вібраційний КВІ);

–лазерні мікрофони (оптоелектронний КВІ):

2. житлові приміщення - 6м на північ від приміщення установи:

–мікрофони, диктофони, «телефонне вухо» (Повітряний КВІ);

–контактні, електронні та радіо стетоскопи (Вібраційний КВІ);

3. житлові приміщення -4м на захід від приміщення установи:

–мікрофони, диктофони, «телефонне вухо» (Повітряний КВІ);

–контактні, електронні та радіо стетоскопи (Вібраційний КВІ);

4. приміщення магазину -10м на схід від приміщення установи:

–мікрофони, диктофони, «телефонне вухо» (Повітряний КВІ);

–контактні, електронні та радіо стетоскопи (Вібраційний КВІ);

–лазерні мікрофони (оптоелектронний КВІ);

витік інформації через мережу інтернет безпосередньо від працівників;

підкуп працівників;

занесення вірусних та шпигунських програм через змінні носії.

3. 2 Вразливості

На рівні додатків;

прослуховування мережі;

мережева розвідка;

DSL-роутера R9100;

зараження вірусами та шпигунським ПЗ;

4 Заходи та засоби захисту інформації від несанкціонованого доступу автоматичної системи

Контроль цілісності АС;

контроль доступу до інформації –Active Directory;

ідентифікація користувачів –Active Directory;

фізична охорона сервера – охорона;

формування списку файлів до яких мають доступ користувачі –вручну;

5 Рекомендації щодо підвищення інформаційної безпеки

Використання міжмережевих екранів - Online Armor, для захисту та RusRoute Firewall, для організації доступу до мережі інтернет;

створення резервних копій - Back2zip 125, повність автоматизує процес копіювання та архівує резервні копії;

примусове антивірусне сканування змінних накопичувачів засобами антивірусу;

шифрування ключових файлів за допомогою програми TrueCrypt 7.0a. Вона створю логічний зашифрований диск, що збільшує захищеність даних

реєстрація та облік запитів користувачів - Active Directory;

використовувати ліцензійне ПЗ;

оновлювати своєчасно ПЗ;