- •4. Обеспечение повседневной деятельности всех подразделений и отдельных должностных лиц, имеющих непосредственное отношение к защите информации.

- •3. Министерство национальной безопасности сша

- •5. Агентство национальной безопасности

- •6. Разведывательное управление министерства обороны сша

- •7. Секретная служба сша

- •9. Федеральное бюро расследований

- •3. Центр правительственной связи— спецслужба Великобритании, ответственная за ведение радиоэлектронной разведки и за обеспечение защиты информации органов правительства и армии.

- •1. Моссад

- •Структура «Моссад»

- •2. Шабак

- •Структура

- •1. Федеральная разведывательная служба

- •2. Федеральная служба защиты конституции Германии

- •Распределение ответственности.

- •Минимизация привилегий.

- •Угрозы носителю информации и задачи его защиты

- •82 % Угроз совершается собственными сотрудниками фирмы либо при прямом их участии;

- •17 % Совершается извне - внешние угрозы;1 % совершаются случайными лицами.

«ТЕОРИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ И

МЕТОДОЛОГИЯ ЗАЩИТЫ ИНФОРМАЦИИ»

Значение специальности и ее связь с другими специальностями в области информационной безопасности.

Подготовка по специальности «Комплексная защита объектов информатизации» - 075400 предусматривает изучение совокупности проблем, связанных с проектированием, исследованием и эксплуатацией систем комплексной защиты информации на объектах информатизации. Срок обучения по данной специальности по очной форме обучения 5 лет, а по окончанию обучения присваивается квалификация «специалист по защите информации».

Объектами профессиональной деятельности данной категории специалистов являются методы, средства и системы обеспечения защиты информации на объектах информатизации.

Группа специальностей «Информационная безопасность» обладает необходимыми отличительными признаками, среди которых важнейшими являются:

явно выделенная предметная область (сфера, виды, объекты, методы и средства профессиональной деятельности), связанная с защитой информации в системах ее обработки, передачи и хранения;

совокупность специальных дисциплин соответствующего содержания в области информационной безопасности;

вполне определенная направленность содержания общих естественно-научных и общепрофессиональных дисциплин.

Таким образом, специальности в группе «Информационная безопасность» обладают необходимыми отличительными признаками, определяющими как содержательно-образовательную, так и функционально-деятельную стороны подготовки специалистов различного профиля.

Информационная безопасность является важнейшим элементом государственной политики.

Информационная безопасность, ее основные составляющие и аспекты.

под информационной безопасностью понимается состояние защищенности национальных интересов страны, жизненно важных интересов личности, общества и государства в информационной сфере от внутренних и внешних угроз.

защита информации - комплекс мероприятий, направленных на обеспечение важнейших аспектов информационной безопасности.

Объектами опасного информационного воздействия и, следовательно, информационной безопасности могут быть: личность (сознание, психика отдельных людей и их объединений), общество, государство и мировое сообщество, а также информационно-технические системы различного масштаба и назначения. Субъектами информационной безопасности следует считать те органы и структуры, которые в той или иной мере занимаются ее обеспечением. На государственном уровне ими являются органы исполнительной, законодательной и судебной власти.

Основные составляющие и аспекты:

защита информации - комплекс мероприятий, направленных на обеспечение важнейших аспектов информационной безопасности.

Компьютерная безопаность – набор аппаратных и программных сре-в дляя обеспечения сохранности, доступности и конфиденциальности данных в комп сетях

Защищенность информации – от случайных и преднамеренных воздействий естественного или искусственного характера,чреватых нанесения ущерба владельцам или пользователям информации.

Защищенность потребностей граждан,отдельных групп и соц слоев, населения в целомв качественной информации,необходимой для жизни

Роль информационной безопасности и ее место в системе национальной безопасности страны.

Роль информационной безопасности и ее место в системе национальной безопасности страны определяется государственной информационной политикой обеспечения национальной безопасности, тесно взаимодействующей с государственной политикой обеспечения национальной безопасности страны через систему информационной безопасности, где последняя выступает важным связующим звеном всех основных компонентов государственной политики в единое целое. Факторы, определяющие информационную безопасность, как основную составляющую системы национальной безопасности :

национальные интересы , угрозы им и обеспечение защиты от этих угроз выражаются, реализуются и осуществляются через информацию и информационную сферу;

человек и его права, информация и информационные системы и права на них – это основные объекты не только информационной безопасности, но и основные элементы всех объектов безопасности во всех ее областях;

решение задач национальной безопасности связано с исполнением информационного подхода как основного научно – практического опыта;

проблема национальной безопасности имеет ярко выраженный информационный характер.

Роль информационной безопасности и ее место в системе национальной безопасности страны определяется государственной информационной политикой обеспечения национальной безопасности, тесно взаимодействующей с государственной политикой обеспечения национальной безопасности страны через систему информационной безопасности, где последняя выступает важным связующим звеном всех основных компонентов государственной политики в единое целое. Государственная информационная политика - совокупность целей, отражающих национальные интересы России в информационной сфере, стратегических направлений их достижения и систему мер их реализующих. Она является важной составной частью внешней и внутренней политики государства и охватывает все сферы жизнедеятельности общества.

Современная доктрина информационной безопасности РФ.

«Доктрина информационной безопасности Российской Федерации» (принятая 09.09.2000 г. Пр. № 1895) представляет собой совокупность официальных взглядов на цели, задачи, принципы и основные направления обеспечения информационной безопасности Российской Федерации.

Настоящая доктрина служит основой для:

Формирования государственной политики в области информационной безопасности Российской Федерации;

Подготовки предложений по совершенствованию правового, методического, научно-технического и организационного обеспечения информационной безопасности Российской Федерации;

Разработки целевых программ обеспечения информационной безопасности Российской Федерации.

Настоящая Доктрина развивает Концепцию национальной безопасности Российской Федерации применительно к информационной сфере.

Необходимость принятия доктрины обусловлена следующими факторами:

современные условия политического и социально-экономического развития страны вызывают обострения противоречий между потребностями общества в расширении свободного обмена информацией, с одной стороны, и необходимостью сохранения отдельных ограничений на ее распространение, с другой;

развитие и внедрение новых информационных технологий, достижения нейрофизиологии, психологии, химии, как и другие научно-технические достижения, в равной мере используемые как во благо, так и во зло;

информационное воздействие может привести к дестабилизирующим, ущемляющим интересы личности, общества, государства и т. д. результатам;

усиление угрозы национальной безопасности Российской Федерации в информационной сфере;

возникновение серьезной опасности нарушения нормального функционирования информационных и телекоммуникационных систем, а также сохранности информационных ресурсов, получения несанкционированного доступа к ним.

Доктрина информационной безопасности РФ содержит четыре информационных блока охватывающих все геополитические сферы влияния на информационные процессы, как внутри РФ так и за ее пределами. Каждый информационный блок состоит из составляющих, которые раскрывают основные направления защиты информации и объектов информатизации государственных, коммерческих структур, а также юридических и физических лиц.

Доктрина служит основой для: - формирования государственной политики в области обеспечения информационной безопасности Российской Федерации; - подготовки предложений по совершенствованию правового, методического, научно-технического и организационного обеспечения информационной безопасности Российской Федерации; - разработки целевых программ обеспечения информационной безопасности Российской Федерации. Настоящая Доктрина развивает Концепцию национальной безопасности Российской Федерации применительно к информационной сфере

Цели и принципы защиты информации.

Система защиты информации – организованная совокупность специальных органов, средств, методов и мероприятий, обеспечивающих защиту информации от внутренних и внешних угроз. Защита информации должна быть: - непрерывной; - плановой; - целенаправленной; - конкретной; - активной; - надежной; - универсальной; - комплексной.

Система защиты информации должна удовлетворять определенным условиям: - охватывать весь технологический комплекс информационной деятельности; - быть разнообразной по используемым средствам, многоуровневой с иерархической последовательностью доступа; - быть открытой для изменения и дополнения мер обеспечения безопасности информации; - быть нестандартной, разнообразной. При выборе средств защиты нельзя рассчитывать на неосведомленность злоумышленников относительно ее возможностей; - быть простой для технического обслуживания и удобной для эксплуатации пользователями; - быть надежной. Любые поломки технических средств являются причиной появления неконтролируемых каналов утечки информации; - быть комплексной, обладать целостностью, означающей, что ни одна ее часть не может быть изъята без ущерба для всей системы.

Принципы обеспечения информационной безопасности:

принцип законности и правовой обеспеченности - рост значимости информационной безопасности явно опережает развитие соответствующей сферы права, чем умело пользуются политики, да и просто мошенники. Средства массовой информации не несут практически никакой ответственности за ложную информацию, направленную на массы, а не против конкретного человека;

принцип баланса интересов личности, общества и государства очевидно, что личность заинтересована в сокрытии информации об интимной жизни, доходах, социально значимых ошибках и т.д. Но общество заинтересовано в информации об антисоциальных проявлениях, преступных доходах и т.д.;

принцип интеграции с международными системами безопасности - этого настоятельно требует усиливающаяся взаимосвязь жизни на планете, развитие международных коммуникаций;

принцип экономической эффективности - результаты от мер по обеспечению информа-ционной безопасности должны превышать совокупные затраты на них. Это правило часто не соблюдается. Например, приводились данные о том, что в недавнее время меры по обеспе-чению секретности информации не окупались и даже вредили научно-техническому прогрессу;

принцип комплексности, системности - рассмотрение информационной безопасности с системных позиций позволяет увидеть, сколь сильно отличается научное понимание этого вида безопасности от обыденного. Ведь в обыденной жизни вплоть до настоящего времени информационная безопасность понимается лишь как необходимость борьбы с утечкой закрытой (секретной) информации и распространением ложной информации

Факторы, влияющие на защиту информации.

Факторы, обусловливающие необходимость видоизменения задачи защиты информации

Небывалое повышение значимости информации как общественного ресурса.

Существенные изменения в организации информационных технологий.

Все возрастающие опасности злоумышленных действий над информацией и злоумышленного ее использования.

Наличие богатого опыта организации различных защитных процессов по отношению к информации, как в традиционных, так и в автоматизированных технологиях ее обработки.

Значительные достижения в научном обеспечении названных выше процессов.

Возможности решения всех проблем организации защитных процессов по отношению к информации в рамках единой концепции.

Основное содержание видоизменения постановки задачи защиты может быть сведено к совокупности следующих направлений:

1) интегральное представление понятия комплексности защиты информации в целевом и инструментальном планах;

2) расширение рамок защиты от обеспечения компьютерной безопасности до защиты информации на объекте и защиты информационных ресурсов региона и государства;

3) комплексное организационное построение систем защиты информации;

4) организация не только защиты информации, но и защиты от нее;

5) обеспечение условий наиболее эффективного использования информации;

6) переход к так называемой упреждающей стратегии осуществления защитных процессов.

Состав защищаемой информации, ее классификация по видам тайны.

Государственная тайна.-защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации. Коммерческая тайна - сведения конфиденциального характера из любой сферы деятельности государственного или частного предприятия, разглашение которых может нанести материальный или моральный ущерб ее владельцам или пользователям (юридическим лицам).

Банковская тайна — защищаемые банками и иными кредитными организациями сведения о банковских операциях по счетам и сделкам в интересах клиентов, счетах и вкладах своих клиентов и корреспондентов, а также сведения о клиентах и корреспондентах, разглашение которых может нарушить право последних на неприкосновенность частной жизни.

Профессиональная тайна — защищаемая по закону информация, доверенная или ставшая известной лицу (держателю) исключительно в силу исполнения им своих профессиональных обязанностей, не связанных с государственной или муниципальной службой, распространение которой может нанести ущерб правам и законным интересам другого лица (доверителя), доверившего эти сведения, и не являющаяся государственной или коммерческой тайной.

Служебная тайна — защищаемая по закону конфиденциальная информация, ставшая известной в государственных органах и органах местного самоуправления только на законных основаниях и в силу исполнения их представителями служебных обязанностей, а также служебная информация о деятельности государственных органов, доступ к которой ограничен федеральным законом или в силу служебной необходимости

Состав защищаемой информации, ее классификация по материальным носителям, собственникам и владельцам. и

Состав защищаемой информации, ее классификация по собственникам и владельцам.

Информация может быть рассмотрена с точки зрения отображения ее на каких-то или в каких-то материальных (физических) объектах, которые длительное время могут сохранять ее в относительно неизменном виде или переносить ее из одного места в другое. Материальные объекты, в том числе физические поля, в которых информация находит свое отображение в виде символов, образов, сигналов, технических решений и процессов, создавая тем самым возможность для ее накопления, хранения, передачи и использования, называются носителями информации.

Информационный элемент представляет собой информацию на носителе с достаточно четкими границами, удовлетворяющий следующим требованиям:

- имеет конкретный источник информации (документ, человек, образец продукции и т. д.);

- содержится на отдельном носителе;

- имеет определенную ценность.

Основными источниками информации являются следующие: - люди;

- документы;- продукция;- измерительные датчики- интеллектуальные средства обработки информации; - черновики и отходы производства;- материалы и технологическое оборудование.

Владельцами (собственниками) защищаемой информации могут быть:

* государство и его структуры (органы). В этом случае к ней относятся сведения, являющиеся государственной, служебной тайной, иные виды защищаемой информации, принадлежащей государству или ведомству. В их числе могут быть и сведения, являющиеся коммерческой тайной;

* предприятия, товарищества, акционерные общества (в том числе и совместные) и другие - информация является их собственностью и составляет коммерческую тайну;

* общественные организации - как правило, партийная тайна, не исключена также государственная и коммерческая тайна;

* граждане государства: их права (тайна переписки, телефонных и телеграфных разговоров, врачебная тайна и др.) гарантируются государством, личные тайны - их личное дело. Следует отметить, что государство не несет ответственность за сохранность личных тайн.

Структуры угроз защищаемой информации.

Угроза безопасности информации – потенциально возможное событие, процесс или явление, которые могут привести к уничтожению, утрате целостности, конфиденциальности или доступности информации.

Канал распространения ин-ции – путь перемещения конфиденциальных сведений из одного источника в другой в санкционированном режиме.

Методы получения ин-ции от источников. Легальные - аналитическая работа специалистов над общедоступными материалами. Нелегальные – воровство, копирование, использование технических ср-в разведки.

Злоумышленник – лицо действующее в интересах конкурента или личных.

Постороннее лицо – человек, не имеющий прямого отношения к деятельности организации. Угрозы док-ту – реальное или потенциальное, активное или реактивное проявление условий фактов, создающих опасность.

Несанкционированное воздействие на док. – целенаправленное воздействие на защищаемую документированную ин-цию с нарушением установленных прав и правил доступа, приводящих к ее искажению, уничтожению.

Непреднамеренное воздействие – ошибка пользователя документированной ин-ции, сбой тех. прогр. средств инф-ых. систем.

Угрозы: кража, несанкционированное копирование, тайное ознакомление, подмена док-ов, фальсификация,ошибочные действия персонала, уничтожении утечка,аварийные ситации.

Направления деятельности разведывательных органов по добыванию конфиденциальной информации.

На современном этапе различают экономический, или промышленный, шпионаж, не связанный непосредственно с межгосударственными, политическими и военными противоречиями, политическую разведку и военную разведку.

Политическое направление внешней разведки систематически отслеживает и добывает информацию - о процессах выработки и о содержании внешнеполитических установок иностранных государств, международных и общественно-политических организаций, а также - о деятельности ведущих политических лидеров зарубежных стран, - принимает участие в осуществлении мероприятий, способствующих достижению целей российской внешней политики на международной арене.

Научно-техническое направление разведки имеет своей основной задачей добывание упреждающей информации о достижениях зарубежной науки и техники в первую очередь с целью осуществления контроля за деятельностью иностранных государств в сфере создания принципиально новых видов вооружений.

Внешняя разведка обеспечивает безопасность официальных лиц и граждан за рубежом, а также принимает меры по предотвращению акций, проводимых иностранными спецслужбами и криминальными структурами, наносящих ущерб интересам государства.

экономическая разведка. Занимается сбором информации по различным аспектам экономической деятельности зарубежных государств, их экономических и финансовых организаций, рынков сырья, металлов, валюты и т.п., представляющих интерес для государства, а также осуществляет мероприятия, направленные на создание благоприятных условий для достижения внешнеэкономических целей государства (развитие эффективного внешнеэкономического сотрудничества, заключение выгодных торгово-экономических соглашений и пр.)

Виды, методы и особенности деятельности разведывательных органов по добыванию конфиденциальной информации.

Виды носителей защищаемой информации.

Виды и подвиды конфиденциальной информации.

Виды уязвимости защищаемой информации и формы ее проявления.

Источники, виды и способы дестабилизирующего воздействия на защищаемую информацию.

Способами дестабилизирующего воздействия на информацию являются ее копирование (фотографирование), записывание, передача, съем, заражение программ обработки информации вирусом, нарушение технологии обработки и хранения информации, вывод (или выход) из строя и нарушение режима работы технических средств обработки и передачи информации, физическое воздействие на информацию и др.

Опасные информационно-технические воздействия бывают двух видов: Первый вид связан с выводом и утратой ценной информации, что снижает эффективность деятельности противника или конкурента. Второй вид информационных опасностей связан с внедрением и вводом дополнительной информации, что может привести к опасным ошибкам в деятельности. Объектами информационно-технического воздействия являются сознание людей (разглашение государственной тайны, вербовка агентов, воздействие на психику и т.п.), либо технические системы (техническая разведка, перехват сигналов различных систем коммутации, проникновение в компьютерные сети, банки данных и т.д.).

Общие методы обеспечения информационной безопасности России разделяются на правовые, организационно-технические и экономические.

Каналы и методы несанкционированного доступа к конфиденциальной информации.

Под Каналами несанкционированного получения информации в АСОД (КНПИ) понимаются такие дестабилизирующие факторы, следствием проявления которых может быть получение (или опасность получения) защищаемой информации лицами или процессами, не имеющими на это законных полномочий.Перечни основных типов каналов несанкционированного доступа к информации : 1. Каналы, проявляющиеся безотносительно к обработке информации и без доступа злоумышленника к элементам ЭВТ: • хищение носителей информации на заводах, где производится ремонт ЭВТ;• подслушивание разговоров лиц, имеющих отношение к АСОД;• провоцирование на разговоры лиц, имеющих отношение к АСОД;• использование злоумышленником визуальных средств; • использование злоумышленником оптических средств;• использование злоумышленником акустических средств.

2.Каналы, проявляющиеся в процессе обработки информации без доступа злоумышленника к элементам АСОД: • электромагнитные излучения устройств отображения информации;• электромагнитные излучения процессоров;• электромагнитные излучения внешних запоминающих устройств;• электромагнитные излучения аппаратуры связи;• электромагнитные излучения линий связи;• электромагнитные излучения вспомогательной аппаратуры;• паразитные наводки в коммуникациях водоснабжения;• паразитные наводки в системах канализации;• паразитные наводки в сетях теплоснабжения;• паразитные наводки в системах вентиляции;• паразитные наводки в шинах заземления;• паразитные наводки в цепях радиофикации;• паразитные наводки в цепях телефонизации и диспетчерской связи;• паразитные наводки в сетях питания по цепи 50 Гц;• подключение генераторов помех;• подключение регистрирующей аппаратуры;• осмотр отходов производства, попадающих за пределы контролируемой зоны.3.Каналы, проявляющиеся безотносительно к обработке информации с доступом злоумышленника к элементам АСОД, но без изменения последних: • копирование бланков с исходными данными;• копирование магнитных носителей;• копирование с устройств отображения;• копирование выходных документов;• копирование других документов;• хищение производственных отходов.4.Каналы, проявляющиеся в процессе обработки информации с доступом злоумышленника к элементам АСОД, но без изменения последних:• запоминание информации на бланках с исходными данными;• запоминание информации с устройств наглядного отображения;• запоминание информации на выходных документах;• запоминание служебных данных;• копирование (фотографирование) информации в процессе обработки;• изготовление дубликатов массивов и выходных документов;• копирование распечатки массивов;• использование программных ловушек;• маскировка под зарегистрированного пользователя;- использование недостатков систем программирования; • использование недостатков операционных систем;• использование пораженности программного обеспечения «вирусом».

5.Каналы, проявляющиеся безотносительно к обработке информации с доступом злоумышленника к элементам ЭВТ с изменением последних:• подмена / хищение бланков;• подмена / хищение магнитных носителей;• подмена / хищение выходных документов;• подмена / хищение аппаратуры;• подмена элементов программ;• подмена элементов баз данных;• подмена / хищение других документов;• включение в программы блоков типа «троянский конь», «бомба» и т. п.;• чтение остаточной информации в ЗУ после выполнения санкционированных запросов.6. Каналы, проявляющиеся в процессе обработки информации с доступом злоумышленника к объектам ЭВТ с изменением элементов ЭВТ: незаконное подключение к аппаратуре;незаконное подключение к линиям связи;снятие информации на шинах питания устройств отображения; снятие информации на шинах питания процессоров;

снятие информации на шинах питания аппаратуры связи; снятие информации на шинах питания линий связи; • снятие информации на шинах питания печатающих устройств;снятие информации на шинах питания внешних запоминающих устройств;

снятие информации на шинах питания вспомогательной аппаратуры

Состав объектов защиты информации.

Объектами опасного информационного воздействия и, следовательно, информационной безопасности могут быть: личность (сознание, психика отдельных людей и их объединений), общество, государство и мировое сообщество, а также информационно-технические системы различного масштаба и назначения. Субъектами информационной безопасности следует считать те органы и структуры, которые в той или иной мере занимаются ее обеспечением. На государственном уровне ими являются органы исполнительной, законодательной и судебной власти.

Объект - Организационное и территориальное объединение сил и средств, предназначенных для совместного осуществления управленческой, научно-технической, производственной или коммерческой деятельности.

К объектам относятся государственные и частные учреждения и предприятия, научно-исследовательские институты, конструкторские бюро, опытные и серийные заводы, испытательные центры, полигоны и т.п.

Классификацию видов, методов и средств защиты информации.

Характеристики периодов развития подходов к защите информации.

1. Эмпирический.

Сущность подхода:

Непрерывное слежение за появлением новых угроз информации. Разработка средств защиты от новых угроз. Выбор средств защиты на основе опыта.

Способы организации средств защиты:

Функционально- ориентированные механизмы защиты

2.Концептуально-эмпирический.

Сущность подхода:

Формирование на основе опыта общей концепции защиты.

Разработка и научное обоснование методов оценки уязвимости информации и синтеза оптимальных механизмов защиты.

Появление унифицированных и стандартных решений по защите.

Способы организации средств защиты:

Единые системы защиты

3.Теоретико-концептуальный.

Сущность подхода:

1.Разработка основ теории защиты информации

2.Обоснование постановки задачи многоаспектной комплексной защиты

3.Введение понятия стратегии защиты

4.Унификация концепции защиты

5.Разработка методологий анализа и синтеза систем защиты и управления ими в процессе функционирования

6.Широкое развитие унифицированных и стандартных решений.

Способы организации средств защиты:

Системы комплексной защиты. Ориентация на защищенные информационные технологии.

Сущность и содержание концептуально-эмпирического подхода к защите информации.

Концептуально-эмпирический.

Сущность подхода:

Формирование на основе опыта общей концепции защиты.

Разработка и научное обоснование методов оценки уязвимости информации и синтеза оптимальных механизмов защиты.

Появление унифицированных и стандартных решений по защите.

Способы организации средств защиты:

Единые системы защиты

Структура унифицированной концепции защиты информации.

Особенности теоретико-концептуального подхода к защите информации.

Теоретико-концептуальный.

Сущность подхода:

1.Разработка основ теории защиты информации

2.Обоснование постановки задачи многоаспектной комплексной защиты

3.Введение понятия стратегии защиты

4.Унификация концепции защиты

5.Разработка методологий анализа и синтеза систем защиты и управления ими в процессе функционирования

6.Широкое развитие унифицированных и стандартных решений.

Способы организации средств защиты:

Системы комплексной защиты. Ориентация на защищенные информационные технологии.

Перспективы развития теории и практики защиты информации.

Оценка уязвимости информации.

Классификация средств защиты информации.

Подготовка кадров в области обеспечения информационной безопасности.

Классификация систем защиты информации.

Рубежи систем защиты информации.

Система защиты информации как многокритериальный развивающийся объект.

Система защиты информации представляет собой модель системы, объединяющей силы и средства организации, обеспечивающие защиту информации.

К параметрам системы относятся:

цели и задачи (конкретизированные в пространстве и во времени);

входы и выходы системы;

ограничения, которые необходимо учитывать при построении (модернизации, оптимизации) системы;

процессы внутри системы, обеспечивающие преобразование входов в выходы.

Система защиты информации — рациональная совокупность направлений, методов, средств и мероприятий, снижающих уязвимость информации, противодействующих угрозам злоумышленника и препятствующих несанкционированному доступу к информации, ее разглашению или утечке.

В целом система защиты информации характеризуется правовым, организационным, инженерно-техническим, программно-аппаратным и криптографическим элементами

Правовой элемент системы защиты информации предполагает юридическое закрепление взаимоотношений фирмы и государства по поводу правомерности использования системы защиты информации, фирмы и персонала по поводу обязанности персонала соблюдать установленные собственником информации ограничительные и технологические меры защитного характера, а также ответственности персонала за нарушение порядка защиты информации. Инженерно-технический элемент системы защиты информации предназначен для пассивного и активного противодействия средствам технической разведки и формирования рубежей охраны территории, здания, помещений и оборудования с помощью комплексов технических средств.

Организационный элемент системы защиты информации содержит меры управленческого, ограничительного (режимного) и технологического характера, определяющие основы и содержание системы защиты, побуждающие персонал соблюдать правила защиты конфиденциальной информации фирмы.

Программно-аппаратный элемент системы защиты информации предназначен для защиты ценной информации, обрабатываемой и хранящейся в единичных компьютерах, а также серверах и рабочих станциях локальных сетей, различных автоматизированных информационных системах.

Криптографический элемент системы защиты информации предназначен для защиты конфиденциальной информации методами криптографии.

Управление защитой информации.

Планирование защиты — представляет собой про-цесс выработки наиболее рациональной (оптималь-ной) программы предстоящей деятельности. В общем случае различают долгосрочное (перспективное), среднесрочное и текущее планирование.

2. Оперативно-диспетчерское управление защитой информации — это организованное реагирование на непредвиденные ситуации, которые возникают в процессе функционирования управляемых объектов или процессов.

3. Календарно-плановое руководство защитой. Основное содержание данной функции управления заключается в регулярном сборе информации о ходе выполнения планов защиты и изменении условий защиты, анализе этой информации и выработке решений о корректировке планов защиты.

4. Обеспечение повседневной деятельности всех подразделений и отдельных должностных лиц, имеющих непосредственное отношение к защите информации.

Основными решаемыми задачами при этом являются планирование, организация, оценка текущей деятельности, сбор, накопление и обработка информации, относящейся к защите, принятие текущих решений и некоторые другие. Особенно важной является задача аналитико-синтетической обработки всей накопленной информации, относящейся к защите информации.

Модели оценки ущерба от реализации угроз безопасности информации.

Количественная модель рисков

Годовая частота происшествия (вероятность появления ущерба). ARO

Ожидаемый единичный ущерб (стоимость ущерба от одной успешной атаки). SLE =произведению стоимостного значения актива на размер ущерба (часть, которую актив потеряет в результате события).

Ожидаемый годовой ущерб. ALE =произведению ALE = ARO * SLE

Модель обобщенного стоимостного результата Миоры

Не учитывает вероятностей катастрофических событий.

Оперирует понятием ущерба от простоя, как функцией от времени.

Для каждого актива определяются:

Размер возможного ущерба;

Срок начала его влияния на организацию;

Распределенность по времени.

Иногда удобнее развитие картины ущерба представить в виде графика (оси: «время в днях»/ «ущерб в деньгах»).

Модель различает три вида ущербов:

Прямой осязаемый ущерб;

Косвенный осязаемый ущерб;

Неосязаемый ущерб.

Прямой осязаемый ущерб – категории непосредственно участвующие в производстве прибыли организации, т.е. производственные активы;

Косвенный осязаемый ущерб – функции поддержки, активы связанные с внешними источниками (биржа – падение стоимости акций);

Неосязаемый ущерб – ущерб репутации, невыполненные обещания, негативное общественное мнение.

Моделирование процессов защиты информации.

Общими моделями систем и процессов защиты информации названы такие, которые позволяют определять (оценивать) общие характеристики указанных систем и процессов в отличие от моделей локальных и частных, которые обеспечивают определение (оценки) некоторых локальных или частных характеристик систем или процессов. Системную классификацию общих моделей в настоящее время произвести практически невозможно, так как ввиду малого числа таких моделей для этого нет достаточных данных. Поэтому классификацию рассматриваемых моделей представим простым перечнем и краткой характеристикой лишь некоторых моделей.Общая модель процесса защиты информации. Данная модель в самом общем виде и для самого общего объекта защиты должна отображать процесс защиты информации как процесс взаимодействия дестабилизирующих факторов, воздействующих на информацию, и средств защиты информации, препятствующих действию этих факторов. Итогом взаимодействия будет тот или иной уровень защищенности информации.Обобщенная модель системы защиты информации. Являясь дальнейшим развитием общей модели процесса защиты, обобщенная модель системы защиты должна отображать основные процессы, осуществляемые в ней с целью рационализации процессов защиты. Указанные процессы в самом общем виде могут быть представлены как процессы распределения и использования ресурсов, выделяемых на защиту информации;Модель общей оценки угроз информации. Основной направленностью этой модели является оценка не просто угроз информации как таковых, а еще и оценка тех потерь, которые могут иметь место при проявлений различных угроз. Модели данного направления важны еще и тем, что именно на них в наибольшей степени были выявлены те условия, при которых такие оценки могут быть адекватны реальным процессам защиты информации;Модели анализа систем разграничения доступа к ресурсам ИС. Модели этого класса предназначены для обеспечения решения задач анализа и синтеза систем (механизмов) разграничения доступа к различным видам ресурсов ИС и прежде всего к массивам данных или полям ЗУ. Выделение этих моделей в самостоятельный класс общих моделей обусловлено тем, что механизмы разграничения доступа относятся к числу наиболее существенных компонентов систем защиты информации, от эффективности функционирования которых, в значительной мере зависит общая эффективность защиты информации в ИС.

Политика безопасности предприятия.

Политики безопасности (ПБ) лежат в основе организационных мер защиты информации.

От их эффективности в наибольшей степени зависит успешность любых мероприятий по обеспечению ИБ.

В современной практике обеспечения ИБ термин "политика безопасности" может употребляться как в широком, так и в узком смысле слова.

В широком смысле, ПБ определяется как система документированных управленческих решений по обеспечению ИБ организации.

В узком смысле под ПБ обычно понимают локальный нормативный документ, определяющий требования безопасности, систему мер, либо порядок действий, а также ответственность сотрудников организации и механизмы контроля для определенной области обеспечения ИБ.

Примерами таких документов могут служить

"Политика управления паролями",

"Политика управления доступом к ресурсам корпоративной сети",

"Политика обеспечения ИБ при взаимодействии с сетью Интернет" и т.п.

Использование нескольких специализированных нормативных документов обычно является предпочтительней создания "Общего руководства по обеспечению ИБ организации".

В редких случаях размер ПБ может достигать 4-5 страниц. Содержательная часть типовой русскоязычной ПБ обычно не превышает 7 страниц.

Эффективность ПБ определяется качеством самого документа, который должен соответствовать текущему положению дел в организации и учитывать основные принципы обеспечения ИБ, изложенные ниже, а также правильностью и законченностью процесса внедрения.

Факторы, определяющие эффективность политики безопасности.

Эффективные ПБ определяют необходимый и достаточный набор требований безопасности, позволяющих уменьшить риски ИБ до приемлемой величины.

Они оказывают минимальное влияние на производительность труда, учитывают особенности бизнес-процессов организации, поддерживаются руководством, позитивно воспринимаются и исполняются сотрудниками организации.

При разработке ПБ, которая "не рухнет под своим собственным весом", следует учитывать факторы, влияющие на успешность применения мер обеспечения безопасности.

Безопасность препятствует прогрессу.

Навыки безопасного поведения приобретаются в процессе обучения.

Нарушения политики безопасности являются неизбежными.

Чтобы оставаться эффективной, политика безопасности обязана совершенствоваться .

Разработка ПБ – длительный и трудоемкий процесс, требующего высокого профессионализма, отличного знания нормативной базы в области ИБ и, помимо всего прочего, писательского таланта. Этот процесс обычно занимает многие месяцы и не всегда завершается успешно.

Первоначальный аудит безопасности

Аудит безопасности – это процесс, с которого начинаются любые планомерные действия по обеспечению ИБ в организации.

Разработка

Аудит безопасности позволяет собрать и обобщить сведе-ния, необходимые для разработки ПБ. На основании результатов аудита определяются основные условия, требования и базовая система мер по обеспечению ИБ в организации, позволяющих уменьшить риски до приемлемой величины, которые оформляются в виде согласованных в рамках рабочей группы решений и утверждаются руководством организации.

Внедрение

На этапе внедрения необходимо не просто довести содержание ПБ до сведения всех сотрудников организации, но также провести обучение и дать необходимые разъяснения тем, кто пытается обойти новые правила и продолжать работать по старому.

Аудит и контроль

Соблюдение положений ПБ должно являться обязательным для всех сотрудников организации и должно непрерывно контролироваться

Пересмотр и корректировка

Первая версия ПБ обычно не в полной мере отвечает потребностям организации, однако понимание этого приходит с опытом. Скорее всего, после наблюдения за процессом внедрения ПБ и оценки эффективности ее применения потребуется осуществить ряд доработок.

Определение весов вариантов потенциально возможных условий защиты информации.

1) Сумма затрат на обеспечение защиты не должна превосходить суммы ущерба, который данная защита должна предотвратить (коммерческие организации); 2) Суммарные расходы, понесенные злоумышленником на преодоление защиты должны превышать выгоду (гос. секреты).

Показатели и параметры защищаемой информации.

Подходы к оценке параметров защищаемой информации .

Информацию в общем случае можно рассматривать в двух аспектах – как ресурс, обеспечивающий ту или иную деятельность общества и как объект труда, над которым производятся определенные действия в целях информационного обеспечения решаемых задач.

Показатели, оценивающие информацию как ресурс, определются ее значимостью для решения конкретной задачи, а также полнотой и адекватностью имеющихся сведений. Кроме того, важное значение имеет релевантность информации, т.е. ее засоренность ненужными данными, и толерантность, иными словами форма представления информации с точки зрения удобство восприятия и использования ее в процессе решения задач.

Таким образом, для оценки информации как обеспечивающего ресурса можно использовать следующие показатели: важность, полнота, адекватность, релевантность, толерантность.

Показатели, оценивающие информацию как ресурс .

Как объект труда информация выступает как сырье, добываемое и поступающее на обработку, как полуфабрикат, образуемый в процессе обработки, и как продукт обработки, выдаваемый для использования.

Для обработки информации используются различные средства, основными из которых являются средства фиксации, передачи и переработки.

С точки зрения использования этих средств основными характеристиками должны быть форма (способ) представления и объемы информации безотносительно к ее смысловому содержанию.

Также важность информации имеет значение как при оценке ее в качестве обеспечивающего ресурса, так и в качестве объекта труда.

Важность информации.

Важность информации должна оценивать по 2-м группам критериев –

по назначению информации

по условиям её обработки.

В первой группе следует выделить две составляющие – важность задач для обеспечиваемой деятельности (Квз) и степень важности информации для эффективного решения соответствующих задач (Киз).

Во второй группе тоже выделим две составляющих – уровень потерь в случае реализации угроз безопасности информации (Кпи) и уровень затрат на восстановление измененной информации (Ксв).

К = f (Квз, Киз, Кпи, Ксв)

Для оценки важности информации необходимо уметь определять значения коэффициентов всех составляющих и знать их функциональную зависимость. Значения, критериев будем выражать лингвистическими переменными.

Критерии важности информации:

- С точки зрения обработки информации

- Стоимость восстановления информации

- Уровень потерь при снижении кач-ва информации

- С точки зрения назначения информации

- Важность информации для эффективного решения

- Важность задач, для решения которых использ информация

Полнота информации.

Полнота представляет собой показатель, характеризующий достаточность информации для решения соответствующих задач.

Поэтому, чтобы иметь возможность определять данный показатель, необходимо для каждой задачи или группы задач заблаговременно составить перечень сведений, которые требуются для их решения.

Адекватность информации. Под адекватностью традиционно понимается степень соответствия оцениваемой информации действительному состоянию тех реалий, которые она отображает. В общем случае адекватность определяется двумя параметрами – объективностью генерирования информации и продолжительностью интервала времени между моментом генерирования и текущим моментом, т.е. моментом оценивания её адекватности. Объективность генерирования информации зависит от способа получения значений интересующих нас характеристик и качества реализации. Классификация характеристик по возможным способам получения их значений:

Изменяемые (Непосредственные/Косвенно), Неизменяемые (Имеющие аналоги/Не имеющие)

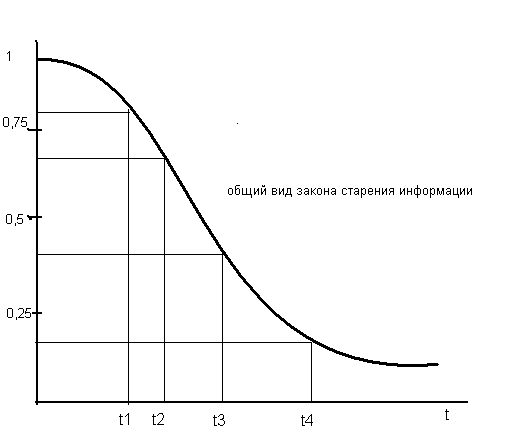

Рассмотрим теперь, как изменяется адекватность информации в зависимости от продолжительности интервала времени между моментом генерирования и текущим моментом. Для оценки адекватности по данному параметру используем закон старения информации. Его вид показан на рисПри этом под to понимается момент времени генерирования оцениваемой информации.

Как следует из рисунка, закон старения информации характеризуется четырьмя основными интервалами:

t1 –продолжительностью интервала времени, в течение которого оцениваемая информация практически полностью сохраняет свою адекватность;

t2 –продолжительностью интервала времени, в течение которого адекватность информации уменьшается не более, чем на одну четверть;

t3 –продолжительностью интервала времени, в течение которого адекватность информации уменьшается наполовину;

t4 –продолжительностью интервала времени, в течение которого адекватность информации уменьшается на три четверти.

Учитывая, что обе составляющие адекватности информации Ка” (в зависимости от момента оценивания) определяются большим числом факторов, многие из которых носят случайный характер есть все основания утверждать , что они являются величинами случайными и поэтому могут интерпретироваться как вероятности того, что информация по соответствующему параметру является адекватной. В соответствии с этим общий показатель адекватности информации Ка может быть определен как:

Ка =Ka’ Ka” .

Независимость величин Ka’ и Ka” при этом представляется вполне естественной.

Релевантность информации

Релевантность характеризует соответствие информации потребностям решаемой задачи.

Для количественного выражения данного показателя обычно используют коэффициент релевантности Кр определяющий отношения объема релевантной информации Np к общему объему анализируемой информации No:

Кр= Np/ No .

Толерантность информации

Толерантность есть показатель, характеризующий удобство восприя-тия и использования информации в процессе решения задачи.

Уже из самого определения видно, что понятие толерантности является очень широким, в значительной мере неопределенным и субъективным. Даже для цифровой информации значение толерантности может быть самым различным. Поэтому вряд ли можно надеяться на разработку строго формальной методики определения показателя толерантности.

Из эвристических методов наиболее подходящими здесь представляются методы экспертно-лингвистических оценок. При этом в качестве значений лингвистической переменной могут быть использованы такие понятия, как : «весьма удобно, комфортно», «удобно» «средне» «плохо» «очень плохо» Показатели, оценивающие информацию как объект труда.

Основными показателями этого вида могут быть эффективность кодирования и объем информации.

Поскольку методы определения данных показателей достаточно полно разработаны в теории информации, то специально на них останавливаться нет необходимости.

Требуемый уровень защиты информации должен определяться с учетом значений всех рассмотренных выше показателей. Методика такого определения может базироваться на следующей полуэвристической процедуре:

все показатели информации делятся на при категории: определяющие, существенные и второстепенные, причем основным критерием такого деления должна служить цель, для достижения которой осуществляется защита информации;

требуемый уровень защиты определяется по значениям определяющих показателей информации;

выбранный уровень при необходимости может быть скорректирован с учетом значения существенных показателей. Значения второстепенных показателей при этом могут игнорироваться.

Естественно, что требуемый уровень защиты информации в конкретных условиях существенно зависит от учета факторов, которые влияют на защиту. Т.о., формирование возможно более полного множества этих факторов и возможно более адекватное определение степени их влияния на требуемый уровень защиты представляется одной из наиболее актуальных задач. Но данная задача не может быть решена с помощью традиционных формальных методов. В настоящее время для указанных целей можно воспользоваться лишь неформально-эвристическими методами, т.е. методами, основанными на широком привлечении знаний, опыта и интуиции компетентных и заинтересованных специалистов.

Методы оценки уязвимости информации.

Аналитическая работа по предотвращению утраты и утечки информации.

Аналитическая работа – выявление,классификация и постоянное изучение ситуаций,способствующих образованию каналов несанкционированного доступа в единстве с изучением характера возможных угроз безопасности информации Результаты этой работы показывают степень защищенности фирмы и являются основной для разработки и улучшения систем защиты информации. Позволяет выработать способы пассивоного и активного противодействия злоумышленнику в организации.

Направления: анализ источников конфиденциальной информации,анализ каналов объективного растпространения инф.,аналитич работа с источником угрозы инф. Аналитическое исследование источников конфиденциальной информации –комплексное изучение максимального числа источников,владеющих или содержащих конфиденциальные сведения. Аналитич исследнование каналов объективного распространения защищаемой инф- комплексное изучение максимального числа коммуникативных каналов, по которым перемещаются конфиденциальне сведения в санкционированном режиме

Анализ источников угрозы информационным ресурсам фирмы предполагает получение ответа на вопрос: от чего/кого следует защищать объекты защиты.

Области применения организационных методов защиты информации.

Организационно-техническими методами обеспечения информационной безопасности России является создание и совершенствование системы обеспечения информационной безопасности России. Сюда же относятся усиление правоприменительной деятельности властных структур, включая предупреждение и пресечение правонарушений в информационной сфере, а также выявление, изобличение и привлечение к ответственности лиц, совершивших преступления и другие правонарушения в этой сфере.

Организационный элемент системы защиты инф содержит мер управленческого,ограничительного и технологического характера, определяющие основы и содержание системы защиты, побуждающие персонал соблюдать правила защиты конфиденциальной инф фирмы. Этот элемент связывает в единую систему все другие элементы. Меры организационной защиты составляют 50-60% в структуре большинства систем защиты инф. Важной частью организационной защиты является подбор и обучение персонала, который будет реализовывать систему.Организационные меры отражаются в нормативно-методических документах службы безопасности, конфиденциальной документации учреждения и фирмы.

Области применения криптографических методов защиты информации.

Предназначен для защиты конфиденциальной информации методами криптографии: регламентация использования криптографич методов в ПК и локальных сетях. Определение условий и методов шифрования текста документа при передаче его по незащищенным каналам. Регламентация доступа персонала в выделенные помещения с помощью идентифицирующих кодов, шифров и др.

Составные части криптографической защиты, коды, пароли и др ее атрибуты разрабатываются и меняются специализированной организацией. Применение пользователями собственных средст шифрования не допускаются. Конкретная система защиты инф фирмы всегда является строго конфиденциальной, секретной. При практическом использовании системы следует помнить, что лица, проектирующие и модернизирующие сиестему, контролирующие ее работу, не могут быть пользователями этой системы

Области применения инженерно-технических методов защиты информации.

Предназначен для пассивного и активного противодействия средствам технической разведки и формирования рубежей охраны территории, здания, помещений и оборудования с помощью комплексов технических средств. При защите любых инф систем этот элемент имеет весьма важное значение, хотя стоимость средств технической защиты велика. Включает: сооружения физической защиты от проникновения посторонних лиц на территорию Средства защиты помещений от визуальных способов технической разведки. Средства противопожарной охраны и др.

Соотношение между каналами несанкционированного доступа и каналами утечки информации.

Состав подлежащих защите технических средств отображения, обработки, хранения, воспроизведения и передачи информации.

Носители информации как конечные объекты защиты информации.

Направления и виды разведывательной деятельности, их соотношения и взаимосвязь.

Виды и направления разведывательной деятельности. 20-25% добываемой разведывательными службами информации поступает из открытых информационных источников, 20-25% из докладов сотрудников официальных представительств страны в других государствах, около 5% - из неофициальных источников, вся остальная приходится на техническую разведку. На современном этапе различают экономический, или промышленный, шпионаж, не связанный непосредственно с межгосударственными, политическими и военными противоречиями, политическую разведку и военную разведку. Политическое направление внешней разведки систематически отслеживает и добывает информацию - о процессах выработки и о содержании внешнеполитических установок иностранных государств, международных и общественно-политических организаций, а также - о деятельности ведущих политических лидеров зарубежных стран, - принимает участие в осуществлении мероприятий, способствующих достижению целей российской внешней политики на международной арене. Научно-техническое направление разведки имеет своей основной задачей добывание упреждающей информации о достижениях зарубежной науки и техники в первую очередь с целью осуществления контроля за деятельностью иностранных государств в сфере создания принципиально новых видов вооружений. Внешняя разведка обеспечивает безопасность официальных лиц и граждан за рубежом, а также принимает меры по предотвращению акций, проводимых иностранными спецслужбами и криминальными структурами, наносящих ущерб интересам государства. экономическая разведка. Занимается сбором информации по различным аспектам экономической деятельности зарубежных государств, их экономических и финансовых организаций, рынков сырья, металлов, валюты и т.п., представляющих интерес для государства, а также осуществляет мероприятия, направленные на создание благоприятных условий для достижения внешнеэкономических целей государства (развитие эффективного внешнеэкономического сотрудничества, заключение выгодных торгово-экономических соглашений и пр.) Главной причиной возникновения экономического шпионажа является конкуренция между фирмами, компаниями и предприятиями. Промышленный шпионаж охватывает сегодня все сферы рыночной экономики, и в условиях ожесточенной конкурентной борьбы его масштабы резко возрастают.При ведении промышленного шпионажа пользуются теми же техническими средствами и способами, что и при разведывании политической и военной информации. Для качественного и эффективного осуществления мероприятий по защите от средств разведки в каждом конкретном случае необходимо проводить тщательный анализ сведений о скрываемом объекте и учитывать возможность их проявления через соответствующие демаскирующие признаки структурно-видового облика объектов и их элементов; следы производственной деятельности и функционирования; физические поля, создаваемые объектами; пространственные характеристики и взаимосвязи между объектами и их элементами; средства обеспечения испытаний, производства и эксплуатации; коммуникации объекта. Важной составной частью защиты объектов информатизации является выявление источников информации для средств разведки, анализ демаскирующих признаков скрываемых объектов и возможных каналов утечки информации. Неотъемлемой частью защиты скрываемых объектов и информации от разведки является технический контроль, который предназначен для оценки эффективности и надежности принимаемых мер защиты. Без качественного технического контроля невозможно реализовать надежное закрытие каналов утечки информации.

Структура разведывательных служб частных объединений.

Органы политической разведки.

Органы военной разведки.

Органы радиотехнической разведки.

Структура государственных разведывательных органов США.

1. Управление директора национальной разведки также было создано согласно «Закону о реформировании разведки и предотвращении терроризма» от 2004 года. Оно выступает в роли независимых агентств для оказания помощи ДНР. Бюджет Управления — и Разведывательного ведомства в целом — засекречен. Число сотрудников — около 1500. Главная организация — Национальный антитеррористический центр.23 марта 2007 года ДНР Джон Макконнел объявил, что вносит изменения в организационную структуру Управления, которые включают в себя:

выделение средств для организации новой должности;

создание заместителя ДНР по вопросам политики, планов и требований (вместо должности заместителя ДНР по требованиям);

создание Исполнительного комитета;

назначение начальника штаба — директором штаба разведки.

Управление национальной разведкой (УНР).УНР занимается воздушно-космической разведкой с 1961 года, но официально его существование было признано только в 1992 году. Его директор подчиняется Министру обороны, но основные задачи УНР определяет директор ЦРУ.

Именно космическая разведка, совершенствуясь на протяжении более 40 лет, позволила спецслужбам США в определенной мере возместить недостаток информации, связанный с ничтожной численностью агентов-нелегалов. По фотографиям, полученным из космоса, можно определить большинство деталей оперативной обстановки, в том числе имеющих стратегическое значение.

УНР ведет космическую разведку обычным, инфракрасным и рентгеновским фотографированием, а также электронно-радарную съемку.

2. Разведывательное сообщество США— собирательный термин для обозначения 16-и отдельных правительственных учреждений США, перед которыми стоит задача ведения разведывательной деятельности. Сообщество - союз органов исполнительной власти, которые работают самостоятельно, но вместе проводят разведывательные действия, необходимые для осуществления международных связей и защиты национальной безопасности США. Общее руководство Сообществом осуществляет директор Национальной разведки.

В его задачу входит координация всей внутренней, внешней и военной политики США. Возглавляет Совет президент. СНБ через директора ЦРУ направляет всю разведывательную деятельность за рубежом.В качестве совещательного органа при директоре ЦРУ функционирует Национальный Совет (НС) по вопросам разведдеятельности за границейОн призван контролировать исполнение бюджета и использование ресурсов, вырабатывать общие принципы руководства как разведывательного сообщества так и страны в целом

Согласно правительственному распоряжению РС США имеет шесть основных целей:

Сбор информации, необходимой для президента, Совета национальной безопасности, государственного секретаря, министра обороны и других должностных лиц исполнительной власти для выполнения ими своих обязанностей.

Организация и развитие разведки.

Сбор информации, касающейся проведения мероприятий по защите национальной безопасности, разведывательной деятельности направленной против США, действий международного терроризма и/или наркотиков, а также других враждебных действий, направленных против США со стороны иностранных держав, организаций, лиц и их агентов.

Специальные мероприятия (определяется как мероприятия, проводимые в поддержку внешнеполитических задач США за рубежом, которые планируются и осуществляются там, где «роль правительства Соединённых Штатов, не является очевидной или публично не признана», а также функции для поддержки таких видов деятельности, но которые не предназначены для влияния Соединённых Штатов на политические процессы, общественное мнение, политику, или средства массовой информации и не включают в себя дипломатическую деятельность, сбор и подготовку разведывательной или связанных с ней вспомогательных функций).

Руководство и поддержка деятельности разведки в США и за рубежом, необходимой для выполнения утверждённых мероприятий.

Другая разведывательная деятельность, которую время от времени президент может направлять.