- •3. Запуск WireShark

- •4. Анализ захваченных пакетов

- •4. Настройка хостов

- •5. Перехват ip паектов

- •5. Аутентификация по протоколу chap (Challenge handshake authentication protocol)

- •6. Аутентификация по протоколу pap (password authentication protocol)

- •7. Шифрование по протоколу mppe

- •7. Cжатие данных

- •7.1 Сжатие полезных данных с помощью mppc

- •7.1 Сжатие полей адреса и управления в заголовке ppp

- •7.2 Сжатие поля протокол в заголовке ppp

- •10. Установка размера кадра ppp

- •11. Многоканальный ppp

- •12. PpPoE

- •Настройка ppPoE соединения в Windows 2003/xp.

Анализ работы протокола PPP

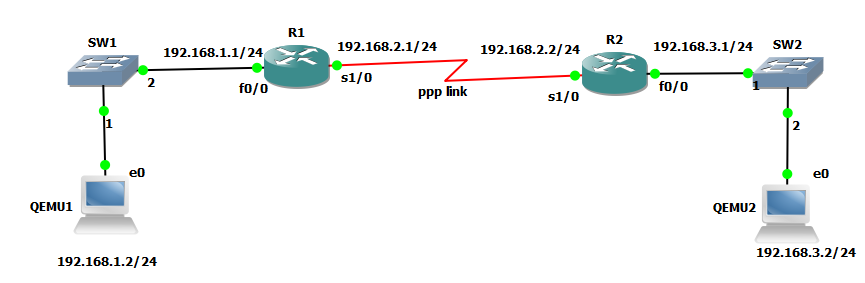

1. В программе GNS3 создайте следующую топологию:

Рисунок 1 - Топология сети

2. Базовая конфигурация маршрутизаторов для работы протокола PPP заключается в воде команды encapsulation ppp на последовательных (serial) интерфейсах марщрутизаторов, в данном случае на интерфейсах s1/0 каждого из маршрутизаторов.

Пример базовой конфигурации каждого маршрутизатора показан ниже:

Маршрутизатор R1

Press RETURN to get started!

R1>

R1>ena

R1#config t

R1(config)#int f0/0

R1(config-if)#ip address 192.168.1.1 255.255.255.0

R1(config-if)#no shutd

R1(config-if)#int f0/0

R1(config-if)#int s1/0

R1(config-if)#encapsulation ppp

R1(config-if)#ip address 192.168.2.1 255.255.255.0

R1(config-if)#no shutd

R1(config-if)#exit

R1(config)#ip route 192.168.3.0 255.255.255.0 192.168.2.2

Маршрутизатор R2

Press RETURN to get started!

R2>

R2>ena

R2#config t

R2(config)#int f0/0

R2(config-if)#ip address 192.168.3.1 255.255.255.0

R2(config-if)#no shutd

R2(config-if)#int f0/0

R1(config-if)#int s1/0

R2(config-if)#encapsulation ppp

R2(config-if)#ip address 192.168.2.2 255.255.255.0

R2(config-if)#no shutd

R2(config-if)#exit

R2(config)#ip route 192.168.1.0 255.255.255.0 192.168.2.1

3. Запуск WireShark

Перед тем как настроить маршрутизатор R2 запустите анализатор сетевых протоколов Wireshark, для просмотра обмена служебными пакетами между R1 и R2.Для этого необходимо правой кнопкой мыши щелкнуть по каналу между маршрутизаторами и в сплывающем меню выбрать команду "start capturing", как это показано на рисунке 2

Рисунок 2 - Захват пакетов

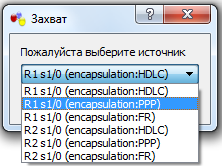

В появившемся окне выберите тип инкапсуляции и номер интерфейса маршрутизатора, как это показано на рисунке 3. После чего нажмите кнопку "Ок"

Рисунок 3 - Выбор типа протокола

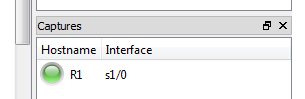

В нижнем левом окне "Capture", у вас появится имя маршрутизатора и номер интерфейса, с которого будет происходить захват пакетов, затем щелкните правой кнопкой мыши по имени маршрутизатора и выберите "Запустить Wireshark"

Рисунок 4 - процедура захвата пакетов

После чего загрузится программа Wireshark рисунок 5

Рисунок 5 - Окно программы Wireshark

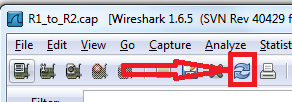

После

настройки второго маршрутизатора на

панели инструментов программы WireShark

нажмите на кнопку "Обновить"

![]() рисунок 6

рисунок 6

Рисунок 6 - Обновление захваченных пакетов

4. Анализ захваченных пакетов

Далее отыщите среди захваченных пакетов, пакеты согласования PPP соединения, сценарий установления PPP соединения следующий:

Рисунок 7 - Сценарий установления PPP соединения

При этом порядок передачи пакетов не обязательно будет совпадать с рисунком 7.

Проанализируйте захваченные сообщения, подумайте, как определить какому сообщению PPP LCP Configuration Request соответствует сообщение PPP LCP Configuration ACK. Посмотрите опции протоколов LCP и IPCP.

4. Настройка хостов

В данной работе в качестве операционной системы хостов используются Linux, для настройки ip параметров каждой linux машины необходимо ввести следующие команды:

QEMU1:

Команда |

Значение |

sudo su |

Вход в режим суперпользователя (режим администратора) |

ifconfig eth0 192.168.1.2 netmask 255.255.255.0 |

Задать ip адрес и маску хосту |

route add -net 0/0 gw 192.168.1.1 |

задать ip-адрес шлюза по умолчанию (default gateway) |

После ввода команд с помощью утилиты ping проверьте доступность шлюза по умолчанию

ping 192.168.1.1

сочетанием клавишь Ctrl+Z остановте отправку пакетов ICMP

QEMU2:

Команда |

Значение |

sudo su |

Вход в режим суперпользователя (режим администратора) |

ifconfig eth0 192.168.3.2 netmask 255.255.255.0 |

Задать ip адрес и маску хосту |

route add -net 0/0 gw 192.168.3.1 |

задать ip-адрес шлюза по умолчанию (default gateway) |

ping 192.168.3.1

Также проверьте доступность всех остальных интерфейсов: 192.168.2.1, 192.168.2.2, 192.168.1.1, 192.168.1.2.

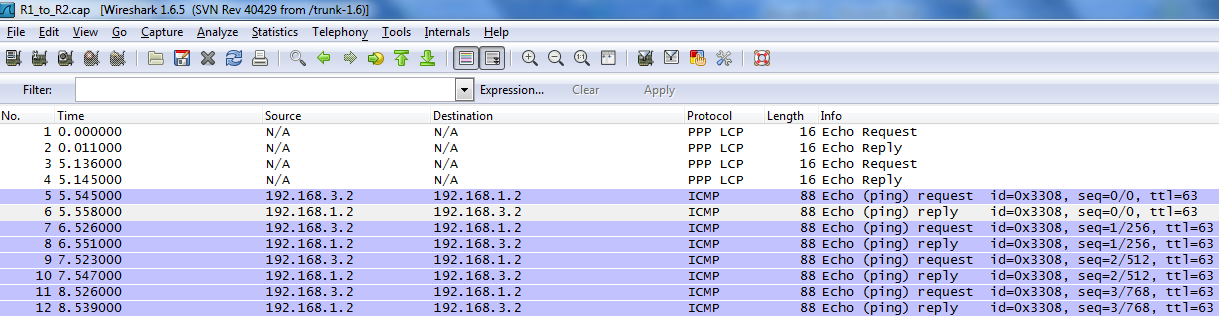

5. Перехват ip паектов

после того как будет набрана команда ping 192.168.1.2 с хоста 192.168.3.2, с помощью wireshark захватите передаваемые пакеты ICMP echo request и ICMP echo reply.

Проанализируете заголовки всех протоколов каждого из сообщений ICMP