- •Обзор исторического развития информационных технологий. Этапы возникновения и развития информационной технологии:

- •Информация, ее виды

- •Выделяют три аспекта информации:

- •Виды информации:

- •Количественные и качественные характеристики информации

- •Информационные ресурсы

- •Общество и информация.

- •Основные виды информационных услуг:

- •Этапы эволюции общества и информатизации

- •Определение и основные характеристики информационного общества

- •Этапы перехода к информационному обществу

- •Уровни информатики. Информационные модели.

- •Определение и задачи информационной технологии.

- •Задачи ит

- •Информационная технология как система.

- •Классификация информационных технологий.

- •Структура базовой информационной технологии.

- •Базовые информационные процессы. Обработка, передача и хранение информации, представление и использование информации.

- •4.0. Сбор и регистрация информации

- •4.1. Извлечение информации

- •4.2. Транспортирование информации

- •4.3. Обработка информации

- •Основные процедуры обработки данных:

- •4.4. Хранение информации

- •4.5. Представление и использование информации

- •Инструментарий ит - программные методические технические средства.

- •8.1. Программные средства информационных технологий

- •Виды трансляторов:

- •8.2. Технические средства информационных технологий

- •8.3. Методические средства информационных технологий

- •Глава 5 Базовые информационные технологии

- •5.1. Мультимедиа-технологии

- •5.2. Геоинформационные технологии

- •Основные элементы координатных и векторных данных

- •5.3. Технологии защиты информации

- •5.4. Case-технологии

- •Классификация case-средств

- •5.5. Телекоммуникационные технологии

- •Любое программное приложение можно представить в виде структуры из трех компонентов:

- •Основные компоненты Интернета.

- •5.6. Технологии искусственного интеллекта

- •Логический подход.

Основные элементы координатных и векторных данных

Рассмотренные типы данных имеют большее число разнообразных связей, которые можно условно разделить на три группы:

• взаимосвязи для построения сложных объектов из простых элементов;

• взаимосвязи, вычисляемые по координатам объектов;

• взаимосвязи, определяемые с помощью специального описания и семантики при вводе данных.

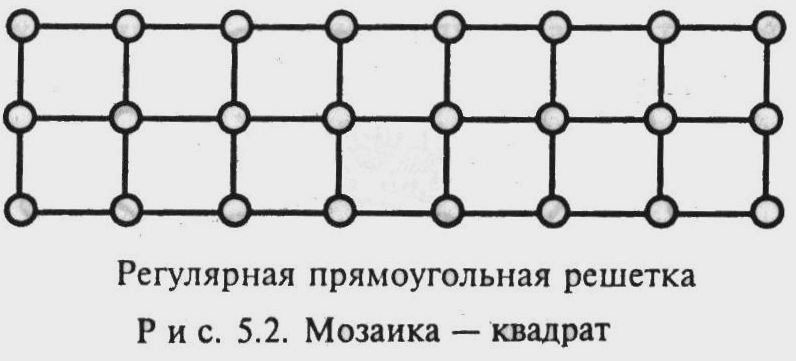

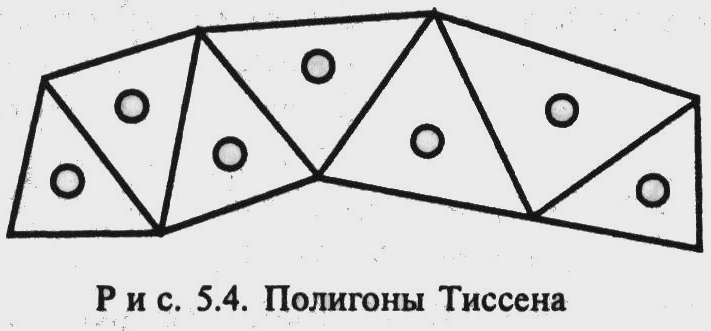

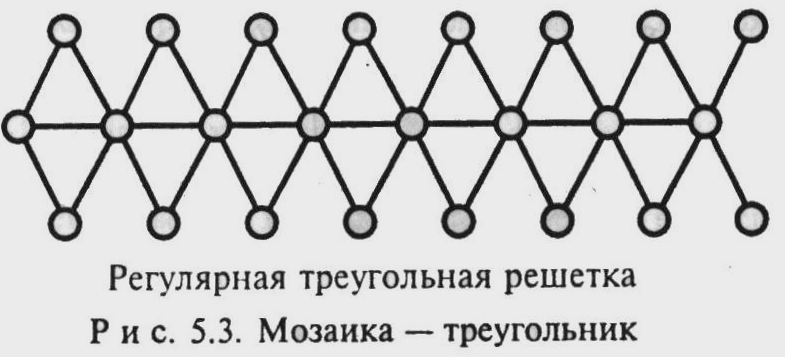

В растровых моделях объект (территория) отображается в пространственные ячейки, образующие регулярную сеть. Растровые модели делятся на регулярные, нерегулярные и вложенные (рекурсивные или иерархические) мозаики. Плоские регулярные мозаики бывают трех типов: квадрат (рис. 5.2), треугольник (рис. 5.3) и шестиугольник.

Основной областью использования растровых моделей является обработка аэрокосмических снимков.

Важным моментом при проектировании ГИС является размерность модели. Применяют двухмерные модели координат (2D) и трехмерные (3D).

5.3. Технологии защиты информации

Все виды информационных угроз можно разделить на две большие группы [18]:

• отказы и нарушения работоспособности программных и технических средств;

• преднамеренные угрозы, заранее планируемые злоумышленниками для нанесения вреда.

Выделяют следующие основные группы причин сбоев и отказов в работе компьютерных систем:

• нарушения физической и логической целостности хранящихся в оперативной и внешней памяти структур данных, возникающие по причине старения или преждевременного износа их носителей;

• нарушения, возникающие в работе аппаратных средств из-за их старения или преждевременного износа; .

• нарушения физической и логической целостности хранящихся в оперативной и внешней памяти структур данных, возникающие по причине некорректного использования компьютерных .ресурсов;

• нарушения, возникающие в работе аппаратных средств из-за неправильного использования или повреждения, в том числе из-за неправильного использования программных средств;

• неустраненные ошибки в программных средствах, не выявленные в процессе отладки и испытаний, а также оставшиеся в аппаратных средствах после их разработки.

Помимо естественных способов выявления и своевременного устранения указанных выше причин, используют следующие специальные способы защиты информации от нарушений работоспособности компьютерных систем:

• внесение структурной, временной, информационной и функциональной избыточности компьютерных ресурсов;

• защиту от некорректного использования ресурсов компьютерной системы;

• выявление и своевременное устранение ошибок на этапах разработки программно-аппаратных средств.

Однако основным видом угроз целостности и конфиденциальности информации являются преднамеренные угрозы, заранее планируемые злоумышленниками для нанесения вреда. Их можно разделить на две группы:

• угрозы, реализация которых выполняется при постоянном участии человека;

• угрозы, реализация которых после разработки злоумышленником соответствующих компьютерных программ выполняется этими программами без непосредственного участия человека.

Задачи по защите от угроз каждого вида одинаковы:

• запрещение несанкционированного доступа к ресурсам вычислительных систем;

• невозможность несанкционированного использования компьютерных ресурсов при осуществлении доступа;

• своевременное обнаружение факта несанкционированных действий, устранение их причин и последствий.

Основным способом запрещения несанкционированного доступа к ресурсам вычислительных систем является подтверждение подлинности пользователей и разграничение их доступа к информационным ресурсам, включающего следующие этапы:

• идентификация;

• установление подлинности (аутентификация);

• определение полномочий для последующего контроля и разграничения доступа к компьютерным ресурсам.

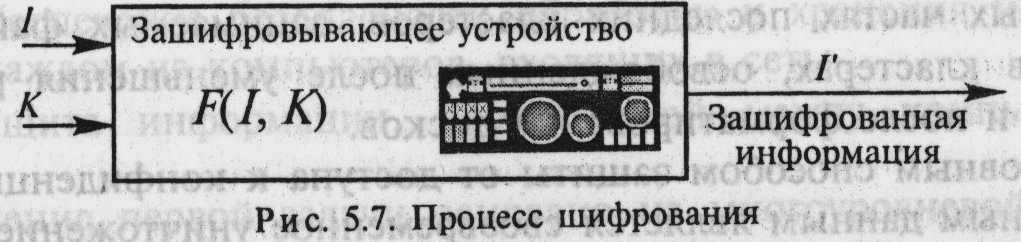

Защита информации от исследования и копирования предполагает криптографическое закрытие защищаемых от хищения данных.

По способу использования ключей различают два типа криптографических систем: симметрические и асимметрические.

В симметрических (одноключевых) криптографических системах ключи шифрования и дешифрования либо одинаковы, либо легко выводятся один из другого.

В асимметрических (двухключевых или системах с открытым ключом) криптографических системах ключи шифрования и дешифрования различаются таким образом, что с помощью вычислений нельзя вывести один ключ из другого.

Подсистема защиты от компьютерных вирусов (специально разработанных программ для выполнения несанкционированных действий) является одним из основных компонентов системы защиты информации и процесса ее обработки в вычислительных системах.

Выделяют три уровня защиты от компьютерных вирусов [20]:

• защита от проникновения в вычислительную систему вирусов известных типов;

• углубленный анализ на наличие вирусов известных и неизвестных типов, преодолевших первый уровень защиты;

• защита от деструктивных действий и размножения вирусов, преодолевших первые два уровня.

Широкое внедрение в повседневную практику компьютерных сетей, их открытость, масштабность делают проблему защиты информации исключительно сложной. Выделяют две базовые подзадачи:

• обеспечение безопасности обработки и хранения информации в каждом из компьютеров, входящих в сеть;

• защита информации, передаваемой между компьютерами сети.

Международное признание для защиты передаваемых сообщений получила программная система PGP (Pretty Good Privacy — очень высокая секретность), разработанная в США и объединяющая асимметричные и симметричные шифры.