Раздел10_11

.pdf

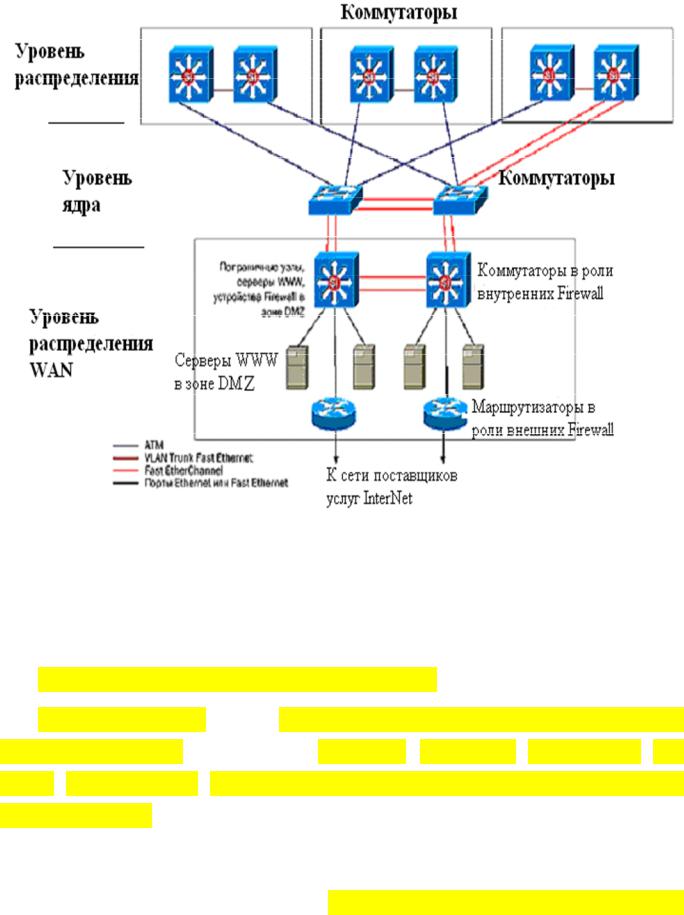

Рисунок 10.4 – Уровень распределения WAN, подключенный к InterNet

10.3 Защита информации в базах данных

БАЗЫ ДАННЫХ (БД) – хранилище структурированных данных,

снабжённое СУБД, реализующей функции: просмотр, сортировка, выборка, модификация, выполнение операций определения статических характеристик и т. п.

Как правило, на компьютере пользователя размещаются личные БД, обслуживающие процессы одного пользователя. В локальных и корпоративных сетях

обычно используются централизованные БД, а в глобальных сетях –

распределённые (серверы с БД размещаются на различных объектах сети).

Если централизованные БД проще решают проблемы защиты от преднамеренных угроз, то распределённые (при условии дублирования данных) обладают высокой защищённостью от стихийных бедствий,

аварий, сбоев и диверсий.

ЗАЩИТА ИНФОРМАЦИИ В БД, в отличие от защиты данных в файлах, имеет особенности:

а) необходимость УЧЁТА ФУНКЦИОНИРОВАНИЯ СУБД при выборе механизмов защиты;

б) РАЗГРАНИЧЕНИЕ ДОСТУПА к информации РЕАЛИЗУЕТСЯ не на уровне файлов, а НА УРОВНЕ ЧАСТЕЙ БД.

Средства защиты в БД должны взаимодействовать не только с ОС, но и с СУБД. Возможно встраивание механизмов защиты в СУБД или использование их в виде отдельных компонент. Обычно придать новые функции СУБД можно только на этапе разработки СУБД, а в эксплуатируемые – дополнительные компоненты вносятся расширением или модификацией языка управления.

Сегодняшние БД успешно разграничивают доступ, поддерживают

физическую целостность и логическую сохранность данных.

РАЗГРАНИЧЕНИЕ ДОСТУПА К ЗАПИСЯМ, и даже к полям записей, осуществляется С ПОМОЩЬЮ РАЗГРАНИЧЕНИЯ ПОЛНОМОЧИЙ и преодолеть эту защиту можно с помощью фальсификации полномочий или внедрения спецпрограмм.

РАЗГРАНИЧЕНИЕ ДОСТУПА К ФАЙЛАМ БД и к частям БД осуществляется СУБД путём установления полномочий и контроля этих полномочий

министратором СУБД.

Типовой аутентификатор пользователя – это пароль, передаваемый в зашифрованном виде.

В распределённых АС подтверждение подлинности пользователя дополняется процедурой взаимной аутентификации, а коды аутентификации, относящиеся к конфиденциальной информации, хранятся на внеш-

них ЗУ в зашифрованном виде.

ФИЗИЧЕСКАЯ ЦЕЛОСТНОСТЬ БД достигается путём ИСПОЛЬЗОВАНИЯ ОТКАЗОУСТОЙЧИВЫХ УСТРОЙСТВ (напр.,

технология RAID - распределение целого по различным местам хранения).

ЛОГИЧЕСКАЯ СОХРАННОСТЬ данных означает невозможность нарушения структуры модели данных.

Логическая целостность и непротиворечивость обеспечивается СУБД на этапе описания модели данных.

В БД, работающих с конфиденциальной информацией, дополнительно используются криптографические средства защиты: шифрование

зователей.

С зашифрованными БД работают в 2-х режимах:

а) при выполнении запроса необходимый файл расшифровывается на внешнем носителе,

с открытой информацией выполняются необходимые действия, после чего информация на внешнем запоминающем устройстве

опять зашифровывается.

Здесь независимы между собой средства шифрования и СУБД, работающие последовательно друг за другом.

Но при сбое или отказе в системе может оказаться, что часть БД на внешнем носителе останется записанной в открытом виде.

Б) СУБД исполняет запросы без расшифровывания на внешнем ЗУ.

Поиск необходимых файлов, записей, полей, групп полей не требует расшифрования. Расшифовывание производится в оперативной памяти непосред-

ственно перед выполнением конкретных действий с данными.

Такой режим возможен, если процедуры шифрования встроены в

СУБД.

Вследствие КОНЦЕНТРАЦИИ В БД БОЛЬШОГО КОЛИЧЕСТВА РАЗНООБРАЗНОЙ ИНФОРМАЦИИ, а также ВОЗМОЖНОСТЬЮ

ИСПОЛЬЗОВАНИЯ СЛОЖНЫХ ЗАПРОСОВ ОБРАБОТКИ ДАННЫХ, существуют следующие специфические угрозы информации.

А) ИНФЕРЕНЦИЯ – получение конфиденциальной информации

из сведений с меньшей степенью конфиденциальности путём умозаключений.

Аналитик может получить конфиденциальные сведения путём сравнения,

дополнения и фильтрации данных.

Обрабатывая информацию из открытых БД, средств массовой информации, а также используя просчёты лиц, определяющих степень конфиденциальности

явлений, процессов, фактов, полученных результатов, – достигается высокая эф-

фективность получения конфиденциальной информации.

Б) АГРЕГИРОВАНИЕ – способ получения более важных сведений по

сравнению с важностью тех отдельно взятых данных, на основе которых получаются эти сведения.

Как агрегирование, так и инференция относятся к способам получения ин-

формации, применяемым не только к БД.

В) КОМБИНИРОВАНИЕ ЗАПРОСОВ – способ, используемый

при работе с БД. Использование сложных, а также последовательности

простых логически связанных запросов позволяет получить данные, к

которым доступ пользователю закрыт (обычно базы со статистическими данными). При этом отдельные записи, поля являются закрытыми.

В результате запроса с логическими операциями (AND, OR, NOT) могут

быть получены такие величины, как количество записей, сумма, максимальное или минимальное значение.

Сложные перекрёстные запросы с использованием дополнительной информации об особенностях интересующей записи (поля), путём по-

следовательной фильтрации записей позволяют получить доступ к нужной записи (полю).

Для противодействия таким угрозам используются способы:

1) блокировка ответа при неправильном числе запросов: отказ в

выполнении запроса, если в нём содержится больше определённого числа совпадающих записей из предыдущих запросов.

Это принцип минимальной взаимосвязи запросов. Но сложно за-

поминать и сравнивать все предыдущие запросы.

2) коррекция ответа путём округления или другим преднамеренным образом: это незначительное изменение точного ответа на запрос.

Чтобы сохранить приемлемую точность статистической информации применяется «свопинг» данных – взаимный обмен значений полей запи-

си, в результате чего все статистики i-го порядка, включающие i атрибутов, оказываются защищёнными для всех i, меньших или равных некоторому числу.

Выявив некоторые данные, нельзя определить, к какой конкретно записи они относятся.

3) разделение баз данных на группы: в группу включается не более определённого числа записей.

Запросы разрешены к любому множеству групп, но запрещаются к подмножеству записей из одной группы.

Это ограничивает возможность выделения данных на уровне

не ниже группы записей.

Этот способ применяется редко из-за сложности получения статисти-

ческих данных, обновления и реструктуризации данных.

4)случайный выбор записи для обработки: такая организация выбора записей не позволяет проследить множество запросов.

5)контекстно-ориентированная защита: это назначение атрибутов доступа (чтение, вставка, удаление, обновление, управление и

т.п.) элементам БД (записям, полям, группам полей) в зависимости

от предыдущих запросов пользователя.

Например, если пользователю доступны в отдельных запросах поля "идентификационные номера" и "фамилии сотрудников", а также "идентификационные номера" и "размер заработной платы", то сопоставив ответы по этим запросам, пользователь может получить закрытую информацию о заработной плате конкретных работников. Для исключения этого, пользователю надо запре-

тить доступ к полю "идентификатор сотрудника" во втором запросе, если он уже выполнил первый запрос.

6) контроль поступающих запросов: эффективный метод, защиты в

БД – фиксируется наличие «подозрительных» запросов или комбина-

ции запросов. Анализ этих попыток позволяет выявить каналы возможного

несанкционированного доступа к закрытым данным.

10.4 Назначение экранирующих систем и требования к ним

Проблема межсетевого экранирования формулируется следующим

образом.

Пусть имеется две информационные системы или два множества информационных систем. ЭКРАН (firewall) – это средство разграничения до-

ступа клиентов из одного множества систем к информации, хранящейся на серверах в другом множестве, рисунок 10.5.

Рисунок 10.5 – Экран FireWall

Экран выполняет свои функции, контролируя все информационные потоки между этими двумя множествами информационных систем, работая как некоторая «информационная мембрана».

В этом смысле экран можно представлять себе как набор фильтров, анализирующих проходящую через них информацию и, на основе заложенных в них алгоритмов, принимающих решение: пропустить ли эту

информацию или отказать в её пересылке.

Кроме того, такая система может выполнять РЕГИСТРАЦИЮ событий, связанных с процессами разграничения доступа, в частности,

фиксировать все «незаконные» попытки доступа к информации и, дополнительно, СИГНАЛИЗИРОВАТЬ о ситуациях, требующих немедленной реак-

ции, то есть поднимать тревогу.

Примером потенциально враждебной внешней сети является InterNet.

Рассматривая проблемы, возникающие при построении экранирующих си-

следует рассматривать проблему безопасного подклю-

чения к InterNet, но и РАЗГРАНИЧЕНИЕ ДОСТУПА ВНУТРИ корпоративной сети организации.

Администратору безопасности сети ДЛЯ КОНФИГУРИРОВАНИЯ

комплекса FireWall необходимо выполнить ряд действий:

а) ОПРЕДЕЛИТЬ ОБЪЕКТЫ, участвующие в процессе обработки информации.

Имеются в виду пользователи и группы пользователей, компьютеры и их группы, маршрутизаторы и различные подсети локальной сети организации.

б) ОПИСАТЬ СЕТЕВЫЕ ПРОТОКОЛЫ И СЕРВИСЫ, с которыми будут работать приложения. Обычно достаточным оказывается набор из примерно 40 описаний, поставляемых с системой FireWall.

в) С помощью введённых понятий ОПИСЫВАЕТСЯ ПОЛИТИКА РАЗГРАНИЧЕНИЯ ДОСТУПА в следующих терминах: «Группе пользователей А разрешен доступ к ресурсу Б с помощью сервиса или протокола С, но об этом необходимо сделать пометку в регистрационном журнале».

Совокупность таких записей компилируется в исполнимую форму блоком управления и далее передаётся на исполнение в модули фильтрации.

МОДУЛИ ФИЛЬТРАЦИИ могут располагаться на компьютерах- шлюзах или выделенных серверах – или в маршрутизаторах, как часть

конфигурационной информации.

Модули фильтрации просматривают все пакеты, поступающие на сетевые интерфейсы, и, в зависимости от заданных правил, пропускают или отбрасывают эти пакеты, с соответствующей записью в регистрационном журнале.

Эти модули, работая непосредственно с драйверами сетевых интерфейсов, обрабатывают весь поток данных, располагая полной информацией о передаваемых пакетах.

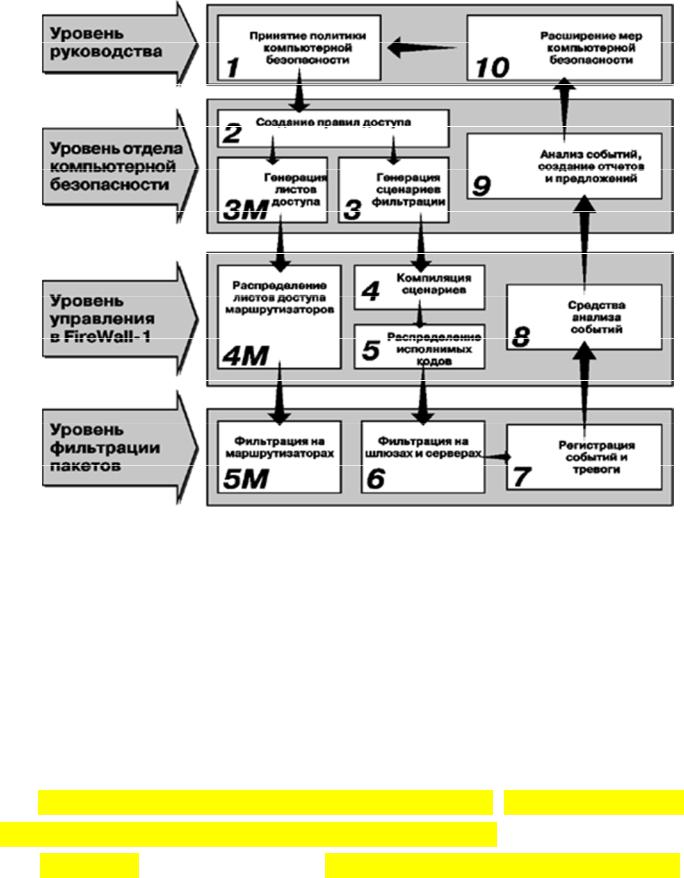

Пример реализации политики безопасности.

Расcмотрим практическую реализацию политики безопасности организации с помощью программного пакета FireWall (рисунок 10.6).

А) Прежде всего разрабатываются и утверждаются на уровне руководства организации правила политики безопасности.

Б) После утверждения эти правила воплощают в жизнь. Для этого их нужно перевести в структуру типа “откуда, куда и каким способом доступ разрешен или, наоборот, запрещен". Такие структуры легко переносятся в базы правил системы FireWall.

В) Далее, на основе этой базы правил формируются списки доступа для маршрутизаторов и сценарии работы фильтров на сетевых шлюзах. Списки и сценарии переносятся на физические компоненты сети, после чего правила политики безопасности “вступают в силу”.

Д) В процессе работы фильтры пакетов на шлюзах и серверах генерируют записи обо всех событиях, которые им приказали отслеживать, а также запускают механизмы “тревоги”, требующие от администратора немедленной реакции.

Е) На основе анализа записей, сделанных системой, отдел компьютерной безопасности организации может разрабатывать предложения по изменению и дальнейшему развитию политики безопасности.

Рисунок 10.6 – Реализация политики безопасности FireWall

Рассмотрим простой пример реализации следующих правил.

1)Из локальных сетей подразделений, возможно удаленных, разрешается связь с любой локальной сетью организации после аутентификации, например, по UNIX-паролю.

2)Всем запрещается доступ к сети финансового отдела, за исключением генерального директора и начальника этого отдела.

3)Из Internet разрешается только отправлять и получать почту. Обо всех других попытках связи необходимо делать подробную запись.

Все эти правила естественным образом представляются средствами графического интерфейса Редактора Правил FireWall. После загрузки правил, FireWall для каждого пакета, передаваемого по сети, последовательно просматривает список правил до нахождения элемента, соответствующего текущему случаю.

Важным моментом является защита системы, на которой размещен административно-конфигурационный модуль FireWall. Рекомендуется запретить средствами FireWall все виды доступа к данной машине,

или по крайней мере строго ограничить список пользователей, которым это разре-