Раздел10_11

.pdf

шено, а также принять меры по физическому ограничению доступа и по защите обычными средствами ОC.

Если первоначальная конфигурация сети меняется, то вместе с ней меняется и политика безопасности.

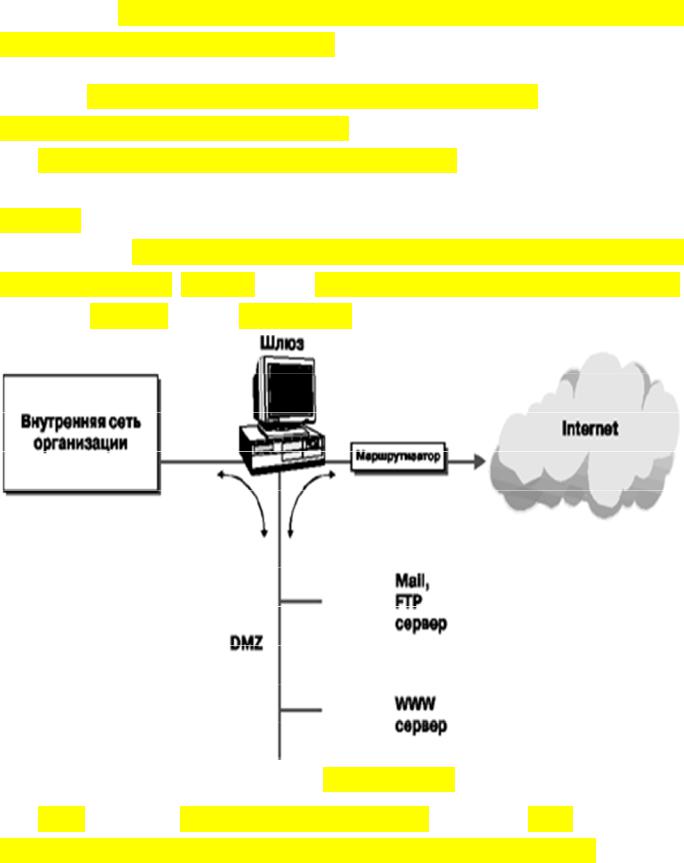

Пусть в организации решили установить несколько общедоступных серверов для предоставления информационных услуг. Это могут быть, например, серверы World Wide Web, FTP или другие информационные серверы.

Поскольку такие системы обособлены от работы всей остальной сети организации, для них часто выделяют свою собственную подсеть,

имеющую выход в Internet через шлюз (рисунок 10.7).

Рисунок 10.7 – Схема шлюза Internet

Если локальная сеть была уже защищена, то все, что надо сделать – это разрешить соответствующий доступ в выделенную подсеть. Это дела-

ется с помощью изменения конфигурации FireWall. Обычно для этого требуется изменение одной или небольшого числа строк в наборе правил доступа.

АУТЕНФИКАЦИЯ ПОЛЬЗОВАТЕЛЕЙ ПРИ РАБОТЕ с ftp: Fire-

Wall позволяет администратору установить различные режимы работы с интерактивными сервисами FTP и telnet для различных пользователей и групп пользователей.

При установленном режиме аутентификации, FireWall заменяет стандартные FTP и telnet, демоны UNIX на свои собственные, располагая их на шлюзе, закрытом с помощью модулей фильтрации пакетов.

Пользователь, желающий начать интерактивную сессию по FTP или telnet (это должен быть разрешенный пользователь и в разрешенное для него время), может сделать это только через вход на такой шлюз, где и выполняется вся процедура аутентификации. Она задается при описании пользователей или групп пользователей и может проводиться следующими способами: Unix- пароль; программа S/Key генерации одноразовых паролей; карточки SecurID с аппаратной генерацией одноразовых паролей.

ГИБКИЕ АЛГОРИТМЫ ФИЛЬТРАЦИИ udp-пакетов, динамиче-

ское экранирование: UDP-протоколы, входящие в состав набора TCP/IP, представляют собой особую проблему для обеспечения безопасности. С одной стороны на их основе создано множество приложений. С другой стороны, все они являются протоколами «без состояния», что приводит к отсутствию различий между запросом и ответом, приходящим извне защищаемой сети.

Пакет FireWall решает эту проблему созданием контекста соедине-

ний поверх UDP-сессий, запоминая параметры запросов.

Пропускаются назад только ответы внешних серверов на выслан-

ные запросы, которые однозначно отличаются от любых других UDP-

пакетов (незаконных запросов), поскольку их параметры хранятся в памяти Fire-

Wall.

Подобные механизмы задействуются для приложений, использующих RPC, и для FTP- сеансов.

RPC (Remote Procedure Call) – вызов удаленных процедур: протокол, являющийся частью стандарта DCE, – основа построения распределённых приложений. Позволяет приложениям вызывать процедуры, физически расположенные в другой части сети. Механизм RPC скрывает от программиста детали сетевых протоколов нижележащих уровней. RPC использует синхронный механизм взаимодействия: запрашивающее приложение выдаёт запрос и ждёт ответа. На время ожидания приложение оказывается заблокированным. В связи с этим применение RPC представляется целесообразным в локальных сетях, где время ответа обычно не очень велико.

Это удаленный вызов процедуры (средство передачи сообщений, которое позволяет распределенному приложению вызывать сервис различных компьютеров в сети; обеспечивает процедур-

но-ориентированный подход в работе с сетью; применяется в распределенных объектных технологиях, таких как, DCOM, CORBA, Java RMI). Это процедура дистанционного вызова.

Здесь возникают проблемы, связанные с динамическим выделением портов для сеансов связи, которые FireWall отслеживает аналогичным образом, запоминая необходимую информацию при запросах на такие сеансы и обеспечивая только «законный» обмен данными.

10.5 Ограничение доступа в WWW серверах

Применяются два основных способа:

–ограничить доступ по IP адресам клиентских машин;

–ввести идентификатор получателя с паролем для данного вида докумен-тов.

Такого рода ввод ограничений стал использоваться достаточно часто, т. к. многие стремятся в Internet, чтобы использовать его коммуникации для доставки своей информации потребителю.