- •Минобрнауки россии

- •Содержание

- •Раздел 1. Современные методы защиты Тема 1. Криптографические методы защиты данных

- •1.1. Основные типы криптографических протоколов

- •1.2 Симметричная и асимметричная криптография.

- •1.3. Подстановочные и перестановочные шифры

- •Рекомендуемая литература:

- •Тема 2. Симметричные криптографические системы

- •2.1. Стандарт шифрования des

- •Режимы использования шифра des

- •Увеличение криптостойкости алгоритма

- •Применение шифра des

- •2.2. Стандарт шифрования гост 28147-89

- •Рекомендуемая литература:

- •Тема 3. Асимметрические криптографические системы

- •3.1. Алгоритм rsa

- •3.2. Шифр Эль-Гамаля

- •3.3. Основные результаты по анализу стойкости

- •Рекомендуемая литература:

- •Раздел 2. Практические вопросы защиты операционных систем Тема 1. Причины существования уязвимостей в Unix-системах

- •1.1. Краткая история Unix

- •1.2. Уязвимости операционных систем

- •1.3. Технология переполнения буфера

- •Рекомендуемая литература:

- •Тема 2. Проекты безопасности для Linux

- •2.1. Проект openwall

- •2.2. Проект pax

- •2.3. Проект medusa

- •Рекомендуемая литература:

- •Тема 3. Мандатные модели в Linux

- •3.1. Rsbac

- •3.2. Type Enforcement

- •3.3. Сравнение rsbac и seLinux.

- •Рекомендуемая литература:

- •Заключение

- •Список литературы

1.2 Симметричная и асимметричная криптография.

Говоря о симметричном и ассиметричном шифровании мы сразу подразумеваем понятия "шифра" и "шифрование сообщений", поэтому постараемся дать основные концепции данных терминов.

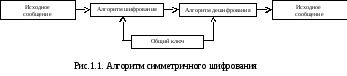

Рассмотрим основные концепции шифрования на примере схемы (схема является примером симметричного шифрования):

В процессе шифрования используется определенный алгоритм шифрования, на вход которому подается исходное незашифрованное сообщение и ключ. Выходом алгоритма является сообщение исходное сообщение, которое было зашифровано. Ключ является значением, не зависящим от шифруемого сообщения. Изменение ключа должно приводить и к изменению зашифрованного сообщения.

Зашифрованное сообщение передается получателю. Получатель преобразует зашифрованное сообщение в исходное до зашифровки сообщение с помощью алгоритма дешифрования и того же самого ключа, который используется при шифровании, или ключа, легко получаемого из ключа шифрования.

Безопасность, обеспечиваемая традиционной криптографией при симметричном шифровании, зависит от нескольких факторов.

Во-первых, криптографический алгоритм должен быть достаточно сильным, чтобы передаваемое зашифрованное сообщение невозможно было расшифровать без ключа, используя только различные статистические закономерности зашифрованного сообщения или какие-либо другие способы его анализа.

Во-вторых, безопасность передаваемого сообщения должна зависеть от секретности ключа, но не от секретности алгоритма. Алгоритм должен быть проанализирован специалистами, чтобы исключить наличие слабых мест, при которых плохо скрыта взаимосвязь между незашифрованным и зашифрованным сообщением. К тому же при выполнении этого условия производители могут создавать дешевые аппаратные чипы и свободно распространяемые программы, реализующие данный алгоритм шифрования.

В-третьих, алгоритм должен быть таким, чтобы нельзя было узнать ключ, даже зная достаточно много пар (зашифрованное сообщение, незашифрованное сообщение), полученных при шифровании с использованием данного ключа.

Клод Шеннон1 ввел понятия диффузии и конфузии для описания стойкости алгоритма шифрования.

Диффузия – это рассеяние статистических особенностей и закономерностей незашифрованного текста в широком диапазоне статистических особенностей и закономерностей зашифрованного текста. Это достигается тем, что значение каждого элемента незашифрованного текста влияет на значения многих элементов зашифрованного текста или, что то же самое, любой элемент зашифрованного текста зависит от многих элементов незашифрованного текста.

Конфузия – это уничтожение статистической взаимосвязи между зашифрованным текстом и ключом.

Если

X

– это исходное сообщение и K

– криптографический ключ, то зашифрованный

передаваемый текст можно записать в

виде ![]() ,

где Y

– это полученное зашифрованное сообщение.

,

где Y

– это полученное зашифрованное сообщение.

Получатель,

используя тот же ключ, расшифровывает

сообщение ![]() .

.

Противник, не имея доступа к K и X, должен попытаться узнать X, K или и то, и другое.

Алгоритмы симметричного шифрования различаются способом, которым обрабатывается исходный текст. Возможно шифрование блоками или шифрование потоком.

Блок текста рассматривается как неотрицательное целое число, либо как несколько независимых неотрицательных целых чисел. Длина блока всегда выбирается равной степени двойки.

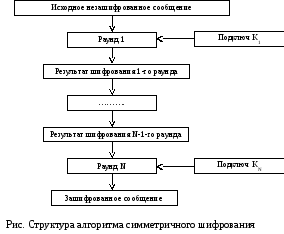

Операции симметричного шифрования циклически повторяются в алгоритме, образуя так называемые раунды или шаги (не путайте с криптографическим протоколом!). Входом каждого раунда является выход предыдущего раунда и ключ, который получен по определенному алгоритму из ключа шифрования K. Ключ раунда называется подключом. Каждый алгоритм шифрования может быть представлен в виде следующей схемы:

Рис.1.2. Упрощённая схема алгоритма шифрования.

Стандартный алгоритм шифрования (не только симметричного) должен быть применим во многих приложениях:

шифрование данных. Алгоритм должен быть эффективен при шифровании файлов данных или большого потока данных.

создание случайных чисел. Алгоритм должен быть эффективен при создании определенного количества случайных битов.

хэширование. Алгоритм должен эффективно преобразовываться в одностороннюю хэш-функцию.

Эти требования являются основой для создания алгоритма шифрования. Теперь выделим ряд дополнительных требований, которые желательно соблюдать для упрощения создания алгоритма и его последующего функционирования:

алгоритм должен быть простым для написания кода, чтобы минимизировать вероятность программных ошибок.

алгоритм должен иметь плоское пространство ключей, т.е. допускать любую случайную строку битов нужной длины в качестве возможного ключа. Наличие слабых ключей нежелательно.

алгоритм должен легко модифицироваться для различных уровней безопасности и удовлетворять как минимальным, так и максимальным требованиям.

все операции с данными должны осуществляться над блоками, кратными байту или 32-битному слову.

Несмотря на эффективность симметричных систем шифрования, они не могут обеспечить комплексной информации безопасности. Для этого были разработаны системы ассиметричного шифрования или системы с открытым ключом.

Алгоритм шифрования с открытым ключом разрабатывались для того, чтобы решить две наиболее трудные задачи, возникшие при использовании симметричного шифрования.

Первой задачей является распределение ключа. При симметричном шифровании требуется, чтобы обе стороны уже имели общий ключ, который каким-то образом должен быть им заранее передан, что отрицает всю суть криптографии, по мнению Уитфилда Диффи, а именно возможность поддерживать всеобщую секретность при коммуникациях.

Второй задачей является необходимость создания таких механизмов, при использовании которых невозможно было бы подменить кого-либо из участников, т.е. нужна цифровая подпись. При использовании коммуникаций для решения широкого круга задач, например в коммерческих и частных целях, электронные сообщения и документы должны иметь эквивалент подписи, содержащейся в бумажных документах. Для этого необходимо создать метод, при использовании которого все участники будут убеждены, что электронное сообщение было послано конкретным участником. Это более сильное требование, чем аутентификация. Под аутентификацией понимают установление подлинности конкретного участника, например, путем сравнения вводимого пароля и пароля из базы данных.

Преимущество систем с открытыми ключами состоит в том, что каждому пользователю нужен только один секрет, который он ни с кем не разделяет. При этом громоздкая и трудоемкая в создании и поддержании матрица симметричных ключей вырождается в один столбец, который владеет (управляет) только своим секретом, что существенно расширяет масштабы применения криптосистем.

Обозначим основные понятия, которые нам необходимы.

Шифрование с открытым ключом является асимметричным, поскольку использует два различных ключа для шифрования и дешифрования (см. Рис. Алгоритм асимметричного шифрования).

Пара ключей, используемых при ассиметричном шифровании, называются открытым ключом (public key), который доступен всем пользователям, и закрытым ключом (private key), который держится в тайне, соответственно. В любое время участник может изменить свой закрытый ключ и опубликовать из новой составленной пары открытый ключ, заменив им старый опубликованный.

Главное достижение асимметричного шифрования в том, что оно позволяет людям, не имеющим существующей договорённости о безопасности, обмениваться секретными сообщениями. Необходимость отправителю и получателю согласовывать тайный ключ по специальному защищённому каналу полностью отпадает. Все коммуникации затрагивают только открытые ключи, тогда как закрытые хранятся в безопасности.