- •Минобрнауки россии

- •Содержание

- •Раздел 1. Современные методы защиты Тема 1. Криптографические методы защиты данных

- •1.1. Основные типы криптографических протоколов

- •1.2 Симметричная и асимметричная криптография.

- •1.3. Подстановочные и перестановочные шифры

- •Рекомендуемая литература:

- •Тема 2. Симметричные криптографические системы

- •2.1. Стандарт шифрования des

- •Режимы использования шифра des

- •Увеличение криптостойкости алгоритма

- •Применение шифра des

- •2.2. Стандарт шифрования гост 28147-89

- •Рекомендуемая литература:

- •Тема 3. Асимметрические криптографические системы

- •3.1. Алгоритм rsa

- •3.2. Шифр Эль-Гамаля

- •3.3. Основные результаты по анализу стойкости

- •Рекомендуемая литература:

- •Раздел 2. Практические вопросы защиты операционных систем Тема 1. Причины существования уязвимостей в Unix-системах

- •1.1. Краткая история Unix

- •1.2. Уязвимости операционных систем

- •1.3. Технология переполнения буфера

- •Рекомендуемая литература:

- •Тема 2. Проекты безопасности для Linux

- •2.1. Проект openwall

- •2.2. Проект pax

- •2.3. Проект medusa

- •Рекомендуемая литература:

- •Тема 3. Мандатные модели в Linux

- •3.1. Rsbac

- •3.2. Type Enforcement

- •3.3. Сравнение rsbac и seLinux.

- •Рекомендуемая литература:

- •Заключение

- •Список литературы

Рекомендуемая литература:

Панасенко С.П. Алгоритмы шифрования. Специальный справочник: Учебное пособие. БХВ-Петербург, 2009, 576с.

Баричев С.Г, Серов Р.Е. Основы современной криптографии: Учебное пособие. - М.: Горячая линия - Телеком, 2002, 141с.

Олифер В.Г., Олифер Н.А. Сетевые операционные системы. - 2 изд. - СПб.: ООО "Питер Пресс" , 2009, 668 с.

Тема 3. Асимметрические криптографические системы

Изобретение, равное по значимости для криптографии изобретению колеса в истории человечества, было сделано в 1976г. Уитфилдом Диффи (Bailey Whitfield 'Whit' Diffie ) и Мартином Хеллманом (Martin E. Hellman ). В опубликованной ими работе2 описывался абсолютно новый подход к задаче управления ключами и шифрованию, который получил название «шифрование с открытым ключом».

Алгоритм шифрования с открытым ключом разрабатывались для того, чтобы решить две наиболее трудные задачи, возникшие при использовании симметричного шифрования.

Первой задачей является распределение ключа. При симметричном шифровании требуется, чтобы обе стороны уже имели общий ключ, который каким-то образом должен быть им заранее передан [2, 114с.], что отрицает всю суть криптографии, по мнению Диффи, а именно возможность поддерживать всеобщую секретность при коммуникациях.

Второй задачей является необходимость создания таких механизмов, при использовании которых невозможно было бы подменить кого-либо из участников, т.е. нужна цифровая подпись. При использовании коммуникаций для решения широкого круга задач, например в коммерческих и частных целях, электронные сообщения и документы должны иметь эквивалент подписи, содержащейся в бумажных документах. Для этого необходимо создать метод, при использовании которого все участники будут убеждены, что электронное сообщение было послано конкретным участником. Это более сильное требование, чем аутентификация 3.

Преимущество систем с открытыми ключами состоит в том, что каждому пользователю нужен только один секрет, который он ни с кем не разделяет. При этом громоздкая и трудоемкая в создании и поддержании матрица симметричных ключей вырождается в один столбец, который владеет (управляет) только своим секретом, что существенно расширяет масштабы применения криптосистем.

Обозначим основные понятия, которые нам далее будут необходимы.

Шифрование с открытым ключом является асимметричным, поскольку использует два различных ключа для шифрования и дешифрования.

Пара ключей, используемых при асимметричном шифровании, называются открытым ключом (public key), который доступен всем пользователям, и закрытым ключом (private key), который держится в тайне, соответственно. В любое время участник может изменить свой закрытый ключ и опубликовать из новой составленной пары открытый ключ, заменив им старый опубликованный.

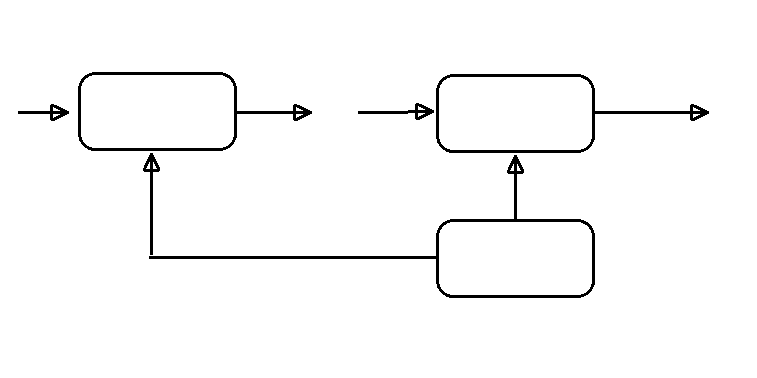

М

Рис.3.1.

Модель асимметричной криптосистемы

Главное достижение асимметричного шифрования в том, что оно позволяет людям, не имеющим существующей договорённости о безопасности, обмениваться секретными сообщениями. Необходимость отправителю и получателю согласовывать тайный ключ по специальному защищённому каналу полностью отпадает. Все коммуникации затрагивают только открытые ключи, тогда как закрытые хранятся в безопасности. Примерами криптосистем с открытым ключом являются Elgamal, RSA, которые мы и рассмотрим в этой работе.

Диффи и Хеллман описывали требования, которым должен удовлетворять алгоритм асимметричного шифрования:

Вычислительно легко создать пару (открытый ключ, закрытый ключ);

Вычислительно легко, имея открытый ключ и незашифрованное сообщение, создать соответствующее зашифрованное сообщение;

Вычислительно легко расшифровать сообщение, используя закрытый ключ;

Вычислительно невозможно, зная открытый ключ, определить закрытый ключ;

Вычислительно невозможно, зная открытый ключ и зашифрованное сообщение, получить исходное сообщение.

«Легко» означает, что проблема может быть решена за полиномиальное время. Термин «трудно» означает более сложное понятие. В общем случае будем считать, что проблему решить невозможно, если усилия для её решения больше полиномиального времени.

Пункты 2. и 5. близки по значению с понятием односторонней функции.

Одностороннюю функцию с люком легко вычислить в одном направлении и трудно вычислить в обратном направлении до тех пор, пока неизвестна дополнительная информация. При наличии этой дополнительной информации инверсию можно вычислить за полиномиальное время.

Криптосистемы с открытым ключом могут использоваться как для выработки разделяемого секрета, так и для шифрования данных. Однако техника шифрования на основе систем с открытым ключом весьма требовательна к вычислительным ресурсам, и поэтому на практике ее используют только для выработки разделяемого секрета, а для шифрования данных – подключают симметричный алгоритм. На основе этого принципа сегодня работает множество криптографических протоколов.