Лабораторная работа №_. Системы обнаружения атак, работающие в режиме реального времени.

Цель работы: Ознакомление с принципами действия систем обнаружения атак, работающих в режиме реального времени. Установка и настройка реальной системы обнаружения атак Black ICE Defender.

ОСНОВНЫЕ ПОНЯТИЯ

Системы и сети являются целями атак. Все чаще и чаще фиксируются атаки на ресурсы Internet с целью нарушения существующей политики безопасности. Системы анализа защищенности (сканер безопасности) проверяют системы и сети в поиске проблем в их реализации и конфигурации, которые приводят к этим нарушениям. Системы обнаружения атак (далее IDS-системы, Intrusion Detection Systems) собирают различную информацию из разнообразных источников и анализируют ее на наличие различных нарушений политики безопасности. И анализ защищенности, и обнаружение атак позволяют организациям защитить себя от потерь, связанных с нарушениями системы защиты.

IDS-системы собирают информацию об использовании целого ряда системных и сетевых ресурсов, затем анализируют информацию на наличие вторжения (атак, идущих снаружи организации) и злоупотреблений (атак, идущих изнутри организации). Обнаружение атак является процессом оценки подозрительных действий, которые происходят в корпоративной сети. Обнаружение атак реализуется посредством анализа или журналов регистрации ОС и приложения, или сетевого трафика в реальном времени. Компоненты обнаружения атак, размещенные на узлах или сегментах сети, оценивают различные действия, в т.ч. и использующие известные уязвимости.

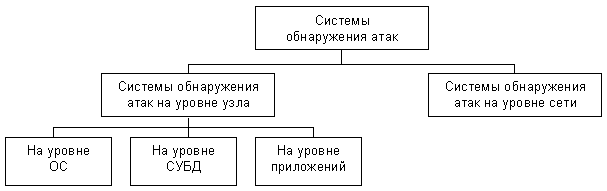

Существует несколько классификаций IDS-систем. Одна из них - по принципу реализации:

host-based - обнаруживает атаки, направленные на конкретный узел сети,

Network-based - обнаруживает атаки, направленные на всю сеть или сегмент сети.

Системы класса host-based можно разделить еще на три подуровня:

Application IDS - обнаруживает атаки, направленные на конкретные приложения;

OS IDS - обнаруживает атаки, направленные на ОС;

DBMS IDS - обнаруживает атаки, направленные на СУБД.

Выделение обнаружения атак на СУБД в отдельную категорию связано с тем, что современные СУБД уже вышли из разряда обычных приложений и по многим своим характеристикам, в т.ч. и по сложности, приближаются к ОС. Таким образом, классификация IDS-систем по принципу реализации выглядит следующим образом:

Рис. 1. Классификация систем обнаружения атак по принципу реализации

IDS-системы выполняют следующий ряд функций:

Мониторинг и анализ пользовательской и системной активности;

Аудит системной конфигурации;

Контроль целостности системных файлов и файлов данных;

Распознавание шаблонов действий, отражающих известные атаки;

Статистический анализ шаблонов аномальных действий.

Целесообразно привести высказывания известных специалистов в области IDS-систем:

Маркус Ранум: IDS-системы достаточно своевременно обнаруживают известные атаки. Не стоит ждать от таких систем обнаружения неизвестных на сегодняшний день атак. Проблема обнаружения чего-то, неизвестного до настоящего момента, является очень трудной и граничит с областью искусственного интеллекта и экспертных систем. Скорее всего, IDS-системы похожи на антивирусные программы, используемые для поиска вирусов на жестких дисках или в сетях.

Ли Саттерфилд: Современные системы обнаружения атак способны контролировать в реальном масштабе времени сеть и деятельность ОС, обнаруживать несанкционированные действия, и автоматически реагировать на них. Кроме того, IDS-системы могут анализировать текущие события, принимая во внимание уже произошедшие события, что позволяет идентифицировать атаки, разнесенные во времени, и, тем самым, прогнозировать будущие события. Можно ожидать, что технология обнаружения атак позволит намного повысить существующий уровень защищенности, достигаемый "стандартными" средствами, путем управления несанкционированными действиями в реальном масштабе времени.

Исторически сложилось, что технологии, по которым строятся IDS-системы, принято условно делить на две категории: обнаружение аномального поведения (anomaly detection) и обнаружение злоупотреблений (misuse detection). Однако в практической деятельности применяется именно классификация, учитывающая принципы практической реализации таких систем - обнаружение атак на уровне сети и на уровне хоста.

Network-based системы анализируют сетевой трафик, в то время как host-based - регистрационные журналы ОС или приложения. Каждый из классов имеет свои достоинства и недостатки. Необходимо заметить, что лишь некоторые IDS-системы могут быть однозначно отнесены к одному из названных классов. Как правило, они включают в себя возможности нескольких категорий. Тем не менее, эта классификация отражает ключевые возможности, отличающие одну IDS-систему от другой.

Принципиальное преимущество сетевых IDS-систем в том, что они идентифицируют нападения прежде, чем они достигнут атакуемого узла. Эти системы проще для развертывания в крупных сетях, потому что они не требуют установки на различные платформы, используемые в организации. Кроме того, IDS-системы на уровне сети практически не снижают производительности сети.

IDS-системы на уровне хоста были разработаны для работы под управлением конкретной ОС, что накладывает на них определенные ограничения. Используя знание того, как должна себя "вести" ОС, средства, построенные с учетом этого подхода, иногда могут обнаружить вторжения, пропускаемые сетевыми средствами обнаружения атак. Однако, зачастую, это достигается высокой ценой, потому что постоянная регистрация, необходимая для выполнения такого рода обнаружения, существенно снижает производительность защищаемого хоста. Такие системы сильно загружают процессор и требуют больших объемов дискового пространства для хранения журналов регистрации и, в принципе, не применимы для высоко критичных систем, работающих в режиме реального времени (например, система "Операционный день банка", система управления технологической системой или система диспетчерского управления). Однако, несмотря ни на что, оба эти подхода могут быть применены для защиты Вашей организации. Если Вы хотите защитить один или несколько узлов, то IDS-системы на уровне хоста могут быть неплохим выбором. Но, если Вы хотите защитить большую часть сетевых узлов организации, то IDS-системы на уровне сети, вероятно, будут лучшим выбором, поскольку увеличение количества узлов в сети никак не скажется на уровне защищенности, достигаемого при помощи IDS-системы. Она сможет без дополнительной настройки защищать дополнительные узлы, в то время как в случае применения системы, функционирующей на уровне хостов, понадобится ее установка и настройка на каждый защищаемый хост. Идеальным решением было бы применение IDS-системы, объединяющей в себе оба эти подхода.

Технология, по которой построены данные системы, основана на гипотезе, что аномальное поведение пользователя (т.е. атака или какое-либо враждебное действие) часто проявляется как отклонение от нормального поведения. Примерами аномального поведения могут служить: большое число соединений за короткий промежуток времени, высокая загрузка центрального процессора или использование периферийных устройств, которые обычно не задействуются пользователем. Если бы мы смогли описать профиль нормального поведения пользователя, то любое отклонение от него можно охарактеризовать как аномальное поведение. Однако аномальное поведение не всегда является атакой. Например, одновременная посылка большого числа запросов об активности станций от администратора системы сетевого управления. Многие IDS-системы идентифицируют этот пример, как атаку типа "отказ в обслуживании" ("denial of service"). С учетом этого факта необходимо отметить, что возможны два крайних случая при эксплуатации системы:

1. Обнаружение аномального поведения, которое не является атакой, и отнесение его к классу атак.

2. Пропуск атаки, которая не подпадает под определение аномального поведения. Этот случай гораздо более опасен, чем ложное отнесение аномального поведения к классу атак. Поэтому при настройке и эксплуатации систем этой категории администраторы сталкиваются со следующими проблемами:

Построение профиля пользователя. Трудно формализуемая и трудоемкая задача, требующая от администратора большой предварительной работы.

Определение граничных значений характеристик поведения пользователя для снижения вероятности появления одного из вышеназванных крайних случаев.

Организация ids-системы

Все системы обнаружения атак могут быть построены на основе двух архитектур: "автономный агент" и "агент-менеджер". В первом случае на каждый защищаемый узел или сегмент сети устанавливаются агенты системы, которые не могут обмениваться информацией между собой, а также не могут управляться централизовано с единой консоли. Этих недостатков лишена архитектура "агент-менеджер".

Ниже приведен список компонент, из которых должна состоять типичная IDS-система:

1. Графический интерфейс. Не надо говорить, что даже очень мощное и эффективное средство не будет использоваться, если у него отсутствует дружелюбный интерфейс. В зависимости от ОС, под управлением которой функционирует IDS-система, графический интерфейс должен соответствовать стандартам де-факто для Windows и Unix.

2. Подсистема управления компонентами. Данная подсистема позволяет управлять различными компонентами IDS-системы. Управление может осуществляться, как при помощи внутренних протоколов и интерфейсов, так и при помощи уже разработанных стандартов, например, SNMP. Под термином "управление" понимается как возможность изменения политики безопасности для различных компонентов IDS-системы (например, модулей слежения), так и получение информации от этих компонент (например, сведения о зарегистрированной атаке).

3. Подсистема обнаружения атак. Основной компонент IDS-системы, который осуществляет анализ информации, получаемой от модуля слежения. По результатам анализа данная подсистема может идентифицировать атаки, принимать решения относительно вариантов реагирования, сохранять сведения об атаке в хранилище данных и т. д.

4. Подсистема реагирования. Подсистема, осуществляющая реагирование на обнаруженные атаки и иные контролируемые события.

Более подробно варианты реагирования будут описаны ниже.

5. Модуль слежения. Компонент, обеспечивающий сбор данных из контролируемого пространства (регистрации или сетевого трафика). У разных производителей может называться: сенсором (sensor), монитором (monitor), зондом (probe).

В зависимости от архитектуры построения IDS-системы может быть физически отделен (архитектура "агент-менеджер") от других компонентов, т. е. находиться на другом компьютере.

6. База знаний. В зависимости от методов, используемых в IDS-системе, база знаний может содержать профили пользователей и вычислительной системы, сигнатуры атак или подозрительные строки, характеризующие несанкционированную деятельность. Эта база может пополняться производителем IDS-системы, пользователем системы или третьей стороной, например, компанией, осуществляющей поддержку этой системы.

7. Хранилище данных. Обеспечивает хранение данных, собранных в процессе функционирования IDS-системы.

Методы реагирования ids-системы

Недостаточно обнаружить атаку. Надо еще и своевременно среагировать на нее. Причем реакция на атаку - это не только ее блокирование. Часто бывает необходимо "пропустить" атакующего в сеть компании, для того чтобы зафиксировать все его действия и в дальнейшем использовать их в процессе разбирательства. Поэтому в существующих системах применяется широкий спектр методов реагирования, которые можно условно разделить на 3 категории: уведомление, хранение и активное реагирование:

1. Уведомление. Самым простым и широко распространенным методом уведомления является посылка администратору безопасности сообщений об атаке на консоль IDS-системы. Поскольку такая консоль не может быть установлена у каждого сотрудника, отвечающего в организации за безопасность, а также в тех случаях, когда этих сотрудников могут интересовать не все события безопасности, необходимо применение иных механизмов уведомления. Таким механизмом является посылка сообщений по электронной почте, на пейджер, по факсу или по телефону.

2. Сохранение. К категории "сохранение" относятся два варианта реагирования: регистрация события в базе данных и воспроизведение атаки в реальном масштабе времени.

Первый вариант широко распространен во многих системах защиты.

Второй вариант более интересен. Он позволяет администратору безопасности воспроизводить в реальном масштабе времени (с заданной скоростью) все действия, осуществляемые атакующим. Это позволяет не только проанализировать "успешные" атаки и предотвратить их в дальнейшем, но и использовать собранные данные для разбирательств.

3. Активное реагирование. К этой категории относятся следующие варианты реагирования: блокировка работы атакующего, завершение сессии с атакующим узлом, управлением сетевым оборудованием и средствами защиты. Эта категория механизмов реагирования, с одной стороны, достаточно эффективна, а с другой, использовать их надо очень аккуратно, т. е. неправильная их эксплуатация может привести к нарушению работоспособности всей вычислительной системы.