- •Основы безопасности сетей

- ••Основные задачи

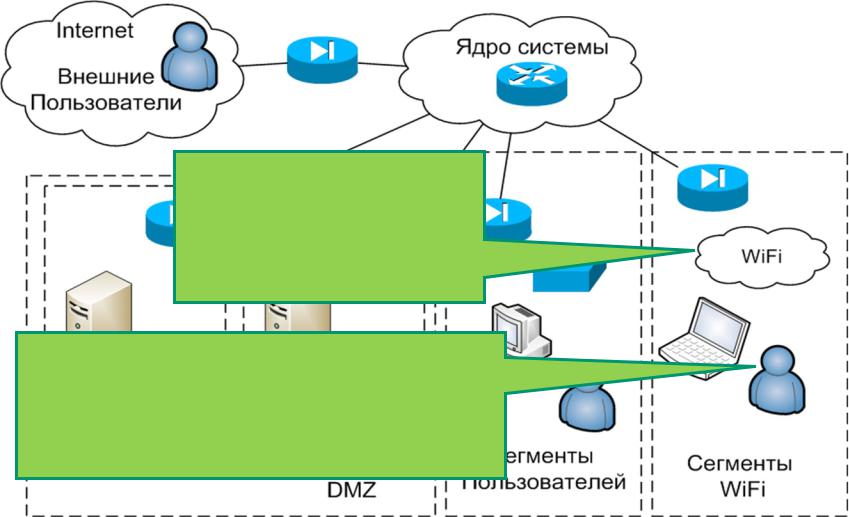

- •Типовая структура КС

- •Ресурсы по группам риска

- •Основные направления атак

- •Основные типы атак

- •Основные типы атак

- •Структура системы безопасности

- •Защищаемые объекты

- •Защищаемые объекты

- •Защита периметра

- •Защита ресурсов

- •Выделение зон доступа

- •Защита внутренних подключений (прямое подключение)

- •Защита внутренних подключений (WiFi)

- •Настройка фильтра пакетов

- •Структура ACL

- •Структура ACL

- •Направления применения ACL

- •Пример использования

- •Расширенный ACL

- •Настройка групп списков

- •Настройка ретрансляции адресов (NAT)

- •Настройка ретрансляции адресов (NFT)

- •Настройка ретрансляции адресов (NFT)

Защита периметра

Анализатор трафика

(Cisco IPS)

Защита от DoS на уровне сетевых протоколов

Почтовый фильтр

Защита почты от спама и вирусов

Фильтр пакетов (Cisco ASA 5520)

Защита ресурсов на уровне открытых сервисов (фильтр пакетов)

Защита ресурсов

Технология MPLS-VPN

Разделение зон доступа по площадкам и правам доступа; Выделение специализированных сегментов

Пакетный фильтр (Cisco FWSM)

Выделение зон доступа

Пакетный фильтр ОС (Fire Wall)

Ограничение на доступные сервисы и по источнику запроса

Выделение зон доступа

Зона внешних ресурсов

Внешние ресурсы могут использовать все, они не могут обращаться к другим сегментам МКИВС

Зона внутренних ресурсов

Внутренние ресурсы используют только пользователи МКИВС, они могут использовать только внешние ресурсы

Зона (сегменты) пользователей

К РМ пользователей никто не может обращаться из-за пределов сегмента, они могут обращаться к ресурсам

Защита внутренних подключений (прямое подключение)

Фильтр пакетов (Cisco FWSM)

Ограничение входящих запросов к рабочим местам

Коммутатор доступа (Cisco Catalyst 2960)

Ограничение по физическому адресу для контроля за подключаемым оборудованием

Контроль

пользователей (каталог LDAP)

Автоматический контроль за учетными записями; Шифрация паролей при передачи

Защита внутренних подключений (WiFi)

Алгоритм шифрования (AES)

Шифрация паролей и трафика при передачи

Авторизированное подключение (802.1x)

Авторизация пользователей при подключении в едином каталоге

Настройка фильтра пакетов

Фильтр пакетов строится на базе списка правил обработки пакетов. В Cisco IOS это ACL.

ACL (Access Control List) — это набор текстовых выражений, которые что-то разрешают, либо что-то запрещают.

Обычно ACL разрешает или запрещает IP- пакеты, но помимо всего прочего он может заглядывать внутрь IP-пакета, просматривать тип пакета, TCP и UDP порты.

Казаков Ф.А. |

16 |

Структура ACL

ACL разделяются на два типа:

•Стандартные (Standard): могут проверять только IP адреса

•Расширенные (Extended): могут проверять IP адреса источников, а также IP адреса получателей, а так же тип протокола и TCP/UDP порты

Казаков Ф.А. |

17 |

Структура ACL

Стандартный список доступа

access-list <номер списка от 1 до 99> {permit | deny | remark} {address source-wildcard | any | host} [log]

Действие:

permit/deny/remark: разрешить/запретить/комментарий Применяемый диапазон:

address: IP адрес подсети с указанием инверсной маски

any: применяется для всех пакетов host: указывается адрес хоста без маски

log: включаем протоколирование.

Казаков Ф.А. |

18 |

Направления применения ACL

Router(config)#int fa 0/0 Router(config-if)#ip access-group 10 in Router(config-if)#ip access-group 10 out

Казаков Ф.А. |

19 |

Пример использования

Казаков Ф.А. |

20 |