- •Глава 11. Архитектура системы эцп

- •11.1. Архитектура системы эцп

- •11.1. Иерархическая модель доверия

- •11.2. Управление сертификатами и ключами

- •11.2.1. Резервное хранение пар ключей

- •11.3. Управление инфраструктурой открытых ключей (pki)

- •11.3.1. Управление политиками

- •11.3.2. Реализация средств аудита и хранения настроек в pki

- •11.4. Проект системы, центры сертификации ключей

- •11.4.1. Аккредитация центра сертификации

- •11.4.2. Сертификация и допуск к эксплуатации

- •Вопросы к главе 11

11.3.2. Реализация средств аудита и хранения настроек в pki

При проектировании и построении Инфраструктуры Открытых Ключей следует принимать во внимание особенности реализации хранения параметров и настроек PKI. Так же, в соответствии с профилем защиты, необходимо предотвратить доступ неавторизированных пользователей к конфигурационной информации инфраструктуры.

Всю необходимую для функционирования информацию Entrust/PKI хранит в зашифрованной базе данных Informix/Oracle, используя при этом систему безопасности сервера базы данных.

Решения iPlanet и RSA используют собственную базу данных, MCS –Active Directory.

Всю необходимую для функционирования информацию UniCERT хранит в базе данных Oracle, используя при этом систему безопасности сервера базы данных.

При сравнении по этому параметру мы получаем достаточно схожую картину для всех продуктов, следует лишь отметить возможность шифрования базы данных в Entrust и RSA.

Средства аудита и составления отчетов – неотъемлемая часть инфраструктуры любой информационной системы и тем более, такой сложной и разветвленной как PKI.

При сравнении по этому критерию следует выделить три решения Entrust, UniCERT и RSA обеспечивающие полнофункциональные средства аудита и средств создания отчетов. iPalnet и MCS не имеют собственных средств создания отчетов. Все из представленных продуктов имеют возможность перенаправлять поток событий в журналы событий операционных систем, на которых они работают, что дает возможность осуществлять контроль над состоянием системы и защитить их от несанкционированного доступа.

В целом при сравнении по критерию Управление Инфраструктурой следует отметить решения Entrust и UniCERT, обладающие удобными и разнообразными средствами управления, аудита и предоставления отчетов.

11.4. Проект системы, центры сертификации ключей

Сложность и многообразие задач, решаемых в ходе создания системы ЭЦП, настоятельно требуют предварительной практической проработки отдельных компонент и интеграции решений в виде небольшого по объему проекта. Рассмотрим ряд вопросов, которые необходимо учитывать при его разработке.

Основные положения по созданию и функционированию системы ЭЦП определены Законом Украины «Об электронной цифровой подписи».

Закон определяет, что ЭЦП приравнивается по своему правовому статусу к собственноручной подписи в том случае, если:

1) ЭЦП подтверждена использованием усиленного сертификата с использованием надежных средств цифровой подписи;

2) в ходе проверки использовался усиленный сертификат ключа, действовавший в момент формирования ЭЦП;

3) личный ключ подписывающего соответствует открытому ключу, указанному в сертификате.

На основе Закона разработаны и утверждены постановлениями КМ Украины полномочия и обязанности основных элементов системы: центрального удостоверяющего органа (ЦУО), удостоверяющего центра (УЦ), центра сертификации ключей (в т.ч. аккредитованного).

Напомним, что на центры сертификации возлагаются задачи предоставления услуг ЭЦП и обслуживания сертификатов ключей, регистрации пользователей системы и генерации ключей. ЦУО и УЦ выполняют функции корневого ЦСК и ЦСК второго уровня соответственно.

В соответствии с законодательством система ЭЦП в Украине должна представлять иерархическую структуру, включающую корневой центр сертификации ключей, корпоративный центр сертификации ключей и центр сертификации ключей второго уровня.

На корневой ЦСК возлагается задача обслуживания исключительно корневых сертификатов (он не обслуживает клиентов).

Корневой ЦСК должен обеспечить выполнение следующих функций:

– генерацию собственной ключевой пары и формирования собственного самоподписываемого сертификата;

– регистрацию центров сертификации ключей второго уровня;

– формирование корневых сертификатов ключей;

– ведение основных и резервных баз данных, в частности, регистраци-онной информации подчиненных ЦСК, корневых сертификатов ключей (запросы на корневые сертификаты, сообщения об отмене или блокировке сертификатов, журналы событий и т.д.), резервное копирование баз данных на внешние носители;

– публикацию корневых сертификатов на собственных информационных ресурсах для обеспечения свободного доступа к ним (HTTP, FTP, Active Directory);

– блокирование или отмена сертификатов;

– проверку легитимности сертификатов.

Корпоративный центр сертификации ключей по отношению к ЦСК нижнего уровня выполняет функции корневого, сертификат его открытого ключа заверяются подписью корневого ЦСК.

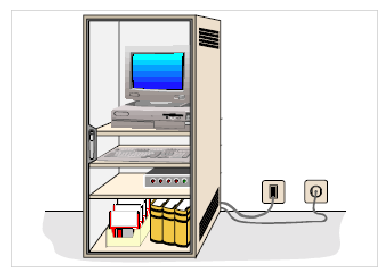

Центр сертификации ключей второго уровня (рис. 10.3) обслуживает пользователей системы. Сертификат его открытого ключа заверяются подписью корневого ЦСК или корпоративного центра сертификации ключей.

Рис. 11.3. Центр сертификации ключей

ЦСК второго уровня обеспечивает выполнение следующих функций:

– генерацию ключей;

– регистрацию пользователей и обслуживание запросов на формирование сертификатов;

– формирование сертификатов ключей;

– запись секретных ключей;

– ведение основных и резервных баз данных, обеспечение резервного копирования;

– блокирование и отмена сертификатов;

– публикацию действующих и отозванных сертификатов;

– проверку легитимности сертификатов;

– формирование отметок времени.

Пользовательские АРМ выполняют следующие функции:

– генерацию пар ключей;

– проверку действенности сертификата;

– формирование электронной цифровой подписи, временной отметки.

Эффективность создаваемой системы защиты информации во многом зависит от того, на сколько планируемые меры и используемые средства взаимно согласованы и взаимно дополняют друг друга.

Игнорирование этого постулата может, с одной стороны, привести к чрезмерным затратам на приобретение дорогостоящего оборудования, с другой стороны – к появлению «брешей в оборонительных редутах».

Одними из наиболее простых и одновременно весьма эффективных мер по обеспечению безопасности информации являются организационные мероприятия или меры ограничительного характера. Они предполагают, прежде всего, регламентацию доступа в режимные помещения и учет действий персонала, работающего с телекоммуникационным оборудованием и вычислительными системами, в которых накапливается, обрабатывается и передается информация с ограниченным доступом.