- •Этап 2. Составление исходных данных

- •Этап 3. Формирование экспертных запросов для данного объекта

- •Этап 4. Проведение опроса 10 пользователей

- •Результаты опроса пользователей

- •Этап 5. Ранжирование запросов, через определения коэффициента важности (кв).

- •Этап 9. Определение суммарного значения по запросу для всей группы пользователей

МІНІСТЕРСТВО ОСВІТИ І НАУКИ, МОЛОДІ ТА СПОРТУ УКРАЇНИ

НАЦІОНАЛЬНИЙ АВІАЦІЙНИЙ УНІВЕРСИТЕТ

ІНСТИТУТ КОМП’ЮТЕРНИХ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

КАФЕДРА БЕЗПЕКИ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

Курсова робота

з дисципліни «Моделювання систем захисту інформації»

Тема: «Системи оцінювання рівня інформаційної безпеки»

Виконала:

студентка групи 532

Лукієнко Н. А.

Прийняла:

Казмірчук С. В.

Київ 2013

ЗАДАНИЕ

-

Построить систему оценивания уровня безопасности на основании НМЛШ.

-

Исходные данные про объект оценки взять из выполненного в ДЗ индивидуального задания по дисциплине «Теория риска» (составленный собственный сценарий).

-

Для объекта сформировать 30 экспертных запросов.

-

Провести опрос 10 пользователей.

-

Сделать ранжирование запросов, через определения коэффициента важности (КВ).

-

Построить нечеткие эталоны, которые отображают лингвистическую переменную «Уровень безопасности» (количество термов НП определить согласно варианту задания).

-

Выполнить построение эталонных НЧи графически их представить.

-

Сформировать НЧ относительно инициализированных сформированных запросов.

-

Определить суммарное значение по запросу для всей группы пользователей (

).

). -

Получить суммарную оценку уровня безопасности (

).

). -

Провести сравнение полученного

с эталонами и определить текущий уровень

безопасности.

с эталонами и определить текущий уровень

безопасности. -

Результаты изобразить на графиках и в таблицах.

-

Курсовая работа оформляется согласно требованиям ГОСТа к проектно-технической документации.

ВАРИАНТЫ ЗАДАНИЙ

(рекомендуемые для использования методы)

|

Последняя цифра зачетной книжки |

Количество термов НП |

Методы формирования ФП НЧ |

Методы реализации НАО |

Методы сравнения НЧ |

|

4 |

4 |

МО, МИО, УМН |

АУМ, ЛАЛМ, ММК, |

БР, АУР, |

Этап 1. Построение системы оценивания уровня безопасности на основании НМЛШ

Определения

состояния безопасности в соответствии

с НМЛШ реализуется по результатам опроса

пользователей системы согласно

составленного экспертами запроса,

компоненты которого предварительно

ранжируются через определение КВ Pj

(j =

;

n – количество компонент). Для достижения

этой цели используют метод относительного

ранжирования, в котором список всех

компонент запроса заносится в таблицу

относительного ранжирования (попарного

сравнения). Эксперт принимает решение

на основании голосования за один из

компонентов (один голос) или деления

голоса, например, если значимость

компонентов, по его мнению, относится

как 1:3, то в таблицу заносятся числа 0,25

и 0,75.

;

n – количество компонент). Для достижения

этой цели используют метод относительного

ранжирования, в котором список всех

компонент запроса заносится в таблицу

относительного ранжирования (попарного

сравнения). Эксперт принимает решение

на основании голосования за один из

компонентов (один голос) или деления

голоса, например, если значимость

компонентов, по его мнению, относится

как 1:3, то в таблицу заносятся числа 0,25

и 0,75.

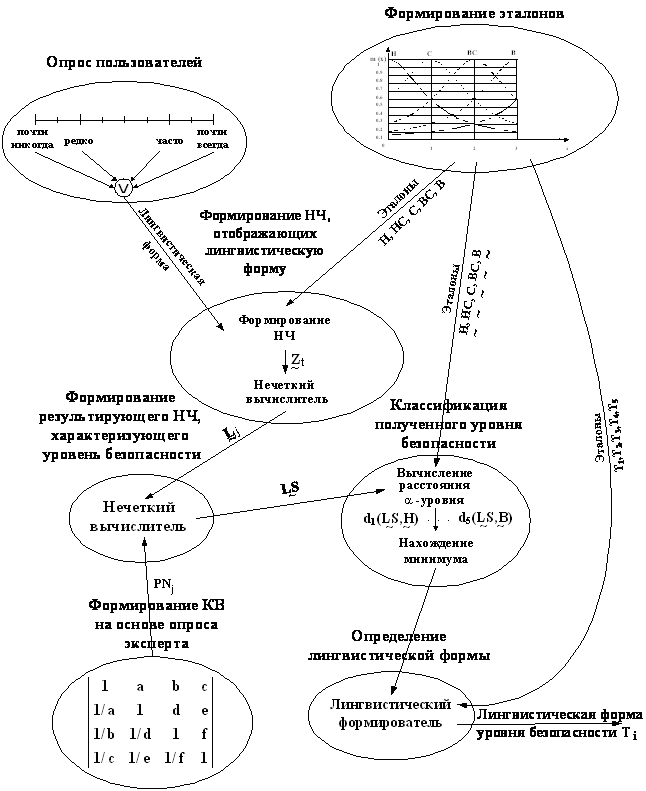

Построим систему оценивания уровня безопасности на основании НМЛШ (рис.1).

Рис.1. Система оценивания уровня безопасности

Этап 2. Составление исходных данных

Исходными данными является такой сценарий:

|

Вариант |

Название предприятия |

Количество сотрудников |

Наличие филиалов |

Сфера деятельности |

Главное девствующее лицо |

Вариант |

Название предприятия |

|

9 |

Кристалл |

5 |

400 |

+ |

Производство |

Сотрудник отдела сбыта |

1 |

Юлия устроилась на работу на завод «Кристалл» на должность сотрудника отдела сбыта.

В организации работают 400 сотрудников. Завод специализируется на производстве систем технической защиты, а также сотрудничает с фирмами - поставщиками программных и аппаратных средств защиты, которые используются в работах для построения СТЗИ и так же для нужд работы завода.

Первый рабочий день начался в восемь часов утра в понедельник. Завод находится в арендованных отдельных комнатах на охраняемой территории. На территорию завода можно попасть, только пройдя через контрольно-пропускной пункт который оборудован турникетами и устройствами считывания. Юлию пропустили на КПП, поскольку заранее внесли в список, в связи с тем, что её пропуск еще не был готов. К отделу сбыта Юлию проводил один из сотрудников отдела, которому было поручено помочь ей ознакомиться с деятельностью завода и с её непосредственными обязанностями. По пути она обратила внимание, что завод как внутри, так и снаружи оснащен системой видеонаблюдения. Отдел сбыта находится на 5 этаже корпуса завода, где все кабинеты находятся на сигнализации. Сначала Юлия прошла в отдел кадров для того, что бы ознакомится с договором, после проверки поданных ею данных. Юлия отметила, что текучесть кадров очень маленькая, и это высокий показатель.

После всех инструктажей и знакомства с подчиненными Юлия приступила к работе. Её новый заместитель предоставил её такие данные: конфигурация сети и защитные механизмы - компания использует 10 серверов и общие число рабочих станций, вместе с филиалами фирмы составляет 400 ПК. Фирма покупает Интернет у крупного провайдера города. Клиенты имеют доступ только на сайт фирмы. Завод занимается разработкой технических средств для защиты информации, поэтому важно регулярное обновление используемых в работе приложений, которое клиенты могут скачивать с сервера, который доступен как внутренним, так и внешним пользователям. Тестирование всех приложений происходит во внутренней сети завода, рабочие станции создаются на основе образа, каждый сервер настраивается индивидуально. Беспроводное соединение отсутствует, поскольку такое подключение не допустимо, это может привести к утечке конфиденциальной информации и бесконтрольному её выносу за пределы фирмы. При утечке такой информации компания может понести большие убытки, и соответственно пострадают клиенты, с которыми работает фирма, в том числе компания может понести ответственность согласно действующему законодательству Украины. Так же информация, хранящаяся в сети и в том числе на ПК сотрудников, категорирована. Что касается защиты, используются аппаратные межсетевые экраны в каждом офисе, которые развернуты на границах сети, но тестируются регулярно; антивирусная защита на рабочих станциях и на всех серверах; учетные записи делятся на администраторов и пользователей все защищены простым паролем и для удаленного подключения тоже. Блокировка учетных записей при неоднократном введении не правильного пароля не предусмотрена. Все сервера и сетевое оборудование, находятся в специальных панелях и в закрытых, отдельных кабинетах, оборудованных помещениях которые оснащены пожарной и охранной сигнализацией. В тоже время демилитаризированной зоны нет. За нарушением безопасности следят администраторы. Тестирование и проверка приложений и системы защиты происходит ежеквартально. Каждый сотрудник ознакомлен со своими обязанностями, а все неиспользованные ресурсы фирмы уничтожаются обычным путем.

Задание Юлии - внутренний аудит состояния информационной безопасности и проведение корректирующих работ по повышению уровня защиты.