4. Ifconfig

Утилита ifconfig предназначена для определения параметров узла: сетевого адреса, маски подсети, МАС-адреса и других.

Синтаксис командной строки:

ifconfig

Рисунок 10 Пример окна утилиты ifconfig

Результатом выполнения утилиты является указание сетевых адресов, масок, широковещательных адресов, МАС-адресов, скорости передачи и статуса для каждого сетевого интерфейса.

Вопросы к лабораторной работе

Перечислить функции протокола SNMP.

Перечислить составляющие модели протокола SNMP и их функции.

Какой порт использует для своей работы протокол SNMP через: - через транспортный протокол UDP; - для trap-сообщений.

Перечислить три логические части SNMP-сообщения.

Перечислить модели безопасности протоколов SNMPv1-v3.

Какую информацию предоставляет утилита Ping?

Какую информацию предоставляет утилита Tcpdump?

Какую информацию предоставляет утилита ARP?

Какую информацию предоставляет утилита ifconfig?

Лабораторная работа № 3

Конфигурирование портов и работа с таблицей коммутации.

Цель работы:

Получение навыков настройки портов коммутатора, изучение технологии зеркалирования портов (Port Mirroring) и принципов работы со статической таблицей перенаправления потока на коммутаторе.

Порядок выполнения работы:

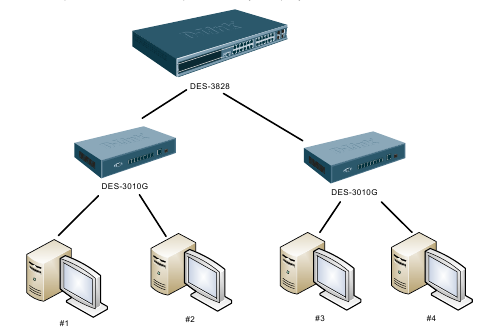

1. Постройте топологию сети, показанную на рисунке.

Рисунок 1. Топология сети

2. Изучите раздел «Administration» (меню «Port Configuration»).

Сконфигурируйте порты коммутатора, к которому подключены компьютеры.

3. Попробуйте осуществить взаимодействие компьютеров. Сделайте выводы на основе полученного результата.

4. Изучите раздел «Administration» (меню «Port Mirroring»). Настройте на коммутаторе зеркало для любого из портов, к которому подключен один из компьютеров.

5. Запустите на машинах, подключенных к порту-источнику и порту-приемнику (зеркалу), утилиту tcpdump. Активизируйте сетевую активность. Сравните результаты работы утилит на обеих машинах.

6. Силами двух бригад соберите топологию сети, представленную на рисунке 4. Все линия связи должны быть подключены к портам с пропускной способностью 100 Мбит/c. Обязательно соблюдайте нумерацию портов.

7. Установите пропускную способность портов коммутатора DES-3200-10, к которому подключены машины 3 и 4, равной 10 Мбит/c.

8. Настройте зеркало на коммутаторе DES-3200-10, к которому подключены машины 1 и 2, следующим образом: машина 1 – приёмник, машина 2 – источник.

9. Запустите утилиту ping одновременно машину 2 с машин 3 и 4. Обоснуйте результат

10. Запустите на машинах 1 и 2 утилиту tcpdump. Сравните результаты работы утилит на обеих машинах.

11. Проделайте действия пунктов 8-10 в обратную сторону потока.

12. Изучите раздел «Administration» (меню «Forward and Filtering»). Создайте в статической таблице перенаправления коммутатора DES-3200-10, к которому подключены машины 1 и 2, следующую некорректную запись: машина #4 подключена к порту 3. Вторая бригада должна сделать то же самое на своём коммутаторе – создать следующую некорректную запись: машина #1 подключена к порту 2.

13. Удалите из таблицы перенаправления все записи, полученные коммутатором в режиме самообучения.

14. Запустите утилиту ping на машину #4 с машины #1 и машину #1 с машины #4.

15. На машинах #2 и #3 запустите утилиту tcpdump и убедитесь, что коммутатор перенаправляет пакеты в соответствие с созданными Вами некорректными записями в таблице коммутации. Занесите результаты в отчет.

16. Сбросьте настройки коммутатора в фабричные и перезагрузите его.

Теоретический материал

Управление коммутатором D-Link серии DES-32xx

Раздел «Administration»

Меню «IP Address». Изначально IP-адрес может быть установлен, используя консольный интерфейс. Дальнейшее изменение настроек IP-протокола может быть произведено с использованием данного меню, которое представляет следующий интерфейс.

Поле «Get IP From» задаёт три возможных способа получения IP-настроек:

- Manual (Ручной режим). При этом пользователь должен заполнить поля «IP Address», «Subnet Mask», «Default Gateway» (IP-адрес, маска подсети, шлюз по умолчанию).

- DHCP. Получение IP-настроек происходит автоматически с использованием DHCP протокола.

- BOOTP. Получение IP-настроек происходит автоматически с использованием BOOTP протокола.

Поле «VLAN Name» позволяет задать имя виртуальной сети (VLAN), из которой и только из которой возможно управление данным коммутатором по протоколу TCP/IP. Компьютеры, которые находятся в других VLAN, не смогут управлять данным коммутатором до тех пор, пока их IP-адреса не будут ведены в меню Security IP Managment (Безопасность управления по IP). Если VLAN еще не сконфигурированы для коммутатора, то все его порты включены в VLAN по умолчанию (default VLAN). По умолчанию таблица Security IP Managment не содержит записей. Таким образом, через любую станцию в сети можно получить доступ и управлять коммутатором до тех пор, пока явным образом в данном поле не будет прописана конкретная VLAN, либо не будет задан IP-адрес станции управления в таблице Security IP Managment. Когда автоконфигурирование включено (поле «Auto Config State» содержит значение Enabled), коммутатор получает конфигурационный файл через протокол TFTP и, таким образом, автоматически становится DHCP-клиентом.

Настройка IP-адреса с помощью команды, может быть, задана автоматически с помощью протоколов DHCP или BOOTP или статически, с помощью следующих команд CLI:

DES-3200:admin# config ipif System dhcp

DES-3200:admin# config ipif System ipaddress xxx.xxx.xxx.xxx/yy

где

xxx.xxx.xxx.xxx – IP-адрес, yy – маска в CIDR формате, например, /24 или /30),

System- имя управляющего интерфейса коммутатора.

Меню «Port Configuration». Данное меню предназначено для конфигурирования различных атрибутов и свойств портов коммутатора.

Для конфигурирования портов коммутатора:

1. Выберите порт или последовательность портов, используя меню «From», «To».

2. Используйте оставшиеся выпадающие меню, чтобы сконфигурировать следующие параметры:

- State (Состояние). Может принимать значение Enabled (Включен) или Disabled (Выключен).

- Speed/Duplex (Скорость/Дуплекс). Позволяет задать скорость и режим работы порта. Может принимать следующие значения:

Auto. Автоматически согласует скорость и режим работы порта, выбирая лучшие значения (10Мб/с или 100 Мб/с, полудуплекс или дуплекс).

10M/Half

10M/Full

100M/Half

100M/Full

1000M/Full

1000M/Full_M

1000M/Full_S

- Flow Control (Контроль потока данных). Отображает схему управления потоком данных, использующуюся при конфигурировании портов. Порты в полнодуплексном режиме используют схему 802.3x. Порты в полудуплексном режиме используют схему backpressure. Порты в автоматическом режиме используют одну из указанных схем. По умолчанию управление потоком отключено.

Рисунок 2. Окно меню «Port Configuration»

Нажмите кнопку «Apply» для установки новых настроек.

Ветвь «Port Description» предназначена для задания текстового описания каждого из портов.

Ветвь «Port Error Disabled» отображает информацию о портах, у которых заблокировано соединение по причине обнаружения на этом порту петли. Петля обнаруживается протоколом STP.

Настройка параметров портов коммутатора через CLI.

По умолчанию порты всех коммутаторов D-Link поддерживают автоматическое определение скорости и режима работы (дуплекса). Но может возникнуть ситуация, что автоопределение будет действовать некорректно и потребуется ручная установка скорости и режима. Для установки параметров портов на коммутаторе D-Link можно воспользоваться командой config ports.

DES-3200:admin# config port 1-3 speed 100_full learning enable state enable

Команда show ports <список портов> выведет на экран информацию о настройках портов коммутатора.

Сохранение текущей конфигурации коммутатора в энергонезависимую память NVRAM. Для этого необходимо выполнить команду save.

Меню «Port Mirror». Данное меню позволяет настроить зеркальный порт на коммутаторе и представляет интерфейс, указанный на рисунке 3.

Рисунок 3. Окно меню Меню «Port Mirror»

Для конфигурации зеркала необходимо:

1. Выбрать порт-источник (Тх), трафик которого будет копироваться и порт-приемник (Rx), который будет получать данный трафик.

2. Выбрать направление копируемого трафика: только входящий (Ingress), только исходящий (Egress), оба типа (Both) и установить поле Status в состояние Enabled

(Включено).

3. Нажать кнопку Apply.

ЗАМЕЧАНИЕ: нельзя зеркалировать быстрый порт на более медленный порт. Также порт-приемник не может быть членом магистральной группы. Порт-приемник и порт-источник не должны быть одним и тем же портом.

Меню «Forward & Filtering». Данное меню используется для создания статических записей в таблице перенаправления коммутатора, а также фильтрации multicast-трафика.

В данном меню нажмите на ссылку «Unicast Forwarding», после чего вам будет предоставлен интерфейс работы со статической таблицей перенаправления unicast-трафика (рисунок 4).

Рисунок 4. Окно меню Меню «Forward and Filtering»

Для добавления или редактирования статической записи в таблицу, задайте следующие параметры:

- VLAN ID (VID) (идентификатор виртуальной сети). Номер виртуальной сети, в которой находится задаваемый порт коммутатора.

- MAC Address (аппаратный адрес).

- Port (порт). Порт, на который будет перенаправлен пакет с указанным выше MAC-адресом в качестве адреса назначения.

Вопросы к лабораторной работе

Алгоритм работы коммутатора

Что такое производительность коммутатора

Перечислите основные показатели коммутатора, характеризующими его производительность (скорость фильтрации кадров; скорость продвижения кадров; пропускная способность; задержка передачи кадра).

Назначение технологии зеркалирования портов

Возможности статической таблицы перенаправления потока на коммутаторе 2 уровня

Возможности статической таблицы перенаправления потока на коммутаторе 3 уровня

Что такое фильтрация трафика Unicast

Что такое фильтрация трафика Multicast

Почету нельзя зеркалировать быстрый порт на более медленный порт

Почему порт-приемник не может быть членом магистральной группы.

Почету порт-приемник и порт-источник не должны быть одним и тем же портом при перенаправлении трафика.

Лабораторная работа № 4

Технологии канального уровня. Виртуальные локальные сети VLAN.

Цель работы:

Изучение технологий виртуальных сетей. Получение навыков настройки VLAN на основе тэгов IEEE 802.1q в сети, построенной на коммутаторах D-Link.

Порядок выполнения работы:

Внимание: данная работа выполняется только одной бригадой!

1. Изучите раздел «Виртуальные сети. Сети на базе маркированных кадров», меню «L2 Features» (вкладка «Static VLAN entry»).

2. Постройте топологию сети, представленную на рисунке 1.

Рисунок 1. Коммутируемая топология для настройки виртуальных сетей VLAN.

3. Сконфигурируйте VLAN на основе тегов таким образом, чтобы рабочие станции 1 и 4 принадлежали виртуальной сети №1, станция 2 принадлежала виртуальной сети №2, а станция №3 – виртуальной сети №3 и при этом являлась общедоступным ресурсом для виртуальной сети №1 и виртуальной сети №2. То есть машины в виртуальных сетях №1 и №2 не должны взаимодействовать между собой, но должны взаимодействовать с машиной виртуальной сети №3.

4. Проверьте правильность конфигурации сети. Результаты мониторинга поясните в отчете.

5. Сбросьте настройки коммутатора в фабричные и перезагрузите его.

Теоретический материал

Виртуальные сети (Virtual LAN)

Виртуальная ЛВС (VLAN, Virtual LAN) – логическая группа компьютеров в пределах одной реальной ЛВС, за пределы которой не выходит любой тип трафика (широковещательный [broadcast], многоадресный [multicast] и одноадресный [unicast]). За счет использования VLAN администратор сети может организовать пользователей в логические группы независимо от физического расположения рабочих станций этих пользователей.

Основные цели введения виртуальных сетей в коммутируемую среду:

- повышение полезной пропускной способности сети за счет локализации широковещательного (broadcast) трафика в пределах виртуальной сети;

- повышения уровня безопасности сети за счет локализации одноадресного (unicast) трафика в пределах виртуальной сети;

- формирование виртуальных рабочих групп из некомпактно (в плане подключения) расположенных узлов;

- улучшение соотношения цены/производительности по сравнению с применением маршрутизаторов.

Классический пример, отражающий суть виртуальных сетей, приведен на рисунке 39. К одному коммутатору гипотетической фирмы подключены как машины бухгалтеров, так и машины бухгалтеров. При этом совершенно нет никакой необходимости во взаимодействие машин данных двух групп сотрудников. Поэтому машины бухгалтеров выделяются в одну виртуальную сеть, а машины инженеров в другую. При этом весь трафик (широковещательный, многоадресный и одноадресный) будет ограничен пределами своей виртуальной сети. Более того, повысится безопасность сети. Например, если на машине бухгалтера появится вирус «червь», то максимум он сможет заразить только машины бухгалтеров.

Рисунок 2. Пример использования технологии виртуальных сетей.

Сегодня существует достаточно много вариантов реализации VLAN. Простые варианты VLAN представляют собой набор портов коммутатора, более сложные реализации позволяют создавать группы на основе других критериев. В общем случае возможности организации VLAN тесно связаны с возможностями коммутаторов.

Сети на базе MAC-адресов (MAC-based VLANs)

Данный тип виртуальных сетей группирует устройства на основе их MAC-адресов. Для получения доступа в виртуальную сеть, устройство должно иметь MAC-адрес, который содержится в списке адресов данной виртуальной сети. Помимо прочего, отличительной особенностью данного типа виртуальных сетей является то, что они ограничивают только широковещательный трафик. Отсюда вытекает их название – широковещательные домены на базе MAC-адресов. Теоретически один MAC-адрес может являться членом нескольких широковещательных доменов, на практике данная возможность определяется функциональностью конкретной модели коммутатора.

Настройка виртуальной сети на основе MAC-адресов может отнять много времени. Представьте себе, что вам потребуется связать с VLAN адреса 1000 устройств. Кроме того, MAC-адреса "зашиты" в оборудование и может потребоваться много времени на выяснение адресов устройств в большой, территориально распределенной сети.

Более того, существуют проблемы безопасности при работе с сетью на базе MAC-адресов. Злоумышленник может узнать MAC-адрес компьютера, входящего в ту или иную VLAN, назначить его своей сетевой карте (как минимум, это можно сделать стандартными средствами MS Windows XP) и успешно подключиться к сети.

С другой стороны, широковещательные домены на базе MAC-адресов позволяют физически перемещать станцию, позволяя, тем не менее, оставаться ей в одном и том же широковещательном домене без каких-либо изменений в настройках конфигурации. Это удобно в сетях, где станции часто перемещают, например, где люди, использующие ноутбуки, постоянно подключаются в разных частях сети.

Сети на базе портов (Port-based VLANs)

Устройства связываются в виртуальные сети на основе портов коммутатора, к которым они физически подключены. То есть каждой порт коммутатора включается в одну или более виртуальных сетей. К достоинствам данного типа виртуальных сетей можно отнести высокий уровень безопасности и простоту в настройке.

К недостаткам можно отнести статичность данного типа виртуальных сетей. То есть при подключении компьютера к другому порту коммутатора необходимо каждый раз изменять настройки VLAN.

Сеть на базе маркированных кадров (IEEE 802.1Q VLANs)

В отличие от двух предыдущих типов виртуальных сетей VLAN на основе маркированных кадров могут быть реализованы на двух и более коммутаторах. В заголовок каждого кадра Ethernet вставляется маркер, который идентифицирует членство компьютера в определенной VLAN. На рисунке 3 показан пример такой VLAN.

Механизмы добавления идентифицирующего маркера в заголовок кадра Ethernet Маркеры с номером VLAN в виртуальных сетях 802.1Q могут быть добавлены:

- явно, если сетевые карты поддерживают стандарт IEEE 802.1Q, и на этих картах включены соответствующие опции, то исходящие кадры Ethernet от этих карт будут содержать маркеры идентификации;

- неявно, если сетевые адаптеры, подключенные к этой сети, не поддерживают стандарт IEEE 802.1Q, то добавление маркеров выполняется на коммутаторе на основе группировки по портам.

Предположим, что некоторые порты коммутатора сгруппированы в VLAN. Коммутатор с поддержкой IEEE 802.1Q будет добавлять маркер к входящим на этот порт кадрам Ethernet с соответствующим ID VLAN. Но эти маркеры будут удаленны коммутатором из исходящих с этих же портов кадров, чтобы конечные компьютеры могли разобрать заголовок кадра Ethernet.

Рисунок 3. Виртуальная сеть на основе нескольких коммутаторов с использованием стандарта IEEE 802.1Q

Если идентификация VLAN маркерами протокола 802.1Q была осуществлена обоими способами – явно и неявно, входящие кадры к портам коммутатора могут состоять из обоих типов кадров (с маркерами и без). В этой ситуации к неотмеченным входящим кадрам будут добавляться маркеры. В то время как маркированные кадры уже поддерживают членство в явно определенной виртуальной сети. Способность VLAN 802.1Q извлечения маркеров из заголовков кадров Ethernet позволяет VLAN работать с существующими коммутаторами и сетевыми адаптерами, которые не распознают маркеры. Способность добавления маркеров позволяет VLAN распространяться через множество 802.1Q-совместимых коммутаторов.

Компоненты конфигурации виртуальной сети на основе тэгов

Необходимо понять суть двух ключевых переменных для настройки VLAN 802.1Q:

- Port VLAN ID (PVID, идентификатор номера порта);

- VLAN ID (VID, идентификатор номера VLAN).

Обе переменные назначаются для одного и того же порта коммутатора, но между ними имеется существенная разница.

Пользователь может назначить ТОЛЬКО ОДИН номер PVID для каждого порта. Номер PVID определяет, к какой VLAN принадлежит данный порт. Когда ИЗ СЕТИ на порт коммутатора поступает НЕМАРКЕРОВАННЫЙ пакет, то принадлежность данного пакета к определенной VLAN осуществляется как раз на основе номера PVID порта. Номер PVID вставляется в заголовок кадра Ethernet и идентифицирует членство пакета в одной определенной VLAN. Необходимо отметить важный момент: если пакет уже содержит маркер (заданный явно сетевой картой компьютера или заданный неявно на другом коммутаторе), то повторная маркировка пакета, поступающего из вне на какой-либо порт коммутатора, НЕ производится.

С другой стороны можно задать МНОЖЕСТВО идентификаторов VID для одного и того же порта. Данные идентификаторы определяют, пакеты каких виртуальных сетей может принимать данный порт. Данная проверка осуществляется, когда пакет УЖЕ ПОЛУЧЕН ИЗ СЕТИ и МАРКИРОВАН, во время процедуры перенаправления пакета с порта на порт ВНУТРИ коммутатора.

Построение виртуальных сетей 802.1Q на одном коммутаторе.

Рассмотрим следующую модель (рисунок 4), которая помогает понять принцип работы виртуальных сетей 802.1Q. В данном примере порт #1 является членом VLAN #1, а порты #4 и #8 являются членами VLAN #2.

Порт #1 может принимать входящие пакеты только из своей VLAN, то есть только из первой VLAN. Порт #4 может принимать входящие пакеты из обоих VLAN (первой и второй). Порт #8, также как первый порт, может принимать входящие пакеты только из своей VLAN (второй). В результате полноценно функционировать в данной сети смогут только машины #2 и #3. Машины #1 и #2 не смогут обмениваться информацией, так как порт #4 может принимать пакеты с порта #1, но не наоборот.

Рисунок 4. Модель функционирования виртуальной сети 802.1Q на одном коммутаторе

Построение виртуальных сетей 802.1Q на нескольких коммутаторах.

Как уже отмечалось, виртуальные сети 802.1Q могут быть построены на нескольких коммутаторах и охватывать всю локальную сеть. При этом все коммутаторы сети должны поддерживать стандарт 802.1Q. Необходимо понять следующие важные термины:

- Маркировка (Tagging) – процесс вставки информации о виртуальной сети 802.1Q в заголовок кадра Ethernet. Порт, для которого включен режим маркировки, будет оставлять без изменения заголовок ИСХОДЯЩЕГО С КОММУТАТОРА В СЕТЬ пакета Ethernet, то есть будет оставлять в нем маркер 802.1Q. Подобная возможность необходима для связи двух устройств, поддерживающих стандарт 802.1Q.

- Демаркировка (Untagging) – процесс удаления информации о виртуальной сети 802.1Q из заголовка кадра Ethernet. Порт, для которого включен режим демаркировки, будет удалять маркер из заголовка пакета, ИСХОДЯЩЕГО С КОММУТАТОРА В СЕТЬ. Подобная возможность необходима для связи коммутатора и устройства, не поддерживающего стандарт 802.1Q.

- Входящий порт (Ingress Port) – порт коммутатора, на который поступают пакеты из сети. Для каждого порта можно настроить фильтр Ingress Filter. Если этот фильтр отключен (состояние Disabled) то порт функционирует в обычном режиме, то есть проверка пакета на принадлежность какой-либо VLAN (сравнение номера VLAN пакета с номерами VID порта) производится при поступлении пакета на данный порт с другого порта ВНУТРИ коммутатора (как это показано на рисунке 5). При включении фильтра (состояние Enabled) данная проверка ДОПОЛНИТЕЛЬНО производится для любого маркированного пакета, входящего на данный порт ИЗ СЕТИ.

- Исходящий порт (Egress Port) – порт коммутатора, с которого пакеты выходят в сеть и при этом необходимо принять решение о маркировке/демаркировке пакета.

С учетом всего ниже приведена расширенная модель функционирования виртуальной сети 802.1Q на основе нескольких коммутаторов (рисунок 5).

Рисунок 5. Модель функционирования VLAN 802.1Q на нескольких коммутаторах

.

Преимущества виртуальных сетей 802.1Q

Дополнительное преимущество VLAN 802.1Q заключается в том, что можно изменять топологию сети без физического перемещения станций или изменения кабельных соединений. Станции можно назначить другой VLAN и, соответственно, общаться и совместно использовать ресурсы с членами в новый VLAN просто изменив настройки порта с одной VLAN (например, VLAN отдела продаж) на другую (VLAN отдела маркетинга). Таким образом, VLAN обеспечивают гибкость при перемещениях, изменениях и наращивании сети.

Следует отметить, что в современных коммутаторах поддерживается единственный тип VLAN – тэгированные виртуальные сети.

Раздел «L2 Features»

Общие замечания по реализации VLAN на коммутаторе. Пакеты не могут пересекать различные VLAN без устройства, выполняющего функции маршрутизации между VLAN. Коммутатор поддерживает VLAN на основе стандарта IEEE 802.1Q. Функция untag может быть использована для удаления маркера 802.1Q из заголовка пакета для поддержки совместимости с устройствами, не поддерживающими стандарт IEEE 802.1Q. По умолчанию все порты коммутатора принадлежат одной 802.1Q VLAN под названием «default». Данная VLAN обладает VID=1.

VLAN на основе стандарта IEEE 802.1Q Для осуществления первоначальных настроек виртуальной сети 802.1Q в меню «VLAN» нажмите ссылку «Static VLAN» (Статическая VLAN).

Рисунок 6. Окно меню Меню « Static VLAN»

В меню на рисунке 6 перечислены все сконфигурированные 802.1Q VLAN. Для удаления какой-либо виртуальной сети нажмите кнопку «Delete». Для создания новой VLAN нажмите вкладку «Add».

Для редактирования параметров существующей VLAN нажмите кнопку «Edit».

В представленном меню необходимо задать следующие параметры:

- VID (VLAN ID) (Идентификатор VLAN).

- VLAN Name (Название VLAN). Виртуальная сеть может быть идентифицирована как по номеру, так и по названию.

- Tag (Маркер). Определяет будет ли в пакетах, исходящих с данного порта в сеть, оставлен маркер или нет.

- None/Egress. Определяет будет ли указанный порт членом VLAN (Egress) или нет (None).

Нажмите «Apply» для применения заданных настроек.

Базовые команды настройки коммутатора

Сохранение текущей конфигурации коммутатора в энергонезависимую память NVRAM. Для этого необходимо выполнить команду save.

Перезагрузка коммутатора выполняется с помощью команды reboot

Сброс настроек коммутатора к заводским установкам выполняется с помощью команды reset

Просмотр конфигурации коммутатора можно с помощью команды show switch

Таблица 1. Команды для настройки VLAN

Настройка симметричных VLAN:

Шаг 1. Удаление портов 1-5 из DEFAULT_VLAN

DES-3200:admin#config vlan default delete 1-5

Шаг 2.Создание новой VLAN на коммутаторе идентификатором VID с именем v1.

DES-3200:admin#create vlan v1 tag 2

Шаг 3. Добавить дополнительные порты в ранее сконфигурированную VLAN. Добавить порты коммутатора с 1 по 5 в VLAN v1 сделать порты маркированными/

DES-3200:admin#config vlan v1 add tagged 1-5

Шаг 4. Проверка правильности настройки VLAN на коммутаторе

DES-3200:admin#show vlan

Асимметричные виртуальные локальные сети позволяют клиентам, принадлежащих разным VLAN и не поддерживающим тегирование 802.1Q взаимодействовать с сервером (или нескольким серверам) с через один физический канал связи с коммутатором, не требуя использования внешнего маршрутизатора. Активизация функции «Асимметричные VLAN» на коммутаторе 2-го уровня позволяет сделать его немаркированные порты членами нескольких виртуальных локальных сетей. При этом рабочие станции останутся полностью изолированными друг от друга.

Например, асимметричные VLAN могут быть настроены таким образом, чтобы обеспечить доступ к почтовому серверу всем почтовым клиентам.

Клиенты смогут отправлять и получать данные через порт коммутатора, подключенный к почтовому серверу, но прием и передача данных через остальные порты будет для них запрещена.

Основное различие между базовым стандартом IEEE 802.1Q VLAN (или симметричными VLAN) и асимметричными VLAN заключается в том, как выполняется отображение адресов. Симметричные VLAN используют отдельные адресные таблицы, и таким образом не существует пересечения адресов между VLAN-ами. Асимметричные VLAN-ы могут использовать одну, общую таблицу адресов. Однако, использование одних и тех же адресов (пересечение по адресам) происходит только в одном направлении. В примере, VLAN, созданный для порта, подключенного к почтовому серверу, имел в своем распоряжении полную таблицу адресов, таким образом, любой адрес мог быть отображен на ее порт (PVID).

При использование асимметричных VLAN существует ограничение - протокол IGMP Snooping не поддерживается.

При активизации асимметричных VLAN, уникальный PVID назначается всем портам, создавая отдельную VLAN для каждого порта. Каждый порт при этом, может получать кадры от VLAN по умолчанию. Асимметричные VLAN по умолчанию отключены.

Ниже приведены команды для конфигурирования асимметричных VLAN на коммутаторе с помощью CLI (см. таблица 2).

Таблица 2. Команды для настройки Asymmetric VLAN

Настройка асимметричных VLAN в пределах одного коммутатора:

VLAN V1: порты 1-8, untagged

Разделяемые серверы или Интернет-шлюз

VLAN V2: порты 9-16, untagged

Пользователи VLAN2 (рабочие станции или коммутатор)

VLAN V3: порты 17-24, untagged

Пользователи VLAN3 (рабочие станции или коммутатор)

Требуется реализовать следующую схему:

1. Пользователи VLAN V2 и V3 могут иметь доступ к разделяемому серверу в VLAN V1

2. Пользователи VLAN V2 и V3 могут иметь доступ к Интернет-шлюзу для доступа к Интернет

3. Виртуальные локальные сети V2 и V3 изолированы друг от друга.

Шаг 1. Активизировать асимметричные VLAN на коммутаторе

DES-3200:admin#enable asymmetric_vlan

Шаг 2. Просмотр статуса асимметричных VLAN на коммутаторе

DES-3200:admin#show asymmetric_vlan

Шаг 3. Создание новых VLAN V2 и V3 на коммутаторе

DES-3200:admin#create vlan v2 tag 2

DES-3200:admin#create vlan v3 tag 3

Шаг 4. Добавить порты в созданные VLAN.

Добавить порты коммутатора с 1 по 16 в VLAN V2, добавить порты с 1-8 и 17-24 в VLAN V3. Сделать порты немаркированными.

DES-3200:admin#config vlan v2 add untagged 1-16

DES-3200:admin#config vlan v3 add untagged 1-8,17-24

Шаг 5. Настроить протокол GVRP (Group VLAN Registration Protocol) на коммутаторе и включить входную фильтрацию на портах каждого VLAN.

DES-3200:admin#config gvrp 1-8 pvid 1

DES-3200:admin#config gvrp 9-16 pvid 2

DES-3200:admin#config gvrp 17-24 pvid 3

Настройка асимметричных VLAN для двух автономных коммутаторов:

VLAN V1: коммутатор 1 порты 1-4, коммутатор 2 порты 1-4, untagged

Разделяемые серверы или Интернет-шлюз

Коммутатор 1 порты 5-8, коммутатор 2 порты 5-8, tagged

Порты используются в качестве восходящих и нисходящих каналов связи с другими коммутаторами

VLAN V2: коммутатор 1 порты 9-16, коммутатор 2 порты 9-16, untagged

Пользователи VLAN2 (рабочие станции или коммутатор)

VLAN V3: коммутатор 1 порты 17-24, коммутатор 2 порты 17-24, untagged

Пользователи VLAN3 (рабочие станции или коммутатор)

Требуется реализовать следующую схему:

1. Пользователи VLAN V2 и V3 могут иметь доступ к разделяемому серверу или Интернет-шлюзу в VLAN V1;

2. Виртуальные локальные сети V2 и V3 изолированы друг от друга.

Шаг 1. Активизировать асимметричные VLAN на коммутаторе.

DES-3200:admin#enable asymmetric_vlan

Шаг 2. Просмотр статуса асимметричных VLAN на коммутаторе.

DES-3200:admin #show asymmetric_vlan

Шаг 3. Создание VLAN V2 и V3 на коммутаторе.

DES-3200:admin #create vlan v2 tag 2

DES-3200:admin #create vlan v3 tag 3

Шаг 4. Сделать порты 5-8 маркированными в DEFAULT_VLAN.

DES-3200:admin #config vlan default add tagged 5-8

Шаг 5. Добавить порты в VLAN V2 и V3 на коммутаторе.

Добавить порты коммутатора 1-4 и 9-16 в VLAN V2, добавить порты 1-4 и 17-24 в VLAN V3. Сделать порты немаркированными.

DES-3200:admin # config vlan v2 add untagged 1-4,9-16

DES-3200:admin #config vlan v3 add untagged 1-4,17-24

Шаг 6. Добавить порты 5-8 в VLAN V2 и V3. Сделать порты маркированными.

DES-3200:admin #config vlan v2 add tagged 5-8

DES-3200:admin #config vlan v3 add tagged 5-8

Вопросы к лабораторной работе

Назначение виртуальной сети

Определения IEEE 802.1Q

Назначение и особенности Port VLAN ID (PVID, идентификатор номера порта) и VLAN ID (VID, идентификатор номера VLAN).

Правила продвижения пакетов VLAN 802.1Q

Теги IEEE 802.1Q VLAN назначение и структура

Port VLAN ID назначение и возможности

Протокол GVRP

Последовательность настройки симметричного Vlan

Последовательность настройки асимметричного Vlan

Лабораторная работа № 5.

Построение магистральных линий связи по технологии агрегирования каналов.

Цель работы: Изучение технологии агрегирования каналов связи (Link Aggregation, Trunking).

Порядок выполнения работы:

Внимание: работа выполняется одной бригадой

1. Постройте топологию сети, показанную на рисунке 1.

2. Одновременно запустите процессы передачи файла с машины 1 на машину 3 и с машины 2 на машину 4. Определите время передачи (подсказка: удобнее пользоваться утилитой ftp, которая автоматически определяет время передачи).

3. Изучите раздел «Объединение портов в магистральные линии связи» теоретического пособия и раздел «L2 Features» (меню «Trunking»).

Рисунок 1. Топология коммутируемой сети.

4. Создайте магистраль между коммутаторами, включающую 2 порта.

5. Одновременно запустите процессы передачи файла с машины 1 на машину 3 и с машины 2 на машину 4. Определите время передачи и сравните его со временем, полученным в пункте 10.

6. Удалите созданную магистраль и соедините коммутаторы через гигабитные порты.

7. Одновременно запустите процессы передачи файла с машины 1 на машину 3 и с машины 2 на машину 4. Определите время передачи и сравните его с предыдущими полученными значениями. Сделайте ввод.

Теоретический материал

Объединение портов в магистральные линии связи

Объединение портов в магистрали (Port Trunking) позволяет объединить несколько портов вместе для получения одного высокопроизводительного канала связи. Участвующие в объединение порты называются членами магистральной группы (trunk group), при этом один из портов назначается «якорем» группы. Так как все порты магистральной группы должны быть настроены одинаковым образом, то все настройки и дальнейшие их изменения копируются с порта-якоря на оставшиеся порты магистральной группы. Таким образом, необходимо сконфигурировать только порт-якорь. Коммутатор рассматривает все порты в магистральной группе как один порт. Пример применения технологии Port Trunking показан на рисунке 2.

Рисунок 2. Применение технологии Port Trunking

В коммутаторах D-Link существует 6 алгоритмов агрегирования портов:

• mac_source – МАС-адрес источника;

• mac_destination – МАС-адрес назначения;

• mac_source_dest - МАС-адрес источника и назначения;

• ip_source – IP-адрес источника;

• ip_destination – IP-адрес назначения;

• ip_source_dest – IP-адрес источника и назначения.

Раздел «L2 Features» Меню «Trunking»

Для настройки магистральной линии нажмите ссылку «Link Aggregation» (Объединение каналов) в разделе «L2 Features». При этом появится таблица «Port Trunking Group» (Группы магистральных линий) (рисунок 3).

Рисунок 3. Окно раздела «L2 Features» меню «Trunking»

Для добавления новой магистральной линии нажмите кнопку «Add».

Для настройки магистральной линии («Trunking») необходимо:

- Выбрать желаемый идентификатор линии в поле «Group ID»;

- Выбрать Type

- Назначить один из выбранных портов мастер-портом в поле «Master Port»;

- Выставить поле «State» в значение «Enabled»;

- Нажать кнопку «Apply».

Создание агрегированного канала с помощью команд CLI

Пример статического агрегирования каналов

Шаг 1. Создание группы агрегированного канала на коммутаторе А

DES-3200:admin#create link_aggregation group_id 2 type static

Шаг 2. Задать алгоритм агрегирования портов, распределяющий трафик по портам агрегированного канала на основе для МАС-адреса источника

DES-3200:admin#config link_aggregation algorithm mac_source

Шаг 3. Настройка созданной группы. Включить порты 2, 4, 6 и 8 коммутатораА в группу агрегированного канала 1, порт 2 сделать «связующим» портом

DES-3200:admin#config link_aggregation group_id 1 master_port 2 ports 2,4,6,8 state enable

Шаг 4. Просмотр конфигурации группы агрегированного канала на коммутаторе А DES-3200:admin#show link_aggregation

Шаг 5. Повторить шаги 1 и 2 для коммутатора В.

Шаг 6. Настройка созданной группы на коммутаторе В. Включить порты 1, 3, 5 и 7 коммутатора В в группу агрегированного канала 1, порт 3 сделать «связующим» портом

DES-3200:admin#config link_aggregation group_id 1 master_port 1 ports 1,3,5,7 state enable

Создание группы агрегированного канала в соответствии со стандартом IEEE 802.3ad

Шаг 1. Создание 2-х групп (с коммутатором В и коммутатором С) агрегированных каналов на коммутаторе А

DES-3200:admin#create link_aggregation group 1 type LACP

DES-3200:admin#create link_aggregation group 2 type LACP

Шаг 2. Задать алгоритм агрегирования портов, распределяющий трафик по портам агрегированного канала на основе для МАС-адреса источника и назначения

DES-3200:admin#config link_aggregation algorithm mac_source_dest

Шаг 3. Настройка созданных групп на коммутаторе А. Включить порты 1-4 в группу агрегированного канала 1, порты 5-8 сделать членами группы 2

DES-3200:admin#config link_aggregation group_id 1 master_port 1 ports 1-4 state enable

DES-3200:admin#config link_aggregation group_id 2 master_port 5 ports 5-8 state enable

Шаг 4. Задание портам 1-8 коммутатора А режима Active

DES-3200:admin#config lacp_port 1-8 mode active

Шаг 5. Просмотр конфигурации группы агрегированного канала на коммутаторе А

DES-3200:admin#show link_aggregation

Шаг 6. Просмотр режимов работы портов LACP на коммутаторе А

DES-3200:admin#show lacp_port 1-8

Шаг 7. Создание группы агрегированного канала на коммутаторах В и С

DES-3200:admin#create link_aggregation group 1 type LACP

Шаг 8. Настройка созданных групп на коммутаторах В и С. Включить порты 1-4 в группу 1 агрегированного канала 1, порт 1 сделать «связующим» портом

DES-3200:admin#config link_aggregation group_id 1 master_port 1 ports 1-4 state enable

ВНИМАНИЕ:По умолчанию порты имеют режим работы Passive.

Если один конец агрегированного канала настроен как LACP, другой конец должен также иметь тип LACP. Если один конец имеет тип LACP, а другой Static, то соединение установлено не будет.

Если коммутатор с поддержкой IEEE 802.3ad требуется подключить к коммутатору, поддерживающему только статическое агрегирование, то тип агрегированного канала на коммутаторе 802.3ad необходимо установить в Static.

Вопросы самоконтроля:

Назначение агрегированного канала

Назначение протокола контроля агрегированных линий связи (Link Aggregation Control Protocol)

Последовательность настройки статического агрегированного канала

Последовательность настройки группы агрегированного канала в соответствии со стандартом IEEE 802.3ad

Ограничения настройки агрегированного канала в соответствии со стандартом IEEE 802.3ad

Лабораторная работа № 6.

Алгоритмы связующего дерева Spanning Tree.

Цель работы:

Изучение алгоритма Spanning Tree и Rapid Spanning Tree. Получение навыков построения сети с поддержкой резервных линий связи.

Порядок выполнения работы:

1. Изучите раздел «Протоколы связующего дерева» теоретического пособия и

раздел «L2 Features» (меню «Spanning Tree»).

2. Соберите сеть с топологией, представленной на рисунке 1.

Рисунок 1. Топология коммутируемой сети.

3. Активизируйте на всех коммутаторах протокол Spanning Tree.

4. Настройте приоритеты коммутаторов и портов таким образом, чтобы получить сеть, показанную на рисунке 8 (курсивом показана резервная связь) (замечание: по причине недоработки компанией D -Link программного обеспечения коммутатора DES-3810-28 приоритет коммутатора на данной модели выставить невозможно, поэтому приоритет коммутатора DES-3810-28 постоянен и равен 32768, что не мешает выполнению лабораторной работы).

5. С помощью системы мониторинга убедитесь, что через порт коммутатора DES-3200-10 #1, отмеченного черным квадратом, трафик не идет. Проверьте остальные задействованные в работе порты. Результаты мониторинга сохраните в отчете.

6. Имитируйте сбой в сети, нарушив соединение, выделенное на рисунке 58 жирной линией. В соответствии с алгоритмом Spanning Tree сеть должна быть переконфигурирована. Убедитесь в этом с помощью системы мониторинга коммутаторов. Определите время сходимости сети. Результаты сохраните в отчете.

Рисунок 2. Топология сети после применения алгоритма STA.

7. Активизируйте на всех коммутаторах протокол Rapid Spanning Tree.

8. Повторите действия пунктов 4-6.

9. Сравните времена сходимости, полученные при использовании двух протоколов: STP и RSTP. Выводы занесите в отчет.

10. Сбросьте настройки коммутатора в фабричные и перезагрузите его.

Теоретический материал

Протоколы связующего дерева (Spanning Tree Protocols)

Для обеспечения надежности работы сети зачастую необходимо использовать резервные линии связи. Базовые протоколы локальных сетей поддерживают только древовидные, то есть не содержащие замкнутых контуров, топологии связей. Это означает, что для организации альтернативных каналов требуются особые протоколы и технологии, выходящие за рамки базовых, к которым относится Ethernet. Для автоматического перевода в резервное состояние всех альтернативных связей, не вписывающихся в топологию дерева, в локальных сетях используются алгоритм связующего дерева (Spanning Tree Algorithm, STA) и реализующий его протокол (Spanning Tree Protocol, STP) и расширения последнеего.

Алгоритм связующего дерева (Spanning Tree Algorithm, IEEE 802.1d)

Алгоритм связующего (примечание: иногда покрывающего, распределяющего) дерева предназначен для изменения структуры, построенной на коммутаторах вычислительной сети, таким образом, чтобы в ней отсутствовали циклы, и чтобы при этом сеть сохранила связность. Изначально алгоритм был разработан компанией Digital Equipment Corporation.

Впоследствии этот алгоритм был взят за основу при разработке комитетом IEEE спецификации 802.1d, в соответствии с которой обеспечивалась автоматическое изменение структуры сети, построенной на коммутаторах.

Для того чтобы алгоритм STA мог выполняться, необходимо чтобы в сети коммутаторов были выполнены следующие предварительные установки:

- каждому коммутатору администратор должен назначить уникальный идентификатор, на основе которого будет получен приоритет коммутатора как комбинация МАС-адреса коммутатора и назначенного идентификатора;

- каждый порт коммутатора тоже должен иметь уникальный идентификатор;

- для каждого порта коммутатора должно быть определено значение относительной стоимости отправки кадров через данный порт, которое обычно обратно пропорционально пропускной способности подключенного канала.

После того, как были заданы указанные настройки, алгоритм STA предполагает выполнение нескольких последовательных этапов:

- выбор корневого моста;

- выбор корневых портов;

- выбор назначенных мостов;

- выбор назначенных портов;

- изменение конфигурации сети.

Алгоритм выбора корневого моста

Корневым в алгоритме STA называется мост, расположенный в вершине дерева, в которое преобразуется существующая структура сети. Алгоритм STA предписывает использование в качестве критерия выбора значение приоритета моста, которое представляет собой МАС адрес данного моста. Для того чтобы системный администратор мог управлять процессом выбора корневого коммутатора, он может назначать для каждого коммутатора уникальный идентификатор, который и является приоритетом. На рисунке 8 представлена схема сети, которая построена с использованием коммутаторов и содержит несколько петель. В качестве корневого моста в данном случае будет выбран мост №1.

Рисунок 3. Пример работы алгоритма STA c сетью, содержащей петлевые структуры

Алгоритм выбора корневых портов

После определения корневого моста все оставшиеся мосты выполняют процедуру определения корневого порта (root port). Корневым считается тот из портов моста, который связан наиболее дешевым путем с корневым мостом. В процессе определения корневого порта определяется также значение стоимости корневого маршрута (root path cost). Число, размещенное около порта, соответствует рассчитанному значению стоимости корневого маршрута.

Стоимость маршрута иногда называют расстоянием. Именно по этому критерию выбирается единственный порт, соединяющий каждый коммутатор с корневым, и единственный коммутатор, соединяющий каждый сегмент сети с корневым коммутатором.

Стоимость маршрута определяется как суммарное условное время на передачу одного бита данных от порта данного коммутатора до порта корневого коммутатора. При этом временем внутренних передач (с порта на порт) пренебрегают, учитывается только время передачи по сегментам сети. Условное время сегмента рассчитывается как время, затрачиваемое на передачу одного бита информации в 10 наносекундных единицах между непосредственно связанными по сегменту сети портами. Для сегмента Ethernet это время равно 10 условным единицам.

В том случае, если несколько портов моста имеют одинаковое значение величины корневого маршрута, в качестве корневого выбирается порт, имеющий меньший порядковый номер, то есть наибольший приоритет.

Алгоритм определения назначенных мостов и портов

После определения корневых портов выполняется процедура определения назначенного моста для сети. На рисунке 7 сегменты сети обозначены римскими цифрами. В качестве назначенного для сегмента сети выбирается мост, который имеет минимальное значение стоимости корневого маршрута. В том случае, если несколько мостов будут иметь одинаковое значение величины корневого маршрута, в качестве назначенного будет выбран мост, который имеет минимальное значение идентификатора, то есть максимальный приоритет. В частности, для рассматриваемого варианта сети, назначенным мостом для сегмента II будет выбран мост №2, которому соответствует такое же значение этой величины, что и мосту №4. Аналогичным образом мост №5 будет выбран назначенным мостом для сегментов V и VI.

Порт назначенного моста, который используется для подключения к выбранному сегменту сети, называется назначенным портом. На рисунке 7 назначенные порты отмечены треугольником.

У корневого моста все порты являются назначенными, а их расстояние до корня полагается равным нулю. Корневого порта у корневого моста нет.

Изменение конфигурации сети по результатам выполнения алгоритма STA После того, как были определены назначенные мосты и порты, может быть выполнена процедура изменения структуры сети. В соответствии с этой процедурой, все порты мостов, которые не получили статус корневых или назначенных, должны быть переведены в заблокированное состояние. В соответствие с этой процедурой должны быть заблокированы все порты мостов №3, 4 и 6 (рисунок 4). Также должны быть заблокированы порты, которые не получили статус корневых или назначенных, на корневом и назначенных мостах.

Рисунок 4. Топология сети после применения алгоритма связующего дерева.

Протокол связующего дерева (Spanning Tree Protocol)

Для активизации протокола STP администратор должен активировать протокол, а затем задать следующие обязательные настройки на каждом коммутаторе в сети:

1. Уникальный идентификатор коммутатора, на основе которого будет получен приоритет коммутатора. Чем меньше значение идентификатора, тем выше будет приоритет коммутатора.

2. Уникальный идентификатор для каждого порта коммутатора. Чем меньше значение идентификатора, тем выше будет приоритет порта.

3. Стоимость отправки кадров через каждый порт коммутатора. Обычно коммутатор автоматически вычисляет стоимость для каждого собственного порта на основе пропускной способности подключенной к порту линии связи.

Также в зависимости от модели коммутатора администратор может дополнительно вручную задать значение следующих переменных:

1. Интервал приветствия Bridge Hello Time – это интервал между двумя посылками специального пакета BPDU (см. ниже), рассылаемого корневым коммутатором для оповещения остальных коммутаторов о том, что корневой коммутатор функционирует.

2. Максимальный возраст коммутатора Bridge Max. Age. Если пакет BPDU не будет получен от корневого коммутатора по истечении максимального времени жизни, то ваш коммутатор будет считать, что корневой коммутатор перестал функционировать, то есть произошли изменения в конфигурации сети, а затем начнет посылать собственный BPDU всем другим коммутаторам для разрешения стать корневым мостом.

Замечание: необходимо на всех коммутаторах сети значение параметра Bridge Max. Age выставлять большим значения параметра Bridge Hello Time (см. формулы ниже), иначе постоянно будут происходить ошибки конфигурации.

3. Задержка смены состояния коммутатора Bridge Forward Delay – это время, которое затрачивается не перевод любого порта из режима блокировки (blocking state) в режим функционирования (forwarding state).

Для нормального функционирования протокола STP приведенные параметры должны удовлетворять следующему условию:

![]()

После активации и осуществления необходимых настроек администратором протокол STP начинает функционировать. Чтобы выполнить все шаги, заложенные в алгоритме STA, коммутаторы, работающие по протоколу STP, обмениваются между собой сообщениями в формате, определенном стандартом IEEE 802.1d. Эти сообщения называются блоками данных протокола мостов (BPDU, Bridge Protocol Data Unit) и содержат следующие поля:

Идентификатор версии протокола (2 байта).

Коммутаторы должны поддерживать одну и ту же версию протокола STP, иначе может установиться активная конфигурация с петлями.

Тип сообщения (1 байт). Существует два типа сообщений BPDU – конфигурацион-ный BPDU, то есть заявка на возможность стать корневым коммутатором, на основании которой происходит определение активной конфигурации, и BPDU уведомления о реконфигурации, которое посылается коммутатором, обнаружившим событие, требующее проведения реконфигурации - отказ линии связи, отказ порта, изменение приоритетов коммутатора или портов.

Флаги (1 байт). Содержит два 1-битных флага: - Бит 0. Topology Change (Изменение топологии) – указывает на то, что сообщение было послано для того, чтобы сигнализировать об изменении в составе сети (сообщение реконфигурации);

- Бит 7. Topology Change Acknowledgment (Подтверждение изменения топологии) – используется для подтверждения получения сообщения реконфигурации с установленным битом 0.

Приоритет корневого коммутатора (8 байт) содержит в качестве 6 младших байт МАС-адрес корневого коммутатора и в качестве старших 2 байт идентификатор корневого коммутатора, назначенный администратором.

Стоимость корневого пути (2 байта).

Приоритет коммутатора (8 байт) содержит 6-байтовый аппаратный адрес моста, пославшего сообщение, и 2-байтовое значение заданного этому мосту идентификатора.

Идентификатор порта (2 байта). Определяет порт, через который было послано сообщение.

Возраст сообщения (2 байта). Указывает на время, прошедшее с момента отправки сообщения. Измеряется в единицах времени, кратных 0,5 секунды. Каждый коммутатор добавляет ко времени жизни пакета свое время задержки.

Максимальный возраст сообщения (2 байта). Задает ограничение возраста, по достижении которого сообщение должно быть удалено.

Интервал приветствия Bridge Hello Time (2 байта). Фиксирует временной интервал между конфигурационными сообщениями корневого моста.

Задержка смены состояний Bridge Forward Delay (2 байта). Специфицирует промежуток времени, в течение которого коммутаторы должны ожидать завершения работы алгоритма STA после изменения топологии сети. Если еще не все коммутаторы закончили работу алгоритма, то преждевременные передачи данных могут вызвать появление циклов.

Сообщения BPDU инкапсулируются стандартными кадрами протокола Канального уровня. Желательно, чтобы все коммутаторы поддерживали общий групповой адрес, с помощью которого кадры, содержащие пакеты BPDU, могли одновременно передаваться всем коммутаторам сети. В противном случае пакеты BPDU рассылаются широковещательно.

Пакеты BPDU не перенаправляются в другие сети.

Жизненный цикл протокола STP включает: процесс конфигурации, функционарование, событие требующее проведения реконфигурации, рассылка сообщения о реконфигурации.

Процесс конфигурации

Выбор корневого моста. После инициализации каждый коммутатор сначала считает себя корневым. Поэтому он начинает через интервал приветствия Bridge Hello Time генерировать через все свои порты сообщения BPDU конфигурационного типа. В них он указывает свой приоритет в качестве приоритета корневого коммутатора, расстояние до корня устанавливается в 0, а в качестве идентификатора порта указывается приоритет того порта, через который передается BPDU. Как только коммутатор получает BPDU, в котором имеется приоритет корневого коммутатора, больше его собственного, он перестает генерировать свои собственные кадры BPDU, а начинает ретранслировать только кадры нового претендента на звание корневого коммутатора. При ретрансляции кадров он наращивает расстояние до корня, указанное в пришедшем BPDU, на условное время сегмента, по которому принят данный кадр.

Выбор корневого порта. При ретрансляции кадров каждый коммутатор для каждого своего порта запоминает минимальное расстояние до корня. При завершении процедуры утановления конфигурации покрывающего дерева, каждый коммутатор находит свой корневой порт – это порт, который ближе других портов находится к корню дерева.

Выбор назначенных мостов и портов. Кроме этого, коммутаторы выбирают для каждого сегмента сети назначенный порт. Для этого они исключают из рассмотрения свой корневой порт. Далее для всех своих оставшихся портов сравнивают принятые по ним минимальные расстояния до корня. Порт с минимальным расстоянием является назначенным портом. Когда имеется несколько портов с одинаковым кратчайшим расстоянием до корневого коммутатора, выбирается порт с наименьшим идентификатором (следовательно, с наибольшим приоритетом). Все порты, кроме назначенных и корневого, переводятся в заблокированное состояние и на этом построение покрывающего дерева заканчивается.

Функционирование сети

В процессе нормальной работы корневой коммутатор продолжает генерировать служебные пакеты BPDU через интервал Bridge Hello Time, а остальные коммутаторы продолжают их принимать своими корневыми портами и ретранслировать назначенными.

Возникновение события, требующего проведение реконфигурации В процессе функционирования сети с установившейся древовидной топологией следующие события приводят к инициализации новой процедуры построения покрывающего дерева:

- если по истечении максимального времени жизни корневой порт любого коммутатора сети не получит пакет BPDU от корневого коммутатора.

- если пакет BPDU, генерируемый корневым коммутатором, будет получен любым не корневым портом любого назначенного коммутатора.

Рассылка сообщений о реконфигурации

Коммутатор, обнаруживший одно из вышеперечисленных событий, в первую очередь оповещает об этом корневой коммутатор (рисунок 5).

Рисунок 5. Схема оповещения корневого коммутатора

Как только корень узнает о происшедшем изменении, он выставляет флаг TC в сообщениях BPDU, которые он рассылает. Затем данные сообщения распространяются по всей сети. В этом случае граф сети выстраивается заново в соответствии с вышеописанным алгоритмом.

У пакета BPDU с уведомлением о реконфигурации отсутствуют все поля, кроме первых двух.

Состояния портов коммутатора

Таким образом, в процессе построения топологии сети каждый порт коммутатора проходит несколько стадий:

- Blocking (Заблокирован).

При инициализации коммутатора все порты (за исключением отключенных) автоматически переводятся в состояние "Заблокирован". В этом случае порт генерирует, принимает, обрабатывает и ретранслирует только пакеты BPDU. Все остальные пакеты не передаются.

- Listening (Прослушивание). В начальный момент работы алгоритма STA порты коммутатора переходят в состояние "Прослушивание". В этот момент пакеты BPDU от других коммутаторов еще не получены и коммутатор считает себя корневым, а все свои порты – назначенными. В этом режиме порт может находиться до истечения таймера смены состояний (Forwarding Timer). Значение таймера берется из значения переменной Bridge Forward Delay и может устанавливаться администратором (см. выше). В этом режиме порт продолжает генерировать, принимать, обрабатывать и ретранслировать только пакеты BPDU. Если в течение этого времени порт получит BPDU с лучшими параметрами, чем собственные (расстояние, идентификатор коммутатора или порта), то он перейдет в состояние "Заблокирован". В противном случае порт переводится в состояние "Обучение".

- Learning (Обучение). Порт начинает принимать пакеты и на основе адресов источника строить таблицу коммутации. Порт в этом состоянии все еще не продвигает пакеты. Порт продолжает участвовать в работе алгоритма STA, и при поступлении BPDU с лучшими параметрами переходит в состояние Blocking "Заблокирован".

- Forwarding (Продвижение). Только после двукратной выдержки по таймеру порт переходит в состояние ―Продвижение‖ и обрабатывает пакеты данных в соответствии с построенной таблицей

- Disable (Отключен). В это состояние порт переводит администратор. Отключенный порт не участвует ни в работе протокола STP, ни в продвижении пакетов данных. Порт можно также вручную включить и он сначала перейдет в состояние Blocking.

Временная диаграмма состояния портов приведена на рисунке 6.

Рисунок 6. Временная диаграмма состояния портов

Недостатки протокола STP

Можно выделить следующие основные недостатки протокола STP:

1. Медленное время восстановления (сходимости) сети после аварии. При использовании настроек по умолчанию, это время может достигать нескольких минут в небольшой сети для восстановления после простого обрыва соединения. Пока идет процесс восстановления, пользователи оторваны от сети, и большинство приложений закрывают свои сессии по тайм-ауту до того, как работа сети восстановится. С точки зрения пользователей это большое неудобство, так как они будут вынуждены переустанавливать все сессии, открытые приложениями.

2. Большое количество соединений в сети, использующей STP, находится в заблокированном состоянии и не передает данные. Таким образом, значительная часть пропускной способности сети не используется. Данные недостатки призваны устранить следующие поколения протокола STP – Rapid STP и Multiple STP, которые рассмотрены ниже.

Раздел «L2 Features» Меню «Spanning Tree»

Общие настройки STP коммутатора

Для задания общих настроек STP коммутатора в данном меню выберите ссылку «STP Bridge Global Settings» (рисунок 7).

Рисунок 7. Окно раздела «L2 Features» меню «Spanning Tree»

В представленном окне могут быть установлены следующие параметры:

- Активируйте протокол Spanning Tree установив значение поля «Spanning Tree Protocol» в «Enabled»;

- Максимальное время жизни моста может быть задано в поле «Bridge Max Age» в диапазоне от 6 до 40 сек. Значение по умолчанию равно 20 сек.;

- Интервал приветствия моста может быть задан в поле «Bridge Hello Time» в диапазоне от 1 до 10 сек. Значение по умолчанию равно 2 сек.;

- Задержка перехода в активное состояние может быть задана в поле «Bridge Forward Delay» в диапазоне от 4 до 30 сек. Значение по умолчанию равно 15 сек.;

- Приоритет моста может быть задан в поле «Bridge Priority» в диапазоне от 0 до 61440. Чем ниже значение в этом поле, тем больше вероятность того, что коммутатор станет корневым;

- Версия протокола связующего дерева может быть задана в поле «STP Version». Коммутатор поддерживает две версии– классический STP (IEEE 802.1d) и RSTP (IEEE 802.1w);

- Поле «TX Hold Count» задаёт максимальное количество пакетов приветствия (Hello packets), генерируемых за интервал Hello Time. Возможные значения поля равны от 1 до 10 сек.;

Поле «Forwarding BPDU Packets» может принимать значение Enabled или Disabled. Когда поле активно (Enabled) коммутатор ретранслируют пакеты BPDU от других устройств в сети, что и должно быть в условиях нормальной работы протокола STP.

Поэтому значение по умолчанию равно Enabled;

Поле «LBD» используется для временной блокировки протокола STP на коммутаторе, когда происходит зацикливание собственного пакета BPDU. Когда коммутатор обнаруживает, что его собственный пакет BPDU вернулся обратно, он определяет наличие петли в сети. При этом коммутатор автоматически блокирует работу протокола STP и посылает предупреждение администратору. Коммутатор перезапустит протокол STP (переведет все свои порты в состояние Discard) через время LBD Recover Time, значение которого задается в следующем поле.

Пользователь может активизировать данную функцию, выставив значения поля «LBD» в значение Enabled. По умолчанию данная функция отключена.

Для установки выбранных значений нажмите кнопку «Apply».

Поле «Default Path Cost» отображает протокол, который отвечает за расчет стоимости передачи данных через порт. В коммутаторах D-Link DES-30хх используется протокол IEEE 802.1T.

Настройки STP порта

Для настройки протокола STP на конкретном порту выберите в текущем меню ссылку «STP Port Settings» (рисунок 8).

Рисунок 8. Окно меню «Spanning Tree» ссылки «STP Port Settings»

В представленном окне поля несут следующую смысловую нагрузку:

- Поля «From» задают группу портов, для которых устанавливаются одинаковые параметры;

- Поле «Cost» (Стоимость) определяет стоимость передачи данных через порт. Значение 0 указывает на то, что стоимость порта будет рассчитываться автоматически согласно правилам протокола IEEE 802.1T. Иначе вы можете установить любое собственное в диапазоне от 1 до 2000000.

- Поле «Priority» (Приоритет) задает приоритет порта. Меньшее значение даёт большую вероятность того, что порт станет корневым;

- Поле «Migration», установленное в значение yes, позволяет порту посылать пакеты BPDU другим коммутаторам в сети, запрашивая информацию об их настройках протокола STP. Если в сети есть устройства, поддерживающие RSTP, то в результате они могут переключить некоторые или все из своих портов из режима STP в режим RSTP;

- Поле «Edge» определяет порт как пограничный при выставлении значения поля в True;

- Поле «P2P» определяет порт как порт точка-точка при выставлении значения поля в True;

- Поле «BPDU», выставленное в значение Enabled, позволяет текущему порту ретранслировать пакеты BPDU от других устройств в сети. Данное поле активно только тогда, когда в STP настройках коммутатора протокол STP деактивирован, но поле «Forwarding BPDU Packets» установлено в значение Enabled. То есть, используя данное поле, можно на коммутаторе, который не участвует в работе протокола STP, настраивать отдельные выбранные порты на возможность ретрансляции пакетов BPDU.

- Поле «LBD» позволяет активировать функцию обнаружения зацикливания пакетов BPDU на уровне конкретного порта.

Конфигурирование STP с помощью команд CLI

Ниже приведены команды для конфигурирования STP и Rapid STP с помощью CLI

Шаг 1. Активизировать STP (глобально) на коммутаторе

DES 3200:Admin#enable stp

Шаг 2. Сконфигурировать STP со следующими значениями для портов: стоимость пути (path cost) 19, приоритет (priority) 16, состояние (state) enabled для портов 1-5 коммутатора

DES 3200:Admin#config stp ports 1-5 cost 19 priority 16 state enabled

Шаг 3. Настроить таймеры STP со следующими значениями: maxage 18 и hellotime 4

DES 3200:Admin#config stp maxage 18 hellotime 4

Шаг 4. Проверка текущей конфигурации STP на коммутаторе.

DES 3200:Admin#show stp

Шаг 6. Проверка текущего состояния портов STP

DES 3200:Admin#show stp ports

Вопросы самоконтроля:

Протоколы связующего дерева (Spanning Tree Protocols)

Алгоритм выбора корневого моста

Алгоритм выбора корневых портов

Алгоритм выбора назначенных мостов

Алгоритм выбора назначенных портов

Алгоритм изменения конфигурации сети

Алгоритм процесса конфигурации протокола STP

Алгоритм функционарования протокола STP

Алгоритм событие требующее проведения реконфигурации

Алгоритм рассылка сообщения о реконфигурации

Недостатки протокола STP

Лабораторная работа № 7.

Технологии управления потоком данных в канале.

Цель работы:

Изучение способов контроля пропускной полосы подключенных к коммутатору каналов.

Порядок выполнения работы:

1. Соберите топологию сети, представленную на рисунке 1.

Рисунок 1. Топология коммутируемой сети

2. Изучите раздел «CoS» (меню «Bandwidth Control»).

3. Настройте машину #1 в качестве ftp-сервера, а машины #2, #3 и #4 в качестве ftp-клиентов.

4. Установите пропускную способность канала между коммутатором и машиной #1 равную 10 Мбит/с, средствами CLI.

5. Установите пропускные способности каналов между коммутатором и машинами #2, #3 и #4 равными соответственно 64, 128 и 256 Кбит/с.

6. Запустите на каждом клиенте процесс скачивания файла с сервера размером 20 Мб (на сервере – файл /srv/ftp/20Mb).

7. Зарегистрируйте время скачивания индивидуально у каждого клиента, а также представьте графики загруженности каждого из трёх клиентских каналов и графики загруженности буферов портов коммутатора, к которым подключены эти каналы.

Подобную статистику можно получить, используя стандартные средства мониторинга коммутатора.

8. Сделайте выводы на основе полученной информации.

Теоретический материал

Раздел «CoS» Меню «Bandwidth Control»

Данное меню используется для установки частоты передачи данных (пропускной способности) каждого порта коммутатора. Внешний вид меню приведен на рисунке 2.

Рисунок 2. Окно раздела «QoS» меню «Bandwidth Control»

Можно установить следующие параметры:

- From/To. Задаёт группу портов, к которой будут применены настройки.

- Type. Позволяет задать направление передачи трафика, к которому будут применены настройки: RX(входящий трафик), TX(исходящий трафик), Both (трафик в обоих направлениях).

- No Limit. Позволяет снять ограничения на полосу пропускания порта. Значение Enabled снимает ограничение.

- Rate. Позволяет задать полосу пропускания порта в Кбит/с. Возможные значения – от 64 до 1024000. Для того, чтобы настройки вступили в силу нажмите кнопку «Apply».

Вопросы самоконтроля:

Назначение управления трафика

Лабораторная работа № 8.

Базовые механизмы безопасности коммутаторов.

Цель работы:

Изучение технологий Trusted Hosts, IP-MAC Binding и Port Security.

Теоретический материал

Раздел «Security». Меню «Port Security»

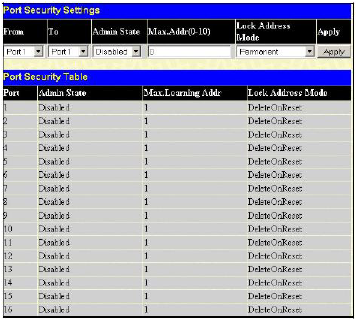

Данное меню предназначено для настройки безопасности на уровне индивидуального порта. Внешний вид меню представлен на рисунке 61.

Рисунок 61. Окно раздела «Security» меню «Port Security»

Могут быть выставлены следующие параметры:

- From/To – задаёт диапазон портов, для которых выполняются настройки;

- Admin State – активирует (Enabled) или деактивирует (Disabled) функцию безопасности, то есть блокирует таблицу коммутации для выбранных портов;

- Max. Addr (0-10) – задаёт максимальное количество аппаратных адресов, которые будут занесены в таблицу коммутации для выбранной группы портов;

- Lock Address Mode – режим блокировки – позволяет выбрать, каким образом будет реализовано блокирование таблицы коммутации:

-- Permanent – заблокированные адреса НЕ будут устаревать (удаляться) по прошествии таймаута (времени их жизни);

-- DeleteOnTimeout – заблокированные адреса будут устаревать (удаляться) по прошествии таймаута, то есть как и обычно;

-- DeleteOnReset – заблокированные адреса будут удаляться только после перезагрузки коммутатора.

Порядок выполнения работы:

1. Соберите топологию сети, представленную на рисунке 62.

Рисунок 62. Топология коммутируемой сети.

2. Изучите разделы «Ограничение количества управляющих компьютеров», «Настройка безопасности индивидуального порта» и «Технология фильтрации IP-MAC Binding» теоретического пособия.

3. Изучите раздел «Security» (меню «Trusted Hosts»).

4. Настройте коммутаторы DES-3200-10 таким образом, чтобы ими могли управлять только машины #1 и #3.

5. Проверьте выполненные настройки.

6. Изучите раздел 2.5 «Security» (меню «Port Security»).

7. Очистите таблицы коммутации на всех коммутаторах.

8. С машин #1 и #2 «пропингуйте» машину #3.

9. Убедитесь, что в таблицах коммутации не присутствует аппаратного адреса машины #4.

10. Заблокируйте на обоих коммутаторах DES-3200-10 таблицу коммутации в режиме Permanent.

11. Попытайтесь осуществить взаимодействие с 4-ым компьютером. Объясните полученный результат.

12. Изучите раздел 2.2 «Administration» (меню «IP-MAC Binding»).

13. Сбросьте блокировку таблиц коммутации.

14. Используя технологию IP-MAC Binding, настройте на коммутаторах DES-3200-10 фильтры таким образом, чтобы в сети могли работать только машины #1 и #3.

15. Сбросьте настройки коммутатора в фабричные и перезагрузите его.