- •Министерство образования и науки рф

- •1. Цели и задачи дисциплины

- •2. Место дисциплины в структуре ооп

- •3. Требования к результатам освоения дисциплины

- •4. Объем дисциплины и виды учебной работы

- •4.1 Очная полная форма обучения

- •4.3 Заочная полная форма обучения

- •4.3 Заочная сокращенная форма обучения

- •5. Содержание дисциплины

- •5.1. Содержание разделов дисциплины

- •Раздел 1 Общая проблема информационной безопасности информационных систем

- •Тема 1.1. Основные понятия информационной безопасности. Санкционированный и несанкционированный доступ. Базовые свойства информационной безопасности. Угрозы безопасности и каналы реализации угроз.

- •Тема 1.2. Основные принципы разграничения информационной безопасности. Ценность информации. Меры обеспечения безопасности компьютерных систем.

- •Раздел 2 Защита информации при реализации информационных процессов (ввод, вывод, передача, обработка, накопление, хранение)

- •Тема 2.1. Характеристика способов защиты компьютерной информации с поаппаратно-программных мер

- •Тема 2.2. Идентификация и аутентификация субъектов

- •Раздел 3 Организационное обеспечение информационной безопасности

- •Тема 3.1. Классификация политик безопасности

- •Тема 3.2. Модели контроля целостности

- •Тема 3.3. Модели контроля безопасности

- •Раздел 4 Защита информации от несанкционированного доступа

- •Раздел 5 Математические и методические средства защиты

- •Тема 5.1. Элементы теории чисел

- •Тема 5.2. Принципы криптографической защиты. Симмитричные криптосистемы.

- •Тема 5.3. Ассиметричные криптосистемы. Стандарты шифрования различных стран.

- •Раздел 6 Компьютерные средства защиты в информационных системах

- •Тема 6.1. Контроль целостности информации. Электронно-цифровая подпись

- •Тема 6.2. Хранение и распределение ключевой информации. Протоколы безопасной аутентификации пользователей

- •Тема 6.3. Защита от разрушающих программных воздействий

- •Тема 6.4. Защита информации в компьютерных сетях

- •Раздел 7 Программа информационной безопасности России и пути ее реализации

- •Тема 7.1. Руководящие документы России

- •Тема 7.2. ИНженерно-техническая защита информации

- •Тема 7.2. ИНженерно-техническая защита информации

- •Тема 7.3. Правовое обеспечение информационной безопасности

- •5.2. Разделы дисциплины и виды занятий

- •5.2.1 Очная полная форма обучения

- •5.3.2 Заочная полная форма обучения

- •5.3.3 Заочная сокращенная форма обучения

- •5.3 Перечень тем практических занятий (семинаров)

- •5.7. Разделы дисциплины и междисциплинарные связи с последующими дисциплинами

- •6. Организация самостоятельной работы студентов

- •7 . Учебно-методическое и информационное обеспечение дисциплины

- •8. Материально-техническое обеспечение дисциплины

- •9. Методические рекомендации по организации изучения дисциплины

Раздел 5 Математические и методические средства защиты

Тема 5.1. Элементы теории чисел

Контрольные вопросы:

Дайте определение сравнимости по модулю.

Приведите примеры чисел, сравнимых с 5 по модулю 7.

Что называют полным набором вычетов по модулю?

Перечислите основные свойства сравнений.

Дайте определение простого и составного числа. Приведите примеры.

Что называют канонической формой числа n.

В чем заключается задача факторизации числа n.

Факторизуйте следующие числа: 200, 143, 89.

Дайте определение наибольшего общего делителя чисел aиb.

Найдите наибольший общий делитель следующих чисел – 10 и 4, 20 и 21, 3 и 90.

Какие числа называют взаимно простыми? Приведите примеры взаимно простых чисел.

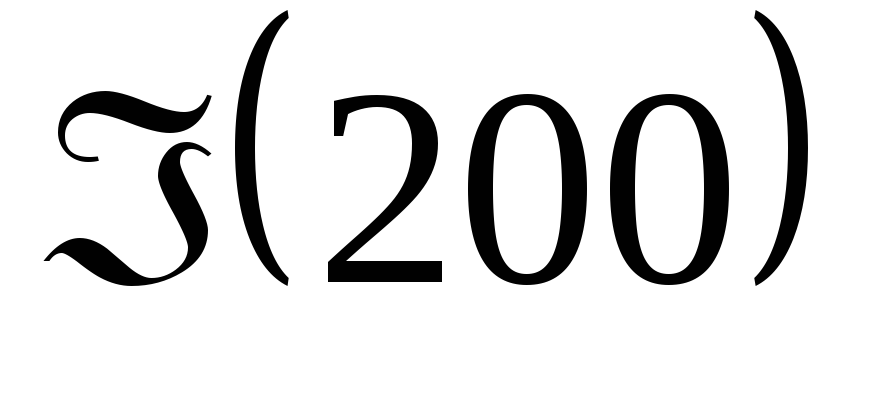

Найти

,

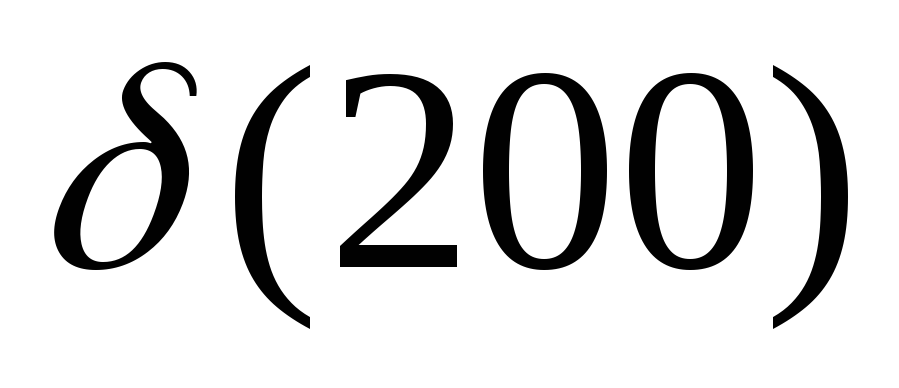

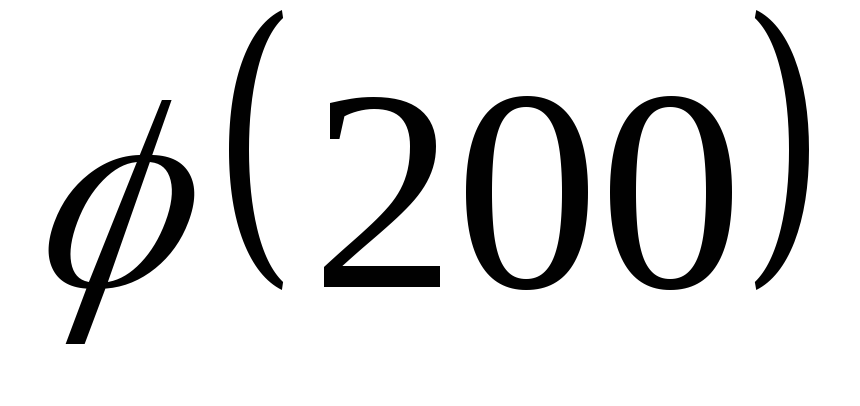

, ,

, .

.

Рекомендуемая литература:

1. Бабаш А.В. Баранова Е.К. Информационная безопасность. Лабораторный практикум. Учебное пособие. КноРус. 2012

2. Гашков С.Б., Применко Э.А., Черепнев М.А. Криптографические методы защиты информации. Учебное пособие. Aacademia. 2010.

3. Клейменов С.А. Мельников В.П. Петраков А.М. Информационная безопасность и защита информации. Учебное пособие. Academia. 2011

Тема 5.2. Принципы криптографической защиты. Симмитричные криптосистемы.

Контрольные вопросы:

Что понимают под криптографией?

Дайте определение ключа шифрования.

Что понимают под криптоанализом?

Приведите примеры криптоаналитических атак. Кратко охарактеризуйте их.

Какие требования предъявляются к стойким шифрам, используемым для криптографической защиты информации?

Сформулируйте закон Керхоффа.

Охарактеризуйте подход к криптографической защите, используемый в симметричных криптосистемах.

Перечислите недостатки симметричных криптосистем.

Охарактеризуйте шифры замены.

В чем отличие методов моноалфавитной замены от методов многоалфавитной замены? Приведите примеры шифров каждого из этих классов.

Опишите подход к шифрованию, используемый в шифре Цезаря.

В чем заключается разница между шифром Цезаря и простой моноалфавитной заменой?

В чем заключаются сходство и различие шифров Цезаря, Гронсфельда и Вижинера. Попарно сравните данные шифры.

Опишите подход к криптографической защите, используемый в шифре Вернама? В чем его недостатки?

В чем заключается шифрование методами перестановки?

Опишите подход к шифрованию методами перестановки, основанный на маршрутах Гамильтона.

В чем заключается подход к шифрованию методом гаммирования?

Дайте определение гаммы шифра.

Что является ключом шифрования в шифрах гаммирования?

Опишите линейный конгруэнтный метод формирования псевдослучайных последовательностей.

Как выполняется криптоанализ, основанный на исследовании частотности символов в тексте?

Приведите примеры симметричных алгоритмов шифрования.

Рекомендуемая литература:

1. Бабаш А.В. Баранова Е.К. Информационная безопасность. Лабораторный практикум. Учебное пособие. КноРус. 2012

2. Гашков С.Б., Применко Э.А., Черепнев М.А. Криптографические методы защиты информации. Учебное пособие. Aacademia. 2010.

3. Клейменов С.А. Мельников В.П. Петраков А.М. Информационная безопасность и защита информации. Учебное пособие. Academia. 2011

Тема 5.3. Ассиметричные криптосистемы. Стандарты шифрования различных стран.

Контрольные вопросы:

Опишите схему шифрования информации в алгоритме DES. Какие основные этапы включает данный алгоритм?

Каков размер ключа шифрования алгоритма DES?

Охарактеризуйте основные режимы шифрования алгоритма DES.

Перечислите режимы работы Российского стандарта симметричного шифрования ГОСТ 28147-89.

Что понимают под таблицей замен и узлом замены в ГОСТ 28147-89?

В чем заключается отличие асимметричных криптосистем от симметричных?

Что собой представляет ключевая пара?

Охарактеризуйте подход к криптографической защите, используемый в асимметричных криптосистемах.

На каком из ключей происходит шифрование информации в асимметричных криптосистемах, а на каком дешифрование?

Перечислите требования Диффи-Хеллмана к реализации асимметричных криптосистем.

Дайте определение однонаправленной функции и однонаправленной функции с «потайным входом».

Приведите примеры однонаправленных функций.

Приведите примеры асимметричных алгоритмов шифрования.

Опишите схему формирования открытого и закрытого ключей в алгоритме шифрования RSA.

Опишите схему шифрования и дешифрования информации в алгоритме RSA.

Приведите несколько примеров ключевых пар RSA.

Рекомендуемая литература:

1. Бабаш А.В. Баранова Е.К. Информационная безопасность. Лабораторный практикум. Учебное пособие. КноРус. 2012

2. Гашков С.Б., Применко Э.А., Черепнев М.А. Криптографические методы защиты информации. Учебное пособие. Aacademia. 2010.

3. Клейменов С.А. Мельников В.П. Петраков А.М. Информационная безопасность и защита информации. Учебное пособие. Academia. 2011