- •Лекция

- •Система защиты информации от несанкционированного доступа

- •Подсистемы и требования

- •Подсистемы и требования

- •Подсистемы и требования

- •Подсистемы и требования

- •Подсистемы и требования

- •Подсистема управления доступом

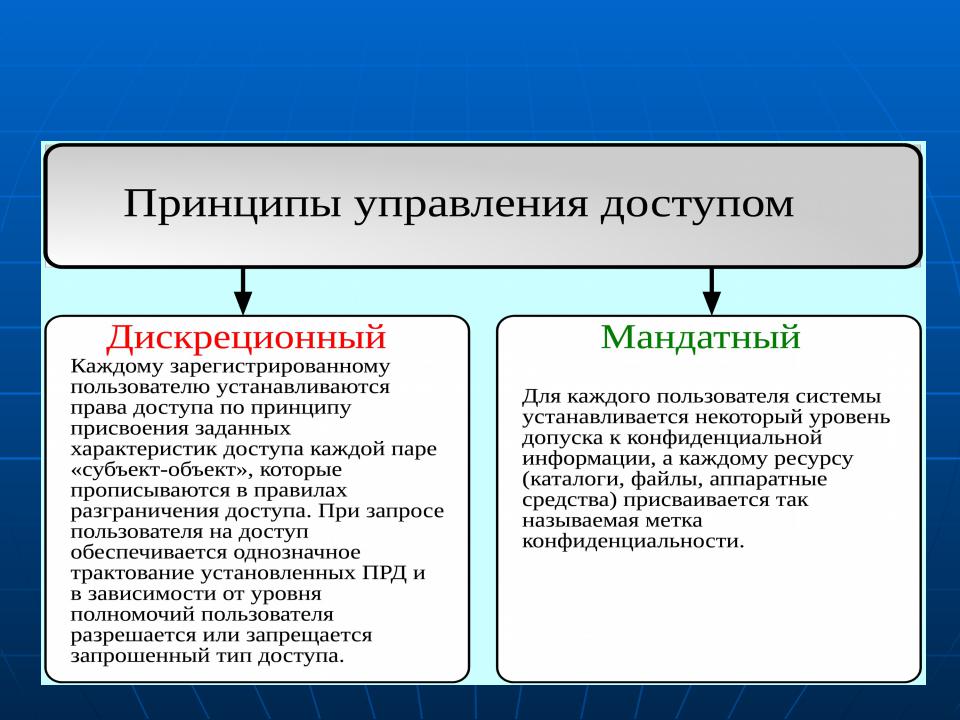

- •Принципы управления доступом

- •При дискреционной модели

- •В рамках мандатного механизма каждому субъекту (пользователю, приложению и т.д.) и каждому объекту

- •Подсистема управления доступом для КИ:

- •Подсистема управления доступом для ГТ:

- •Должна осуществляться идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ:

- •Подсистема регистрации и учета

- •Подсистема регистрации и учета для КИ:

- •Для АС класса 1Г

- •должна осуществляться регистрация выдачи печатных (графических) документов на "твердую" копию.

- •должна осуществляться регистрация попыток доступа программных средств (программ, процессов, задач, заданий) к защищаемым

- •должен проводиться учет всех защищаемых носителей информации с помощью их маркировки и с

- •Подсистема регистрации и учета для ГТ:

- •Должна осуществляться регистрация выдачи печатных (графических) документов на "твердую" копию. Выдача должна сопровождаться

- •Должна осуществляться регистрация запуска (завершения) программ и процессов (заданий, задач), предназначенных для обработки

- •Должна осуществляться регистрация попыток доступа программных средств (программ, процессов, задач, заданий) к защищаемым

- •Должна осуществляться регистрация попыток доступа программных средств к следующим дополнительным защищаемым объектам доступа:

- •Должна осуществляться регистрация изменений полномочий субъектов доступа и статуса объектов доступа.

- •Должен проводиться учет всех защищаемых носителей информации с помощью их маркировки и с

- •Должен осуществляться автоматический учет создаваемых защищаемых файлов с помощью их дополнительной маркировки, используемой

- •Подсистема обеспечения целостности

- •Подсистема обеспечения целостности для КИ:

- •должна осуществляться физическая охрана СВТ (устройств и носителей информации), предусматривающая контроль доступа в

- •Подсистема обеспечения целостности для ГТ:

- ••целостность программной среды обеспечивается отсутствием в АС средств разработки и отладки программ; 3А,

- •Должно проводиться периодическое тестирование функций СЗИ НСД при изменении программной среды и персонала

- •Должны использоваться сертифицированные средства защиты. Их сертификацию проводят специальные сертификационные центры или специализированные

- •Подсистема криптографической защиты

- •Криптографическая подсистема для ГТ:

- •Аппаратный контроллер

- •Считыватель информации

- •Персональный идентификатор пользователя

- •Дополнительные механизмы защиты от несанкционированного доступа к ПЭВМ

- •периодическое осуществление проверки целостности системных файлов, в том числе файлов программной части системы

Лекция

Типовая структура и состав системы защиты информации от НСД. Способы и механизмы защиты, реализуемые с использованием таких систем.

Система защиты информации от несанкционированного доступа

Комплекс организационных мер и программно-технических (в том числе криптографических) средств защиты от несанкционированного доступа к информации в автоматизированных системах

Средство защиты от НСД

Программное, техническое или программно-техническое средство, предназначенное для предотвращения или существенного затруднения несанкционированного доступа

Подсистемы СЗИ НСД

управления доступом; регистрации и учета; криптографической; обеспечения целостности.

РД Защита от несанкционированного доступа к информации. Термины и определения.

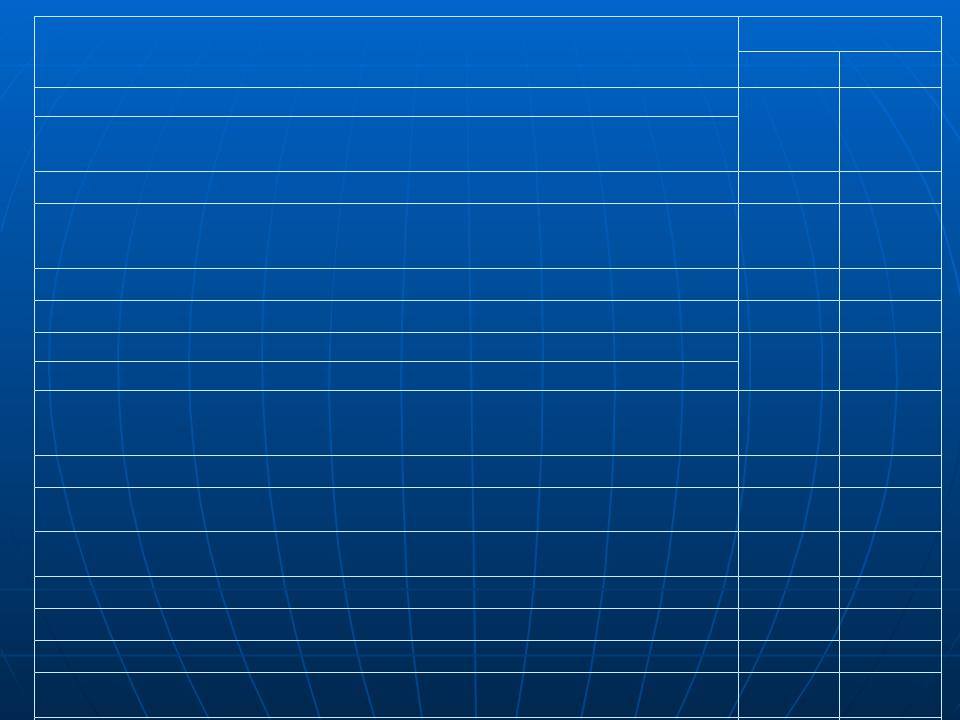

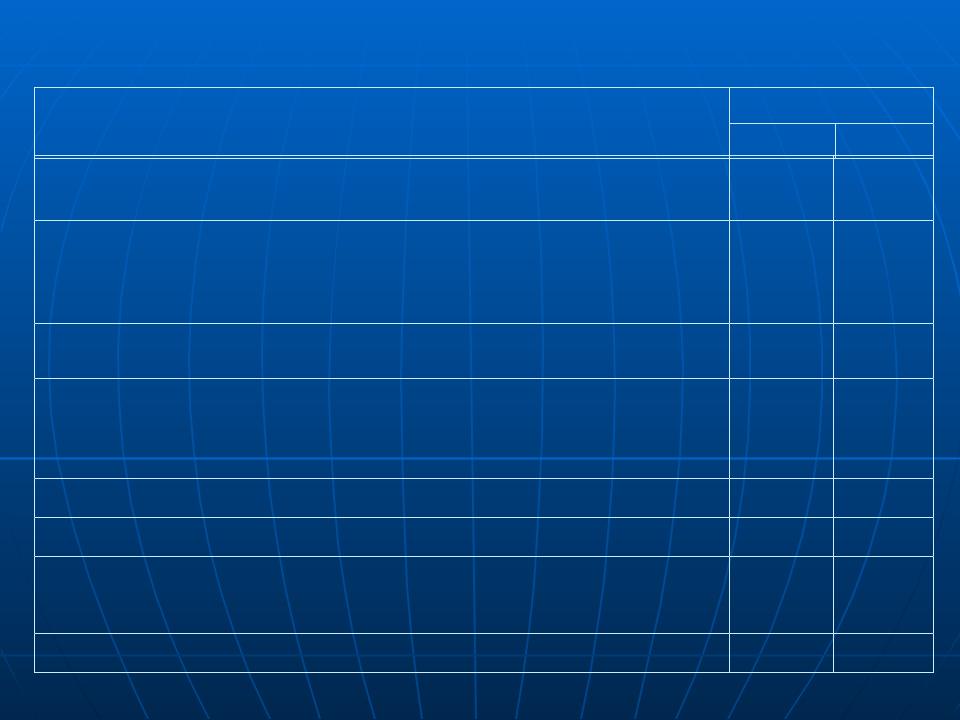

Подсистемы и требования |

|

Классы |

|

3Б |

3А |

||

1. Подсистема управления доступом |

|||

|

|

||

|

|

|

|

1.1. Идентификация, проверка подлинности и контроль доступа субъектов: |

|

|

|

в систему |

+ |

+ |

|

к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ |

- |

- |

|

к программам |

- |

- |

|

к томам, каталогам, файлам, записям, полям записей |

- |

- |

|

1.2. Управление потоками информации |

- |

- |

|

2. Подсистема регистрации и учета |

|

|

|

2.1. Регистрация и учет: |

|

|

|

|

|

|

|

входа/выхода субъектов доступа в/из системы (узла сети) |

+ |

+ |

|

выдачи печатных (графических) выходных документов |

- |

+ |

|

|

|

|

|

запуска/завершения программ и процессов (заданий, задач) |

- |

- |

|

доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, |

- |

- |

|

передачу по линиям и каналам связи |

|

|

|

доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, |

- |

- |

|

внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей |

|

|

|

изменения полномочий субъектов доступа |

- |

- |

|

создаваемых защищаемых объектов доступа |

- |

- |

|

2.2. Учет носителей информации |

+ |

+ |

|

2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и |

- |

+ |

|

внешних накопителей |

|

|

Подсистемы и требования |

Классы |

||

3Б |

3А |

||

3. Криптографическая подсистема |

|||

|

|

||

|

|

|

|

3.1. Шифрование конфиденциальной информации |

- |

- |

|

|

|

|

|

3.2. Шифрование информации, принадлежащей различным субъектам доступа |

- |

- |

|

(группам субъектов) на разных ключах |

|||

|

|

||

3.3. Использование аттестованных (сертифицированных) криптографических |

- |

- |

|

средств |

|||

|

|

||

4. Подсистема обеспечения целостности |

|

|

|

4.1. Обеспечение целостности программных средств и обрабатываемой |

+ |

+ |

|

информации |

|||

|

|

||

4.2. Физическая охрана средств вычислительной техники и носителей информации |

+ |

+ |

|

4.3. Наличие администратора (службы) защиты информации в АС |

- |

- |

|

4.4. Периодическое тестирование СЗИ НСД |

+ |

+ |

|

|

|

|

|

4.5. Наличие средств восстановления СЗИ НСД |

+ |

+ |

|

4.6. Использование сертифицированных средств защиты |

- |

+ |

|

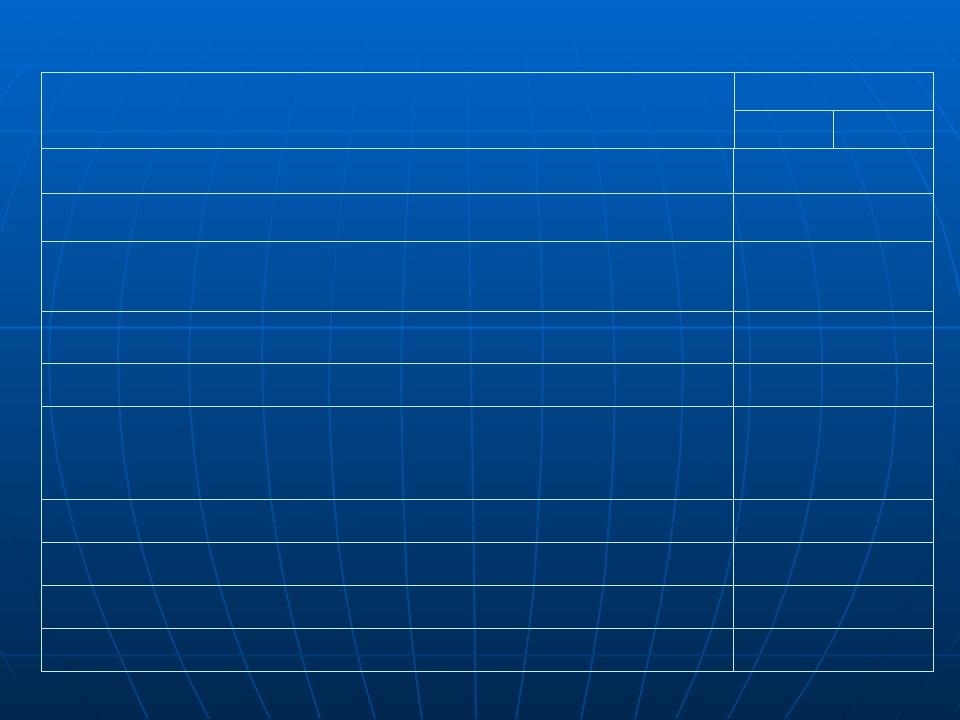

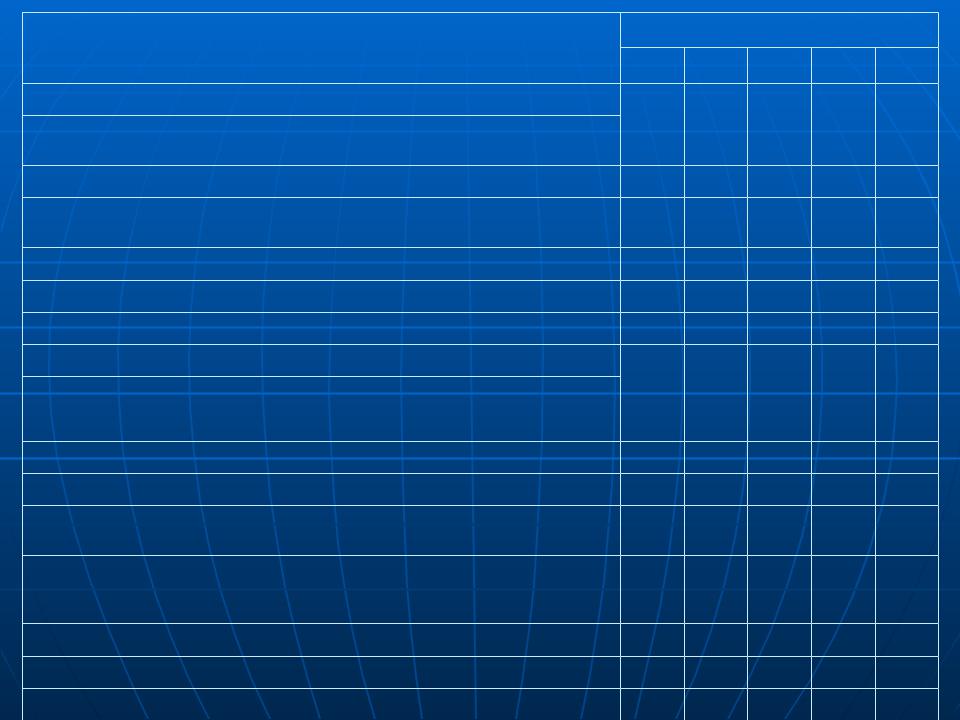

Подсистемы и требования |

|

Классы |

|

2Б |

2А |

||

|

|||

1. Подсистема управления доступом |

|

|

|

1.1. Идентификация, проверка подлинности и контроль доступа субъектов: |

+ |

+ |

|

в систему |

|||

|

|

|

|

к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ |

- |

- |

|

к программам |

- |

- |

|

|

|

|

|

к томам, каталогам, файлам, записям, полям записей |

- |

- |

|

1.2. Управление потоками информации |

- |

- |

|

|

|

|

|

2. Подсистема регистрации и учета |

|

|

|

2.1. Регистрация и учет: |

|

|

|

входа/выхода субъектов доступа в/из системы (узла сети) |

+ |

+ |

|

выдачи печатных (графических) выходных документов |

- |

+ |

|

запуска/завершения программ и процессов (заданий, задач) |

- |

- |

|

доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, |

- |

- |

|

передачу по линиям и каналам связи |

|||

|

|

||

|

|

|

|

доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, |

- |

- |

|

внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей |

|||

|

|

||

изменения полномочий субъектов доступа |

- |

- |

|

создаваемых защищаемых объектов доступа |

- |

- |

|

2.2. Учет носителей информации |

+ |

+ |

|

2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и |

- |

+ |

|

внешних накопителей |

|||

|

|

|

|

Подсистемы и требования |

|

Классы |

|

|

|

|

|

|

|

||

|

|

|

|

|

2Б |

2А |

3. Криптографическая подсистема |

|

|

|

|

||

3.1. Шифрование конфиденциальной информации |

|

|

- |

- |

||

|

|

|

|

|

||

3.2. Шифрование информации, принадлежащей |

различным |

субъектам доступа |

- |

- |

||

(группам субъектов) на разных ключах |

|

|

||||

|

|

|

|

|||

|

|

|

|

|

|

|

3.3. |

Использование |

аттестованных (сертифицированных) |

криптографических |

- |

- |

|

средств |

|

|

|

|||

|

|

|

|

|

||

|

|

|

|

|

||

4. Подсистема обеспечения целостности |

|

|

|

|

||

4.1. |

Обеспечение |

целостности программных |

средств |

и обрабатываемой |

+ |

+ |

информации |

|

|

|

|||

|

|

|

|

|

||

4.2. Физическая охрана средств вычислительной техники и носителей информации |

+ |

+ |

||||

|

|

|

||||

4.3. Наличие администратора (службы) защиты информации в АС |

- |

- |

||||

4.4. Периодическое тестирование СЗИ НСД |

|

|

+ |

+ |

||

4.5. Наличие средств восстановления СЗИ НСД |

|

|

+ |

+ |

||

4.6. Использование сертифицированных средств защиты |

|

- |

+ |

|||

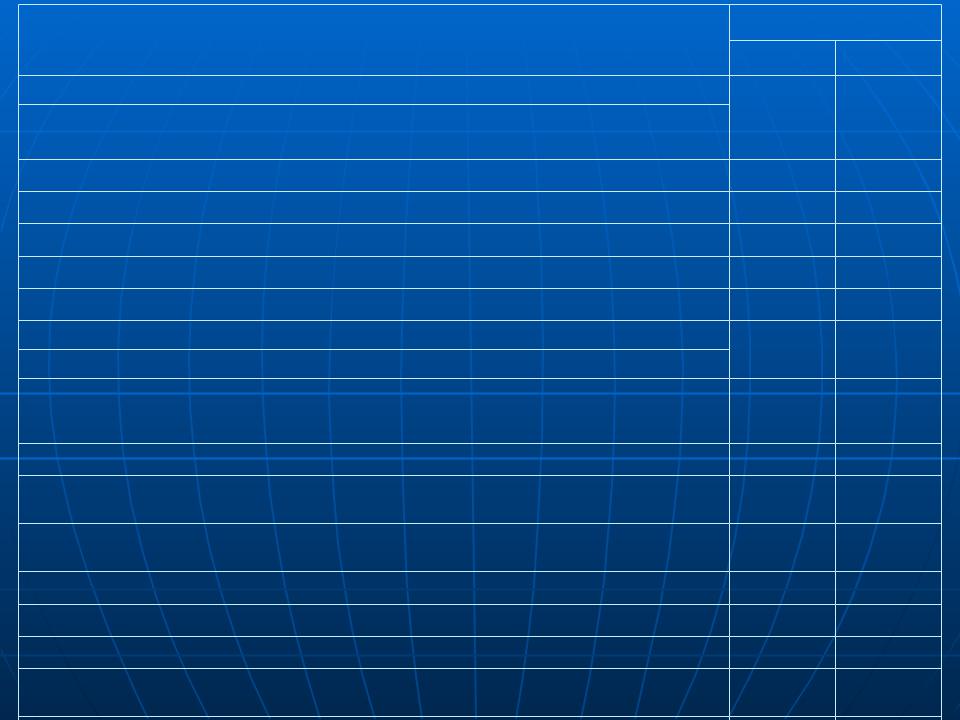

Подсистемы и требования |

|

|

Классы |

|

|

|

1Д |

1Г |

1В |

1Б |

1А |

||

1. Подсистема управления доступом |

||||||

|

|

|

|

|

||

1.1. Идентификация, проверка подлинности и контроль доступа |

|

|

|

|

|

|

субъектов: |

|

|

|

|

|

|

в систему |

+ |

+ |

+ |

+ |

+ |

|

к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним |

- |

+ |

+ |

+ |

+ |

|

устройствам ЭВМ |

||||||

|

|

|

|

|

||

к программам |

- |

+ |

+ |

+ |

+ |

|

к томам, каталогам, файлам, записям, полям записей |

- |

+ |

+ |

+ |

+ |

|

1.2. Управление потоками информации |

- |

- |

+ |

+ |

+ |

|

2. Подсистема регистрации и учета |

|

|

|

|

|

|

2.1. Регистрация и учет: |

|

|

|

|

|

|

входа/выхода субъектов доступа в/из системы (узла сети) |

+ |

+ |

+ |

+ |

+ |

|

выдачи печатных (графических) выходных документов |

- |

+ |

+ |

+ |

+ |

|

запуска/завершения программ и процессов (заданий, задач) |

- |

+ |

+ |

+ |

+ |

|

доступа программ субъектов доступа к защищаемым файлам, |

- |

+ |

+ |

+ |

+ |

|

включая их создание и удаление, передачу по каналам связи |

||||||

|

|

|

|

|

||

доступа программ субъектов доступа к терминалам, ЭВМ, узлам |

|

|

|

|

|

|

сети ЭВМ, каналам связи, внешним устройствам ЭВМ, |

- |

+ |

+ |

+ |

+ |

|

программам, томам, каталогам, файлам, записям, полям записей |

|

|

|

|

|

|

изменения полномочий субъектов доступа |

- |

- |

+ |

+ |

+ |

|

|

|

|

|

|

|

|

создаваемых защищаемых объектов доступа |

- |

- |

+ |

+ |

+ |

|

2.2. Учет носителей информации |

+ |

+ |

+ |

+ |

+ |

Подсистемы и требования |

|

|

Классы |

|

|

|

1Д |

1Г |

1В |

1Б |

1А |

||

|

||||||

3. Криптографическая подсистема |

|

|

|

|

|

|

3.1. Шифрование конфиденциальной информации |

- |

- |

- |

+ |

+ |

|

|

|

|

|

|

|

|

3.2. Шифрование информации, принадлежащей различным субъектам |

- |

- |

- |

- |

+ |

|

доступа (группам субъектов) на разных ключах |

||||||

|

|

|

|

|

||

3.3. Использование аттестованных (сертифицированных) |

- |

- |

- |

+ |

+ |

|

криптографических средств |

||||||

|

|

|

|

|

||

4. Подсистема обеспечения целостности |

|

|

|

|

|

|

4.1. Обеспечение целостности программных средств и обрабатываемой |

+ |

+ |

+ |

+ |

+ |

|

информации |

||||||

|

|

|

|

|

||

4.2. Физическая охрана средств вычислительной техники и носителей |

+ |

+ |

+ |

+ |

+ |

|

информации |

||||||

|

|

|

|

|

||

4.3. Наличие администратора (службы) защиты информации в АС |

- |

- |

+ |

+ |

+ |

|

4.4. Периодическое тестирование СЗИ НСД |

+ |

+ |

+ |

+ |

+ |

|

4.5. Наличие средств восстановления СЗИ НСД |

+ |

+ |

+ |

+ |

+ |

|

4.6. Использование сертифицированных средств защиты |

- |

- |

+ |

+ |

+ |

Подсистема управления доступом

Назначение - защита ПЭВМ от посторонних пользователей, управление доступом к объектам доступа и организация совместного их использования зарегистрированными пользователями в соответствии с установленными правилами разграничения доступа.

Обеспечивается:

идентификацией (сравнением предъявленного идентификатора с перечнем зарегистрированных на ПЭВМ)

персональные идентификаторы типа Touch Memory;

аутентификацией (подтверждением подлинности), которая обычно осуществляется путем ввода пароля определенной длины.

Принципы управления доступом

Принципы управления доступом