Інвентаризація служби імен NetBios

Для замены IP-адресов машин их именами NetBIOS можно воспользоваться информацией, полученной при исследовании сети с помощью ping-запросов (см., "Предварительный сбор данных и сканирование"). В большинстве случаев IP-адреса и имена NetBIOS взаимозаменяемы (например, адрес \\192.168.202.5 может быть эквивалентом имени \\SERVER_NAME). Для удобства злоумышленник может в своей системе добавить соответствующие значения в файл %systemroot%\system32\drivers\etc\LMHOSTS с добавлением синтаксиса #PRE, после чего выполнить из командной строки команду nbtstat -R, чтобы перезагрузить таблицу имен. После этой операции при атаках можно использовать имена NetBIOS, которые будут преобразованы в IР-адреса, сохраненные в файле LMHOSTS.

Будьте осторожны при организации сеанса работы с использованием IP-адресов вместо имен NetBIOS. Все последующие команды необходимо запускать для конкретной удаленной машины. Например, если вы установили "нулевой" сеанс (null session) по адресу \\192.168.2.5, а затем попытались извлечь информацию, используя имя NetBIOS той же системы, то ничего не получится. Windows запоминает, какое имя было указано, даже если пользователь сам это забыл!

![]() Отключите

и

заблокируйте

эти

службы!

Отключите

и

заблокируйте

эти

службы!

Конечно же, единственной мерой противодействия относительно любого уязвимого места является отключение служб, перечисленных в табл. 1. Покажем, насколько уязвимыми становятся системы, в которых не отключены эти службы по техническим причинам или из-за принятой политики. Также продемонстрируем специальные меры для уменьшения риска, который появляется при запуске этих служб. Если все-таки перечисленные выше службы работают в вашей системе, а особенно службы на основе протокола SMB (поверх NetBIOS или поверх TCP), то такая система всегда подвергается определенному риску компрометации.

Конечно, не менее важно заблокировать доступ к службам через внешние сетевые шлюзы. Эти службы в своем большинстве разрабатывались для работы в локальной сети без проверки прав доступа. Если они доступны через Internet, то взлом сети становится вопросом времени — это почти гарантировано.

И последним в списке, но не последним по значению является необходимость создания эшелонированной системы защиты. Доступ к службам необходимо ограничивать и на уровне отдельных хостов. Отличным средством для достижения этой цели является применение программного брандмауэра Internet Connection Firewall (ICF), который входит в состав последних версий Windows.

Первое, что удаленный взломщик попытается сделать в хорошо защищенной сети систем Windows Server 2003, — это узнать конфигурацию сети. Поскольку системы Windows Server 2003 все еще очень зависимы от службы имен NetBIOS (NBNS, которая использует UDP-порт 137), этот процесс иногда называется "инвентаризация сети NetBIOS". Доступно множество средств и методов обмена информацией по протоколу NetBIOS, большинство из которых встроены в сами операционные системы семейства Windows NT. Их и опишем сначала, а затем перейдем к средствам, разработанными другими компаниями.

![]() Инвентаризация

доменов с помощью команды net

view

Инвентаризация

доменов с помощью команды net

view

|

Популярность |

9 |

|

Простота |

10 |

|

Опасность |

2 |

|

Степень риска |

7 |

|

Популярность ‑ |

частота использования против реальных целей: 1 - очень редко, 10 - широко распространено |

|

Простота ‑ |

уровень знаний, необходимый для проведения атаки: 1 -отсутствие навыков, 10 - опытный программист |

|

Опасность ‑ |

потенциальный ущерб от атаки: 1 - потеря незначительной информации, 10 - получения прав суперпользователя |

|

Степень риска ‑ |

среднее от вышеуказанных показателей |

Команда net view — отличный пример встроенного средства инвентаризации. Это очень простая утилита, запускаемая из командной строки, которая выводит список всех доменов сети и всех хостов этих доменов. Ниже показано, как можно инвентаризовать все домены сети, используя команду net view.

Можно обойтись и без использования командной строки — программа Network Neighborhood (Сетевое окружение) предоставляет ту же информацию, что и приведенные команды. Но из-за низкой скорости обновления списков в этой программе использование утилит командной строки является более удобным и быстрым.

![]() Получение

таблицы имен NetBIOS

с помощью программ

nbtstat

и

nbtscan

Получение

таблицы имен NetBIOS

с помощью программ

nbtstat

и

nbtscan

|

Популярность |

8 |

|

Простота |

9 |

|

Опасность |

1 |

|

Степень риска |

6 |

Ещё одна удобная встроенная программа nbtstat позволяет получить из удаленной системы таблицу имен NetBIOS, из которой, как видно из следующего примера, содержится огромное количество информации.

Программа nbtstat позволяет узнать имя системы (CAESARS), домена или рабочей группы, в которой она находится (VEGAS2) и МАС-адреса. Эти объекты можно различать по их суффиксу NetBIOS (двузначное шестнадцетеричное число справа от имени) (см. табл. 4.2). В строке "Тип имени" присутствуют имена двух типов: уникальное (U) или групповое (G).

В этом отчете не дано никакой информации о запущенных службах. Как правило, в системах Windows 2000 при запущенном сервере IIS в этой таблице будет присутствовать запись INet~Services.

Записи столбца "тип имени" в табл. 4.2 также имеют свои значения (см. табл. 4.3).

![]() Сканирование

таблиц имен NetBIOS

с помощью программы nbtscan

Сканирование

таблиц имен NetBIOS

с помощью программы nbtscan

|

Популярность |

9 |

|

Простота |

10 |

|

Опасность |

2 |

|

Степень риска |

7 |

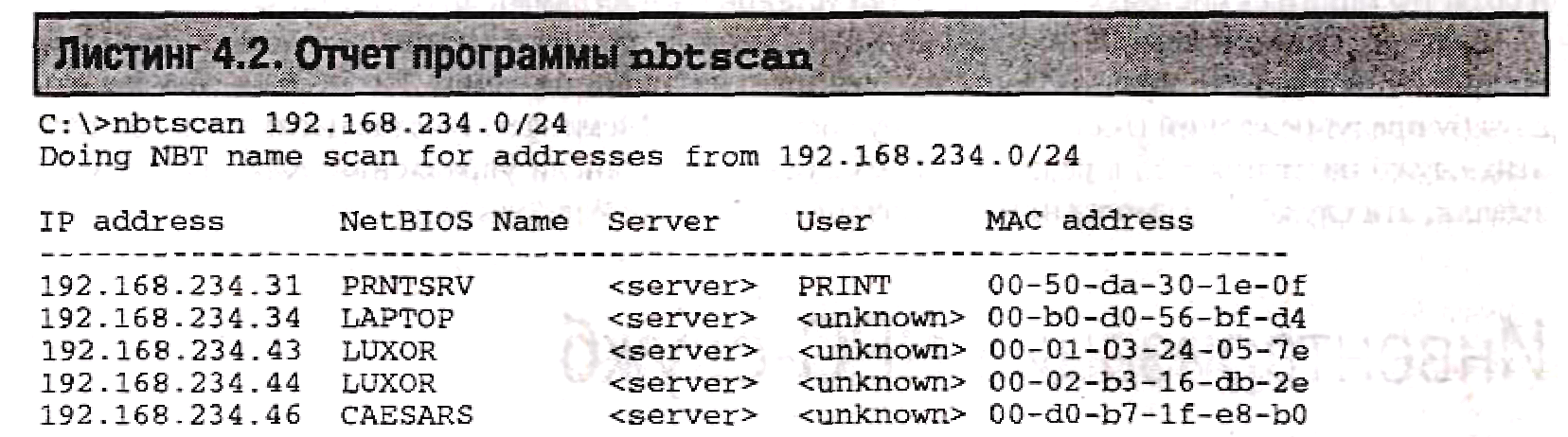

Программа nbtstat имеет два недостатка: она не может работать на нескольких узлах одновременно и выводит данные в довольно сложном формате. Этих недостатков лишена бесплатная программа nbtscan, написанная Аллой Безручко (Alla Bezroutchko). Программа nbtscan быстро собирает данные таблиц NetBIOS по всей сети и выводит их в удобном формате.

Обратите внимание, что только сервер PRNTSRV указывает на пользователя, прошедшего аутентификацию. Это единственный компьютер под управлением Windows 2000 по данным отчета, что подчеркивает важность высказанного выше замечания о том, что в таблицах имен NetBIOS систем Windows Server 2003 теперь по умолчанию не выдается информации об именах учетных записей. В любом случае, программа nbtscan представляет хорошую возможность быстро выявить узлы сети, работающие под управлением системы Windows. Попробуйте применить эту программу для вашей сети класса С и вы поймете, о чем речь. Из-за капризов службы NBNS выполнение данной программы через Internet может привести к ошибочным результатам.

![]() Инвентаризация

контроллеров домена

Инвентаризация

контроллеров домена

|

Популярность |

9 |

|

Простота |

10 |

|

Опасность |

2 |

|

Степень риска |

7 |

Для дальнейшего углубления в сетевую структуру Windows Server 2003 воспользуемся утилитой nltest из пакета Windows Server2003 Support Tools (устанавливается из каталога \support\tools лицензионного компакт-диска Windows Server 2003). Рассмотрим на следующем примере, каким образом программа nltest выявляет контроллеры домена (хранилища идентификационных данных сети Windows Server 2003) в домене систем под управлением Windows Server 2003.

![]() Меры

противодействия инвентаризации сетей

NetBIOS

Меры

противодействия инвентаризации сетей

NetBIOS

Во всех описанные выше методах инвентаризации используются UDP-порт 137 службы имен NetBIOS. Желательно закрыть доступ к этим портам с помощью маршрутизатора, брандмауэра или другого сетевого шлюза. На уровне узла необходимо соответствующим образом сконфигурировать фильтры IPSec или установить программный брандмауэр.

Если доступ к системе NBNS должен быть открыт, то единственный способ сохранения конфиденциальности пользовательских данных из таблицы имен NetBIOS — отключить службу предупреждений (Alerter) и службу сообщений (Messenger) на отдельных узлах. Запуск этих служб настраивается в разделе Службы (Services) панели управления. Эти службы по умолчанию отключены в системах Windows Server 2003.