Носов В.В. "Технології аудиту інформаційних систем"

Лекція 9. Інвентаризація служб DNS, SNMP, Active Directory Windows

Навчальні питання

1. Доступ до даних за допомогою служби DNS

2. Інвентаризація SNMP

3. Інвентаризація служби Active Directory

Час: 2 акад. г.

Література

-

Скрембрей Джоел, Мак-Клар Стюарт. Секреты хакеров. Безопасность Windows Server 2003 - готовые решения.: Пер. с англ. - М.: Издательский дом "Вильямс", 2004. с.

-

Мак-Клар Стюарт, Скрембрей Джоел, Курц Джордж. Секреты хакеров. Безопасность сетей – готовые решения. :Пер. с англ. – М.: Издательский дом "Вильямс", 2002. с. 87 – 117.

Вступ

Продолжим рассмотрение методов и средств сбора информации об узлах сети Windows.

-

Доступ до даних за допомогою служби dns

Как было ранее изложено, одним из первоисточников начальной информации являются сведения, предоставляемые службой имен доменов (DNS). Служба DNS представляет собой стандартный протокол Internet для преобразования IP-адресов в более удобные для человека названия, например amazon.com. Поскольку пространство имен службы Windows 2000 Active Directory (AD) основано на DNS, компания Microsoft полностью обновила реализацию сервера DNS, чтобы он соответствовал потребностям службы Active Directory и наоборот.

Для поиска клиентами Windows 2000 таких сервисов домена, как AD и Kerberos, Windows 2000 предоставляет запись DNS SRV (RFC 2052), которая позволяет обнаруживать серверы по типу службы (например, Global Catalog, Kerberos или LDAP1) и протоколу (например, TCP). Таким образом, простой перенос зоны может дать много интересной информации о сети.

![]() Перенос

зоны в Windows

2000

Перенос

зоны в Windows

2000

|

Популярность |

5 |

|

Простота |

9 |

|

Опасность |

2 |

|

Степень риска |

5 |

Выполнять перенос зоны лучше всего с помощью встроенной утилиты nslookup. В следующем примере перенос зоны выполняется для домена labface.org под управлением Windows 2000 (для краткости и удобочитаемости текст примера отредактирован).

В соответствии с документом RFC 2052, записи SRV должны иметь следующий формат.

Служба.Протокол.Имя ttl Класс srv Приоритет Вес Порт Получатель

Из полученного файла злоумышленник может выяснить такие простые данные, как размещение сервиса глобального каталога домена (_gc._tcp), контроллеров доменов, использующих аутентификацию по протоколу Kerberos (_kerberos._tcp), LDAP-серверов (_ldap._tcp) и соответствующие номера портов (здесь показаны только примеры для протокола TCP).

![]() Запрет

переноса зоны

Запрет

переноса зоны

|

Бюллетень |

Нет |

|

BID |

Нет |

|

Исправлено в SP |

Нет |

|

Фиксируется |

Нет |

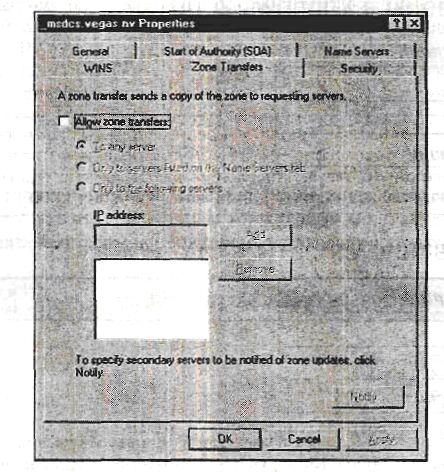

Как можно догадаться, по умолчанию в системах Windows 2000 разрешается выполнять перенос зоны для любого сервера. В реализации DNS для систем Windows Server 2003 перенос зоны по умолчанию запрещен, как показано на рис. 1. Показанное на рисунке окно появляется при выборе опции Properties (Свойства) для выбранной прямой зоны просмотра (в данном случае это labface.org) в консоли DNS Management (Управление DNS).

Рис. 1. В Windows Server 2003 переносы зоны запрещены по умолчанию

Хотя рекомендуется использовать запрет переноса зоны (см. рис. 1), но вполне реально, что для вторичных DNS-серверов потребуется регулярное обновление информации о зоне. Нет ничего страшного в разрешении переноса зоны для авторизованных серверов.

В системах Windows Server 2003 переносы зоны запрещены по умолчанию.

Хотя следующая команда и не работает для реализации службы DNS под Windows, но она позволяет определить версию сервера, на котором запущена BIND DNS.

nslookup -q=txt -class=CHAOS version.bind.