Заходи протидії інвентаризації smb-служб Windows

Теперь мы обсудим преимущества систем Windows XP и Windows Server 2003, благодаря которым можно больше не беспокоиться о значении параметра RestrictAnonymous.

![]() Меры

противодействия инвентаризации с

помощью SMB

Меры

противодействия инвентаризации с

помощью SMB

|

Бюллетень |

Нет |

|

BID |

Нет |

|

Исправлено в SP |

Нет |

|

Фиксируется |

Нет |

Инвентаризацию информации хоста под управлением Windows Server 2003 можно предотвратить несколькими способами:

заблокировать доступ к TCP-портам 139 и 445 на уровне сети или узла;

отключить SMB-службы;

установить правильное значение параметра Network Access (Доступ по сети) в Security Policy.

Конечно, лучше всего ограничить доступ злоумышленника к этим службам с помощью сетевого брандмауэра. Для ограничения доступа к SMB (см., "Возможности и средства защиты в системах Windows") и создания дополнительной "линии обороны" стоит также подумать об использовании фильтров IPSec на отдельных узлах на случай взлома брандмауэра. Обсудим эти два способа более подробно.

Отключение службы SMB

В действительности, отключение службы SMB в системах Windows Server 2003 может оказаться непростой задачей. Откройте панель управления Network Connections (Сетевые соединения) выбрав Start (Пуск) > Control Panel (Панель у правления) > Network and Internet Connections (Сеть и Internet-соединения) > Network Connections (Сетевые соединения). Выберите Local Area Connection (Локальные соединения), затем найдите в списке Internet Protocol (TCP/IP) и щелкните на кнопке Properties (Свойства). В открывшемся диалоговом окне щелкните на кнопке Advanced (Дополнительные свойства) и откройте вкладку WINS. Здесь можно отключить NetBIOS поверх TCP/IP, выбрав параметр Disable NetBIOS over TCP/IP, как показано на рис. 3.

Рис. 3. Отключение NetBIOS поверх TCP/IP — в результате будет блокирован только порт TCP 139; система останется уязвимой дня инвентаризации при использовании TCP-порта 445

Большинство пользователей полагают, что, отключая работу NetBIOS поверх TCP/IP, они успешно отключают протокол SMB на машине. Это ошибка. Данная настройка отключает только службу NetBIOS Session Service, закрепленную за TCP-портом 139.

В отличие от систем Windows NT4, системы Windows Server 2003 ожидают подключения по протоколу SMB еще и через TCP-порт 445. Этот порт остается открытым даже при отключенном протоколе NetBIOS поверх TCP/IP. Версии клиентов SMB в системах старше NT4SP 6а автоматически используют ТСР-порт 445 при неудачном подключении к TCP-порту 139, поэтому с помощью современных клиентов можно устанавливать нулевой сеанс даже в случае заблокированного и отключенного TCP-порта 139. Чтобы заблокировать работу по SMB через TCP-порт 445, нужно открыть объект панели упраалсния Network Connections (Сетевые соединения), выбрать пункт меню Advanced (Дополнительно) > Advanced Settings (Дополнительные параметры) и снять флажок возможности совместного использования файлов и принтеров для сетей Microsoft (File and Printer Sharing for Microsoft Networks) для соответствующего сетевого адаптера, как показано на рис. 4.

.

Рис. 4. Отключение службы SMB для обоих TCP-портов 139 и 445

После отключения возможности совместного использования файлов и принтеров создание нулевых сеансов через порты 139 и 445 станет невозможным (естественно, станет невозможным и совместное использование файлов и принтеров). Для того чтобы эти изменения вступили в силу, перезагрузка не требуется. При сканировании портов TCP-порт 139 будет показан как открытый, но подключение к нему станет невозможным.

Еще один способ предотвращения несанкционированного доступа к SMB-службам заключается в отключении службы Server с помощью консоли Services (Службы) из набора средств администрирования (файл services.msc). Это позволяет отключить совместное использование файлов и принтеров (File and Print Sharing), предоставить доступ по сети к именованным каналам (Named Pipes) и отключить совместное использование ресурса межпроцессного взаимодействия (IPC$),

Настройка сетевого доступа с помощью оснастки Security Policy

Иногда необходимо сохранить доступ к SMB-службам (например, для контроллера домена). Компания Microsoft сначала пыталась решить проблему нулевых сеансов с помощью параметра RestrictAnonymous, который обладает некоторыми опциями, влияющими на функциональные возможности системы. Например, наиболее ограничивающее значение 2 этого параметра имеет негативный эффект для доступа клиентов и доверенных доменов (для устранения такого эффекта можно обновить клиенты Windows 95 с помощью утилиты dsclient, а более подробную информацию можно получить в статье базы знаний Microsoft Q246261). Для более надежного решения проблемы и более тонкого управления параметрами безопасности в системах Windows XP и Windows Server 2003 был изменен интерфейс управления анонимным доступом.

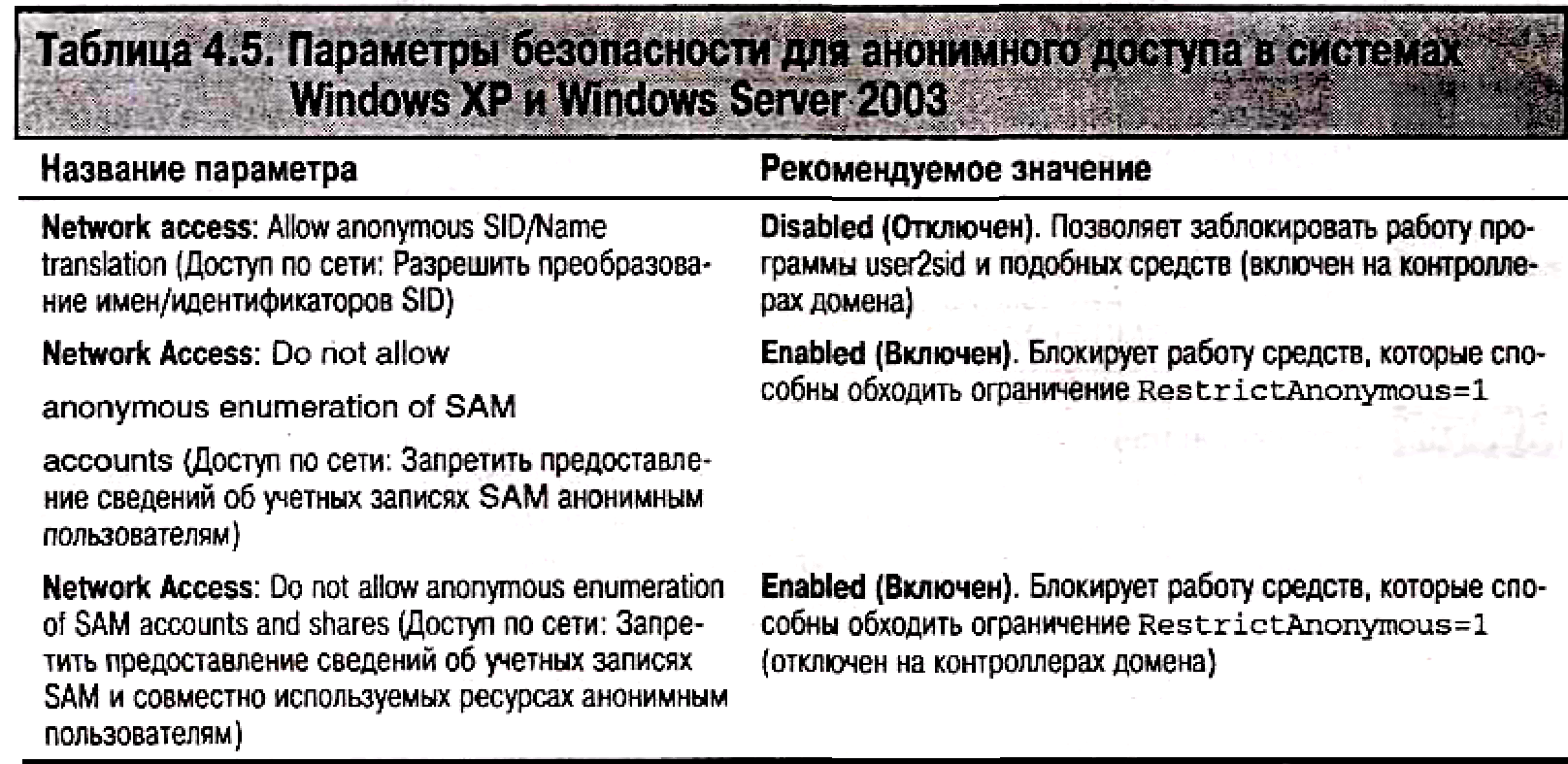

Наиболее очевидное изменение затронуло элемент Security Options (Параметры безопасности) оснастки Security Policy (Политика безопасности), а именно — отсутствует параметр "Additional Restrictions for Anonymous Connections" ("Дополнительные ограничения для анонимных соединений"), в котором настраивалось значение RestrictAnonymous для систем Windows 2000. В системах Windows XP и Windows Server 2003 все параметры Security Options (Параметры безопасности) распределены по категориям. Параметры, касающиеся ограничения анонимного доступа, относятся к категории Network Access (Доступ по сети). В табл. 2 приведены новые параметры и рекомендуемые значения.

Таблица 2. Параметры безопасности для анонимного доступа в системах Windows XP и Windows Server 2003

Достаточно беглого взгляда на табл. 2, чтобы понять, что главным преимуществом новых систем Windows XP и Windows Server 2003 является более тонкое управление ресурсами, которые доступны при установленном нулевом сеансе. Добавление новых расширенных с одной стороны придало гибкость в настройках, а с другой – усложнило настройку параметров безопасности (в системах Windows 2000 запрещалась установка нулевых сеансов простой установкой RestrictAnonymous=2). В любом случае, используя средства, описанные выше, не удалось обойти ограничения, установленные с помощью параметров из табл. 2.

Параметры, описанные в табл. 2, могут применяться по отношению к организационной единице или на уровне домена, а значит, могут быть унаследованы всеми дочерними объектами Active Directory при использовании контроллера домена Windows Server 2003. Для этого необходимо воспользоваться оснасткой Group Policy (Групповая политика).

По умолчанию на доменах контроллеров под управлением Windows Server 2003 отключены некоторые из этих параметров, предотвращающих инвентаризацию с помощью SMB-служб.

Для обновления параметров Security Policy нужно щелкнуть правой кнопкой мыши на пункте Security Settings (Параметры безопасности) в окне консоли управления и выбрать в контекстном меню пункт Reload (Перезагрузка) или обновить Group Policy (Групповая политика) в домене.

1CIFS (англ. Common Internet File System — единая файловая система для Internet) основана на протоколе SMB. Преемник SMB; обеспечивает непосредственное считывание/запись файлов, хранящихся на удалённых Windows-компьютерах, не требуя копирования их на локальную машину, как это происходит при работе в Интернет с такими протоколами, как FTP.