-

Інвентаризація служби Active Directory

Наиболее фундаментальное изменение, сделанное в Windows 2000 по сравнению с предыдущими версиями, — введение службы каталогов, основанной на протоколе LDAP (Lightweight Directory Access Protocol). Эту службу Microsoft назвала Active Directory (AD). Служба AD разработана для хранения унифицированного логического представления обо всех объектах, относящихся к корпоративной инфраструктуре, а значит, с точки зрения инвентаризации, это потенциально наиболее ценный источник для сбора данных. В системах Windows Server 2003 служба Active Directory в основном идентична своей предшественнице и может быть доступна с помощью средств отправки запросов по протоколу LDАР, как показано в следующем примере.

![]() Инвентаризация

службы Active

Directory

с помощью программы ldp

Инвентаризация

службы Active

Directory

с помощью программы ldp

|

Популярность |

2 |

|

Простота |

2 |

|

Опасность |

5 |

|

Степень риске |

3 |

В набор утилит Windows Server 2003 Support Tools (доступный на компакт-диске с инсталляцией версии Server в каталоге support\Tools) входит простой клиент LDAP под названием Active Directory Administration Tool (файл ldp.exe), который подключается к серверу AD и позволяет просматривать содержимое каталога.

При анализе безопасности систем Windows 2000 Release Candidates летом 1999 года авторы [1] обнаружили, что с помощью простого запроса LDAP можно получить сведения обо всех существующих пользователях и группах системы, просто указав утилите ldp в качестве адреса запроса контроллер домена Windows 2000. Единственное, что требуется для проведения такой инвентаризации, — организовать сеанс связи по протоколу LDAP (нужно успешно пройти аутентификацию). Если злоумышленник уже взломал существующую учетную запись на исследуемом компьютере, то протокол LDAP может предоставить альтернативный механизм получения списка пользователей даже при заблокированных или недоступных портах службы SMB.

В следующем примере проиллюстрируем получение сведений о пользователях контроллера домена Windows Server 2003 caesars.vegas.nv, в котором контекст корня каталога Active Directory определен как DC=vegas,DC=nv. Будем считать, что на машине caesars учетная запись Guest уже взломана, а ее пароль — guest.

1. Сначала подключаемся к исследуемой системе, используя утилиту ldp. Откроем меню Connection*Connect и введем IP-адрес или имя DNS исследуемого сервера. В результате будет создано неаутентифицированное соединение с каталогом. Можно подключиться к порту LDAP 389, используемому по умолчанию, или к TCP-порту 3268 глобального каталога (AD Global Catalog). На следующем рисунке показан пример использования порта 389.

2. Нулевое соединение позволяет получить некоторую информацию о каталоге, но можно пройти аутентификацию с использованием взломанной записи Guest и получить еще больше сведений. Для этого необходимо выбрать пункт меню Connection so Bind, убедиться, что отмечен пункт Domain и правильно указано имя домена, а затем ввести имя и пароль пользователя Guest.

3. Должно быть выведено сообщение Authenticated as dn: 'guest'. Значит, аутентификация прошла успешно, установлен сеанс LDAP, и можно проводить инвентаризацию пользователей и групп. Откроем меню View>Tree и в открывшемся диалоговом окне введем контекст корня каталога (например, здесь использованы DC=vegas, DC=nv).

4. На левой панели будет показана ветвь. Чтобы раскрыть ее и увидеть базовые объекты корневого каталога, достаточно щелкнуть мышью на символе плюса.

5. И наконец, делаем двойной щелчок мышью на контейнерах CN=Users и CN=Builtin. Раскроется список всех пользователей и всех групп сервера. Контейнер Users показан на рис. 4.9.

Рис. 5. При установленном соединении утилита Idp.exe, позволяет узнать пользователей и группы Active Directory

Как же стало возможным получить столько информации через простое гостевое подключение? Некоторые службы систем Windows NT4, такие как Remote Access Service (RAS) и SQL Server, должны иметь возможность запрашивать в службе AD объекты пользователя и группы. Во время установки Active Directory в Windows 2000 (программа dcpromo) пользователю предлагается предоставить разрешения на доступ к каталогам, чтобы существующие службы могли выполнять такие обращения. Если при установке были выбраны упрощенные (relaxed) разрешения доступа, то объекты пользователей и групп становятся доступны через протокол LDAP. Отметим, что при установке по умолчанию разрешения для Active Directory устанавливаются упрощенными.

![]() Меры

противодействия инвентаризации через

службу Active

Directory

Меры

противодействия инвентаризации через

службу Active

Directory

Первое и самое главное, что необходимо сделать, — ограничить доступ к TCP-портам 389 и 3268 на периметре сети. Если вы не хотите предоставить данные своей службы AD всему миру, то никто не должен получить доступ к каталогу без аутентификации.

Чтобы предотвратить утечки этой информации через неавторизированные сегменты внутренних сетей с частичным доверием, разрешения для службы AD должны быть ограничены. Различия между обратно совместимым (читайте "менее защищенным") режимом и однородным режимом Windows Server 2003, по существу, сводятся к членству во встроенной локальной группе Pre-Windows 2000 Compatible Access. Для группы Pre-Windows 2000 Compatible Access no умолчанию установлены разрешения для доступа к каталогам, которые показаны в табл. 2.

Таблица 2. Разрешения для объектов пользователей и групп Active Directory для группы Pre-Windows 2000 Compatible Access

Мастер установки службы Active Directory (Active Directory Installation Wizard) автоматически добавляет идентификатор Everyone в группу Рrе-Windows Server 2003 Compatible во время выполнения программы dcpromo. В специальную группу Everyone входят прошедшие аутентификацию сеансы работы с любыми пользователями, в том числе и нулевые сеансы. После удаления группы Everyone из группы Pre-Windows 2000 Compatible Access (с последующей перезагрузкой контроллеров домена) домен будет работать с более высокой степенью защиты. Если по какой-либо причине потребуется снова снизить защищенность, то группу Everyone можно будет добавить заново, выполнив следующую команду.

net localgroup “Pre-Windows 2000 Compatible Access" everyone /add

net localgroup "Pre-Windows 2000 Compatible Access” "ANONYMOUS LOGON” /add

Управление доступом, предоставляемое членам группы Pre-Windows 2000 Compatible Access, также позволяет отправлять запросы к контроллеру домена через нулевые соединения NetBIOS.

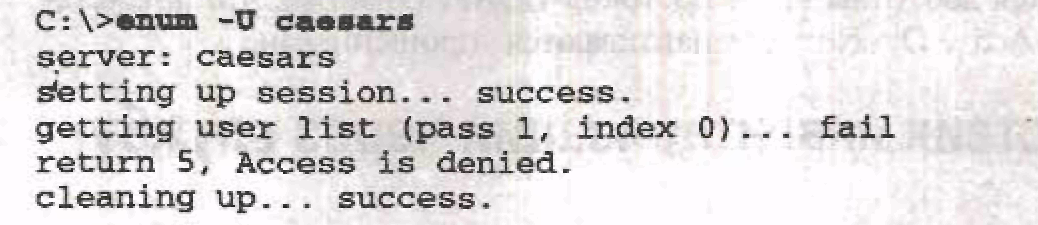

Для иллюстрации этого утверждения рассмотрим два случая применения утилиты enum (описанной ранее) на следующем примере. Сначала запустим эту программу для системы Windows Server 2003 Advanced Server, в которой идентификаторы Everyone и ANONYMOUS LOGON входят в группу Pre-Windows 2000 Compatible Access.

Теперь удалим идентификаторы Everyone и ANONYMOUS LOGON из группы Pre-Windows 2000 Compatible Access, перезагрузим систему и запустим тот же запрос еще раз.

Серьезно подумайте над обновлением всех служб RAS, службы Routing and Remote Access Service (RRAS) и серверов SQL в вашей организации для получения совместимости с Windows 2000, чтобы при переходе к использованию службы AD была возможность заблокировать просмотр информации об учетных записях.

Выводы

Пользуясь представленной здесь информацией, хакер может перейти к активному взлому системы под управлением Windows. Ниже перечислены меры противодействия, которые позволяют ограничить возможности хакера при сборе информации.

-

Ограничьте доступ по сети ко всем службам, рассмотренным выше, с помощью сетевых брандмауэров и брандмауэров для отдельных хостов (например, ICF). Отключите все неиспользуемые службы. Запущенные службы не должны предоставлять важную системную информацию для пользователей, которые не прошли аутентификацию.

-

Защитите службу SMB (TCP/UDP-порты 139 и 445). Проще всего это сделать с помощью отключения функции совместного использования файлов и принтеров для сетей Microsoft (File and Print Sharing for Microsoft networks). При необходимости запуска службы SMB используйте Security Policy (Политика безопасности) для предотвращения анонимного доступа. Используемые по умолчанию параметры безопасности службы SMB для систем Windows Server 2003 достаточно надежны, но не забывайте, что те же ограничения на контроллере домена менее строги и позволяют получить сведения об учетных записях. Заблокировать доступ к важной информации на всех компьютерах домена можно с помощью оснастки Group Policy (Групповая политика).

-

Доступ к службе NetBIOS Name Service (NBNS, UDP-порт 137) должен быть заблокирован на сетевых шлюзах (учтите, что блокирование UDP-nopra 137 повлияет на службу имен Windows).

-

Отключите службы Alerter и Messenger на узлах с работающим NetBIOS. Это предотвратит возможность извлечения информации о пользователях при удаленном доступе к таблицам имен NetBIOS. Пользуясь Group Policy, можно распространить эти установки на все компьютеры домена (см. "Возможности и средства защиты в системах Windows"). В системах Windows Server 2003 эти службы отключены по умолчанию.

-

Серверы имен Windows Server 2003 должны быть сконфигурированы таким образом, чтобы перенос зоны был разрешен только для явно определенных узлов либо полностью запрещен. В системах Windows Server 2003 переносы зон запрещены по умолчанию.

-

При включении службы SNMP ограничьте доступ к управляющей рабочей станций и задайте сложные, отличающиеся от значений по умолчанию, строки доступа. Служба SNMP Windows Server 2003 по умолчанию ограничивает доступ только для локального хоста и не задаст никаких строк доступа.

-

Строго ограничьте доступ к службам Active Directory, TCP/UDP-портам 389 и 3268. Используйте сетевые брандмауэры, фильтры Windows Server 2003 ICF и IPSec и любые другие доступные механизмы аутентификации. Учтите, что если вы используете фильтры IPSec, параметр реестра NoDefaultExempt должен иметь значение 1, чтобы фильтры нельзя было обойти, применяя атаку через порт-отправителя 88 (см., "Возможности и средства защиты в системах Windows'1).

-

Удалите идентификатор Everyone из группы Pre-Windows 2000 Compatible Access на контроллерах доменов Windows Server 2003, если есть такая возможность. Этот идентификатор включает режим обратной совместимости и позволяет службам RAS и SQL систем Windows NT обращаться к объектам пользователей в каталоге. Если функция совместимости не нужна, отключите ее. Планируя переход на службу Active Directory, обновите сначала серверы RAS и SQL, и режим обратной совместимости не понадобится.

1 LDAP (Lightweight Directory Access Protocol) ‑ протокол, используемый для доступа к "Directory Servers". Directory это особый вид базы данных, которая содержит информацию как древовидную структуру.