- •6.4.1 Оцінка автентичності захисту інформації з використанням симетричних алгоритмів. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Ми застосуємо в оцінці відповідне більше, так як не доведено, що в режимі виробки імітоприкладки забезпечується досконала автентичність.

- •1.12 Оцінка автентичності інформації, захищеної з використанням асиметричних алгоритмів. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Відомо також, що імовірність обману можна визначити як

- •1.13 Криптоаналіз rsa та дискретних логарифмiв методом -Поларда. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Задача 1.

- •1.14 Криптоаналiз rsa методом квадратичного решета. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Задача 1.

- •2.7 Аналіз методiв перетворень в перспективних симетричних криптографічних системах. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.9 Симетричні потокові шифри. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.9.1 Приклади розв’язку задач

- •2.10 Стійкість асиметричних криптосистем, що базуються на криптоперетвореннях в простих полях. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.11 Стійкість асиметричних криптосистем, що базуються на криптоперетвореннях в групі точок еліптичних кривих. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Використовуючи формули для додавання точок:

- •При подвоєнні маємо:

- •2.12 Електронні цифрові підписи та їх застосування. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.13 Криптографічні протоколи. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.14 Криптографічні протоколи направленого шифрування. Приклади розв’язку задач та задачі для самостійного розв’язання

- •Побудуйте однораундовий протокол автентифікації, використовуючи rsa криптографічне перетворення, оцініть стійкість протоколу, якщо довжина модуля

- •1) Факторизуємо модуль n і визначаємо прості числа p та q;

- •2.15 Криптографічні протоколи виробки та установки ключів. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.16 Криптографічні протоколи розподілу таємниці. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.17 Функції гешування та їх властивості. Приклади розв’язку задач та задачі для самостійного розв’язання

- •2.17.1 Приклади розв’язку задач

2.14 Криптографічні протоколи направленого шифрування. Приклади розв’язку задач та задачі для самостійного розв’язання

2.14.1 Приклади розв’язку задач

Задача 1.

Побудуйте однораундовий протокол автентифікації, використовуючи rsa криптографічне перетворення, оцініть стійкість протоколу, якщо довжина модуля

ln =1024 бітів.

Розв’язок задачі.

Нехай направлене зашифрування здійснюється від Aj користувача до Ai. Нехай Ej –відкритий ключ, а Nj – модуль перетворення Aj користувача. Ei та Ni – відкритий ключ та модуль Ai користувача. Особистими ключами розшифрування є Dj та Di ключі.

Нехай в зашифрованому вигляді небхідно передати значення часу tAj, випадкову компоненту rAj, ідентифікатор отримувача Ai, цифровий підпис ЦП та конфіденційний ключ Kij.

Користувач Aj подає послідовність

(tAj, rAj, Ai, ЦП, Kij ) (2.133)

у вигляді цілого або цілих чисел з довжиною блоку не більше довжини модуля RSA перетворення lNi. Далі, використовуючи Ei ключ, здійснюється направлене зашифрування

Ei(tAj, rAj, Ai, ЦПj, Kij). (2.134)

Користувач Ai, використовуючи свій особистий ключ Di, розшифровує повідомлення

Di (Ei (tAj, rAj, Ai, ЦПj, Kij))=tAj, rAj, Ai, ЦПj, Kij . (2.135)

Наведений однораундовий протокол забезпечує:

перевірку автентичності Aj та, що повідомлення створено Aj (за рахунок цифрового підпису);

направлену передачу криптограми – її може розшифрувати своїм особистим ключем тільки Ai користувач;

оригінальність повідомлення, тобто захист від нав’язування раніше переданого повідомлення, що досягається за рахунок аналізу значень tAj та rAj;

цілісність повідомлення, якщо ЕЦП є його цифровий підпис.

Стійкість направленого шифрування оцінимо, вважаючи, що для факторизації використовується загальне решето числового поля, тоді

. (2.136)

. (2.136)

При

Nj= маємо:

маємо:

.

.

Задача 2.

Використовуючи умови задачі 1, побудуйте слушний протокол виробки ключів, що забезпечує:

взаємну автентифікацію Ai та Aj користувачів;

направлену передачу повідомлення від Aj до Ai;

цілісність та оригінальність обмінів;

виборку взаємного ключа та його достовірне передавання-приймання.

Протокол реалізується таким чином:

1. AiAj: Ei (tAj, rAj, Ai, ЦПj, Kij) (2.137)

Aj : Dj (Ei(tAj, rAj, Ai, ЦПj, Kij)) = tAj, rAj, Ai, ЦПj, Kij (2.138)

Користувач Ai аналізує параметри повідомлення як у задачі 1 та приймає Kji ключ.

2. AjAi: Ej (tAi, rAi, rAj, ЦПi, Kji) (2.139)

Ai : Dj (Ej(tAi, rAi, rAj, ЦПi, Kji))= tAi, rAi, rAj, ЦПi, Kji (2.140)

Користувач Aj, аналізуючи параметри прийнятого повідомлення по Aj, визначає, що повідомлення призначено для нього, по rAj установлює, що обмін цілісний, по ЦП установлює цілісність та справжність Aj та його відповіді.

Ключ Kji користувач Aj приймає для зв’язку від Aj до Ai.

AjAi: EKji ( Ai, rAi) (2.141)

Ai: DKji (EKji ( Ai, rAi))= Ai, rAi (2.142)

Ai, прийнявши третю криптограму, по Ai визначає, що підтвердження направлено йому, по rAi установлює цілісність з’єднання, а правильне розшифрування на третьому кроці підтверджує, що Aj правильно прийняв від Ai ключ Kij.

Задача 3.

Зашифруйте та розшифруйте повідомлення М = (562, 201), використовуючи направлений шифр в групі точок ЕК, якщо Р=751, а= -1, b=188, (крива y2 =(x3-x+188)mod751), G = (0, 376 ).

Розв’язок задачі.

В нашій задачі повідомлення М задано точкою ЕК. Існують спеціальні методи кодування вихідних повідомлень m в M, що задається у вигляді точок ЕК. Ми їх не розглядаємо.

Нехай відправник повідомлення вибирає випадкове число k=386. Тоді перша компонента обчислюється як

Із наведеного випливає, що обчислення відкритого ключа в основному зводиться до подвоєння. Наведений запис скалярного добутку демонструє алгоритм його обчислення. Зрозуміло, що такі обчислення краще виконувати з використанням комп’ютера.

Після виконання обчислень отримаємо, що

.

.

Нехай

відкритим ключем є точка Q= .

.

Він

визначається як

,

деd

є довгостроковим особистим ключем.

,

деd

є довгостроковим особистим ключем.

Тоді зашифрованим текстом є

.

.

В цілому ж, джерело має послати отримувачу разовий відкритий ключ С1, та зашифрований текст С2.

(С1,С2)={(676,558),(385,328)}.

Задача 4.

Зробіть

порівняльний аналіз стійкості направленого

RSA шифрування та Ель-Гамаля направленого

шифрування в групі точок еліптичних

кривих, якщо довжина модуля

N=22048,

а порядок базової точки n=2256.

N=22048,

а порядок базової точки n=2256.

Розв’язок задачі.

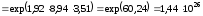

Нехай криптоаналіз RSA алгоритму базується на факторизації модуля Nj. Якщо факоризація здійснюєтся з використанням загального решета числового поля, то складність факторизації можна обчислити як

.

.

Складність

розв’язку дискретного логарифмічного

рівняння в групі точок ЕК при використанні

методу

Полларда

можна оцінити як

Полларда

можна оцінити як

,

,

де n – порядок базової точки .

Використовуючи наведені формули , знаходимо

групових

операцій.

групових

операцій.

Iρ= =

= ≈

≈ операцій складання на ЕК.

операцій складання на ЕК.

Задача 5.

Зловмисник визначив, що направлене шифрування здійснюєтся на відкритому ключі отримувача Ек=31, модуль перетворення N=3599. Необхідно знайти особистий ключ отримувача Dk з використанням якого можна здійснити розшифрування повідомлення М, якщо застосовується RSA перетворення.

Розв’язок задачі може здійснюватись в такому порядку: