- •Комплексная система защиты информации на объектах информатизации Системный подход при комплексной защите информации Объект информатизации как объект защиты

- •Системность и комплексность защиты информации

- •Структурная схема построения ксзи

- •Структурная схема построения ксзи

- •Макроструктурные компоненты ксзи Функциональные подсистемы

- •Обеспечивающие подсистемы

- •3.3 Технологическое обеспечение ксзи

- •3.4 Управление информационной безопасностью

- •4 Подсистема информационного обеспечения ксзи

- •Литература

- •Условные обозначения

Структурная схема построения ксзи

Из структурной схемы построения КСЗИ на объекте информатизации следует две важных процедуры синтеза.

Средства защиты (организационные меры, организационно-технические мероприятия, программные, технические и аппаратно-программные средства - СрЗ) должны быть технологически увязаны между собой и с технологическими процессами обработки, хранения и передачи информации. Тем самым в структуру КСЗИ должен быть введён компонент, выполняющий эти функции – технологическое обеспечение КСЗИ.

КСЗИ обязан поддерживать определённый уровень информационной безопасности (защищённости информации) в АС и на ОИ в своей области ответственности. Без управления такое регулирование уровня защищённости информации невозможно. Поэтому в структуру КСЗИ вводится компонент управления информационной безопасностью, а КСЗИ становится, практически, системой управления.

Следовательно, управление – общесистемный структурный компонент КСЗИ, предназначенный для постоянного поддержания заданного уровня информационной безопасности в АС и на ОИ и обеспечивающий эффективную реализацию процессов управления, скоординированных и взаимоувязанных с управлением ИТ.

Таким образом, макроструктурными компонентами КСЗИ являются [5]:

функциональные подсистемы (ФП);

обеспечивающие подсистемы (ОП);

подсистема технологического обеспечения (ТЕХНОЛОГИЯ);

подсистема управления информационной безопасностью (УПРАВЛЕНИЕ).

Макроструктурные компоненты ксзи Функциональные подсистемы

1. Функциональные подсистемы выделяются в качестве системных компонентов КСЗИ с целью обеспечения защиты информации в штатных информационных технологиях определённого вида, назначения или способа реализации.

2. Функциональные подсистемы могут формироваться для защиты информации в побочных информационных технологиях, которые являются следствием определённых свойств программно-технической среды ИТ (наличие ПЭМИН и проводных сред, уязвимость технических средств или программного обеспечения и т.д.) или могут проявляться за счёт человеческого и организационно-технического факторов.

3. Основанием выделения функциональных подсистем КСЗИ могут быть также нештатные информационные ситуации при функционировании АС (появление субъектных угроз информации при сбоях, отказах основных средств АС, технических инфраструктурных систем и вспомогательного оборудования, компьютерные атаки и т.д.) в случае, если вероятность их появления значительна и/или они являются критичными для информационной безопасности.

Отнесение штатных информационных технологий и информационных ситуаций к защищаемым технологиям и критическим ситуациям связывается с характером обрабатываемой информации (информация ограниченного доступа) и наличием актуальных угроз при её использовании в этих ИТ.

Побочные информационные технологии, соотносимые с защищаемой информацией, должны быть исключены или влияние их на защищённость информации должно быть минимизировано до приемлемого уровня.

Функциональная подсистема КСЗИ реализует определённый набор функций назначения по защите информации путём решения функциональных задач защиты (ФЗ).

Под функциями назначения понимаются функции нейтрализации актуальных угроз информации. Они могут быть определены нормативными документами как обязательно реализуемые для определённого класса защищённости АС (например, в части защиты от НСД – аутентификация, контроль доступа, регистрация, учёт, контроль потоков информации и т.д.). Кроме того, функции назначения по защите информации могут включаться в набор реализуемых функций при соответствующем обосновании в ходе проектирования АС и ИТ.

Функциональные задачи защиты являются задачами выполнения функций назначения в конкретных технологических процессах подсистемы в уязвимых точках среды реализации ИТ. Функциональные задачи защиты реализуются в соответствии с нормативными требованиями к классу защищённости АС или проектными требованиями.

Естественно, определение функций и постановка задач защиты зависят от источника, характера и сущности угроз информации. Реализация угроз информации, в свою очередь, зависима от вида и физики средств реализации информационных технологий. Этот фактор также влияет на постановку задач защиты.

Таким образом, в общем виде можно дать следующее определение функциональной подсистемы КСЗИ.

Функциональная подсистема КСЗИ – совокупность функций и задач защиты информации, решаемых в отношении защищаемых информационных технологий определённого вида, назначения и способа реализации или критических информационных ситуаций, влияющих на состояние защищённости информации в АС и на ОИ.

Формирование функциональных подсистем КСЗИ и их состава может быть представлено в виде схемы:

Схема формирования функциональных подсистем КСЗИ

В соответствии с предложенным подходом построения КСЗИ выделение функциональных подсистем и постановку функциональных задач на общесистемном уровне целесообразно выполнить по двум направлениям:

защита информации при внешнем информационном проявлении объекта информатизации;

защита информации в информационной сфере объекта информатизации.

Информационные технологии и критические ситуации, в отношении которых, как правило, необходимо решать задачи защиты информации при построении КСЗИ ОИ, в общем виде входят в следующий перечень:

секретное и конфиденциальное делопроизводство (технологии работы с традиционными документами на бумажных носителях и отчуждаемыми машинными носителями информации в ручном контуре автоматизации и на границе взаимодействия с автоматизированным контуром);

общесистемные информационные технологии инфраструктурного уровня (технологии функционирования ПТК ОИ, являющегося платформой для размещения функциональных приложений автоматизации/информатизации ОИ; реализуются КТС и ОПО);

информационные технологии функциональных приложений автоматизации/информатизации ОИ (АС различного назначения, отдельные функциональные задачи и комплексы автоматизации);

информационные технологии общесистемных сервисных приложений автоматизации/информатизации(электронный документооборот, электронная почта, технологии работы с глобальной сетью ИНТЕРНЕТ, цифровая подпись и т.д.);

приём, передача и транспортировка информации (как по внутренним объектовым каналам структурированной кабельной сети – СКС, так и по внешним каналах связи и передачи данных телекоммуникационной сети - ТКС);

накопление, хранение, ведение и предоставление информации для реализации информационных технологий (хранение документальных и информационных фондов, архивов, баз данных и отдельных массивов данных, зафиксированных на различных носителях информации, с учётом обеспечения гарантированной целостности и сохранности информации, правовой доступности к ней);

непосредственное информационное взаимодействие (информационные технологии «субъект – субъект», когда источниками и приёмниками информации являются субъекты без использования технических средств – разговорная речь);

побочные информационные технологии автоматизации/информатизации (технологии съёма информации за счёт ПЭМИН, информационное навязывание через ТКС, технологии получения информации и влияния на неё, используя человеческий фактор, и т.д.);

критические ситуации (нештатные режимы функционирования АС, компьютерные атаки, скрытое внедрение в программно-техническую среду и т.д.).

Предложенный перечень не претендует на универсальность и полноту. Тем более, следует учитывать, что выделение функциональных подсистем является системной процедурой проектирования конкретной КСЗИ конкретного объекта информатизации. Однако, ориентируясь на предложенный перечень защищаемых информационных технологий и критических ситуаций, а также, учитывая информационное представление ОИ, современные подходы к построению АС на базе компьютерной и телекоммуникационной среды, характер и сущность угроз информации, можно сформировать типовой набор функциональных подсистем (подсистем защиты информации объекта информатизации – ПСЗИ ОИ). В него целесообразно включить следующие подсистемы.

Защита информации при внешнем информационном проявлении объекта информатизации:

Подсистема защиты информации при внешнем информационном взаимодействии. Обеспечивается защита передаваемых и поставляемых в ОИ информационных ресурсов через внешнюю телекоммуникационную сеть передачи данных и другие каналы связи.

Подсистема нейтрализации побочного информационного проявления объекта информатизации. В данной подсистеме решаются задачи, связанные с защитой информации от утечки (побочные информационные технологии) за счёт ПЭМИН, специальных средств, человеческого фактора и других факторов.

Защита информации в информационной сфере объекта информатизации:

Подсистема секретного и конфиденциального делопроизводства. Решаются задачи защиты информации при работе с традиционными документами на бумажной основе, как в ручном контуре автоматизации, так и на границе взаимодействия ручного контура с АС.

Подсистема защиты информации на отчуждаемых машинных носителях информации. Основными задачами являются обеспечение целостности и сохранности информации, размещённой на отчуждённых носителях, правового владения и гарантированного хранения носителей, как материальных и информационных объектов, контролируемого движения их при транспортировке между субъектами и компонентами АС.

Подсистема защиты информации от НСД общесистемного инфраструктурного уровня. В рамках данной подсистемы (ПСЗИ НСД ОИ) функции назначения (аутентификация, изоляция и разграничение доступа к информационным и техническим ресурсам АС, аудит, регистрация функционирования средств защиты информации от НСД и др.) и задачи защиты определяются набором средств их реализации, заложенным в используемых в ПТК программных продуктах ОПО, прежде всего ОС. Цель подсистемы – осуществить выбор, обеспечить настройку и функциональную связь этих средств для нейтрализации угроз информации, обрабатываемой всей совокупностью АС, размещённых на данной платформе, а также предоставить возможные средства защиты для специфичных угроз информации каждой из АС.

Подсистема(ы) защиты информации от НСД в функциональных приложениях автоматизации/информатизации. Подсистемы разрабатываются для эксплуатируемых на ОИ автоматизированных систем (ПСЗИ НСД АС), возможно для локальных ИТ, размещаемых на платформе ПТК. Таким образом, они являются и подсистемами КСЗИ, и подсистемами АС, тем самым логично и корректно адаптируясь под требования общесистемные и конкретные для АС. Задачи защиты решаются средствами СПО с учётом тех возможностей, которые предоставляет для их решения ПСЗИ НСД ОИ. Иногда при проектировании достаточно поставить отдельные задачи защиты для АС, решая основные проблемы по защите информации АС в среде ПТК средствами ПСЗИ НСД ОИ.

Подсистема(ы) защиты информации от НСД в общесистемных сервисных приложениях автоматизации/информатизации. Общесистемные сервисные приложения обеспечивают выполнение общих для всех пользователей функций автоматизации ОИ (электронный документооборот, электронная почта, цифровая подпись и т.д.). Информационные технологии, как правило, реализуются специальными программными продуктами – СПО в среде ПТК. Для обеспечения защиты информации в рамках этих технологий при разработке СПО часто недостаточно включать в технологию модули (задачи защиты) выполнения определённых функций назначения. Необходимо выполнение определённых специальных требований к построению технологии и, соответственно, СПО самого приложения. То есть в данном случае появляется вид задач защиты, постановка которых отражает специальные требования.

Подсистема предотвращения компьютерных атак в АС и ликвидации их последствий. Задачами защиты являются выявление и предотвращение компьютерных атак через внешнюю телекоммуникационную сеть и отчуждаемые носители информации на автоматизированные информационные технологии – вирусы, взлом; внутренних компьютерных атак в обход средств защиты от НСД, в том числе при таких нештатных ситуациях функционирования АС, как сбои, отказы, изменение состава и конфигурации прграммно-технической среды. И далее – восстановление штатного состояния информационных ресурсов, программно-технической и телекоммуникационной среды АС.

Подсистема обеспечения целостности и сохранности информационных ресурсов. Подсистема предназначена для решения задач защиты информации при ведении информационных ресурсов ОИ (накопление, хранение, актуализация, предоставление информации для реализации функциональных и общесистемных сервисных информационных технологий). Решаются задачи резервирования баз данных АС и других массивов информации, предотвращения их несанкционированной модификации при ведении и администрировании, сохранности носителей информации и самой информации при нештатных ситуациях, гарантированной доступности с учётом установленного правового поля. При этом, при постановке задач защиты может быть предусмотрено обеспечение целостности, сохранности и доступности при форс-мажорных обстоятельствах, например, при техногенных и природных катастрофах и т.д.

Подсистема защиты информации в каналах передачи данных на объекте информатизации. Решаются задачи защиты информации в структурированных кабельных сетях (СКС) объекта защиты, при её транспортировке в локальных вычислительных сетях между компонентами ЛВС АС.

Подсистема предотвращения скрытого внедрения в программные и технические средства ПТК и ТКС. Задачами защиты являются входной контроль и текущий мониторинг функционирования средств защиты, программного обеспечения и технических средств АС с целью выявления скрытых заложенных в них устройств деструктивного назначения и недекларированных возможностей программ, функционального и информационного навязывания через ТКС. Функциями назначения в части входного контроля являются тематические исследования используемого для обработки защищаемой информации программного обеспечения и спецпроверки основных технических средств автоматизации/информатизации ОИ и другого вспомогательного оборудования. Подсистема обеспечивает поддержку доверенной среды программно-технического комплекса и телекоммуникационной сети ОИ.

Подсистема защиты непосредственного информационного взаимодействия. Задачами защиты являются выявление и нейтрализация возможных каналов утечки информации при непосредственном информационном взаимодействии «субъект – субъект», которые возникают при ведении секретных и конфиденциальных разговоров – речевая информация. Функциями назначения в данном случае являются активное или пассивное подавление генерируемых сигналов, несущих полезную защищаемую информацию. Средствами подавления перекрывается возможность их несанкционированного съёма информации по проводным каналам или с помощью специальной аппаратуры.

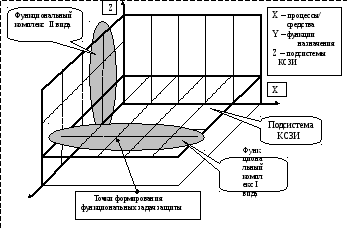

Важным элементом структуризации функциональной части КСЗИ ОИ является введение понятий функциональных комплексов защиты информации и использование их при компонентном построении КСЗИ. Схема формирования функциональных комплексов показана на Рисунке.

Y

Рисунок – Схема формирования функциональных комплексов КСЗИ

Выполнение отдельной функции назначения может осуществляться в различных точках процесса реализации ИТ и/или в различных точках программно-технической среды путём постановки и решения соответствующих задач защиты для этих точек. Интеграция однородных функциональных задач в рамках подсистемы КСЗИ образует функциональный комплекс I вида – интеграция по горизонтали/*.

/* Например, в рамках отдельной АС (подсистема защиты информации от НСД в функциональных приложениях автоматизации/информатизации) аутентификация актуализированных для этой АС пользователей должна выполняться при их входе в систему со своих автоматизированных рабочих мест (АРМ), то есть в определённых точках программно-технической среды. Она может быть реализована путём постановки задач аутентификации (определение соответствующих параметров настроек) для каждого АРМ одинаковыми по исполнению средствами под единым управлением. Тем самым формируется функциональный комплекс I вида.

В то же время выполнение отдельной функции назначения необходимо в ряде подсистем КСЗИ. Интеграция однородных функциональных задач, реализуемых в отношении одной и той же функции назначения в различных подсистемах КСЗИ, образуют функциональный комплекс II вида – интеграция по вертикали/**.

/** Например, выполнение текущего мониторинга состояния информационной безопасности (функция назначения) для обеспечения эффективного управления в КСЗИ необходимо распространить на все/базовые функциональные подсистемы, в каждой из которых должны быть поставлены функциональные задачи и выбраны средства их реализации (единые или различные информационно взаимосвязанные). Таким образом, формируется компонент КСЗИ – функциональный комплекс II вида.

Выделение функциональных комплексов при создании КСЗИ и последующей её эксплуатации – это очевидный путь к типовым решениям по применению или созданию средств защиты информации с учётом включённых в эти средства возможностей настройки на параметры политики безопасности и информационного взаимодействия в части сбора служебной контролирующей информации для реализации управления.

Следует отметить, что при проектировании отдельных АС, когда разрабатывается СЗИ НСД, в соответствии с нормативами Гостехкомиссии (ФСТЭК) России функциональные комплексы I вида приобретают статус подсистем СЗИ от НСД (управления доступом, регистрации и учёта, криптографической, обеспечения целостности), хотя и выделяются они в документе условно, и не выдерживают однородности критерия выделения.