- •Основные каналы утечки информации в организации

- •Принцип новых задач

- •Принцип первого руководителя

- •Принцип минимизации ввода-вывода информации

- •Принцип единой информационной базы

- •Принцип непрерывного развития системы

- •2 Этап: Разработка технического задания

- •3 Этап: Оценка экономической эффективности и с

- •7 Этап: Промышленная эксплуатация ис.

СИСТЕМЫ КОДИРОВАНИЯ ЭКОНОМИЧЕСКОЙ

ИНФОРМАЦИИ

Среди многообразия систем кодирования экономической информации выделим две принципиальные - идентификационную (порядковую) и классификационную.

Идентификационная система заключается в присвоении очередному объекту следующего по порядку кода. Такая система проста в построении, требует минимальных затрат памяти, но неудобна в использовании, код не несет смысловой нагрузки.

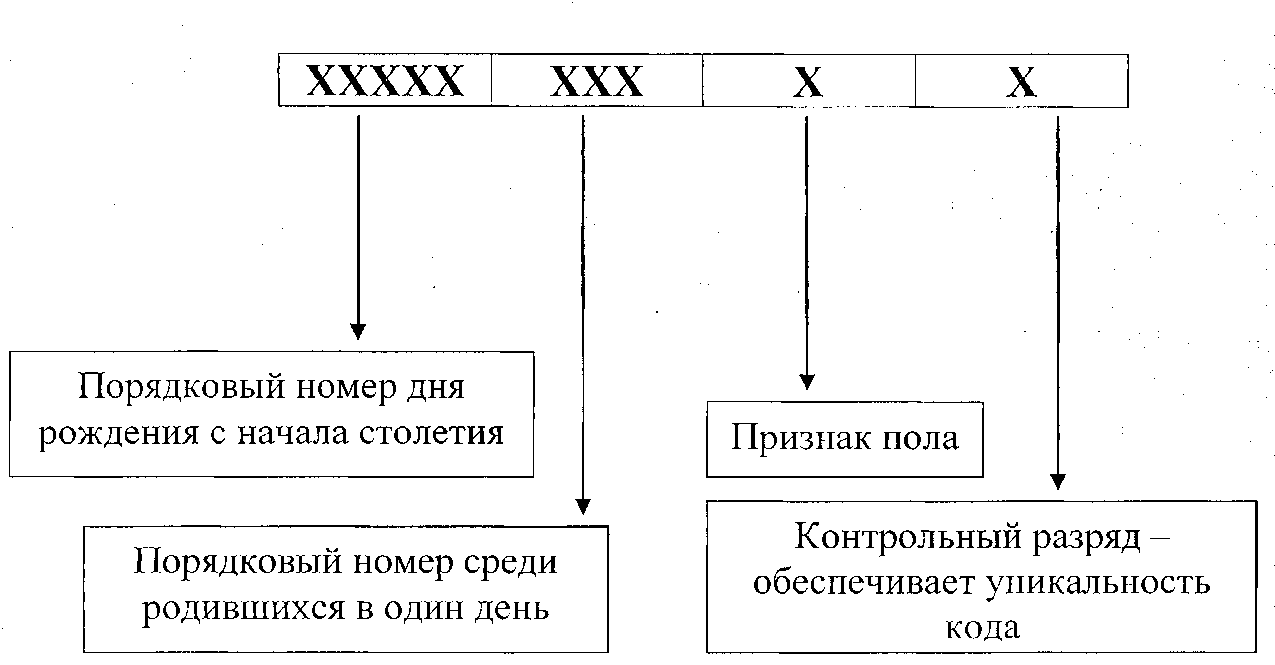

При классификационной системе код состоит из ряда полей (например, для студента - номер факультета, номер специальности, год поступления, номер группы, наконец, номер студента в группе), занимает больше места в памяти, сложен в построении, зато удобен в использовании, при сортировке и поиске.

Часто в код добавляют контрольный разряд (обычно туда заносят последнюю цифру суммы остальных разрядов), чтобы компьютер мог распознавать ошибочно введенные коды.

В качестве еще одного примера классификационного подхода можно привести идентификационный номер (код) физического лица в Государственном реестре физических лиц (рис).

ИНФОРМАЦИОННЫЙ КРИЗИС (ВЗРЫВ)

В начале XX века рост потоков информации принял лавинообразный характер. Многие ученые пришли к выводу, что недалек серьезный кризис. Большая часть вырабатываемой информации не использовалась вообще! Особенно это касалось научных трудов. Было посчитано, что если бы все трудоспособное население Земли сделалось бы учеными, то и они не смогли бы усвоить полностью информацию о новых достижениях науки, не говоря уже о ранее накопленном опыте.

Суть информационного кризиса: информационные потоки растут, а человеческая способность по их обработке нет.

В общем виде информационную технологию можно представить следующим образом

![]()

Для накопления информации была изобретена письменность (древние века). Для передачи - книгопечатание (средние века). А вот в обработке информации основным и практически единственным инструментом остается человеческий мозг. Это и привело к информационному кризису. Для преодоления информационного кризиса был изобретен компьютер.

ПРОСТЕЙШАЯ

МОДЕЛЬ ИНФОРМАЦИОННОГО ВЗРЫВА

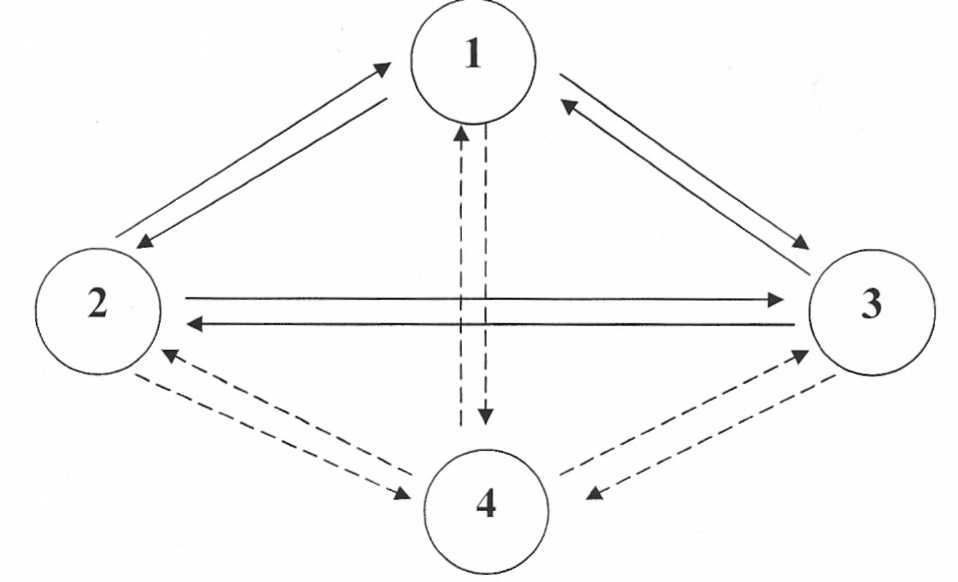

Предположим, что на каком-то предприятии функционируют три подразделения, которые сообщаются друг с другом. Между ними шесть информационных связей (рис.). С появлением нового подразделения число информационных каналов на предприятии удвоится, так как новое подразделение должно быть связано с каждым из имеющихся.

Если принять, что между подразделениями циркулирует примерно равные объемы информации, то придем к выводу, что объем информации возрос в два раза. Таким образом, увеличение числа подразделений будет всегда сопровождаться более быстрыми ростом объемов информации, циркулирующей между ними.

Рассмотрим в общем виде. Если на предприятии функционирует п подразделений, то число информационных связей между ними равно N = n-(n-l) (каждый объект имеет п-1 связей, а всего объектов п). С появлением нового подразделения число объектов стало п-1. Тогда прирост информационных связей составит (n+l)-(n+l-l) - n-(n-l) = 2-п. Таким образом, информация растет, как минимум, вдвое быстрее промышленного потенциала.

НАНОТЕХНОЛОГИИ

На сегодняшний день самыми «высокими» технологиями являются нанотехнологии. В XXI веке нанотехнологии произведут такую же революцию в манипулировании материей, какую в XX веке произвели компьютеры в манипулировании информацией.

Нано (греч. - карлик) - одна миллиардная (10"9) доля какой-либо единицы. Атомы имеют размер порядка одного нанометра.

Нанотехнологии - это методы производства материалов с заданной атомной структурой путем манипулирования атомами и молекулами.

В отличие от нано, технологии, оперирующие большими совокупностями атомов и молекул, называют балк-технологиями {bulk). Балк-технологии охватывает большинство известных технологий - от обработки камня до производства кремниевых чипов.

К необходимости создания нанотехнологии пришли после постановки задачи компактного хранения информации Р. Фейнманом.

В 1959 году будущий Нобелевский лауреат по физике Ричард Фейнман выступил перед Американским физическим обществом с докладом «Там, в глубине полным-полно свободного места». В докладе рассматривался вопрос - можно ли записать все 24 тома Британской энциклопедии на булавочной головке размером 1,5 мм? Фейнман ответил на этот вопрос положительно. Если 1,5 мм увеличить в 25 тысяч раз, то получим суммарную площадь всех страниц энциклопедии. Значит все, что нужно сделать - это научиться писать в 25 тысяч раз мельче. Это возможно, если осуществлять запись на атомном уровне. Фейнман заявил, что всю накопленную человечеством информацию можно поместить в небольшой брошюре.

Манипулируя отдельными атомами и молекулами, в принципе можно создать новые объекты разных размеров. От микроскопических, невидимых для невооруженного глаза, до планетарных размеров, по величине превосходящих Землю. Чтобы это сделать с помощью нанотехнологии, необходимо каждый атом переместить на отведенное ему место. На сегодняшний день еще не изобретены устройства, позволяющие за приемлемые время и деньги осуществлять такую сборку.

Одним из известных теоретиков нанотехнологии является Эрик Дрекслер. В 1986 году им была написана книга «Машины созидания», посвященная будущему нанотехнологии. Основная идея книги заключается в разработке и создании нанороботов-«сборщиков», способных по заданной программе собирать новые конструкции, в том числе и самих себя.

Уже сейчас ученые задумываются об опасности выхода из-под контроля самопроизводящихся (или даже самоусовершенствующихся) нанороботов. Данная проблема получила название «серая слизь» {grey goo problem). Под этой проблемой понимают неконтролируемый процесс переработки почвы, воздуха, воздуха микроскопическими роботами, при котором Земля покрывается неисчислимой массой «сборщиков». Для того, чтобы этого не произошло были выработаны следующие принципы.

Принцип 1. «Сборщик» должен начинать самопроизводство только по команде извне.

Принцип 2. Запрещается разрабатывать процессы сборки, идущие с выделением энергии.

i финцип j . для воспроизводства должны оыть неооходимы вещества, не встречающиеся в природе.

ПЕРСПЕКТИВЫ НАНОТЕХНОЛОГИИ

В отдельных сферах ожидаются следующие перспективы развития нанотехнологии.

В промышленности на смену традиционным технологиям производства придет сборка нанороботами предметов потребления непосредственно из атомов и молекул с помощью персональных нанофабрик. Нужно будет покупать не продукт, а программу, с помощью которой его можно будет воссоздать.

В сельском хозяйстве осуществится замена растений и животных. Например, в цепочке «почва - трава - корова - молоко» останется только «почва - молоко».

В медицине будут созданы роботы-врачи, «живущие» внутри человеческого организма и предотвращающие или устраняющие возникающие повреждения (включая генетические). Это позволит значительно увеличить срок человеческой жизни.

В сфере экологии полностью устранится вредное влияние деятельности человека на окружающую среду.

При освоении космоса планируют использовать нанороботов для предварительных работ - сооружения космических станций, подготовка атмосферы и т.д.

Компьютерная безопасность

Угрозы для компьютерной безопасности организации можно разделить на:

S угрозы, не связанные с человеческой деятельностью - случайные сбои программного и аппаратного обеспечения, форс-мажорные обстоятельства (пожары, наводнения);

S угрозы, связанные с человеческой деятельностью - неумышленные (лояльные сотрудники) и умышленные (сотрудники-инсайдеры, хакеры) действия.

Неумышленные действия - утечка или порча информации, возникшая вследствие ошибки или невнимательности сотрудников организации. Например, можно вынести из офиса диск с конфиденциальной информацией чтобы поработать дома, а затем случайно потерять его или отправить письмо по электронной почте не на тот адрес. По оценкам экспертов от 75% до 90% всех сбоев, удалений и повреждений происходит вследствие неумышленных действий сотрудников.

Умышленные действия - это деятельность инсайдеров и хакеров.

Известно, что сотрудник компании, имеющий легальный доступ --корпоративную сеть может нанести своей компании гораздо больший ущерб, чем хакер, взламывающий корпоративную сеть через Интернет.

Основные каналы утечки информации в организации

S Электронная почта.

S Внешние накопители информации, подключаемые через USB-порты {flas/2-диски, МРЗ-плееры и т.д.).

S Отправка серверов или жестких дисков в ремонт.

S Перевозка компьютеров из одного офиса в другой, например, при

переезде.

•S Утилизация компьютеров, серверов, жестких дисков.

Хакеры - это программисты, разрабатывающие вредоносные программы для осуществления преступных действий. К вредоносном} программному обеспечению относятся сетевые черви, классические компьютерные вирусы и троянские программы.

СЕТЕВЫЕ ЧЕРВИ

Сетевой червь — это компьютерная программа, распространяющая свои копии по локальным и глобальным сетям с целью проникновения на компьютер-жертву, запуска своей копии на этом компьютере и дальнейшего распространения.

Для своего распространения сетевые черви используют компьютерные и мобильные сети: электронную почту, системы обмена мгновенными сообщениями, файлообменные сети, сети обмена данными между мобильными устройствами (телефонами, карманными компьютерами) и т. д.

Большинство известных червей распространяется в виде файлов: вложение в электронное письмо, ссылка на зараженный файл на каком-то веб-ресурсе, в /С£}-сообщениях. Некоторые черви (пакетные) распространяются в виде сетевых пакетов, проникают непосредственно в память компьютера и активизируют свой код.

Иногда заражают компьютеры не сами вирусы, а только их загрузчики. После своей установки такой загрузчик связывается с сервером и загружает на компьютер файл-тело червя. Таким образом могут распространяться даже относительно большие по объему вирусы.

Для проникновения на компьютер-жертву черви используют несколько путей: самостоятельный (пакетные черви), социальный инжиниринг (например, текст электронного письма, призывающий открыть вложенный файл или ссылку на зараженный ресурс), ошибки в службах безопасности операционных систем и приложений.

КЛАССИЧЕСКИЕ КОМПЬЮТЕРНЫЕ ВИРУСЫ

Вирусы, в отличие от червей, не пользуются сетью для своего распространения. Вирусы делятся на классы по среде обитания, а эти классы, в свою очередь, делятся на подклассы по способу заражения.

По среде обитания вирусы делятся на файловые (используют для заражения файловую систему ОС), загрузочные (заражают загрузочный сектор), макро- (заражают документы MS Office) и скриптовые (написанные на скрипт-языках, например РНР).

По способу заражения вирусы делятся на:

Перезаписывающие вирусы. Самый распространенный способ заражения. Вирус переписывает код программы (заменяет его своим), после чего, естественно, файл перестает работать. Файл, зараженный данным способом, восстановлению не подлежит. Перезаписывающий вирус быстро обнаруживает себя, так как зараженная система (программа) перестает функционировать.

Паразитические вирусы. Это все вирусы, которые изменяют содержимое файла, но при этом оставляют его работоспособным. Такие вирусы могут внедряться в начало, середину или конец файлов. В дальнейшем, при запуске зараженного файла управление получает сначала вирус, а потом уже файл-жертва.

Вирусы-компаньоны. В этом случае вирус создает файл-двойник, при этом код файла-жертвы не изменяется. Обычно вирус изменяет расширение файла (например, с .ехе на .com), потом создает свою копию с именем, идентичным имени файла-жертвы, и дает ему расширение, тоже идентичное. Таким образом, пользователь при запуске программы на самом деле активизирует вирус. Вирус, в свою очередь, заражает еше несколько файлов и запускает программу, затребованную пользователем.

ТРОЯНСКИЕ ПРОГРАММЫ

Троянская программа {Trojan) - это вредоносная программа, совершающая несанкционированные пользователем действия (кража, уничтожение или модификация информации, использование ресурсов машины в преступных целях).

Троянские программы являются наиболее распространенными стетт вредоносных программ, так как существует множество конструкте:;!, позволяющих даже неопытному пользователю создавать собственные программы данного типа.

Троянские программы различаются между собой по тем действия::, которые они производят на зараженном компьютере.

Backdoor — троянские утилиты удаленного администрирования (управления) компьютером

После проникновения на компьютер устанавливает себя в системе и находится в памяти как скрытое приложение (без ссылки в списке приложений).

В результате удаленный пользователь (хакер) получает полный доступ к зараженной системе. Backdoor («черный ход») позволяет делать с компьютером пользователя все, что угодно: принимать или отсылать файлы, запускать и уничтожать их, выводить сообщения, перезагружать компьютер и т. д. Эти троянцы могут быть использованы для поиска и передачи конфиденциальной информации, для запуска вирусов, уничтожения данных и т. д.

Таким образом, троянские программы типа Backdoor являются одним из самых опасных видов вредоносных программ.

Trojan-PSW — воровство паролей

Это троянские программы, «ворующие» различную информацию с зараженного компьютера, обычно — системные пароли (PSW— Password-Stealing-Ware). При запуске Р5Ж-троянцы ищут системные файлы, хранящие различную конфиденциальную информацию (пароли доступа к интернету) и отсылают ее по указанному в коде «троянца» электронном}." адресу. Кроме паролей может передаваться информация о системе, файлы, номера счетов, коды активации другого программного обеспечен:^ п т.д

Trojan-Clicker — интернет-кликеры

Троянские программы, основная цель которых - г. _ несанкционированных обращений к интернет-ресурсам. Достигагте£ либо посылкой соответствующих команд браузеру, длбс :: системных файлов, в которых указаны «стандартные>> адтесд - . . -ресурсов.

Преследуются следующие цели: S увеличение посещаемости каких-либо сайтов с целью гехтт: :д S организация атаки на какой-либо сервер;

S привлечение потенциальных жертв для заражения вирусами троянскими программами.

Trojan-Downloader — доставка вредоносных программ

Это троянские программы, цель которых - загрузка и установка ка компьютер-жертву новых версий вредоносных программ. уста: «троянцев» или рекламных систем. Естественно это происходит без зет:: и пользователя.

Trojan-Dropper — инсталляторы вредоносных программ

Троянские программы для скрытной инсталляции на компьютер-жертву вирусов или троянских программ.

Данные троянцы обычно без каких-либо сообщений (либо с ложными сообщениями об ошибке в архиве или неверной версии операционной системы) сбрасывают на диск другие файлы и запускают их на выполнение.

Обычно структура таких программ следующая:

Основной код Файл 1

Файл 2

…..

«Основной код» выделяет из своего файла остальные компоненты (файл 1, файл 2, ...), записывает их на диск и запускает.

Обычно один (или более) компонентов являются троянскими программами, и как минимум один компонент является «обманкой»: программой-шуткой, игрой, картинкой или чем-то подобным. «Обманка» должна отвлечь внимание пользователя и продемонстрировать то, что запускаемый файл действительно делает что-то «полезное», в то время как-троянская компонента инсталлируется в систему.

Trojan-Spy — шпионские программы

Данные троянцы осуществляют шпионаж за пользователем зараженного компьютера: вводимая с клавиатуры информация, сними] экрана, список активных приложений и действия пользователя с :-:;::::: сохраняются в какой-либо файл на диске и периодически отправляются злоумышленнику.

Троянские программы этого типа часто используются для ктдип информации пользователей различных систем онлайновых платежей банковских систем.

ArcBomb — «бомбы» в архивах

Это архивы, при разархивировании которых происходит .. .. или существенное замедление работы компьютера или заполнение . . большим количеством «пустых» данных. Особенно опасны ::идн бомбы» для файловых и почтовых серверов, если на сервере с етс :

система автоматической обработки входящей информации — • : бомба» может просто остановить работу сервера.

Встречаются три типа «бомб»: некорректный заголовок архива, повторяющиеся данные и одинаковые файлы в архиве.

Некорректный заголовок архива или испорченные данные в архиве могут привести к сбою в работе архиватора или алгоритма разархивирования.

Значительных размеров файл, содержащий повторяющиеся данные. позволяет заархивировать такой файл в архив небольшого размера (например, 5 ГБ данных упаковываются в 200 КБ WinRAR).

Огромное количество одинаковых файлов в архиве также практически не сказывается на размере архива при использовании специальных методов (например, существуют приемы упаковки 10100 одинаковых файлов в 30 КБ WinRAR).

Trojan-Notifier — оповещение об успешной атаке

Троянцы данного типа предназначены для сообщения своему «хозяину» о зараженном компьютере. При этом на адрес «хозяина» отправляется информация о компьютере, например, /f-адрес компьютера, адрес электронной почты и т. п. Отсылка осуществляется различными способами: электронным письмом, специально оформленным обращением к веб-странице «хозяина». /СО-сообщением.

з:

Trojan-Proxy — троянские прокси-сервера

Семейство троянских программ, скрытно осуществляющих анонимный доступ к различным интернет-ресурсам. Обычно используются для обслуживания спам-бизнеса или организации сетевых атак.

Обслуживание спам-бизнеса

Сначала на компьютеры обычных пользователей внедряется троянский прокси-сервер. В результате формируется так называемая «зомби»-сеть (может включать десятки тысяч компьютеров). Спамер может создавать новую сеть или купить право использовать уже существующую сеть. Затем троянские прокси-серверы получают от «хозяина» образец спама и адреса, на которые этот спам рассылать.

В результате спамеры достигают нескольких целей.

Анонимность - по заголовку письма и прочей служебной информации в письме невозможно выяснить реальный адрес спамера.

Достигается большая скорость спам-рассылки, поскольку з нет задействовано огромное количество «зомби»-компьютеров.

Не работают технологии, ведущие «черные списки» адресов зараженных машин. «Вычислить» все компьютеры, рассылающие спам. невозможно - их слишком много.

Сетевые атаки

Наиболее распространенным видом являются распределенные сетевые атаки (DDoS-атаки - Distributed Denial of ч • . . — распределенный отказ в обслуживании).

Известно, что сервер имеет ограниченные возможности по количеств} одновременно обслуживаемых запросов: это число определяется как мощностями самого сервера, так и шириной канала, которым ;:-: подключен к сети Интернет. Если количество запросов превышает допустимое, то либо работа с сервером значительно замедлится, либо запросы пользователей вообще будут проигнорированы.

Используя «зомби»-сеть достаточного размера, организуется массированная DDoS-атака на сервер. В результате сервер перестает справляется с обработкой информации и становится недоступным для посетителей. Атака осуществляется либо с целью «подрыва» бизнеса конкурента либо с целью получения денежного вознаграждения за прекращение атаки (интернет-рэкет). Обычно под удар попадают компании, бизнес которых напрямую зависит от работоспособности вебсайта компании (интернет-магазины, интернет-казино и т.д.).

ИНФОРМАЦИОННЫЕ СИСТЕМЫ В МЕНЕДЖМЕНТЕ

Знание некоторых принципов легко возмещает незнание некоторых фактов

ПРИНЦИПЫ ПОСТРОЕНИЯ ИНФОРМАЦИОННЫХ СИСТЕМ

Принципы построения ИС были сформулированы в 70-х годах XX столетия В.М.Глушковым, и, хотя за это время сменились поколения ЭВМ и языков программирования, эти принципы (на то они и принципы!) сохранили свое значение и актуальность.