- •Квалификационная характеристика специалиста по защите информации специальности 090104. Объекты и виды профессиональной деятельности, состав решаемых задач.

- •Требования к профессиональной подготовленности, что должен профессионально знать и уметь использовать специалист.

- •Современная государственная политика в области защиты информации.

- •Критерии, условия и принципы отнесения информации к защищаемой

- •Подчиненность ведомственных мероприятий по засекречиванию информации общегосударственным интересам

- •Назначение и структура систем защиты

- •Классификация носителей защищаемой информации, порядок нанесения информации.

- •Классификация видов, методов и средств защиты

- •Понятие и структура угроз информации

- •Виды тайн. Источники угроз. Способы воздействия угроз.

- •Меры защиты информации: законодательного, административного, процедурного, программно-технического уровней.

- •Нормативно-правовая база организационной защиты. Источники права в области информационной безопасности. Типы нормативных документов. Примеры отечественных и зарубежных законодательных документов.

- •Уровни политики безопасности: верхний, средний и нижний.

- •Работа с персоналом: виды угроз информационным ресурсам, связанные с персоналом, подбор персонала.

- •Состояние проблемы обеспечения безопасности. Угрозы экономической, физической, информационной и материальной безопасности.

- •Структура Службы безопасности.

- •Формирование информационных ресурсов и их классификация.

- •Правовые основы защиты государственной, коммерческой и профессиональной тайны.

- •Правовое регулирование взаимоотношений администрации и персонала предприятия в области защиты информации.

- •Правовые формы защиты интеллектуальной собственности.

- •Система правовой ответственности за разглашение, утечку информации.

- •Правовая защита от компьютерных преступлений.

- •Основные задачи и типовая структура системы радиоразведки. Основные этапы и процессы добывания информации техническими средствами.

- •Что такое канал утечки информации, технический канал утечки информации? Структура технического канала утечки информации?

- •Сущность информационного и энергетического скрытия информации. Способы повышения помехозащищенности технических средств. Применение шумоподобных сигналов.

- •Промышленная разведка. Коммерческая разведка. Система корпоративной разведки. Циклы разведки.

- •Этапы добывания информации. Вероятность обнаружения и распознавания объектов. Информационная работа.

- •Сущность методов пеленгования источников излучений (фазовый, амплитудный, частотный).

- •Содержание работ по моделированию объектов защиты и каналов утечки информации.

- •Моделирование угроз информации

- •Моделирование каналов несанкционированного доступа к информации

- •Моделирование каналов утечки информации

- •Классификации информации и документов. Свойства различных видов документов.

- •Понятия, определения и особенности конфиденциального документооборота.

- •Принципы обработки конфиденциальных документов.

- •Назначение, состав, этапы организации бумажного защищенного делопроизводства.

- •Технологические основы обработки электронных документов. Электронное защищенное делопроизводство. Состав. Функции.

- •Разработка проекта комплексной системы защиты объекта информатизации (ои). Согласно гост р 51275-99: информационные ресурсы, средства обеспечения, помещения и выделенные объекты.

- •5.6. Защита информации при использовании съемных накопителей информации большой емкости для автоматизированных рабочих мест на базе автономных пэвм

- •5.7. Защита информации в локальных вычислительных сетях

- •5.8. Защита информации при межсетевом взаимодействии

- •5.9. Защита информации при работе с системами управления базами данных

- •Идентификация/аутентификация

- •Разграничение доступа

- •Протоколирование/аудит

- •Экранирование

- •Туннелирование

- •Шифрование

- •Контроль целостности

- •Контроль защищенности

- •Обнаружение отказов и оперативное восстановление

- •Управление

- •Место сервисов безопасности в архитектуре информационных систем

- •Симметричные криптосистемы. Принципы работы современных блочных шифров. Современные методы криптоанализа. Поточные шифры.

- •Асимметричные системы шифрования. Основные этапы реализации электронной цифровой подписи.

- •Общая схема подписывания и проверки подписи с использованием хэш-функции. Основные свойства хэш-функций. Схема вычисления хэш-функции.

- •Системы аутентификации. Схемы аутентификации с применением паролей. Обеспечение подлинности сеанса связи с использованием механизмов запроса-ответа, отметок времени.

- •Защита программ от изучения, отладки и дизассемблирования, защита от трассировки по прерываниям; защита от разрушающих программных воздействий.

- •Общие положения защиты информации техническими средствами. Активные, пассивные и комбинированные технические средства защиты информации.

- •Защита информации от перехвата по побочным каналам утечки.

- •Защиты информации от подслушивания. Способы и средства защиты.

- •Методы защиты информации техническими средствами в учреждениях и предприятиях.

- •Аппаратные средства защиты информации

- •Технические средства защиты информации

- •Модели и методы оценки эффективности защиты информации

- •Контроль эффективности мер по защите информации техническими средствами.

- •Защита внутриобъектовых и межобъектовых линий связи.

- •Основные характеристики и параметры современных видеокамер, видеорегистраторов.

- •Технические средства автоматизированного проектирования систем охранно-пожарной сигнализации и видеонаблюдения.

- •Сущность методов оценки дальности (фазовый, импульсный, частотный) до объектов вторжения на охраняемую территорию, применяемых в системах охранных сигнализаций.

- •Источники питания электронной аппаратуры (выпрямители, стабилизаторы, принципы построения).

- •Способы передачи цифровой информации (преимущества и ограничения, скорость передачи информации, модемы, организация связи с помощью эвм).

- •Системы телефонной связи (принципы телефонной связи, телефонная сеть, офисные атс, радиотелефоны, сотовая связь).

Нормативно-правовая база организационной защиты. Источники права в области информационной безопасности. Типы нормативных документов. Примеры отечественных и зарубежных законодательных документов.

В Российской Федерации к нормативно-правовым актам в области информационной безопасности относятся:

Акты федерального законодательства:

Международные договоры РФ;

Конституция РФ;

Законы федерального уровня (включая федеральные конституционные законы, кодексы);

Указы Президента РФ;

Постановления правительства РФ;

Нормативные правовые акты федеральных министерств и ведомств;

Нормативные правовые акты субъектов РФ, органов местного самоуправления и т. д.

К нормативно-методическим документам можно отнести

Методические документы государственных органов России:

Доктрина информационной безопасности РФ;

Руководящие документы ФСТЭК (Гостехкомиссии России);

Приказы ФСБ;

Стандарты информационной безопасности, из которых выделяют:

Международные стандарты;

Государственные (национальные) стандарты РФ;

Рекомендации по стандартизации;

Методические указания.

Типы нормативных документов:

Нормативные правовые акты: Законы РФ (О безопасности), Федеральные законы (О персональных данных, Об информации и информационных технологиях, Об электронно цифровой подписи), Указ Президента РФ (Об утверждении перечня сведений конфиденциального характера), Постановление правительства (О сертификации средств защиты информации, О лицензировании);

Нормативно-методические и методические документы: Доктрина, Приказы ФСТЭК, Положения о сертификации средств защиты по требованиям безопасности, Положение по аттестации объектов, Типовые положения, Руководящие документы, Методики (оценки защищенности), Нормативно-методический документ;

Стандарты: ГОСТ, РД, СанПин (Гигиенические требования к видеодисплейным терминалам), СНиП (защита от шума).

Пример иностранных законодательных документов:

Соединённые Штаты Америки

По состоянию на сегодняшний день США — юрисдикция с наибольшим количеством документов в Системе (более 12 000 документов).

В базу входят документы из двух основных американских федеральных правовых источников: Свода законов США (US Code, USC) и Кодекса федерального регулирования (Code of Federal Regulations, CFR). Первый представляет собой систематизированный свод федерального статутного законодательства и состоит из 52 разделов, посвященных регулированию тех или иных правовых отраслей или институтов.

В Систему включены три раздела Свода законов США: Раздел 26 — Налоговый кодекс США (US Internal Revenue Code), Раздел 12 — Банки и банковская деятельность (Banks and Banking) и Раздел 15 — Коммерция и торговля (Commerce and Trade), включающий законодательные акты, регулирующие деятельность на рынке ценных бумаг. Свод законов переиздаётся Конгрессом каждые 6 лет и публикуется Службой Свода законов (US Code Service). В отличие от большинства общедоступных источников, в системе WBL приведен не только текст данных документов, но и история всех вносимых в них поправок, а также примечания и наиболее значимые судебные прецеденты в данной области.

В Систему также включены подзаконные акты, изданные федеральными органами исполнительной власти и включенные в Кодекс федерального регулирования Они публикуются Федеральном реестре (Federal Register) — органе Национального управления по делам архивов.

Разработка политики безопасности. Основные положения информационной безопасности. Область применения. Цели и задачи обеспечения информационной безопасности. Распределение ролей и ответственности. Общие обязанности.

Разработка.

Вначале необходимо провести аудит информационных процессов фирмы, выявить критически важную информацию, которую необходимо защищать. Аудит информационных процессов должен заканчиваться определением перечня конфиденциальной информации предприятия, участков, где эта информация обращается, допущенных к ней лиц, а также последствий утраты (искажения) этой информации. После реализации этого этапа становится ясно, что защищать, где защищать и от кого: ведь в подавляющем большинстве инцидентов в качестве нарушителей будут выступать — вольно или невольно — сами сотрудники фирмы. И с этим ничего нельзя поделать: придется принять как данность. Различным угрозам безопасности можно присвоить значение вероятности их реализации. Умножив вероятность реализации угрозы на причиняемый этой реализацией ущерб, получим риск угрозы. После этого следует приступать к разработке политики безопасности.

Политика безопасности — документ «верхнего» уровня, в котором должны быть указаны:

лица, ответственные за безопасность функционирования фирмы;

полномочия и ответственность отделов и служб в отношении безопасности;

организация допуска новых сотрудников и их увольнения;

правила разграничения доступа сотрудников к информационным ресурсам;

организация пропускного режима, регистрации сотрудников и посетителей;

использование программно-технических средств защиты;

другие требования общего характера.

Затраты на

обеспечение безопасности информации

должны быть не больше, чем величина

потенциального ущерба от ее утраты.

Анализ рисков, проведенный на этапе

аудита, позволяет ранжировать их по

величине и защищать в первую очередь

не только наиболее уязвимые, но и

обрабатывающие наиболее ценную информацию

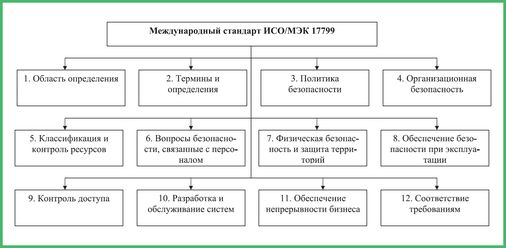

участки. Стандарт ISO 17799 позволяет

получить количественную оценку

комплексной безопасности:

Разработка политики безопасности предполагает осуществление ряда предварительных шагов:

оценку личного (субъективного) отношения к рискам предприятия его собственников и менеджеров, ответственных за функционирование и результативность работы предприятия в целом или отдельные направления его деятельности;

анализ потенциально уязвимых информационных объектов;

выявление угроз для значимых информационных объектов (сведений, информационных систем, процессов обработки информации) и оценку соответствующих рисков.

При разработке политик безопасности всех уровней необходимо придерживаться следующих основных правил:

Политики безопасности на более низких уровнях должны полностью подчиняться соответствующей политике верхнего уровня, а также действующему законодательству и требованиям государственных органов.

Текст политики безопасности должен содержать только четкие и однозначные формулировки, не допускающие двойного толкования.

Текст политики безопасности должен быть доступен для понимания тех сотрудников, которым он адресован.

Общий жизненный цикл политики информационной безопасности включает в себя ряд основных шагов.

Проведение предварительного исследования состояния информационной безопасности.

Собственно разработку политики безопасности.

Внедрение разработанных политик безопасности.

Анализ соблюдения требований внедренной политики безопасности и формулирование требований по ее дальнейшему совершенствованию (возврат к первому этапу, на новый цикл совершенствования).

Политика безопасности организации (англ. organizational security policies) — совокупность руководящих принципов, правил, процедур и практических приёмов в области безопасности, которые регулируют управление, защиту и распределение ценной информации.

В общем случае такой набор правил представляет собой некий функционал программного продукта, который необходим для его использования в конкретной организации. Если подходить к политике безопасности более формально, то она есть набор неких требований к функционалу системы защиты, закрепленных в ведомственных документах.

Политика безопасности зависит:

от конкретной технологии обработки информации;

от используемых технических и программных средств;

от расположения организации;

Защиту большой информационной системы невозможно решить без грамотно разработанной документации по информационной безопасности — Политики безопасности помогает

убедиться в том, что ничто важное не упущено из виду;

установить четкие правила обеспечения безопасности.

Только всесторонняя и экономически целесообразная система защиты будет эффективной, а сама информационная система в этом случае — защищенной.

Содержание политики безопасности должно излагаться от имени руководства компании.

В документе политики безопасности следует описать цели и задачи информационной безопасности, а также ценные активы компании, которые требуют защиты. Целями обеспечения информационной безопасности, как правило, является обеспечение конфиденциальности, целостности и доступности информационных активов, а также обеспечение непрерывности ведения бизнеса компании.

Задачами обеспечения информационной безопасности являются все действия, которые необходимо выполнить для достижения поставленных целей. В частности, необходимо решать такие задачи, как анализ и управление информационными рисками, расследование инцидентов информационной безопасности, разработка и внедрение планов непрерывности ведения бизнеса, повышение квалификации сотрудников компании в области информационной безопасности и пр.

Основные принципы управления ИБ

В политике безопасности необходимо описать важность процесса управления информационной безопасностью, а также основные этапы функционирования данного процесса.

В Политике безопасности следует описать процесс разделения обязанностей по управлению и обеспечению безопасности, а также механизмы контроля над исполнением процедур обеспечения и управления безопасностью, возложенных на сотрудников компании.

Кроме этого, следует описать основные этапы процессного подхода к обеспечению безопасности как основы эффективного управления. В частности, каждая процедура системы управления информационной безопасности должна последовательно проходить этапы жизненного цикла: планирование, внедрение, проверка эффективности, совершенствование. Важно отметить, что эффективный процесс управления невозможен без тщательного документирования всех процедур — правильность и контролируемость выполнения процедуры зависит именно от наличия четко сформулированных правил ее выполнение. Кроме этого, важно определить, каким образом будет контролироваться эффективность функционирования всех процедур системы управления информационной безопасностью. В частности, следует описать правила ведения записей, подтверждающих выполнение процедур.

Организационная структура

в компании требуется создание организационной структуры, которую необходимо описать в Политике безопасности.

В компании должны быть специалисты, непосредственно осуществляющие деятельность по управлению безопасностью — например, обучающие сотрудников компании, разрабатывающие критерии для оценки эффективности, планирующие мероприятия по управлению безопасностью и пр.

Основные требования к обеспечению ИБ

В Политике безопасности требуется кратко описать все процедуры системы обеспечения и управления информационной безопасностью. В частности, следует отметить такие процедуры, как контроль доступа к информационным активам компании, внесение изменений в информационную систему, взаимодействие с третьими лицами, повышение квалификации сотрудников компании в области информационной безопасности, расследование инцидентов, аудит информационной безопасности, обеспечение непрерывности ведения бизнеса и прочее.

В описании каждой процедуры необходимо четко определить цели и задачи процедуры, основные правила выполнения процедуры, регулярность или сроки выполнение процедуры.

В Политике безопасности требуется описать ответственность сотрудников компании за обеспечение и управление информационной безопасностью. Обязанность обеспечения безопасности возложена на всех сотрудников компании, а также — в соответствии с договором — на сторонних пользователей, имеющих доступ к информационным активам компании. Обязанность управления информационной безопасностью возложена на руководство компании.

Естественно, что вместе с изменениями в информационной системе компании, которые могут происходить достаточно часто, требуется вносить коррективы в Политику безопасности как документированное отражение основных правил работы системы управления.

Политика безопасности, по сути, является каркасом, объединяющим все остальные документы, регламентирующие обеспечение и управление информационной безопасностью. Следовательно, при описании процедур системы управления информационной безопасностью следует указывать ссылки на документы, в которых требования к процедуре изложены подробно.

Таким образом, в Политике безопасности описываются все необходимые требования к обеспечению и управлению информационной безопасностью, структура управления безопасностью, а также обязанности и ответственность за обеспечение безопасности. В результате следования Политике безопасности и сопутствующим документам по обеспечению и управлению безопасности, защищенность информационной системы компании достигнет требуемого уровня, сотрудники компании будут осознавать свою роль и вовлеченность в процесс обеспечения безопасности. И, как следствие, требуемые информационные активы будут доступны в необходимые моменты времени, изменения будут вноситься только авторизованными пользователями, а конфиденциальность не будет нарушаться.

Содержание политики безопасности

Политика безопасности — это документ "верхнего" уровня, в котором должно быть указано:

ответственные лица за безопасность функционирования фирмы;

полномочия и ответственность отделов и служб в отношении безопасности;

организация допуска новых сотрудников и их увольнения;

правила разграничения доступа сотрудников к информационным ресурсам;

организация пропускного режима, регистрации сотрудников и посетителей;

использование программно-технических средств защиты;

другие требования общего характера.

Таким образом, политика безопасности — это организационно-правовой и технический документ одновременно. При ее составлении надо всегда опираться на принцип разумной достаточности и не терять здравого смысла.

Принцип разумной достаточности означает, что затраты на обеспечение безопасности информации должны быть никак не больше, чем величина потенциального ущерба от ее утраты. Анализ рисков, проведенный на этапе аудита, позволяет ранжировать эти риски по величине и защищать в первую очередь не только наиболее уязвимые, но и обрабатывающие наиболее ценную информацию участки. Если в качестве ограничений выступает суммарный бюджет системы обеспечения безопасности, то задачу распределения этого ресурса можно поставить и решить как условную задачу динамического программирования.

Особое внимание в политике безопасности надо уделить разграничению зоны ответственности между службой безопасности и IT-службой предприятия. Зачастую сотрудники службы безопасности, в силу низкой технической грамотности, не осознают важности защиты компьютерной информации. С другой стороны, IT-сотрудники, являясь "творческими" личностями, как правило, стараются игнорировать требования службы безопасности. Кардинально решить эту проблему можно было бы, введя должность CEO по информационной безопасности, которому бы подчинялись обе службы.

В политике безопасности не надо детализировать должностные обязанности каких бы то ни было сотрудников (хотя приходилось видеть и такое). Эти обязанности должны разрабатываться на основе политики, но не внутри нее.

два фундаментальных принципа, на которых строится распределение ролей и ответственности. 1. Распределение ответственности. Этот принцип означает, что в системе не должно быть субъекта, который мог бы самостоятельно от начала до конца выполнить операцию, которая может нанести ущерб безопасности. Например, если пользователь А выполняет некую транзакцию, имеющую существенное значение для системы, то она должна вступить в силу только после того, как пользователь Б проверит и подтвердит ее корректность. Таким образом, ни А, ни Б не могут по отдельности произвести данную транзакцию, один может только формировать данные для нее, другой — только авторизовать ее (то есть в данном случае отправить на выполнение), — без этих двух процедур транзакция не будет иметь результата. Если конкретная операция в системе построена таким образом, что она не может быть разделена между двумя пользователями, значит, при ее критической важности, она должна быть выполнена одним пользователем только в присутствии другого. Это может быть достигнуто, например, разделением пароля на аутентификацию пользователя, от имени которого запускается функция, на две (или более) части. Иногда можно встретить другое определение такого принципа — "в четыре глаза". Если же объективно ряд значимых операций должен выполняться только одним человеком, то результаты его действий должны регистрироваться в журналах, к которым он не имеет доступа на корректировку. Эти журналы должны регулярно анализироваться другим человеком. Набор прав и обязанностей, который можно применить к тому или иному сотруднику в зависимости от его функций, называется ролью. Цель политики ролей на предприятии — унифицировать и упростить делегирование прав сотрудникам. После разработки подобной схемы исчезает необходимость составлять ради каждого вновь прибывшего работника набор его прав и обязанностей и настраивать сотни учетных записей. Достаточно указать принадлежность сотрудника той или иной роли, и, возможно, произвести минимальное редактирование профиля.

2. Минимизация привилегий (англ. least privelegies). Этот принцип означает, что пользователю предоставляется ровно столько прав, сколько ему необходимо для выполнения работы, т. е. если в обязанности пользователя входит формирование отчетов по всей базе данных, то он должен иметь доступ ко всем данным, но только на чтение. Если пользователь должен выполнять транзакции, изменяющие состояние двух групп объектов, то он должен иметь доступ на модификацию (в зависимости от конкретной задачи, возможно, на создание и/или удаление) только к этим двум объектам.

Можно возразить, что объективно в информационном пространстве должен присутствовать субъект, имеющий полный доступ ко всем ресурсам, хотя бы для того, чтобы добавлять новых пользователей и наделять их правами на доступ (а значит, и имеющий возможность установить себе полный доступ ко всем информационным объектам) — например, администратор локальной сети. Возможно, это будет верно для небольших предприятий, однако там, где есть возможность содержать в штате более одного администратора, необходимо разделять их права, например, с помощью выделения доменов ответственности, на ресурсном принципе или по какой-либо другой схеме.

Политика безопасности трактуется как набор норм, правил и практических приемов, которые регулируют управление, защиту и распределение ценной информации. На практике политика безопасности трактуется несколько шире – как совокупность документированных административных решений, направленных на обеспечение безопасности информационного ресурса. Результатом политики является высокоуровневый документ, представляющий систематизированное изложение целей, задач, принципов и способов достижения информационной безопасности.

Данный документ представляет методологическую основу практических мер (процедур) по реализации ОБИ и содержит следующие группы сведений.

1. Основные положения информационной безопасности.

2. Область применения.

3. Цели и задачи обеспечения информационной безопасности.

4. Распределение ролей и ответственности.

Общие обязанности.

Основные положения определяют важность ОБИ, общие проблемы безопасности, направления их решения, роль сотрудников, нормативно-правовые основы.

Областью применения политики безопасности являются основные активы и подсистемы АС, подлежащие защите. Типовыми активами являются программно-аппаратное и информационное обеспечение АС, персонал, в отдельных случаях – информационная инфраструктура предприятия.

Цели, задачи, критерии ОБИ вытекают из функционального назначения предприятия. Например, для режимных организаций на первое место ставится соблюдение конфиденциальности. Для сервисных информационных служб реального времени важным является обеспечение доступности (оперативной готовности) подсистем. Для информационных хранилищ актуальным может быть обеспечение целостности данных и т. д. Здесь указываются законы и правила организации, которые следует учитывать при проведении работ по ОБИ.

Типовыми целями могут быть следующие:

обеспечение уровня безопасности, соответствующего нормативным документам предприятия;

следование экономической целесообразности в выборе защитных мер;

обеспечение соответствующего уровня безопасности в конкретных функциональных областях АС;

обеспечение подотчетности всех действий пользователей с информационными ресурсами и анализа регистрационной информации;

выработка планов восстановления после критических ситуаций и обеспечения непрерывности работы АС и др.

Если предприятие не является изолированным, цели и задачи рассматриваются в более широком контексте: должны быть оговорены вопросы безопасного взаимного влияния локальных и удаленных подсистем.

В рассматриваемом документе могут быть конкретизированы некоторые стратегические принципы безопасности (вытекающие из целей и задач ОБИ). Таковыми являются стратегии действий в случае нарушения политики безопасности предприятия и сторонних организаций, взаимодействия с внешними организациями, правоохранительными органами, прессой и др. В качестве примера можно привести две стратегии ответных действий на нарушение безопасности:

- «выследить и осудить», когда злоумышленнику позволяют продолжить действия с целью его компрометации и наказания (данную стратегию одобряют правоохранительные органы!);

- «защититься и продолжить», когда организация опасается за уязвимость информационных ресурсов и оказывает максимальное противодействие нарушению.

Политика безопасности затрагивает всех пользователей компьютеров в организации. Поэтому важно решить так называемые политические вопросы наделения всех категорий пользователей соответствующими правами, привилегиями и обязанностями.

Для этого определяется круг лиц, имеющий доступ к подсистемам и сервисам АС. Для каждой категории пользователей описываются правильные и неправильные способы использования ресурсов – что запрещено и разрешено. Здесь специфицируются уровни и регламентация доступа различных групп пользователей. Следует указать, какое из правил умолчания на использование ресурсов принято в организации, а именно:

- что явно не запрещено, то разрешено;

- что явно не разрешено, то запрещено.

Одним из самых уязвимых мест в ОБИ является распределение прав доступа. В политике безопасности должна быть утверждена схема управления распределением прав доступа к сервисам – централизованная или децентрализованная, или иная. Должно быть четко определено, кто распоряжается правами доступа к сервисам и какими именно правами. Целесообразно детально описать практические процедуры наделения пользователей правами. Здесь следует указать должностных лиц, имеющих административные привилегии и пароли для определенных сервисов.

Права и обязанности пользователей определяются применительно к безопасному использованию подсистем и сервисов АС. При определении прав и обязанностей администраторов следует стремиться к некоторому балансу между правом пользователей на тайну и обязанностью администратора контролировать нарушения безопасности.

Важным элементом политики является распределение ответственности. Политика не может предусмотреть всего, однако, она должна для каждого вида проблем найти ответственного.

Обычно выделяются несколько уровней ответственности. На первом уровне каждый пользователь обязан работать в соответствии с политикой безопасности (защищать свой счет), подчиняться распоряжениям лиц, отвечающих за отдельные аспекты безопасности, ставить в известность руководство обо всех подозрительных ситуациях. Системные администраторы отвечают за защиту соответствующих информационно-вычислительных подсистем. Администраторы сетей должны обеспечивать реализацию организационно-технических мер, необходимых для проведения в жизнь политики безопасности АС. Руководители подразделений отвечают за доведение и контроль положений политики безопасности.

С практической точки зрения, политику безопасности целесообразно разделить на несколько уровней. Как правило, выделяют два-три уровня.

Верхний уровень носит общий характер и определяет политику организации в целом. Здесь основное внимание уделяется: порядку создания и пересмотра политики безопасности; целям, преследуемым организацией в области информационной безопасности; вопросам выделения и распределения ресурсов; принципам технической политики в области выбора методов и средств защиты информации; координированию мер безопасности; стратегическому планированию и контролю; внешним взаимодействиям и другим вопросам, имеющим общеорганизационный характер.

На указанном уровне формулируются главные цели в области информационной безопасности (определяются сферой деятельности предприятия): обеспечение конфиденциальности, целостности и/или доступности.

Средний уровень политики безопасности выделяют в случае структурной сложности организации либо при необходимости обозначить специфичные подсистемы организации. Это касается отношения к перспективным, еще не достаточно апробированным технологиям. Например, использование новых сервисов Internet, организация связи и обработка информации на домашних и портативных компьютерах, степень соблюдения положений компьютерного права и др. Кроме того, на среднем уровне политики безопасности могут быть выделены особо значимые контуры АС организации, например, обрабатывающие секретную или критически важную информацию.

За разработку и реализацию политики безопасности верхнего и среднего уровней отвечают руководитель службы безопасности, администраторы безопасности АС, администратор корпоративной сети.

Нижний уровень политики безопасности относится к конкретным службам или подразделениям организации и детализирует верхние уровни политики безопасности. Данный уровень необходим, когда вопросы безопасности конкретных подсистем требуют решения на управленческом, а не только на техническом уровне.

Понятно, что на данном уровне определяются конкретные цели, частные критерии и показатели информационной безопасности, определяются права конкретных групп пользователей, формулируются соответствующие условия доступа к информации и т. п. Здесь из конкретных целей выводятся (обычно формальные) правила безопасности, описывающие, кто, что и при каких условиях может делать или не может. Более детальные и формальные правила упростят внедрение системы и настройку средств ОБИ.

На этом уровне описываются механизмы защиты информации и используемые программно-технические средства для их реализации (в рамках, конечно, управленческого уровня, но не технического).

За политику безопасности нижнего уровня отвечают системные администраторы.

В рамках разработки политики безопасности проводится анализ рисков (risk analysis). Это делается с целью минимизации затрат на ОБИ. Напомним, что основной принцип безопасности – затраты на средства защиты не должны превышать стоимости защищаемых объектов. При этом если политика безопасности оформляется в виде высокоуровневого документа, описывающего общую стратегию, то анализ рисков (как приложение) оформляется в виде списка активов, нуждающихся в защите.