- •Организация вычислительных систем

- •Часть II «Сети эвм» Краткий конспект лекций Содержание

- •Эталонная модель взаимодействия открытых систем

- •Уровни эталонной модели

- •Функции уровней

- •Правила описания сервиса

- •Локальные вычислительные сети

- •Топологии локальных сетей

- •Среды передачи информации

- •Методы кодирования информации

- •Методы управления обменом в сети типа «активная звезда»

- •В сети типа «шина»

- •В лвс типа «кольцо»

- •Контроль правильности передачи

- •Функции аппаратуры локальных сетей

- •Сетевые адаптеры

- •Пример реализации сетевого адаптера Ethernet

- •Другие сетевые устройства

- •Аппаратура лвс

- •Аппаратура сети Ethernet

- •Аппаратура сети Fast Ethernet

- •Аппаратура сети Gigabit Ethernet

- •Аппаратура сети Token Ring фирмы ibm

- •Аппаратура сети Arcnet

- •Аппаратура сети fddi

- •Аппаратура сети 100vg-AnyLan

- •Уровни моделиOsi

- •Прикладной уровень

- •Уровень представления

- •Сеансовый уровеньOsi

- •Основные понятия.

- •Фазы и услуги сеансового сервиса

- •Функциональные группы и сервисные подмножества

- •Транспортный уровеньOsi

- •Сетевой уровень osi Структура системы передачи данных

- •Задачи сетевого уровня

- •Протоколы сетевого уровня

- •Протоколы сетевого уровня в сетях с коммутацией пакетов

- •Рекомендация х.25 мкктт

- •Уровень управления информационным каналом Типы протоколов

- •Протокол bsc

- •Протокол hdlc

- •Каналы t1/e1

- •Метод биполярного кодирования

- •Синхронизация

- •Кадровая синхронизация

- •Мультиплексирование

- •Типичная структура системы

- •Интерфейс bri

- •Интерфейс pri

- •Аппаратные средства абонентского комплекса

- •Дополнительные услуги сетей isdn

- •Сети Frame Relay

- •Формат кадра

- •Согласование скорости передачи

- •Типы каналов

- •Защита от ошибок

- •Сети atm

- •Быстрая коммутация пакетов

- •Типы каналов

- •Подуровни atm и режимы передачи

- •Сеть Интернет

- •Стек протоколов tcp/ip

- •Уровень I стекаTcp/ip

- •Уровень II стекаTcp/ip

- •Уровень III стекаTcp/ip

- •Уровень IV стека tcp/ip

- •Протокол ip

- •Протокол iPv6

- •Протокол tcp

- •Механизм тайм-аута ожидания подтверждения

- •Протокол udp

- •Протокол icmp

- •Маршрутизация

- •Маршрутизаторы

- •Примеры протоколов Протокол rip

- •Протокол ospf

- •Протокол igrp

- •Протокол политики маршрутизации egp

- •Протокол политики маршрутизации bgp

- •Протокол pnni

- •Литература

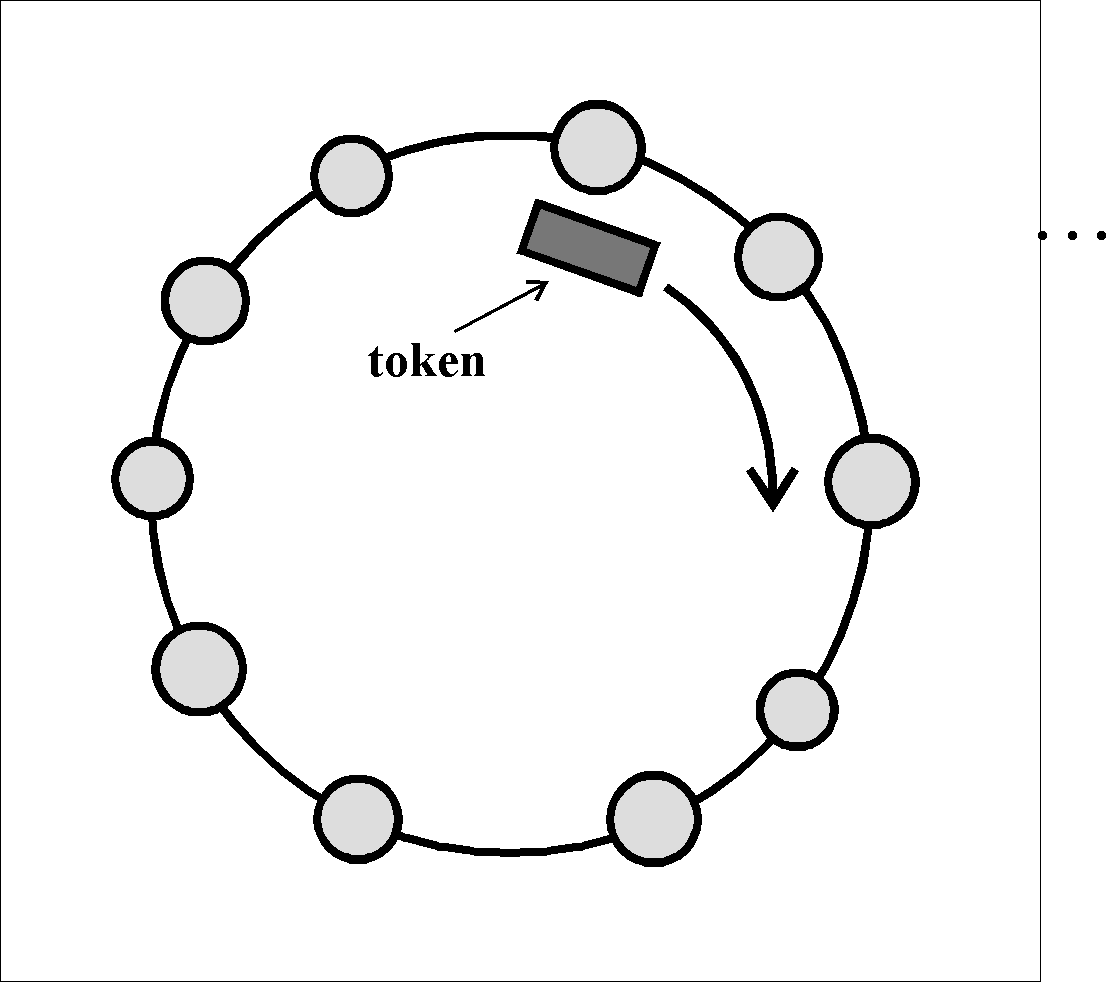

В лвс типа «кольцо»

Маркерный метод управления

При таком алгоритме исключены конфликты, т.к. применяется метод временного распределения сети между абонентами.

Этот

метод можно также определить как метод

опроса.

Этот

метод можно также определить как метод

опроса.

По кольцу запускается специальный пакет (см. рис.), называемый маркером (token).

Абонент (у которого есть что передавать) ждет “свободный маркер” (со специальной отметкой). Получив маркер абонент помечает его как “занятый” и добавляет к нему свой пакет. Полученная связка (маркер + пакет) отправляется далее по кольцу.

Абонент, распознавший свой адрес, принимает пакет, устанавливает в маркере специальный бит подтверждения и отправляет связку (метка + пакет) далее.

Абонент-отправитель получает обратно свою посылку, освобождает маркер (помечает его как «свободный») и отправляет маркер далее по кольцу. Из анализа бита подтверждения (в маркере) отправитель выясняет, был ли пакет принят адресатом.

При таком методе один из абонентов в кольце должен следить за сохранностью маркера. Метод характерен гарантированным временем доступа, которое равно N.tпк, где N – число абонентов в кольце; tпк– время прохождения пакета по кольцу.

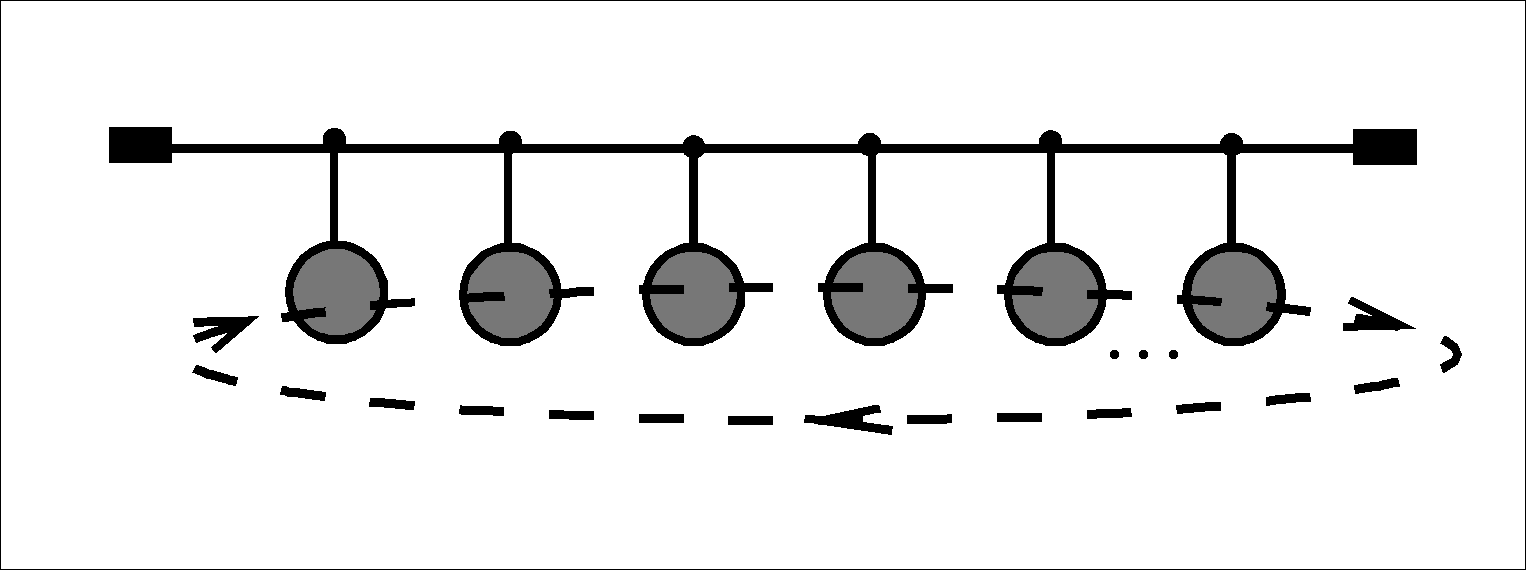

Э тот

метод применяется в кольцевых сетях

Token Ring, а также в шинных сетях (Arcnet-Bus) и

в «звезде» (Arcnet Star). В последних случаях

организуется «логическое кольцо», т.е.

все абоненты передают друг другу пакеты

по замкнутой цепочке (см. рис.).

тот

метод применяется в кольцевых сетях

Token Ring, а также в шинных сетях (Arcnet-Bus) и

в «звезде» (Arcnet Star). В последних случаях

организуется «логическое кольцо», т.е.

все абоненты передают друг другу пакеты

по замкнутой цепочке (см. рис.).

Метод кольцевых сегментов (слотов)

Примером такой сети может служить одна из первых ЛВС – Cambridge Ring.

В отличие от предыдущего метода здесь могут передавать одновременно несколько абонентов. Вместо одного маркера в сети используется несколько слотов (от 2 до 8), которые выполняют функцию близкую к маркеру — функцию временных меток. В интервале между слотами может поместиться от 8 до 32 байт информации. Алгоритм обмена следующий:

Абонент разбивает подготовленную к передаче информацию на маленькие пакеты – слоты.

Абонент дожидается свободного слота в кольце и загружает туда свой пакет. В каждом слоте имеются: признак занятости, поля сетевых адресов приемника и передатчика, а также бит признака конца передачи.

Абонент-получатель выбирает информацию из слота и устанавливает в нем бит подтверждения.

Передавший слот абонент получает его обратно после полного оборота по кольцу, анализирует бит подтверждения и помечает слот как свободный.

Передачу по этому методу могут вести сразу несколько абонентов, причем они не обязательно занимают соседние слоты.

В данном методе необходим монитор или центральный узел, который бы следил за сохранностью слотов и восстанавливал их в случае утери.

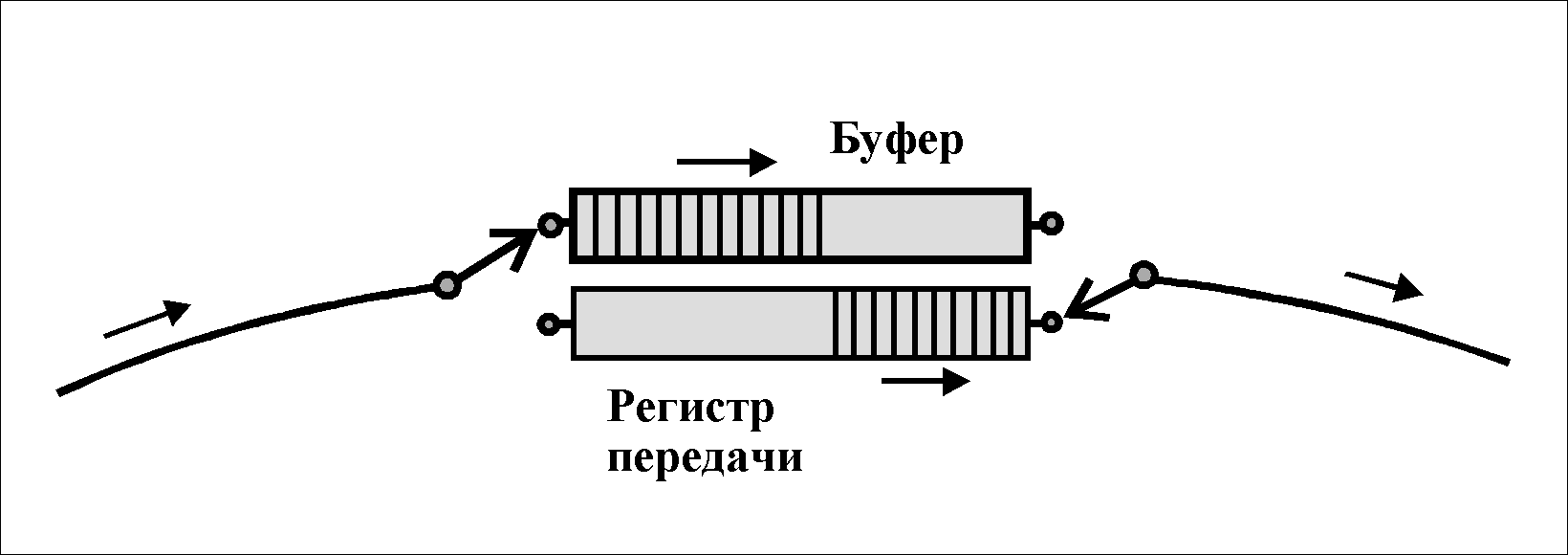

Метод вставки регистров

А бонент

подготавливает информацию для передачи,

размещая ее в специальном буфере

передачи.

бонент

подготавливает информацию для передачи,

размещая ее в специальном буфере

передачи.

Абонент дожидается появления промежутка в потоке данных в кольце и вставляет туда свой передающий регистр (см. рис.)

Приходящие из кольца данные записываются во время передачи в специальный буфер, из которого затем посылаются в кольцо.

Контроль правильности передачи

Применяются различные методы: побитные, побайтные и пакетные. Остановимся на некоторых из них.

Пакетный контроль передатчиком

Приемник возвращает передатчику весь пакет, изменяя только адрес. При этом выявляются 100% ошибок.

Пакетный контроль приемником

В конце каждого пакета добавляется контрольная сумма (8, 16 или 32 бита). Это может быть:

Сумма по mod 2 всех байтов пакета. Обнаруживаются все одиночные ошибки и часть (7/8) двойных ошибок. При таком методе плохо обнаруживаются пачки ошибок.

Арифметическая сумма всех байтов пакета. Старшие разряды суммы отбрасываются, остаются только 8 или 16 младших. Методом обнаруживаются все одиночные и часть двукратных ошибок.

Вычисляется циклическая контрольная сумма. Для этого вычисляется остаток от деления содержимого блока на образующий полином g(x) по mod 2. Такой контроль называют также циклическим контролем или CRC (Cyclic Redundancy Check). Выявляются все одиночные ошибки и все остальные с вероятностью P = (1 – 2-n), где n – число разрядов контрольной суммы. Для n = 8 имеем P = 0,996, а для n = 16 — P = 0,999985.