- •Задачи и цель курса

- •Принципы охраны объектов

- •Защита стационарных объектов

- •Системы тревожной сигнализации

- •Системы телевизионного наблюдения

- •Средства отражения (нейтрализации) угроз

- •Защита мобильных объектов

- •Общие положения

- •Анализ состояния охраны грузов

- •Организация процесса охраны грузов

- •5.4. Исполнительные устройства

- •Порядок создания системы защиты

- •Общие понятия

- •Правила разграничения доступа

- •Оценка риска

- •Публикация iiрд

- •Средства физической защиты стационарных объектов.

- •Система управления автоматизированной системой.

ИНЖЕНЕРНО-ТЕХНИЧЕСКАЯ ЗАЩИТА ИНФОРМАЦИИ

Принципы охраны объектов

Принципы, которые определяют общие требования к средствам охраны объектов (способов и средств защиты информации):

Непрерывность охраны объектов (защиты информации).

Характеризует постоянную готовность систем и средств

охраны объектов к отражению угрозы несанкционированного доступа на объекты (к информации).

Активность.

Предусматривает прогнозирование действий

злоумышленника, разработку и реализацию предупреждающих мероприятий охраны (защиты).

Скрытность.

Исключает ознакомление посторонних лиц со средствами и технологией охраны объектов (защиты информации).

Целенаправленность.

Предусматривает сосредоточение усилий по предотвращению угроз наиболее важным объектам (наиболее ценной информации).

Комплексность использования средств охраны объектов, что позволяет компенсировать недостатки одних средств достоинствами других.

Задачи защиты стационарных объектов и средства что применяются для его обеспечения

Задачи, которые должны решаться в процессе защиты стационарных объектов:

Предотвращение несанкционированного доступа на объекты (и к информации, что обрабатывается и/или хранится на объекте);

Выявление пожара на охраняемом объекте и сигнализация об этом;

Организация санкционированного доступа на объекты. Средства, используемые для защиты стационарных объектов

А. Для предотвращения несанкционированного доступа на объекты (к информации, которая обрабатывается и/или хранится на объекте).

Действия, которые должны быть выполнены для предотвращения несанкционированного доступа и ликвидации его последствий (если нарушение имело место):

Разбиение охраняемого объекта на зоны безопасности (контролируемые зоны): территория, здание, этаж, помещение и Т.Д.

Препятствие проникновению в зоны безопасности.

Выявление факта проникновения в зону (на контролируемый объект) или пребывание в ней и сигнализация об этом.

Обнаружение нарушителя (злоумышленника).

5.Отображение (устранение) угрозы (нейтрализация, ликвидация нарушителя).

Для предотвращения несанкционированного доступа на объекты информационной деятельности применяются (могут применяться) следующие средства защиты:

для препятствия проникновению в контролируемые зоны ограждения, двери, решетки;

для выявления факта проникновения в контролируемую зону (на объект) или пребывание в ней и сигнализации об этом- системы охранной сигнализации, в состав которой входят извещатели охранной сигнализации, системы связи, приемноконтрольные приборы;

для выявления и опознания нарушителя (злоумышленника) системы видеонаблюдения (телевизионные системы наблюдения);

для устранения угрозы (нейтрализации, ликвидации нарушителя) средства отражения (нейтрализации) угроз.

Б. Для выявления пожара на охраняемом объекте, определения места и ликвидации пожара.

Действия, которые должны быть выполнены для выявления и ликвидации пожара:

Разбитие охраняемого объекта на зоны: территория, здание, этаж, помещение и т.д.

Выявление пожара и сигнализация об этом.

Выявление (уточнение) места пожара.

Устранение угрозы (гашение пожара).

Для выявления и ликвидации пожара применяются (могут применяться) следующие средства:

для выявления пожара и сигнализации об этом - системы пожарной сигнализации;

для выявления (уточнение) места пожара - системы видеонаблюдения (телевизионные системы наблюдения);

для устранения угрозы (гашение пожара) — исполнительные устройства.

В. Для организации санкционированного доступа на объекты.

Действия, которые должны быть выполнены для организации санкционированного доступа на объекты и к информации:

Идентификация (узнавание) лиц (выявление лиц, доступ которым разрешен).

Осуществление пропуска на объект лиц, доступ которым разрешен.

Для организации санкционированного доступа на объекты применяются (могуг применяться) следующие средства:

для идентификации (опознание) лиц и выявления лиц, доступ которым разрешен, — системы допуска "устройсч во идентификации (считыватель)- контролер", идентификационные карты, средства биометрической идентификации;

для осуществления пропуска на объект лиц, доступ которым разрешен,-^ исполнительные устройства.

Разными фирмами разработаны, и изготовляются так называемые интегрированные системы, под которыми понимают системы, способные управлять всем спектром современных охранных устройств.

Интегрированная система — это программно-аппаратный комплекс, в состав которого входят:

персональный компьютер с комплектом программного обеспечения;

приемная станция;

адресные блоки.

Интегрированные системы обеспечивают:

точное определение места срабатывания средства выявления, подачу звукового и светового сигнала, указание типа устройства, что сработало;

регистрацию местонахождения и времени срабатывания средств выявления и тревожных кнопок;

контроль состояния коммуникационных линий и работоспособности средств выявления;

постановка и снятие с охраны отдельных устройств или их групп;

регистрация всех событий, что произошли в системе, и возможность их просмотра за определенный промежуток времени;

управление разными устройствами реагирования (блокировка дверей, включение телекамер, систем пожаротушение, вентиляции и т.п.).

Использование в системе персонального компьютера позволяет:

получить поэтапные графические планы объекта охраны. На плане можно отобразить объект с прилегающей к нему территорией, подъезды к нему, поэтапные планы объекта, входы и выходы на этажах, план помещения;

вывести справочную информацию о средстве выявления, рекомендации по ликвидации сложившейся ситуации и любую другую полезную информацию;

ввести и сберечь информацию о выполненных мероприятиях и действиях персонала при возникновении тревожной ситуации;

автоматически управлять разными устройствами реагирования без участия оператора;

записать, обработать и проанализировать видеоизображение.

Максимальное количество охраняемых помещений зависит от числа адресных сенсоров, что установлены в них. Под адресным сенсором имеют в виду собственно сенсор и адресное устройство, что обеспечивает его идентификацию в сети.

Инженерно-технические средства защиты можно разделить на две группы: физические (механические) и электронные.

Физические (механические) инженерно-технические средства защиты применяют для препятствия проникновению злоумышленника в контролируемые зоны, ограждения, двери, решетки.

Электронные инженерно-технические средства защиты применяют для выявления и опознания злоумышленника, что незаконно проник в зону (системы сигнализации и системы наблюдения), а также для организации санкционированного доступа на объекты (системы "считыватель - конгролер").

Системы "считыватель - контролер" разделяют на те, что идентифицируют людей за идентификационными картами и за биометрическими признаками.

Разбитие подзащитных объектов информационной деятельности на зоны безопасности

Многозонность обеспечивает дифференцированный санкционированный доступ разных категорий сотрудников и посетителей к источникам информации и реализуется путем разделения пространства, которое занимает объект защиты (организация, предприятие, фирма или любая другая государственная и коммерческая структура), на зоны безопасности (контролируемые зоны).

Типичными зонами являются:

территория, которую занимает организация и что ограничивается ограждением или условной внешней границей;

здание на территории;

коридор или его часть;

помещение (служебное, кабинет, комната, зал, техническое помещение, склад и др.);

шкаф, сейф, хранилище.

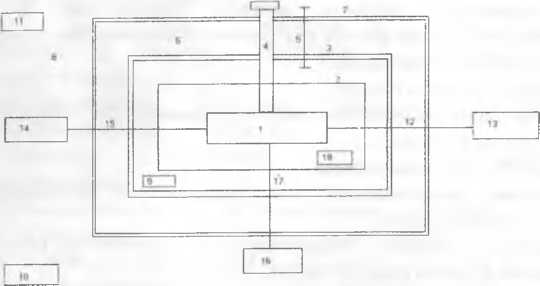

Вариант расположения зон безопасности подзащитного объекта показан на рис. 2.1.

Вариант системы обеспечения безопасности (охраны) территории объекта показан на рис. 2.2.

Средства противодействия рекомендуется размещать на концентрических кругах, которые пересекают все возможные пути противника к любому из объектов. Каждый рубеж охраны нужно создавать таким образом, чтобы задержать нападающего на время, достаточное для принятия персоналом охраны действия в ответ.

В том случае, если внутри здания располагаются объекты с существенно разными требованиями к безопасности, применяют Разделение здания на отсеки, что позволяет выделить внутренние

Территория

объекта

Здание

объекта

—Периметр

іерріпории

-

Периметр чдания — Прием посетителей

Кабинеты сотрудников объекта

Зона 5 — Особо важные помещения

Кабинеты начальником, комнаты переговоров

Хранилища ценностей, сейфы, компьютерный банк данных

Рис.

2.1. Расположение зон безопасности

подзащитного объекта

Рис. 2.2. Вариант системы обеспечения безопасности (охраны) объекта: 1 - охраняемый объект; 2 - задерживающее ограждение;

- выявляющее ограждение; 4 - контролируемый вход; 5 - зона оценки; 6 - нейтральная зона; 7 - ограждение; 8 - дальняя защита;

9 - силы внутренней обороны; 10 - силы внешней обороны;

- подвижной патруль; 12 - канал связи; 13 - внешний объект;

- электроподстанция; 15 - линия электропередачи; 16 - объекты технического обеспечения; 17 - инженерные коммуникации;

18 - радиосигнализация.

периметры внутри общего контролируемого пространства и создать внутренние защитные средства от несанкционированного доступа. Периметр обычно выделяется физическими препятствиями, проход через которые контролируется электронным способом или посредством специальных процедур.

Зоны могут быть: независимыми (здания организации, помещение зданий), зонами, что пересекаются, и вложенными зонами (сейф внутри комнаты, комнаты внутри здания, а также здания на территории организации).

С целью препятствия проникновению злоумышленника в зону на ее границе создают, как правило, один или несколько рубежей охраны. Особенностью зашиты границы зоны является требование одинаковой прочности рубежей на границе и наличие контрольно-пропускных пунктов или постов, что обеспечивают управление доступом в зону людей и автотранспорта.

Пример выбора зон безопасности и построения рубежей охраны приведен на рис. 23.

рубеж 1 |

территория пргамтл**» |

|

|||||||

рубеж 2 |

|

здание 1 |

|

|

|

|

|

||

рубеж Э |

|

|

|

|

этеж 1 |

|

|

|

|

|

|

|

|

ромещмме 1 |

|

|

|

|

|

рубв* 4 |

|

|

|

|

|

|

здание к |

|

|

рубеж 6 |

|

|

кори- нор |

сейф ■ |

|

|

|

|

|

|

|

|

|

|

— |

|

|

|

|

|

|

_ - |

|

|

|

|

|

|

|

( |

|

|

|

помечем* п |

|

|

|

|

|

? |

|

|

|

• - - |

|

|

|

|

|

X |

|

|

ЭТАЖ Ф |

|

|

|

|

||

1/Пу%*,Ц10Р* |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

Рис. 2.3. Принципы многозонной и многоуровневой защиты информации

Рубежи охраны создают и внутри зоны на пути возможного Движения злоумышленника или распространения других носителей, прежде всего, электромагнитных и акустических полей. Например, для защиты акустической информации от

подслушивания в помещении может быть установлен рубеж защиты в виде акустического экрана.

Каждая зона характеризуется уровнем безопасности информации, что находится в ней. Безопасность информации в зоне зависит от:

расстояния от источника информации (сигнала) к злоумышленнику или его средству добывания информации;

количества и уровня защиты рубежей на пути движения злоумышленника или распространения другого носителя информации (например, поля);

эффективности способов и средств управления допуском людей и автотранспорта в зону;

мероприятий по защите информации внутри зоны.

Чем больше отдаленность источника информации от местонахождения злоумышленника или его средства добывания и чем больше рубежей охраны, тем больше время движения злоумышленника к источнику и ослабление энергии носителя в виде поля или электрического тока. Количество и пространственное расположение зон и рубежей выбирают таким образом, чтобы обеспечить необходимый уровень безопасности информации, что защищается, как от внешних (что находятся вне территории организации), так и внутренних (злоумышленников, что проникли на территорию, и сотрудников) угроз. Чем более ценной имеется информация, что защищается, тем большим количеством рубежей и зон целесообразно окружать ее источник и тем сложнее злоумышленнику обеспечить разведывательный контакт с ее носителями. Вариант классификации зон по степени защищенности приведен в табл. 2.1.

Таблица 2.1

Кате гория зоны |

Название зоны |

Функциональное назначение зоны |

Условия доступа сотрудников |

Условия доступа посетителей |

0 |

Свободная |

Места свободного посещения |

Свободный |

Свободный |

I |

Наблюдаемая |

Комнаты приема посетителей |

Свободный |

Свободный |

Продолжение

табл. 2.1

II

Регистрационная

Кабинеты

сотрудников

Свободный

С регистрацией по удостоверению личности

III

Режимная

Секретариат,

компьютерные залы, архивы

По идентификационным

картам

По

разовым пропусками

IV

Усиленной

защиты

Кассовые

операционные

залы,

материальные

склады

По

спецдокументам

По

спецпропускам

V

Высшей

защиты

Кабинеты

высших

руководителей,

комнаты

для

ведения

переговоров,

По

спецдокументам

По

спецпропускам

Безопасность информации в 1-й зоне оценивается вероятностью Р,(х) обеспечение заданного уровня безопасности информации в течении определенного времени. Для независимых зон значения этих вероятностей независимые, для вложенных Р1(х)<р2(т)<0з(т)<р4('0<сь('0 (СЬ-.-СЬ) - вероятности обеспечения заданного уровня безопасности информации соответственно для территории, здания, этажа, помещения и сейфа). Нели безопасность информации в каждой зоне обеспечивается только рубежом на ее границе, то Для доступа злоумышленника, например, к документу, который хРанится в сейфе, ему необходимо преодолей» 5 рубежей: войти на границу территории, в здание, в коридор нужного этажа, в помещение и открыть сейф. В этом случае безопасность информации в какой зоне <3 к оценивается величиной:

а(^) = 1-П^Сг,),агк • 2Л

/=1 /=1

где Р1 (г,) - вероятность преодоления злоумышленником 1-го рубежа за время г;.

Например, если для всех и вероятность Р[ =0,2 за =5 мин,

то (25=0,99968 обеспечивается в течении 25 мин. За большее время значения вероятности СЬ уменьшится, ибо увеличится вероятность преодоления злоумышленником рубежей защиты.