- •Курсовая работа

- •Введение

- •1. Описание результатов обследования предметной области

- •Документооборот

- •2. Организация проектирования и расчет сметных затрат на реализацию проекта

- •3. Разработка er-модели предметной области

- •4. Проектирование базы данных реляционного типа

- •5. Проектирование основных процедур по обслуживанию баз данных

- •6. Администрирование базы данных

- •7. Обеспечение целостности

- •8. Запрещение репликации базы данных, установки паролей и настройки параметров запуска пользователями

- •9. Защита страниц доступа к данным

- •10. Организация работы базы данных в локальной сети

- •Заключение и анализ результатов

- •Список литературы

5. Проектирование основных процедур по обслуживанию баз данных

Ввод, просмотр и изменение данных производиться с помощью экранных форм. При запуске базы данных «Поставки» автоматически запускается форма “Главная”, которая позволяет перейти к любой таблице, форме или отчету.

Форма “Главная форма”

Рис. 11. Форма «Главная форма».

Форма “Изделие”

Рис. 12. Форма «Изделия».

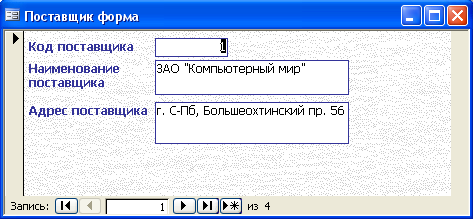

Форма “Поставщик”

Рис. 13. Форма «Поставщик».

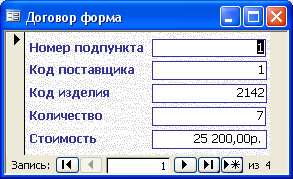

Форма “Договор”

Рис. 14. Форма «Договор».

6. Администрирование базы данных

По мере роста приложений БД управление данными становилось все более сложной задачей, что привело к разработке функций администрирования БД, а лицо, ответственное за управление централизованной и распределенной БД, называется администратором БД.

Основные задачи администрирования базы данных – обеспечение надежного и эффективного функционирования системы, адекватности содержания БД информационным потребностям пользователей, отображения в базе актуального состояния предметной области.

Деятельность администратора должна охватывать следующие направления:

Управление доступом пользователей. Эта функция предназначена для ограничения доступа к БД и должна включать следующие процедуры:

определение каждого пользователя в БД. Это достигается на двух уровнях: на уровне ОС и на уровне СУБД. На уровне ОС администратор может потребовать создания регистрационного имени пользователя (logon user ID), которое разрешает пользователю регистрироваться в системе. На уровне СУБД администратор может либо создать другое регистрационное имя пользователя, либо использовать то же самое имя;

назначение пароля каждому пользователю. Это также может выполняться на уровне ОС и на уровне СУБД. Назначенный пароль может иметь определенный срок действия. Это позволяет администратору периодически экранировать пользователя от БД, напоминает пользователю о необходимости смены паролей, затрудняет неавторизированный доступ к БД;

определение групп пользователей. Сортировка пользователей по группам в соответствии с общими требованиями по доступу к БД облегчает работу администратора по контролю и управлению привилегиями доступа отдельных пользователей.

Назначение привилегий доступа. Администратор назначает привилегиями для доступа к определенной БД отдельных пользователей. Права доступа могут быть ограничены только чтением, записью и удалением.

Контроль физического доступа. Физическая безопасность может защитить от несанкционированного доступа пользователей. В больших БД общественные методы использования физической безопасности включают в себя: безопасный вход; рабочие станции, защищенные паролем; персональные электронные идентификационные карточки; скрытую видеосъемку; средства распознавания голоса.

Определение представлений. Администратор должен определить представления данных для защиты и управления областью данных, доступной авторизованному пользователю. СУБД должна предоставлять инструментальные средства, позволяющие определять представления, состоящие из одной или более таблиц, и назначать пользователям или группам пользователей права доступа.

Утилиты СУБД по управлению доступом. Доступ к БД можно контролировать установкой ограничений на использование инструментальных средств СУБД по созданию запросов и отчетов.

Наблюдение за использованием СУБД. Администратор должен контролировать использование информации в БД. Некоторые СУБД позволяют создавать журнал, в который автоматически записываются операции с БД, выполняемые пользователями, и определять нарушения прав доступа.

Плохая защита БД может привести БД в состояние, при котором ее целостность либо сохранена, либо нарушена. Целостность БД может быть нарушена из-за внешних факторов, находящихся вне контроля администратора. Например, БД может быть повреждена из-за пожара, разрушений здания и т.д. В любом случае из-за угрозы повреждения БД задача создания резервных копий и восстановления БД становится для администратора очень важной.

Резервное копирование данных и восстановление являются очень важными для всех БД, а администратор должен гарантировать, что данные в БД могут быть полностью восстановлены в случае их физического повреждения или нарушения целостности БД.

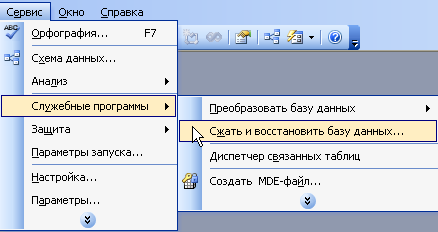

Сжатие и восстановление файлов Access

Microsoft Access объединяет в одном процессе сжатие и восстановление файла Access.

Рис. 15. «Сжатие и восстановление файлов».

Сжатие файла Access

При удалении данных или объектов из базы данных Access или при удалении объектов из проекта Access файлы могут стать фрагментированными и неэффективно использовать дисковое пространство. При сжатии файла Access создается копия файла и корректируется способ его хранения на диске. Сжатие базы данных, созданной в предыдущей версии Access, не приводит к ее преобразованию в формат Access 2002.

Сжатие оптимизирует быстродействие как баз данных Access, так и проектов Access. Однако в проектах Access сжатие не затрагивает объекты базы данных, такие как таблицы или представления, которые располагаются в базе данных Microsoft SQL Server, а не в самом проекте Access.

Восстановление файла Access

В большинстве случаев Microsoft Access определяет наличие повреждений в файле Access при попытке его открытия и тут же предлагает выполнить восстановление. Если текущий файл Access содержит ссылку на другой файл Access, который оказался поврежденным, то Access не пытается восстановить другой файл. В некоторых случаях повреждение файла может остаться необнаруженным. Если в работе файла Access наблюдаются неполадки, выполните его сжатие.

Восстанавливаются следующие повреждения:

поврежденная таблица в базе данных Access;

повреждения в форме, отчете или модуле;

отсутствующая информация о структуре проекта Visual Basic для приложений (VBA) файла Access;

отсутствующая информация, необходимая в Access для открытия конкретной формы, отчета или модуля.

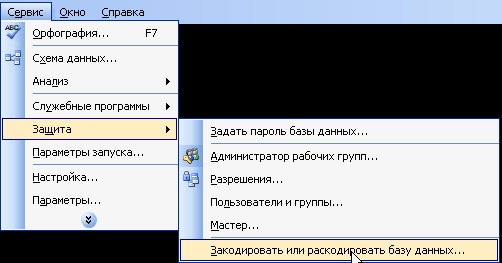

Шифрование/дешифрование

Шифрование базы данных — это простейший способ защиты. При шифровании базы данных ее файл сжимается и становится недоступным для чтения с помощью служебных программ или текстовых редакторов. Шифрование незащищенной базы данных неэффективно, поскольку каждый сможет открыть такую базу данных и получить полный доступ ко всем ее объектам. Шифрование обычно применяется при электронной передаче базы данных или сохранении ее на дискету, кассету или компакт-диск.

Рис. 16. «Шифрование».

Чтобы приступить к шифрованию базы данных Microsoft Access, необходимо быть либо ее владельцем, либо, если база данных защищена, членом группы «Admins» в файле рабочей группы, который содержит учетные записи, используемые для защиты базы данных. Кроме того, базу данных надо открыть в монопольном режиме, для чего необходимо иметь разрешения «открытие/запуск» и «монопольный доступ».

У шифрования базы данных имеется два негативных побочных эффекта:

Снижается её быстродействие процентов на 10-15;

Зашифрованную базу данных нельзя сжимать такими программами, как PKZip, LHA, Stacker и DriveSpace (сжимать можно, только в этом нет смысла - её размер уменьшится незначительно).

Дешифрование базы данных — это операция, обратная шифрованию.

Репликация базы данных

Репликацией называют создание специальных копий (реплик) базы данных средствами Access, с которыми пользователи могут одновременно работать на разных рабочих станциях. Отличие репликации от обычного копирования файлов заключается в том, что для каждой репликации возможна синхронизация с остальными репликами.

Реплицироваться могут все объекты БД: таблицы, формы, запросы, отчеты, макросы и модули. В наборе реплик реплицируемыми должны быть одни те же объекты.

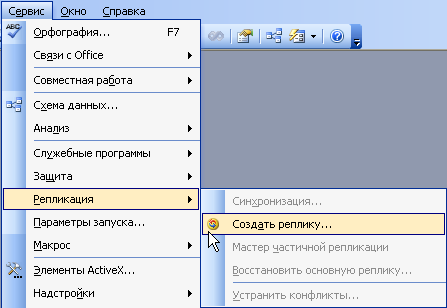

Команды репликации в меню Сервис Microsoft Access

В Microsoft Access доступны команды репликации, которыми можно воспользоваться при работе в базах данных. С помощью команды Репликация в меню Сервис можно выполнить следующие операции.

Создать реплику.

Синхронизировать свою реплику с другим элементом набора реплик.

Устранить конфликты синхронизации с помощью мастера разрешения конфликтов.

Восстановить при необходимости основную реплику набора реплик.

Рис. 17. «Репликация».