- •Содержание.

- •Используемые сокращения

- •Введение

- •Типовые структуры автоматизированных систем (ас) и объекты защиты в них.

- •Угрозы безопасности информации и их классификация

- •Каналы проникновения в систему и их классификация

- •Меры противодействия угрозам

- •Принципы построения систем защиты

- •Физическая защита объектов

- •Государственные нормативные акты по защите информации Закон Российской Федерации «о государственной тайне» от 25.07.1999г.

- •Уголовный Кодекс Российской Федерации

- •Закон Российской Федерации «Об информации, информатизации и защите информации» от 25.02.1995 г. №24-ф3.

- •Нормативно-технические и организационные документы.

- •Идентификация и аутентификация.

- •Принципы аутентификации.

- •Проблема передачи контрольного образа и его хранения.

- •Проблема установления подлинности самой системы.

- •Программно-аппаратная защита информации.

- •Модели управления доступом.

- •Свойства моделей управления доступом.

- •Матричные модели управления доступом

- •Технические возможности нарушителя и средства защиты. Возможные каналы утечки информации.

- •Технические средства съема информации.

- •Технические средства защиты информации.

- •Средства защиты от съема информации по акустическому каналу.

- •Средства обнаружения средств съема и передачи информации.

Проблема передачи контрольного образа и его хранения.

В последнее время человек носит контрольный образ с собой на магнитном носителе.

Проблема установления подлинности самой системы.

“Kerberos”– базовая система установления подлинности целевой системы.

Программно-аппаратная защита информации.

При создании программно-аппаратных средств защиты руководствуются следующими принципами:

Принцип обоснованности доступа;

Принцип достаточной глубины контроля доступа;

Принцип разграничения потоков информации;

Принцип чистоты повторно используемых ресурсов;

Принцип персональной ответственности;

Принцип целостности средств защиты.

Для предоставления доступа пользователя к системе необходимо выполнить 2 условия:

исполнитель должен иметь достаточную «форму допуска» к закрытой информации соответствующего уровня;

Исполнителю данные сведения должны быть нужны для выполнения его профессиональных обязанностей.

Исполнитель должен работать в своей исполнительной среде. Пользователь видит только доступную ему информацию. Правила создания данной среды представляются в виде математической модели – модели управления доступом. В этой модели необходимо учитывать динамику изменения взаимодействия ресурсов в системе.

СЗИ должны включать механизмы контроля доступа ко всем видам информационных и программных ресурсов.

Принцип разграничения потоков информации не позволяет переписывать закрытую информацию на незакрытые носители. Осуществляется нанесение меток на носители информации и идентификация таких носителей.

Принцип чистоты повторно используемых ресурсов заключается в освобождении от закрытой информации ресурсов при их удалении или освобождении исполнителя до занятия их другим исполнителем.

Исполнитель должен нести персональную ответственность за свою деятельность в системе, включая все действия с закрытой информацией. Необходимо выполнение 3 требований:

Идентификация всех пользователей и процессов, запущенных от их имени;

Аутентификация пользователя;

Регистрация или протоколирование механизмами контроля доступа всех попыток доступа к закрытой информации (в том числе и неудачных).

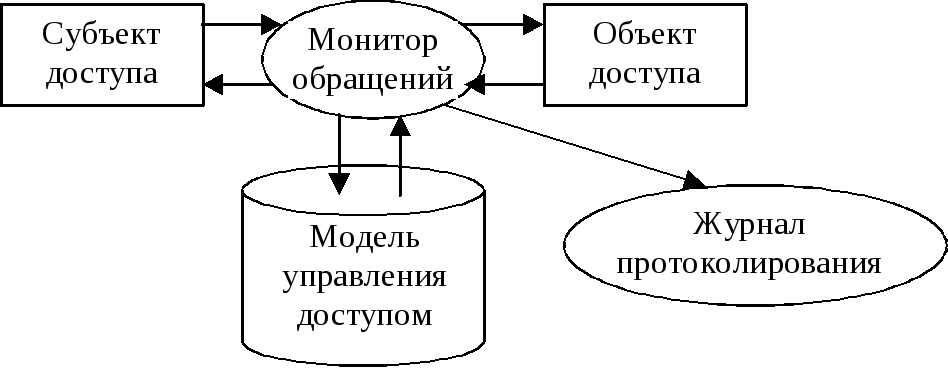

Средства защиты должны точно выполнять свои функции и быть изолированы от пользователя. Все средства защиты должны строится в виде отдельного монитора обращений (диспетчера доступа).

Для построения монитора обращений (МО) необходимо выполнить следующие требования:

МО должен быть защищен от постороннего вмешательства в его работу, включая несанкционированную подмену и модификацию;

МО должен всегда присутствовать и работать надлежащим образом;

МО должен быть компактен и удобен для проведения анализа и тестирования.

Модели управления доступом.

Модели управления доступом определяют правила управления доступом к информации, разрешениями в системе таким образом, чтобы система всегда была безопасна.

Свойства моделей управления доступом.

Модель управления доступом должна быть адекватной моделируемой системе и не избыточной.

Модель должна быть простой и абстрактной и не сложной для понимания.

Матричные модели управления доступом

Модель Лэмпсона.

|

|

О1 |

О2 |

О3 |

С1 |

С2 |

|

С1 |

wr |

|

|

|

|

|

С2 |

|

|

|

|

|

|

С3 |

|

|

|

|

|

|

С4 |

|

|

|

|

|

С – субъекты доступа; О – объекты доступа.

Основа модели – правила доступа, определяющие возможный вид доступа субъекта к объекту доступа.

В качестве объектов выступают пассивные элементы матрицы. В качестве субъектов – активные элементы.

Субъекты могут быть также и объектами доступа.

Данная модель позволяет динамически передавать права объектов.

Недостатки этой модели:

Не все субъекты доступа имеют доступ ко всем объектам (матрица сильно разрежена);

Данная модель не отслеживает потоки информации.

Модификации модели Лэмпсона.

Списки управления доступом к объектам.

В данной модели полномочия доступа определяются в виде списка кортежей для всех субъектов, имеющих доступ к данному объекту.

|

|

|

|

|

|

|

O1 |

S1 |

r |

w |

c |

|

O1 |

S2 |

w |

r |

x |

|

O2 |

S3 |

|

|

|

|

O3 |

S4 |

|

|

|

Такая модель применяется в системах Novell.

Достоинства данной модели:

Экономия памяти;

Удобство получения сведений о субъектах, имеющих доступ к данному объекту.

Недостатки:

Неудобство получения сведений об объектах, к которым имеет доступ данный субъект;

Неудобство отслеживания ограничений и зависимостей по наследованию полномочий субъектов.

Списки полномочий субъектов (профиль субъекта).

В данной модели полномочия доступа субъекта представляются в виде списка кортежей для всех объектов, к которым он имеет доступ.

|

|

|

|

|

|

|

S1 |

O1 |

r |

w |

c |

|

S1 |

O2 |

w |

r |

x |

|

S2 |

O3 |

|

|

|

|

S3 |

O4 |

|

|

|

Профиль субъекта используется для отслеживания событий аудита в ОС Microsoft Windows NT.

Достоинства модели:

Экономия памяти;

Удобство получения сведений об объектах, к которым имеет доступ данный субъект.

Недостатки:

Неудобство получения сведений, о субъектах, которые имеют доступ к данному объекту.

Атрибутная схема.

Атрибутные способы задания матрицы доступа основаны на присвоении субъектам и объектам определенных меток (содержащих значения атрибутов).

Такая схема используется в ОС семейства UNIX.

Матрица задана в неявном виде. Вычисление уровня доступа субъекта к объекту происходит динамически.

Существуют также многоуровневые модели управления доступом.