- •Билет №1

- •Информация как объект защиты

- •2. Шифры поточного шифрования.

- •Информационная безопасность. Основные угрозы информационной безопасности.

- •Стандарт шифрования данных Data Encryption Standard

- •1. Обеспечение информационной безопасности. Аппаратно-программные средства защиты информации.

- •Аппаратно-программные средства защиты информации

- •Системы идентификации и аутентификации пользователей

- •2. Системы шифрования дисковых данных

- •3. Системы шифрования данных, передаваемых по сетям

- •4. Системы аутентификации электронных данных

- •5. Средства управления криптографическими ключами

- •Алгоритм шифрования данных idea.

- •Билет №4

- •"Оранжевая книга" сша. Основные элементы политики безопасности.

- •Основные элементы политики безопасности

- •Криптосистемы с открытым ключом. Односторонние функции.

- •Однонаправленные функции

- •Билет №5

- •Криптографические системы защиты информации. Основные понятия криптографии.

- •Основные требования к криптографическому закрытию информации в ас

- •Классификация основных методов криптографического закрытия информации

- •Шифрование информации методом rsa.

- •Билет №6

- •1. Блочные шифры перестановки. Шифр простой перестановки

- •Простая перестановка

- •2. Электронная цифровая подпись.

- •Билет №7

- •1. . Блочные шифры замены (подстановки). Одноалфавитные шифры. Шифрование методом замены (подстановки)

- •Одноалфавитная подстановка

- •2. Стеганография. Метод наименее значащего бита.

- •Билет №8

- •1. Многоалфавитные шифры. Шифр Виженера.

- •Защита cd от копирования.

Билет №1

Информация как объект защиты

С развитие современных информационных технологий растет и число компьютерных преступлений, которые влекут за собой хищение информации, а также материальные потери.

Федеральным законом "Об информации, информатизации и защите информации" определено, что информационные ресурсы, являясь объектом отношений физических, юридических лиц и государства, подлежат обязательному учету и защите, как всякое материальное имущество собственника. При этом собственнику предоставляется право самостоятельно в пределах своей компетенции устанавливать режим защиты информационных ресурсов и доступа к ним.

Законом также установлено, какая документированная информация считается конфиденциальной, однако не ко всем сведениям, составляющим конфиденциальную информацию, применима прямая норма. Иногда законодательно определяются только признаки, которым должны удовлетворять эти сведения. Это в частности относится к служебной и коммерческой тайне, признаки которых определяются Гражданским кодексом РФ:

соответствующая информация неизвестна третьим лицам;

к ней нет свободного доступа на законном основании;

меры по обеспечению ее конфиденциальности принимает собственник информации.

В настоящее время отсутствует какая-либо универсальная методика, позволяющая четко соотносить ту или иную информацию к категории коммерческой тайны.

Федеральный закон "Об информации, информатизации и защите информации", определяя нормы, согласно которых сведения относятся к категории конфиденциальных, устанавливает и цели защиты информации:

предотвращение утечки, хищения, искажения, подделки информации;

предотвращение несанкционированного уничтожения и блокирования информации;

сохранение государственной тайны, конфиденциальности документированной информации.

Стандарты и рекомендации, рассмотренные выше, образуют базис понятий, на котором строятся все работы по обеспечению информационной безопасности, однако они являются статичными и не учитывают постоянной перестройки защищаемых систем и их окружения, а также не содержат практических рекомендаций по формированию режима безопасности.

Для поддержания режима информационной безопасности особенно важны аппаратно-программные меры, поскольку основная угроза компьютерным системам исходит от самих этих систем (сбои оборудования, ошибки программного обеспечения, промахи пользователей и администраторов и т.п.).

2. Шифры поточного шифрования.

В поточных шифрах шифрование осуществляется поэлементно, поэтому их достоинством является высокая скорость получения шифротекста.

Для увеличения скорости шифрования и использовании при этом вычислительной техники удобно использовать цифровое представление текстовой информации, при котором символы текста заменяются некоторыми цифровыми эквивалентами или представляются в виде двоичного кода. В этом случае при шифровании символы шифруемого текста последовательно «складываются» с символами некоторой специальной последовательности (ключом), называемой гаммой. Поэтому данный метод называют гаммированием или аддитивным методом. Процедуру наложения ключа (гаммы) на исходный текст можно осуществить двумя способами.

При первом способе символы исходного текста, замененные цифровыми эквивалентами, преобразовываются в соответствии с формулой , где К— число символов в алфавите, а ключ заменяется гаммой. Расшифрование осуществляется с использованием преобразования.

При втором способе символы исходного открытого текста и ключа (гаммы) представляются в виде двоичного кода, а затем складываются поразрядно друг с другом по модулю 2. Первоначально в качестве ключа использовались последовательности цифр для чисел я, е и других.

![]() (5.1)

(5.1)

![]()

Допустим, что необходимо зашифровать текст, представленный в двоичном формате:

1000 1110 ООП 0000 ООН (5.2)

Используя гамму, например последовательность блоков 1010, произведем сложение по модулю 2. В результате получается последовательность:

0010 0100 10011010 1001

Восстановление исходной последовательности заключается в обратном сложении по модулю 2 исходной гаммы и полученной шифропоследовательности. В результате получим последовательность (5.2).

Криптостойкость метода гаммирования зависит от длины ключа. Если ключ короче, чем текст, то шифротекст может быть расшифрован специальным методом, который основан на том, что результаты сложения по модулю 2 исходного текста с самим собой при сдвижке на длину ключа и зашифрованного текста с самим собой при сдвижке на длину ключа совпадают.

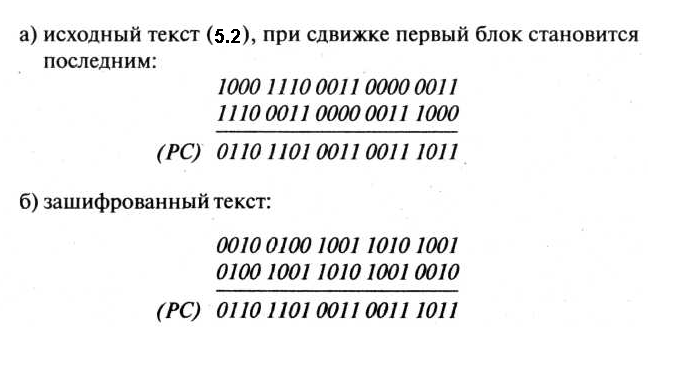

Проверим это на нашем примере, PC — результат сложения по модулю 2:

Если ключ представляет собой непериодическую последовательность случайных чисел, длина которой не меньше длины исходного текста, то без знания ключа расшифровать шифротекст практически невозможно.

По способу синхронизации поточные шифры делятся на синхронные и самосинхронизирующие.

В синхронных шифрах гамма формируется независимо от последовательности символов исходного текста и каждый его символ шифруется независимо от других.

В самосинхронизирующихся поточных шифрах символы открытого текста шифруются с учетом ограниченного числа предшествующих символов, которые принимают участие в формировании ключевой последовательности. Секретным ключом является функция обратной связи генератора ПСП.

В синхронных шифрах отсутствует эффект размножения ошибок. Но в этих системах необходимо решать задачу синхронизации генераторов ПСП отправителя и получателя текстов.

В самосинхронизирующихся поточных шифрах режим синхронизации осуществляется автоматически, но существует проблема размножения ошибок. В настоящее время большее распространение получили синхронные шифры.

БИЛЕТ №2