- •Способы идентификации пользователя

- •1.2. Другие модели механизма одностороннего подтверждения подлинности объекта сети

- •Ргс.1. Модель процедуры "рукопожатие".

- •1.3. Взаимная проверка подлинности

- •1.3.1. Протокол 1 (для криптосистем с закрытыми ключами)

- •1.3.2 Протокол 2 (для криптосистем с открытыми ключами)

- •1.3.3. Протокол 3

- •1.3.4. Протокол 4

1.2. Другие модели механизма одностороннего подтверждения подлинности объекта сети

Конечный пользователь может проверить подлинность объекта, задавая вопросы, которые несут частично объективную информацию и частично выдуманную, например:

. - какова девичья фамилия вашей матери?

- в каком городе вы проживали в 1962 г. ?

- когда откроется пул?

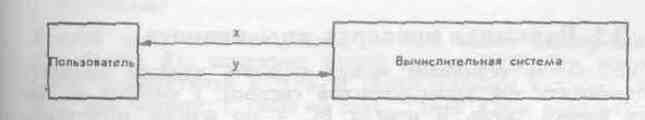

В модели рукопожатия существует процедура , известная только пользователю и вычислительной системе. При входе в систему генерируется число х и вычисляется функция f(x). Пользователь также применяет процедуру к числу х и посылает свой результат у в компьютер. Получив у, вычислительная система сравнивает результаты (рис. 1) [МЕУЕ82, ВЕКЕ82]. Механизм реализации этой модели представлен схемой. Схема 4.

Ргс.1. Модель процедуры "рукопожатие".

При использовании модели рукопожатия никакой конфиденциальной информации между пользователем и вычислительной системой не передается даже в шифрованном виде. Что касается функции f, то она должна быть достаточно сложной, чтобы злоумышленник, зная пару чисел (х, f(х)), мог угадать функцию [МЕУЕ82].

Схема 4: Механизм проверки подлинности "рукопожатие"

Шаг 1: Система ——> Пользователь: х

Шаг 2: Система вычисляет у - f(х)

Шаг 3: Система ——> Пользователь: /(х)

Шаг 4: Останов. Пользователь допущен, если у =f(х)

Модель рукопожатия достаточно эффективна, но если терминал пользователя не является интеллектуальным, может оказаться затруднительной и длительной по времени процедура вычисления значения очень сложной функции. Эта модель наиболее часто используется, когда вычислительная система или процедура проверяет подлинность другой вычислительной системы или процесса [МЕУЕ82].

1.3. Взаимная проверка подлинности

Пользователь терминала может выразить желание проверить подлинность той вычислительной системы, с которой он связан линией связи. В рамках ВС - это вообще естественно, когда два пользователя сети хотят проверить подлинность друг друга.

Наиболее простая модель взаимной проверки подлинности состоит в следующем. Как только два участника сеанса связи А и В идентифицировали друг друга, участник А посылает свой пароль В, а В - к А. Однако, когда А посылает свой пароль, он не может быть уверен, что, посылая пароль к В, он не посылает его кому-то, кто выдает себя за В. В этом случае пароль субъекта А может быть перехвачен нарушителем, который не должен знать этого пароля, а пользователь А не заметит этого. В дальнейшем нарушитель может установить связь с В, выдавая себя за А [МЕУЕ82].

Модель рукопожатия приемлема для взаимной проверки подлинности. В этом случае ни один из участников сеанса связи не будет получать никакой секретной информации во время процедуры установления подлинности [МЕУЕ821.

Взаимное установление подлинности гарантирует вызов нужного объекта с высокой степенью уверенности, что связь была установлена с требуемым адресатом и никаких попыток подмены не было. Процедура установления подлинности включает как стадию распределения ключей, так и стадию подтверждения подлинности. Стадия распределения ключей включает взаимодействие с центром распределения ключей ЦРК с одним или обоими участниками сеанса, чтобы распределить секретные или открытые ключи для использования в последующих сеансах связи. Следующая стадия содержит обмен удостоверяющими сообщениями, чтобы иметь возможность выявить любую подмену или повтор одного из предыдущих вызовов. Описаны протоколы для систем как с закрытыми, так и открытыми ключами. Вызывающий - исходный объект - обозначается через А, а вызываемый - объект назначения - через В. Оба участника сеанса А и В имеют уникальные идентификаторы Мд и 1ав соответственно.