- •Способы идентификации пользователя

- •1.2. Другие модели механизма одностороннего подтверждения подлинности объекта сети

- •Ргс.1. Модель процедуры "рукопожатие".

- •1.3. Взаимная проверка подлинности

- •1.3.1. Протокол 1 (для криптосистем с закрытыми ключами)

- •1.3.2 Протокол 2 (для криптосистем с открытыми ключами)

- •1.3.3. Протокол 3

- •1.3.4. Протокол 4

1.3.3. Протокол 3

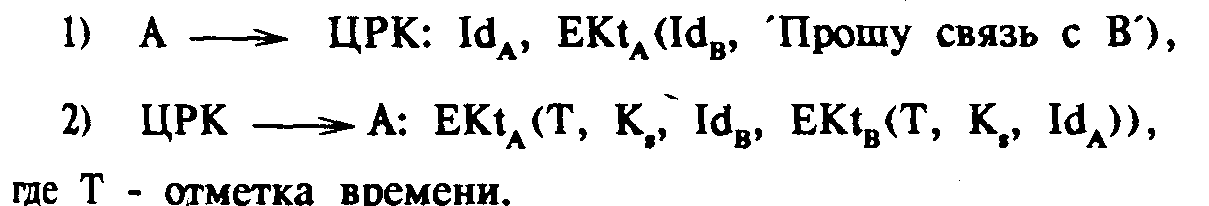

Для предотвращения фальсифицированных повторных вызовов на стадии распределения ключей в этом протоколе применяются отметки времени в отличие от протокола 1, где использовались случайные числа. В этом случае соответствующие сообщения 1 и 2 принимают следующий вид:

Участник А проверяет отметку времени в сообщении 2, чтобы убедиться, что сообщение не является повтором предшествующей процедуры распределения ключей. После этого инициируется связь с участником В с помощью сообщения

![]()

Участник В получает отметку времени и сеансовый ключ, зашифрованные ключом КtB. Если отметка Т верна, то В уверен, что никто, кроме А, не может быть вызывающим объектом. Для взаимного подтверждения подлинности В посылает сообщение

![]()

Подделка повтора здесь невозможна, даже если ключ скомпрометирован, поскольку отметка времени в сообщении о в дальнейшем будет нарушена в более позднем сеансе.

1.3.4. Протокол 4

В этом протоколе используется идея сертификатов открытых ключей [КОМР78]. Сертификатом открытого ключа РКС (Public Key Certificate) называется сообщение ЦРК, удостоверяющее целостность некоторого открытого ключа объекта. Например, сертификат открытого ключа для пользователя А, обозначаемый РКСа, содержит отметку времени Т, уникальный идентификатор IdA открытый ключ KPА, зашифрованные личным ключом ЦРК, т. е.

![]()

Отметка времени используется для подтверждения актуальности сертификата и таким образом предотвращает повторы прежних сертификатов, которые содержат открытые ключи и для которых соответствующие личные ключи несостоятельны. Протокол 4 начинается с участника А, запрашивающего сертификат своего открытого ключа и ключа участника В от ЦРК. посылая сообщение

![]()

Менеджер ЦРК должен ответить сообщением

![]()

Участник А проверяет оба сертификата, а также извлекает открытый ключ КРа, использует его для шифрования случайного числа ri и посылает следующее сообщение:

![]()

•здесь EKSA(T) - отметка времени, зашифрованная секретным ключом участника А. Она является сигнатурой объекта А и подтверждает подлинность А, поскольку никто не может создать такую сигнатуру. Наконец, чтобы подтвердить свою подлинность, В посылает сообщение

![]()

По аналогии с протоколом 3 необходимы четыре шага для взаимного подтверждения подлинности и при установлении соединения требуется взаимодействие с ЦРК.