- •1. Понятие ос

- •2. Функции ос

- •3. Классификация ос

- •4. Загрузка программ

- •5. Управление оперативной памятью

- •6. Открытая память

- •7. Алгоритмы динамического управления памятью

- •8. Системы с базовой виртуальной адресацией

- •9. Сегментная и страничная виртуальная память

- •10. Страничный обмен

- •11. Параллельное и псевдопараллельное исполнение (планировщик)

- •12. Методы синхронизации при параллельной работе

- •13. Прерывания, сигналы и семафоры

- •14. Блокировка участков файлов

- •15. Гармонически взаимодействующие последовательные процессы

- •16. Межзадачное взаимодействие

- •17. Средства для гармонического межпроцессного взаимодействия

- •18. Трубы. Линки

- •19. Системы управляемые событиями

- •20. Многопроцессность на однопроцессных компьютерах

- •21. Кооперативная многопроцессность и вытесняющая многопроцессность

- •22. Планировщики с приоритетом

- •23. Монолитные системы и системы с микроядром

- •24. Драйверы внешних устройств и функции драйверов

- •25. Синхронный ввод/вывод в однозадачных и многозадачных системах

- •26. Асинхронный ввод/вывод

- •27. Дисковый кэш и спулинг

- •28. Файловые системы

- •29. Структуры файловых систем

- •30. Устойчивость фс к сбоям

- •31. Безопасность. Идентификация пользователя. Права доступа

- •32. Защита оперативной памяти. Кольца защиты

- •33. Взаимно недоверяющие подсистемы

- •34. Пользовательский интерфейс

- •35. Определение операционной системы

- •37. Структура сетевой ос (одноранговые, с выделенными серверами, для рабочих групп и ос для сетей масштаба предприятия)

- •38. Управление процессами (состояние, контекст и дескриптор процесса)

- •39. Алгоритмы планирования процессов (вытесняющие и невытесняющие)

- •40. Средства синхронизации и взаимодействия процессов. Нити исполнения

- •41. Управление памятью. Типы адресов

- •42. Методы распределения памяти без использования дискового пространства (разделы фиксированные, переменной величины и перемещаемые)

- •43. Методы распределения памяти с использованием дискового пространства (виртуальная память, страничное, сегметное, странично-сегментное распределение)

- •44. Иерархия запоминающих устройств (может быть исключён). Принцип кэширования данных

- •45. Аппаратная поддержка управления памятью и многозадачной среды

- •46. Средства поддержки сегментации памяти

- •47. Управление вводом-выводом. Физическая организация устройств ввода-вывода

- •48. Обработка прерываний. Драйверы устройств

- •49. Управление вводом-выводом. Независимый от устройств слой операционной системы

- •50. Пользовательский слой программного обеспечения

- •51. Фс. Имена файлов. Типы файлов.

- •52. Фс. Логическая и физическая организация файлов

- •53. Современные архитектуры фс (Олифер)

- •54. Фс. Отображаемые в память файлы

- •55. Управление распределёнными ресурсами. Способы адресации

- •56. Базовые примитивы передачи сообщений в распределённых системах

- •57. Синхронизация в распределённых системах. Логические часы. Взаимные исключения. Неделимые транзакции

- •58. Процессы и нити в распределённых системах. Понятие нити. Вопросы реализации нитей.

- •59. Распределённые фс. Интерфейсы файлового сервиса и сервиса каталогов

- •60. Распределённые фс. Семантика разделения файлов. Вопросы разработки структуры фс.

- •61. Распределённые фс. Кэширование. Репликация

- •1. Сквозная запись.

- •62. Основные подходы к реализации взаимодействия в гетерогенных сетях

- •63. Шлюзы. Мультиплексирование стеков протоколов в гетерогенных сетях

- •66. Расширяемость, переносимость, совместимость и безопасность современных ос

- •67. Структура ос: монолитные системы, многоуровневые системы

- •68. Структура ос: модели клиент-сервер и микроядра

- •69. Структура ос: объектно-ориентированный подход

- •70. Структура ос: множественные прикладные среды

31. Безопасность. Идентификация пользователя. Права доступа

1) Безопасность.

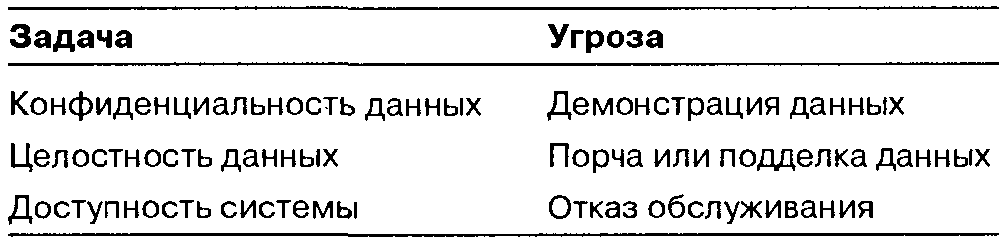

Задачи:

Защита данных очень важна. Однако она не имеет смысла без защиты самой системы: если злоумышленник имеет возможность модифицировать код системы или ПО, он может встроить в него «трояны». Кроме того, следует учитывать возможность проникновения в систему с целью нарушить ее работу.

Особо защищаются код системы и ее конфигурационные данные.

***

2) Идентификация пользователя.

В вопросах обеспечения безопасности необходимо установление соответствия между машинным идентификатором пользователя и реальным человеком.

Вход в систему – Log in, выход – log out, или регистрация/«разрегистрация».

Наиболее широкое распространение получил метод, основанный на символьных паролях, т.к. он не требует дополнительного дорогостоящего оборудования, достаточно клавиатуры.

Пароль – последовательность символов. Основной минус парольной защиты в том, что придумать и запомнить по-настоящему уникальный пароль довольно сложно, а пароль, содержащий в себе своего рода «зацепку», зачастую можно легко взломать на основе подбора последовательностей из конкретного ассоциативного ряда.

– 1-й слой защиты – увеличение времени подбора. При неверном вводе пароля система генерирует небольшую задержку.

– 2-й слой защиты – усложнение пароля, т.е. увеличение количества перебираемых вариантов. Подбор пароля, который длиннее 6 символов, содержит буквы разных регистров и хотя бы один спецсимвол, займет много дней.

– 3-й слой защиты – ограничение числа попыток.

– 4-й слой защиты – оповещение пользователя или администратора системы о неудачных попытках входа.

Пароли должны храниться в базе данных, и из соображений безопасности даже администратор системы не должен иметь к ним прямого доступа. Практически все современные системы хранят данные о паролях в односторонне зашифрованном виде в файле, недоступном обычным пользователям для чтения. При одностороннем шифровании по зашифрованному значению нельзя восстановить исходное слово.

***

3) Права доступа.

Существует несколько моделей предоставления прав доступа к файлам и другим объектам. Наиболее простая модель используется в системах семейства Unix.

Каждый файл или каталог имеют идентификаторы хозяина и группы. Определено три набора прав доступа:

– для хозяина

– для группы (т.е., для пользователей, входящих в группу, к которой принадлежит файл)

– для всех остальных.

Пользователь может принадлежать к нескольким группам одновременно, файл всегда принадлежит только одной группе.

Бывают три права:

– чтения, записи и исполнения.

Для каталога право исполнения означает право на поиск файлов в этом каталоге.

Права на удаление или переименование файла не существует. В Unix не определено операции удаления файла, существует лишь операция удаления имени unlink. Для удаления или изменения имени достаточно иметь право записи в каталог, в котором это имя содержится.

В Unix System V появились объекты, не являющиеся файлами и идентифицируемые численными ключами доступа вместо имен. Все эти объекты являются средствами межпроцессного взаимодействия: это семафоры, очереди сообщений и сегменты разделяемой памяти. Каждый такой объект имеет маску прав доступа, аналогичную файловой, и доступ к ним контролируется точно так же, как и к файлам.

Многие современные системы, не входящие в семейство Unix, используют более сложную и гибкую систему управления доступом, основанную на списках управления доступом (ACL).

С каждым защищаемым объектом, кроме ID его хозяина, связан список записей, состоящих из ID пользователя или группы и списка прав для этого пользователя или группы. Есть возможность задать права для многих пользователей одним элементом списка.

В большинстве современных многопользовательских ОС, не входящих в семейство Unix, с каждым пользователем ассоциирован список привилегий, которыми этот пользователь обладает. В системах семейства Unix все гораздо проще: обычные пользователи не обладают никакими привилегиями. Для выполнения привилегированных функций существует пользователь с ID = 0 – суперпользователь, который обладает всеми мыслимыми правами, привилегиями и атрибутами.