- •Введение

- •1. Математическое описание системы криптозащиты rsa и des

- •1.1 Алгоритм des (Data Encryption Standard)

- •1.2. Алгоритм Generalized des

- •1.3. Алгоритм NewDes

- •1.4. Алогритм rsa

- •2. Исследование алгоритмов криптозащиты

- •2.1. Критерии оценки криптографических алгоритмов

- •2.2. Оценка быстродействия существующих алгоритмов блочных шифров

- •3. Выводы.

- •Литература

Федеральное агентство по образованию Российской Федерации

ФГОУВПО Ивановский государственный химико-технологический университет

Кафедра информационных технологий

Реферат

По дисциплине «Системное и прикладное программное обеспечение»

«Алгоритмы криптозащиты применяемые в современных ОС»

Выполнил студент группы 4/35

Долгих С.А.

Проверил Терехин Н.И.

Иваново-2012

Реферат

Сведения об объёме:

1. Количество страниц – 33

2. Количество иллюстраций – 4

3. Количество таблиц – 2

4. Количество использованных источников – 3

Содержание

Введение……………………………………………………………… |

4 |

1. Математическое описание системы криптозащиты RSA и DES ………………………………………………………………………………. |

5 |

1.1. Алгоритм DES (Data Encryption Standard)………………….. |

5 |

1.2. Алгоритм Generalized DES ……………………………………. |

8 |

1.3. Алгоритм New DES ……………………………………………. |

10 |

1.4 Алгоритм RSA |

11 |

2.Исследование алгоритмов криптозащиты………………………... |

14 |

2.1. Критерии оценки криптографических алгоритмов………….. |

14 |

2.2. Оценка быстродействия существующих алгоритмов блочных шифров……………………………………………………………………… |

21 |

3.Выводы ……………………………… |

26 |

Введение

В современном мире особенно "беззащитными" являются данные, передаваемые в глобальных телекоммуникационных сетях. В настоящее время над проблемой защищенности передаваемой по сетям информации работает большое количество специалистов практически во всех экономически развитых странах мира. Можно сказать, что информационная безопасность сформировалась в отдельную быстро развивающуюся дисциплину. Однако, несмотря на усилия многочисленных организаций, занимающихся защитой информации, обеспечение информационной безопасности продолжает оставаться чрезвычайно острой проблемой.

В настоящее время для обеспечения защиты информации требуется не просто разработка частных механизмов защиты, а реализация системного подхода, включающего комплекс взаимосвязанных мер (использование специальных технических и программных средств, организационных мероприятий, нормативно-правовых актов, морально- этических мер противодействия и т.д.). Комплексный характер защиты проистекает из комплексных действий злоумышленников, стремящихся любыми средствами добыть важную для них информацию. Сегодня можно утверждать, что рождается новая современная технология — технология защиты информации в телекоммуникационных сетях.

1. Математическое описание системы криптозащиты rsa и des

1.1 Алгоритм des (Data Encryption Standard)

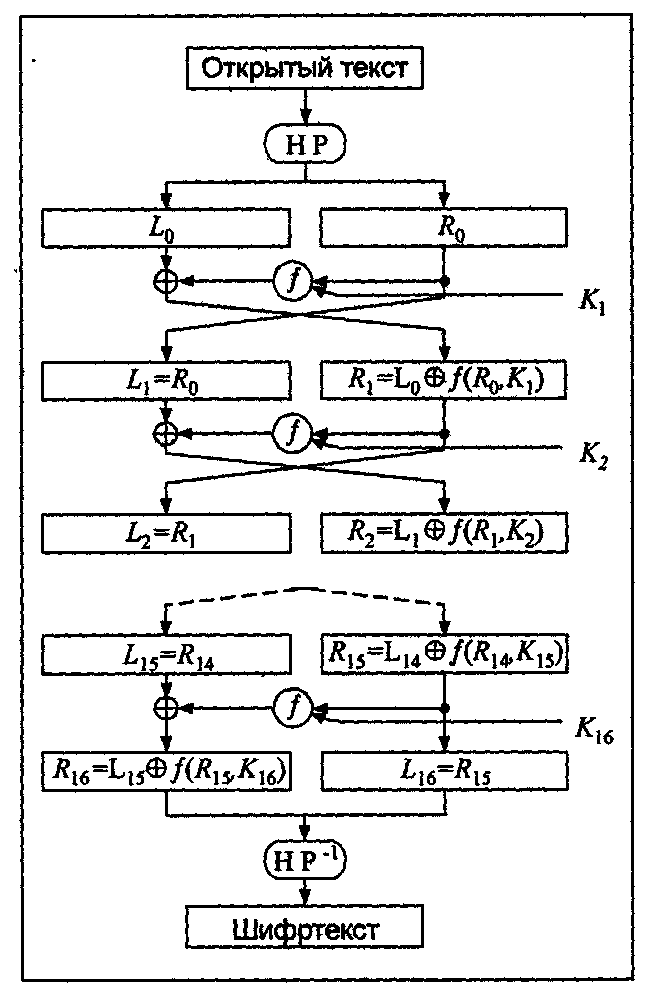

Алгоритм DES представляет собой блочный шифр, предназначенный для шифрования данных 64-битовыми блоками. На вход алгоритма поступает 64-битовый блок открытого текста, на выход выдается 64-битовый блок шифртекста. Длина ключа равна 56 бит. (Ключ обычно представляется 64-битовым числом, но каждый восьмой бит используется для контроля по четности и игнорируется. Биты четности - наименьшие значащие биты в байтах ключа). Ключ, которым может служить любое 56-битовое число, можно изменить в любой момент времени. Секретность всецело определяется ключом. Ряд чисел полагаются слабыми ключами, но их можно легко избежать. На простейшем уровне алгоритм представляет комбинацию двух основных методов шифрования: рассеивания и перемешивания. Раундом DES является применение к тексту единичной комбинации этих методов (подстановка, а за ней - перестановка), зависящей от ключа. DES включает 16 раундов, одна и та же комбинация методов применяется к открытому тексту 16 раз. В алгоритме используется только стандартная арифметика и логические операции над 64-битовыми числами, поэтому он без труда реализовывался в аппаратуре второй половины семидесятых годов. Изобилие повторений в алгоритме делает его идеальным для реализации специализированными микросхемами. Первоначальные программные реализации были довольно медленны, но современные программы намного лучше.

DES оперирует 64-битовым блоком открытого текста. После первоначальной перестановки блок разбивается на правую и левую половины длиной по 32 бита. Затем выполняется 16 раундов одинаковых действий, называемых функцией f, в которых данные объединяются с ключом. После шестнадцатого раунда правая и левая половины объединяются, и алгоритм завершается заключительной перестановкой (обратной к первоначальной).

Рис. 1. Алгоритм DES

На каждом раунде (см. рис. 2) биты ключа сдвигаются, а затем из 56 битов ключа выбираются 48 битов. Правая половина данных увеличивается до 48 битов путем перестановки с расширением, складывается операцией XOR с 48 битами смещенного и переставленного ключа, проходит через 8 S-блоков, образуя 32 новых бита, и переставляется снова. Эти четыре операции и выполняются функцией f. Затем результат исполнения функции f складывается с левой половиной с помощью еще одной операции XOR. В итоге этих действий появляется новая правая половина, а старая правая половина становится новой левой. Эти действия повторяются 16 раз, образуя 16 раундов алгоритма DES.

Рис. 2. Один раунд DES

Если обозначить Bi результат i-ой итерации, Li и Ri – левую и правую половины, Bi, Кi – 48-битовый ключ для раунда i, a f - функцию, выполняющую все подстановки, перестановки и операции XOR с ключом, то раунд можно представить так:

![]()

Начальная перестановка выполняется над входным блоком еще до раунда 1 и задается фиксированной таблицей перестановки.

Таблица 1. Начальная перестановка DES

58 |

50 |

42 |

34 |

26 |

18 |

10 |

2 |

60 |

52 |

44 |

36 |

28 |

20 |

12 |

4 |

62 |

54 |

46 |

38 |

30 |

22 |

14 |

6 |

64 |

56 |

48 |

40 |

32 |

24 |

16 |

8 |

57 |

49 |

41 |

33 |

25 |

17 |

9 |

1 |

59 |

51 |

43 |

35 |

27 |

19 |

11 |

3 |

61 |

53 |

45 |

37 |

29 |

21 |

13 |

5 |

63 |

55 |

47 |

39 |

31 |

23 |

15 |

7 |

Начальная перестановка и соответствующая заключительная перестановка не влияют на стойкость алгоритма DES. (Как нетрудно заметить, эта перестановка в основном служит для облегчения побайтовой загрузки данных открытого текста и шифртекста в микросхему DES). Так как программная реализация этой многобитовой перестановки трудна (в отличие от тривиальной аппаратной), во многих программных реализациях DES начальная и заключительные перестановки не используются. В принципе, такой алгоритм не менее стоек, чем DES, однако не соответствует стандарту DES, а поэтому не может называться DES.

Первоначально 64-битовый ключ DES сокращается до 56-битового ключа отбрасыванием каждого восьмого бита. Эти биты используются только для контроля четности, позволяя проверять отсутствие в ключе ошибок. После извлечения 56-битового ключа, для каждого из 16 раундов DES генерируется новый 48-битовый подключ. Эти подключи Ki определяются следующим образом: 56-битовый ключ делится на две 28-битовые половины, каждая из которых сдвигаются на 1 или 2 бита в зависимости от номера раунда.