- •Содержание

- •Введение

- •Понятие консалтинга Определение понятия «консалтинг»

- •Виды консалтинга.

- •Стили консалтинга

- •Экспертное

- •Обучающее

- •Процессное

- •Субъекты, виды и объекты консультирования

- •3. Понятие аудита информационной безопасности Определение понятия «аудит информационной безопасности»

- •4. Виды аудита информационной безопасности Активный аудит

- •Сопроводительные услуги

- •Экспертный аудит

- •Аудит на соответствие стандартам

- •Комплексный аудит

- •5. Состав работ по аудиту информационной безопасности

- •1. Организационные характеристики:

- •2. Организационно-технические характеристики:

- •3. Технические характеристики, связанные с архитектурой ис:

- •4. Технические характеристики, связанные с конфигурацией сетевых устройств и серверов ис:

- •5. Технические характеристики, связанные с использованием встроенных механизмов информационной безопасности:

- •Использование методов анализа рисков

- •Методология оценки угроз безопасности

- •Стандарты проведения аудита иб

- •Стандарты, которые помогут на этапе планирования

- •Стандарты, которые помогут на этапе проведения аудита иб

- •Стандарты, которые помогут на этапе анализа

- •Стандарты, которые помогут на этапе разработки рекомендаций по повышению уровня защиты

- •Лабораторный практикум лабораторная работа № 1

- •Общие сведения

- •Задание на лабораторную работу № 1

- •Отчет по лабораторной работе № 1

- •Лабораторная работа № 2

- •Общие сведения Подходы к оценке, анализу и управлению рисками иб

- •Табличные методы оценки и анализа рисков иб

- •Пример проведения табличной оценки рисков

- •Ранжирование угроз

- •Оценка негативного воздействия угрозы

- •Разделение рисков на приемлемые и неприемлемые

- •Задание на лабораторную работу № 2

- •Лабораторная работа № 3

- •Общие сведения оценка риска от digital security

- •Пример расчета рисков иб на основе модели угроз и уязвимостей

- •Контрольные вопросы

- •Задание на лабораторную работу № 3

- •Отчет по лабораторной работе № 3

- •Лабораторная работа № 4

- •Общие сведения

- •Контрольные вопросы

- •Задание на лабораторную работу № 4

- •Отчет по лабораторной работе № 4

- •Лабораторная работа № 5

- •Общие сведения

- •Отчет по лабораторной работе № 5

- •Задание для самостоятельной работы студента

- •I. Работа с теоретическим материалом.

- •II. Работа с дополнительными программами.

- •III. Оценка затрат на зи в организации.

- •Методика оценки затрат на зи с использованием весовых коэффициентов

- •Отчет по самостоятельной работе

- •Варианты организаций

- •Заключение

- •Список рекомендуемой и используемой литературы

5. Технические характеристики, связанные с использованием встроенных механизмов информационной безопасности:

оценка соответствия конфигурации встроенных средств защиты документированным требованиям и оценка адекватности существующей конфигурации;

оценка адекватности использования криптографической защиты информации и процедуры распределения ключевой информации;

наличие антивирусной проверки трафика, а также антивирусного контроля на рабочих станциях пользователей;

наличие резервных копий файлов конфигурации и образов дисков для критичных сетевых устройств и серверов;

наличие источников бесперебойного питания для критичных сетевых устройств и серверов и их адекватность требованиям по времени бесперебойной работы.

После получения исходных данных готовится отчет об обследовании. Отчет об обследовании является основой для последующих этапов аудита: анализа рисков и разработки рекомендаций.

Как правило, заказчик сам определяет аудит каких частей компьютерной системы ему необходим.

В перечень работ по аудиту системы информационной защиты, проводимых консалтинговой компанией входят:

1. Аудит организационной части системы защиты информации.

Исследование документальной части системы защиты информации:

Аудит политики безопасности

Аудит должностных инструкций, правил и нормативов

Исследование степени знания персоналом нормативных документов

Аудит плана восстановления работоспособности системы

Аудит документов по обеспечению непрерывности информационных процессов

Анализ документов, регламентирующих доступ к ресурсам

Исследование правил уничтожения информации

Аудит ведения журналов учета

Анализ должностных обязанностей и зон ответственности, касательно защиты информации

Анализ списка ресурсов, подлежащих защите

Анализ структуры локальной сети

Анализ структуры распределенной сети

Аудит системы защиты периметра сети

Анализ системы защиты электронной почты

Анализ методов разграничения доступа к ресурсам

Анализ антивирусной защиты

Анализ системы мониторинга

Анализ парольной политики

Анализ резервного копирования и уничтожения резервных копий

Аудит процедуры уничтожения документов и оборудования

2. Анализ структуры локальной вычислительной сети (ЛВС).

Анализ схемы подключения, связей.

Физический уровень подключения

Логический уровень подключения

Анализ канального уровня сети

Анализ конфигурации активного сетевого оборудования

Проверка версии ПО.

Режим работы коммутаторов

Конфигурация портов

Конфигурация виртуальных сетей

Адресация IP

Конфигурация протоколов поддерживаемых коммутаторами (STP, GVRP, 802.1p, 802.1х,802.1ad, 802.1af,IGMP, XRRP)

Конфигурация маршутизаторов

Настройка портов

Настройка подсетей

Настройка переадресации (NAT, LSNAT)

Настройка маршрутизации, протоколов маршрутизации (RIP, OSPF, BGP, IGMP, DVMPR, IGRP,EGRP, VRRP)

Настройка служб контроля трафика и контроля доступа

Настройка защиты периметра сети

3. Анализ серверного оборудования и северного программного обеспечения

Перечень серверов и конфигурация серверов

Детальная конфигурация каждого сервера (Процессор, память дисковая подсистема и ее конфигурация и т.д)

Выполняемые задачи каждым сервером в логической структуре сети.

Сетевые службы на серверах и их конфигурация

Перечень приложений работающих на серверах и состояние работы этих приложений (с какими приложениями есть проблемы)

Анализ приложений на Интернет-сервере

Анализ конфигурации серверов на физическом уровне

Анализ конфигурации серверов

Настройка службы имен (DNS, WINS)

Настройка службы динамической конфигурации хостов (DHCP)

Настройка почтовой службы

Настройка антивирусной службы и политика управления

Настройка файловых служб

Настройка служб контроля трафика и контроля доступа

Настройка службы печати

Настройка службы резервного копирования

4. Аудит системы защиты периметра сети.

Структурная схема защиты периметра сети

Основные информационные потоки

Анализ дизайна защиты периметра сети

Инвентаризация оборудования

Сканирование портов из внешнего мира

Анализ защищенности периметра сети при атаке из внешних сетей

Анализ настроек серверного ПО

Анализ настроек приложений

Анализ защищенности периметра сети при атаке из локальной сети

5. Анализ конфигурации клиентских рабочих мест

Перечень оборудования и конфигурация клиентских рабочих мест

Детальная конфигурация каждого рабочего места (Процессор, память дисковая подсистема и ее конфигурация и т.д)

Перечень прикладного программного обеспечения, которое используется на клиентских рабочих местах

Минимальный перечень ПО который необходим на каждом из рабочих мест

Выборочный анализ конфигурации рабочих станций

Анализ конфигурации сетевых настроек рабочих станций

6. Анализ состояния эксплуатационной документации

ведомость эксплуатационных документов;

схема адресации;

журнал регистрации настроек сетевого оборудования (включая перечень VLAN и их настроек);

журнал регистрации настроек серверов;

кабельный журнал;

схемы коммутации кабелей на патч-панелях коммутационных шкафов (или таблица кроссовых соединений портов активного сетевого оборудования);

журнал характеристик кабельных соединений;

журнал аутентификационных атрибутов пользователей (пароли, имена пользователей и др);

журнал авторизационных атрибутов пользователей (временные ограничения, ограничения по доступу к ресурсам, ограничения по трафику и др.);

журнал регистрации информационных ресурсов сети;

журнал регистрации резервного копирования;

журнал регистрации неисправностей;

файлы конфигурации сетевых установок рабочих станций пользователей;

справочник электронных адресов пользователей сети.

Журнал регламентных работ

7. Тест на проникновение в систему.

Проводиться проверка системы защиты информации на предмет реализации различных уязвимостей, приводящих к нарушению безопасности.

После проведенного аудита, специалисты компании составляют отчет о найденных уязвимостях и несоответствиях, методах их устранения. Специалисты помогут составить техническое задание на модернизацию системы информационной защиты, на основании которого можно составить проект.

Третий этап работ предполагает проведение анализа собранной информации с целью оценки текущего уровня защищённости автоматизированной системы заказчика.

В процессе анализа определяются риски информационной безопасности, которым может быть подвержена компания. Фактически риск представляет собой интегральную оценку того, насколько эффективно существующие средства защиты способны противостоять атакам с использованием информационных технологий.

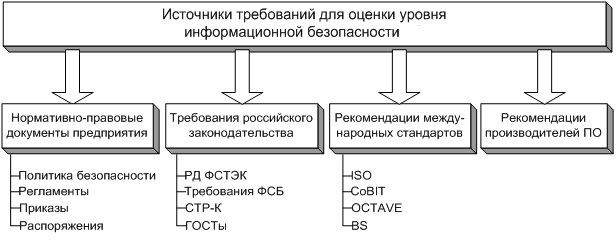

Рис. 1. Источники требований информационной безопасности, на основе которых может проводиться оценка рисков

Анализ рисков - это то, с чего должно начинаться построение любой системы информационной безопасности. Он включает в себя мероприятия по обследованию безопасности ИС, с целью определения того какие ресурсы и от каких угроз надо защищать, а также в какой степени те или иные ресурсы нуждаются в защите. Определение набора адекватных контрмер осуществляется в ходе управления рисками. Риск определяется вероятностью причинения ущерба и величиной ущерба, наносимого ресурсам ИС, в случае осуществления угрозы безопасности.

Анализ рисков состоит в том, чтобы выявить существующие риски и оценить их величину (дать им качественную, либо количественную оценку). Процесс анализа рисков можно разделить на несколько последовательных этапов:

Идентификация ключевых ресурсов;

Определение важности тех или иных ресурсов для организации;

Идентификация существующих угроз безопасности и уязвимостей, делающих возможным осуществление угроз;

Вычисление рисков, связанных с осуществлением угроз безопасности.

Ресурсы ИС можно разделить на следующие категории:

Информационные ресурсы;

Программное обеспечение;

Технические средства (серверы, рабочие станции, активное сетевое оборудование и т. п.);

Людские ресурсы.

В каждой категории ресурсы делятся на классы и подклассы. Необходимо идентифицировать только те ресурсы, которые определяют функциональность ИС и существенны с точки зрения обеспечения безопасности.

Важность (или стоимость) ресурса определяется величиной ущерба, наносимого в случае нарушения конфиденциальности, целостности или доступности этого ресурса. Обычно рассматриваются следующие виды ущерба:

Данные были раскрыты, изменены, удалены или стали недоступны;

Аппаратура была повреждена или разрушена;

Нарушена целостность программного обеспечения.

Ущерб может быть нанесен организации в результате успешного осуществления следующих видов угроз безопасности:

локальные и удаленные атаки на ресурсы ИС;

стихийные бедствия;

ошибки, либо умышленные действия персонала ИС;

сбои в работе ИС, вызванные ошибками в программном обеспечении или неисправностями аппаратуры.

Под уязвимостями обычно понимают свойства ИС, делающие возможным успешное осуществление угроз безопасности.

Задача управления рисками заключается в выборе обоснованного набора контрмер, позволяющих снизить уровни рисков до приемлемой величины. Стоимость реализации контрмер должна быть меньше величины возможного ущерба. Разница между стоимостью реализации контрмер и величиной возможного ущерба должна быть обратно пропорциональна вероятности причинения ущерба.

В зависимости от вида аудита используются две основные группы методов расчёта рисков безопасности. Первая группа методов позволяет установить уровень риска путём оценки степени соответствия определённому набору требований по обеспечению информационной безопасности. В качестве источников таких требований могут выступать:

Нормативно-правовые документы предприятия, касающиеся вопросов информационной безопасности;

Требования действующего российского законодательства – руководящие документы ФСТЭК (Гостехкомиссии), СТР-К, требования ФСБ РФ, ГОСТы и др.;

Рекомендации международных стандартов – ISO 17799, OCTAVE, CoBIT и др.;

Рекомендации компаний-производителей программного и аппаратного обеспечения – Microsoft, Oracle, Cisco и др.

Данная группа методов используется при проведении оценки автоматизированных систем на предмет соответствия стандартам и руководящим документам.

Вторая группа методов оценки рисков информационной безопасности используется при проведении инструментального анализа защищенности и базируется на определении вероятности реализации атак, а также уровней их ущерба. В данном случае значение риска вычисляется отдельно для каждой атаки и в общем случае представляется как произведение вероятности проведения атаки на величину возможного ущерба от этой атаки. Значение ущерба определяется собственником информационного ресурса, а вероятность атаки вычисляется группой экспертов, проводящих процедуру аудита.