Раздел15_11

.pdf

–передачу данных по линиям и каналам связи;

2)регистрацию изменения полномочий доступа, создание объектов до-

ступа, подлежащих защите;

3)учет носителей информации;

4)оповещение о попытках нарушения защиты.

В) Криптографическая подсистема предусматривает:

1)шифрование конфиденциальной информации;

2)шифрование информации, принадлежащей разным субъектам доступа (группам субъектов), с использованием разных ключей;

3)использование аттестованных (сертифицированных) криптографи-

ческих средств.

Д) Подсистема обеспечения целостности осуществляет:

1)обеспечение целостности программных средств и обрабатываемой информации;

2)физическую охрану средств вычислительной техники и носителей информации;

3)наличие администратора (службы) защиты информации в АС;

4)периодическое тестирование СЗИ;

5)наличие средств восстановления СЗИ;

6)контроль за целостностью:

–программных средств защиты информации при загрузке опера-

ционной среды;

–операционной среды перед выполнением процессов;

–функционального ПО и данных;

–конфигурации АС;

7)обнаружение и блокирование распространения вирусов;

8)резервное копирование программного обеспечения и данных;

9)контроль действий с персональной авторизацией, запрещающий операции, которые делают операционную среду уязвимой;

10)защиту программного обеспечения, исключающую повреждение инсталлированных программ;

11)защиту коммуникаций для обеспечения недоступности передаваемой информации.

15.4 Требования к техническому обеспечению

Важнейшим аспектом информационной безопасности является

УПРАВЛЯЕМОСТЬ СИСТЕМЫ.

Управляемость – это и поддержание высокой доступности систе-

мы за счет раннего выявления и ликвидации проблем, и возможность изме-

нения аппаратной и программной конфигурации в соответствии с изме-

нившимися условиями или потребностями, и оповещение о попытках нарушения

информационной безопасности практически в реальном времени, и снижение

числа ошибок администрирования.

Наиболее остро проблема управляемости встает на клиентских рабочих местах и на стыке клиентской и серверной частей информа-

ционной системы.

Причина – клиентских мест гораздо больше, чем серверных, они, как правило, разбросаны по значительно большей площади, их используют люди с разной квалификацией и привычками. Обслуживание и администри-

рование клиентских рабочих мест – занятие чрезвычайно сложное, дорогое и чрева-

тое ошибками.

Технология Intranet за счет простоты и однородности архитектуры позво-

ляет сделать стоимость администрирования клиентского рабочего места практически нулевой. Важно и то, что замена и повторный ввод в эксплуатацию клиентского компьютера могут быть осуществлены очень быстро, поскольку это

“клиенты без состояния”, у них нет ничего, что требовало бы длительного вос-

становления или конфигурирования.

НА СТЫКЕ клиентской и серверной частей Intranet-системы находится Web-сервер. Это позволяет иметь ЕДИНЫЙ МЕХАНИЗМ РЕГИСТРАЦИИ ПОЛЬЗОВАТЕЛЕЙ и наделения их правами доступа с

последующим ЦЕНТРАЛИЗОВАННЫМ АДМИНИСТРИРОВАНИЕМ.

Взаимодействие с многочисленными разнородными сервисами оказывается скрытым не только от пользователей, но и в значительной степени от системного администратора.

Можно выделить следующие требования:

–к месту применения средств защиты;

–способам использования СЗИ (например, реализация требований по защи-

щенности должна достигаться без применения экранирования помещений, актив-

ные средства могут применяться только для защиты информации главного сервера и т. п.);

–размерам контролируемой зоны безопасности информации;

–требуемой величине показателей защищенности, учитывающей реаль-

ную обстановку на объектах АС;

–применению способов, методов и средств достижения необходимых пока-

зателей защищенности.

–проведению специсследования оборудования и технических средств, целью

которого является измерение показателей ЭМИ;

– проведению спецпроверки технических объектов АС, целью которой яв-

ляется выявление специальных электронных закладок.

15.5 Требования к программному обеспечению

Программные средства защиты информации ДОЛЖНЫ

ОБЕСПЕЧИВАТЬ:

–контроль доступа;

–безопасность и целостность данных;

–защиту самой системы защиты.

Для этого необходимо выполнить следующие условия:

а) ОБЪЕКТЫ защиты должны идентифицироваться в явном виде при использовании паролей, пропусков и идентификации по голосу;

б) система контроля доступа должна быть гибкой для обеспечения много-

образных ограничений и различных наборов объектов;

в) каждый доступ к файлу данных или устройству ДОЛЖЕН ПРОСЛЕЖИВАТЬСЯ через систему контроля доступа для того, чтобы фиксировать и документировать любое обращение.

Безопасность данных может обеспечиваться следующей СИСТЕМОЙ МЕРОПРИЯТИЙ:

а) объекты данных ИДЕНТИФИЦИРУЮТСЯ И СНАБЖАЮТСЯ информа-

цией службы безопасности. Целесообразно эту информацию размещать не в отдельном каталоге, а вместе с информацией, имеющей метки;

б) кодовые слова защиты РАЗМЕЩАЮТСЯ ВНУТРИ файлов, что в значи-

тельной мере повышает эффективность защиты;

в) доступ к данным целесообразен С ПОМОЩЬЮ КОСВЕННЫХ ссылок,

например, списка пользователей, допущенных владельцем файла к размещенным в нем данным;

д) данные и программы могут преобразовываться (кодироваться)

ВНУТРЕННИМ СПОСОБОМ ДЛЯ ХРАНЕНИЯ.

Система защиты информации должна быть защищена от воздействия ОКРУЖАЮЩЕЙ СРЕДЫ. С этой целью выполняется следующая совокупность

мероприятий:

а) информация по отрицательным запросам не выдается;

б) повторные попытки доступа после неудачных обращений должны

иметь предел;

в) при изменении конфигурации системы или при ее тестировании функ-

ции защиты сохраняются;

д) никакие изменения таблиц безопасности, кроме изменения со специаль-

ного устройства или пульта управления, не разрешаются.

15.5.1 Управление доступом путём фильтрации информации

Ещё раз рассмотрим меры программно-технического уровня, направленные

на обеспечение информационной безопасности систем, построенных в техно-

логии Intranet.

На первое место среди таких мер ставят межсетевые экраны – сред-

ство разграничения доступа, служащее для защиты от внешних угроз И

от угроз со стороны пользователей других сегментов корпоративных

сетей.

Бороться с угрозами, присущими сетевой среде, средствами универсальных операционных систем не представляется возможным. Универсальная ОС - это огромная программа, наверняка содержащая, помимо явных ошибок, некоторые особенности, которые могут быть использованы для получения нелегальных привилегий. Современная технология программирования не позволяет сделать столь большие программы безопасными.

Кроме того, администратор, имеющий дело со сложной системой, далеко не всегда в состоянии учесть все последствия производимых изменений.

Наконец, в универсальной многопользовательской системе бреши в безопасности постоянно создаются самими пользователями (слабые и/или редко изменяемые пароли, неудачно установленные права доступа, оставленный без присмотра терминал и т. п.).

Единственный перспективный путь связан с разработкой специализированных защит-

ных средств, которые в силу своей простоты допускают формальную или неформальную ВЕРИФИКАЦИЮ (контроль, проверка; сверка).

Межсетевой экран как раз и является таким средством, допускающим дальнейшую декомпозицию, связанную с обслуживанием различных сетевых протоколов.

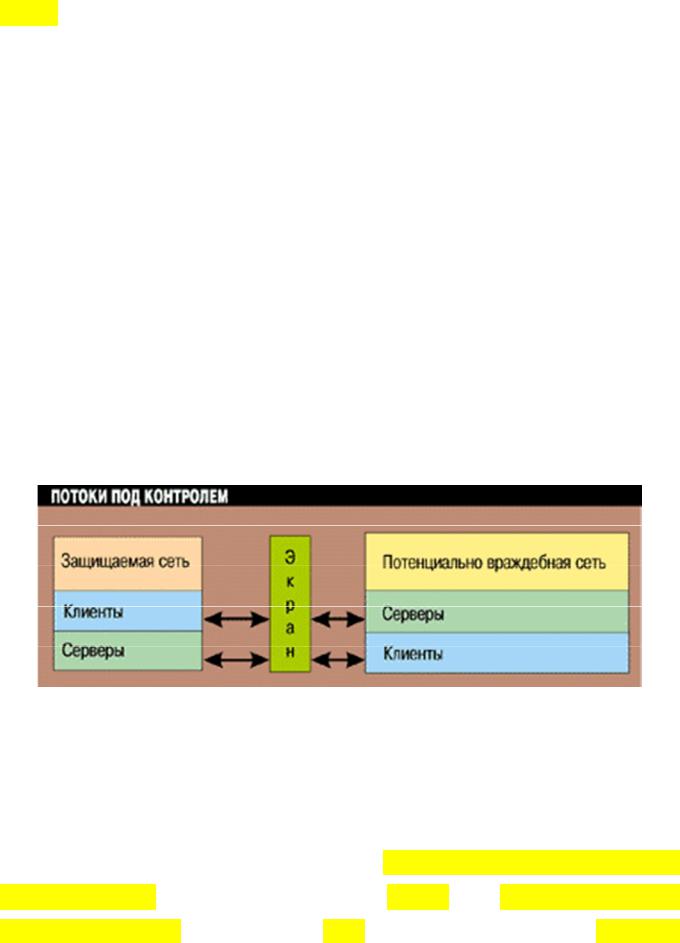

Межсетевой экран – это полупроницаемая мембрана, которая располагается между защищаемой (внутренней) сетью и внешней средой (внешними сетями или другими сегмен-

тами корпоративной сети) и контролирует все информационные потоки во внутреннюю сеть и из нее (рисунок 15.1).

Рисунок 15.1 - Межсетевой экран как средство контроля информационных потоков

Контроль информационных потоков состоит в их фильтрации, то есть в выбороч-

ном пропускании через экран, возможно, с выполнением некоторых преобразований и извещением отправителя о том, что его данным в пропуске отказано.

Фильтрация осуществляется на основе набора правил, предварительно загруженных в экран и являющихся выражением сетевых аспектов политики безопасности организации.

Целесообразно разделить случаи, когда экран устанавливается на гра-

нице с внешней (обычно общедоступной) сетью или на границе между

сегментами одной корпоративной сети. Соответственно говорят о внешнем

и внутреннем межсетевых экранах.

Как правило, при общении с внешними сетями используется исключительно семейство про-

токолов TCP/IP. Поэтому внешний межсетевой экран должен учитывать специфику этих прото-

колов. Для внутренних экранов ситуация сложнее, здесь следует принимать во внимание помимо TCP/IP по крайней мере протоколы SPX/IPX, применяемые в сетях Novell NetWare. Иными словами,

от внутренних экранов нередко требуется многопротокольность.

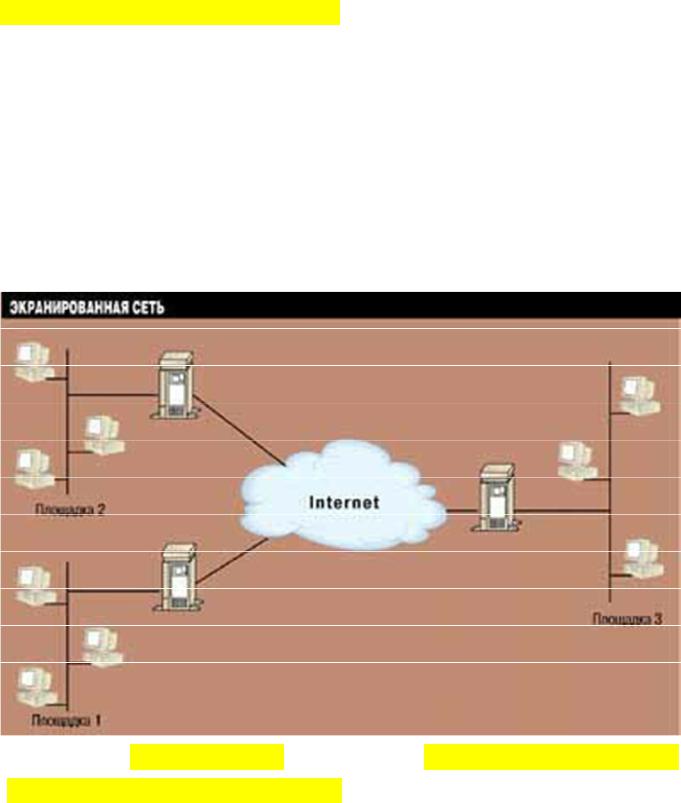

Ситуации, когда корпоративная сеть содержит лишь один внешний канал, является, скорее, исключением, чем правилом. Типична ситуация, при которой

корпоративная сеть состоит из нескольких территориально разнесенных сег-

ментов, каждый из которых подключен к сети общего пользования (рисунок

15.2).

Рисунок 15.2 – Экранирование корпоративной сети из нескольких терри-

ториально разнесенных сегментов, каждый из которых подключен к сети

общего пользования

В этом случае КАЖДОЕ ПОДКЛЮЧЕНИЕ должно защищаться СВОИМ экраном.

Можно считать, что корпоративный внешний межсетевой экран является составным,

и требуется решать задачу согласованного администрирования (управления и аудита) всех компонентов.

При рассмотрении любого вопроса, касающегося сетевых технологий, ос-

новой служит семиуровневая эталонная модель ISO/OSI. Межсетевые экраны

также целесообразно классифицировать по тому, на каком уровне производится фильтрация – канальном, сетевом, транспортном илиприкладном.

Соответственно, можно говорить об экранирующих:

–концентраторах (уровень 2 – канальный);

–маршрутизаторах (уровень 3 – сетевой);

–о транспортном экранировании (уровень 4 – транспортный);

–о прикладных экранах (уровень 7 – прикладной).

Существуют также комплексные экраны, анализирующие информацию на

нескольких уровнях.

При принятии решения “пропустить/не пропустить”, межсетевые экраны могут использовать не только информацию, содержащуюся в фильтруемых пото-

ках, но и данные, полученные из окружения, например текущее время.

Таким образом, возможности межсетевого экрана непосредственно опреде-

ляются тем, какая информация может использоваться в правилах фильтрации и какова мощность наборов правил.

Чем выше уровень в модели ISO/OSI, на котором функционирует экран,

тем более содержательная информация ему доступна и, следовательно, тем

тоньше и надежнее экран может быть сконфигурирован.

В то же время фильтрация на конкретном уровне обладает своими досто-

инствами, такими как дешевизна, высокая эффективность или прозрачность

для пользователей.

В силу этой, а также некоторых других причин, в большинстве случаев ис-

пользуются СМЕШАННЫЕ КОНФИГУРАЦИИ, в которых объедине-

ны разнотипные экраны.

Наиболее типичным является сочетание экранирующих маршру- тизаторови прикладного экрана (рисунок 15.3).

Рисунок 15.3 – Сочетание экранирующих маршрутизаторовиприкладного экрана

Приведенная конфигурация называется экранирующей подсетью.

Как правило, сервисы, которые организация предоставляет для внешнего применения (например “представительский” Web-сервер), целесообразно выносить как раз в экранирующую подсеть.

Помимо возможностей и допустимого количества правил, КАЧЕСТВО

межсетевого экрана определяется еще двумя очень важными характеристиками – ПРОСТОТОЙ ПРИМЕНЕНИЯ и СОБСТВЕННОЙ

ЗАЩИЩЕННОСТЬЮ.

В плане простоты использования первостепенное значение имеют наглядный интерфейс

при задании правил фильтрации и возможность централизованного администрирования составных конфигураций. В последнем аспекте выделяют средства централизованной загрузки правил фильтрации и проверки набора правил на непротиворечивость.

Важен и централизованный сбор и анализ регистрационной информации, а также получение сигналов о попытках выполнения действий, запрещенных политикой безопасности.

Собственная защищенность межсетевого экрана обеспечивается теми же средствами, что и

защищенность универсальных систем. При выполнении централизованного администрирования следует еще позаботиться о защите информации от пассивного и активного прослушивания сети, то есть обеспечить ее (информации) целостность и конфиденциальность.

Природа экранирования (фильтрации), как механизма безопасности, поми-

мо блокирования потоков данных, нарушающих политику безопасности, мо-

жет скрывать информацию о защищаемой сети, тем самым затрудняя

действия потенциальных злоумышленников.

Так, прикладной экран может осуществлять действия от имени

субъектов внутренней сети, в результате чего из внешней сети кажется, что имеет место взаимодействие исключительно с межсетевым экраном(рисунок 15.4).

При таком подходе топология внутренней сети скрыта от внешних пользо-

вателей, поэтому задача злоумышленника существенно усложняется.