Раздел4_11

.pdf

4 Стандарты безопасности

(Сост. Никонов А.В.)

Основные положения концепции защиты СВТ и АС от несанкционированного доступа к информации отражены в [5, 7].

В отличие от СВТ, при создании АС появляются новые характеристики:

–полномочия пользователей;

–модель нарушителя;

–технология обработки информации.

Типичной АС является многопользовательская многозадачная ОС.

Но в документах ГТК сужено понятие НСД (например, не учитываются

последствия стихийных бедствий).

НСД трактуется как доступ к информации, нарушающий уста-

новленные правила разграничения доступа, с использованием штатных средств, представляемых СВТ или АС.

Здесь штатные средства – совокупность программного, микропрограммного и технического обеспечения СВТ и АС.

Тем не менее, документы ГТК ПРЕДСТАВЛЯЮТ 7 значимых ПРИНЦИПОВ ЗАЩИТЫинформации:

а) защита основывается на положениях законов, стандартов и НТДпо защите от НСД;

б) защита СВТ обеспечивается комплексом программнотехнических средств;

в) защита АС обеспечивается комплексом программнотехнических средствИ поддерживающих их организационных мер;

д) защита АС должна обеспечиваться на всех этапах обработки информации и во всех режимах функционирования (в т. ч. при ремонте и ре-

гламентных работах);

е) средства защиты не должны существенно ухудшать основные характеристики АС: надежность, быстродействие, возможность из-

менения конфигурации АС;

ж) неотъемлемой частью работ по защите является оценка эффек-

тивности средств защиты с учетом всей совокупности технических характе-

ристик оцениваемого объекта, включая реализацию средств защиты;

и) защита АС должна предусматривать контроль эффективности

средств защиты, который может быть периодическим либо иницииро-

ваться при необходимости пользователем АС или контролирующими орга-

нами.

Концепция считает, что ИЗНАЧАЛЬНЫМ ИСТОЧНИКОМ ВСЕХ УГРОЗ ЯВЛЯЕТСЯ ЧЕЛОВЕК(нарушитель).

В его качестве рассматривается субъект, имеющий доступ к работе со

штатными средствами АС и СВТ и являющийся специалистом высшей квалификации, знающим все об АС, в том числе о системе и средствах еёзащиты.

Нарушитель классифицируется по уровню его возможностей, предоставляемых ему штатными средствами АС, причем следующий

УРОВЕНЬ ВКЛЮЧАЕТ В СЕБЯ ВОЗМОЖНОСТИ предыдущего уровня.

Первый уровень – запуск программ из фиксированного набора, ре-

ализующего заранее предусмотренные функции по обработке информации.

Второй уровень – создание и запуск собственных программ с но-

выми функциями по обработке информации.

Третий уровень – может управлять функционированием АС: воз-

действовать на базовое ПО, состав и конфигурацию оборудования.

Четвертый уровень – имеет весь объем возможностей лиц, осу-

ществляющих проектирование, реализацию и ремонт средств АС, вплоть до включения в состав СВТ собственных модулей с новыми функциями

4.1 Классы защищённости АС

Согласно материалов ГТК [7], определены ОСНОВНЫЕ ЭТАПЫ КЛАССИФИКАЦИИ АС:

а) разработка и анализ исходных данных (см. ниже);

б) выявление основных признаков АС, необходимых для классифика-

ции;

в) сравнение выявленных признаков АС с классифицируемыми;

д) присвоение АС соответствующего класса защиты информации от НСД.

??????????????????????????????

Также определены необходимые ИСХОДНЫЕ ДАННЫЕ ДЛЯ КЛАССИФИКАЦИИ АС:

а) перечень защищаемых информационных ресурсов АС и их уровень

конфиденциальности;

б) перечень лиц, имеющих доступ к штатным средствам АС, с ука-

занием их уровня полномочий;

в) матрица доступа или полномочий субъектов доступа по отноше-

нию к защищаемым ресурсам;

д) режим обработки данных в АС.

В материалах ГТК даны ПРИЗНАКИ, по которым производится группиров-

ка АС в различные классы:

а) наличие в АС информации различного уровня конфиденциальности; б) уровень полномочий субъектов доступа в АС на доступ к конфиденциаль-

ной информации; в) режим обработки данных в АС – коллективный или индивидуальный.

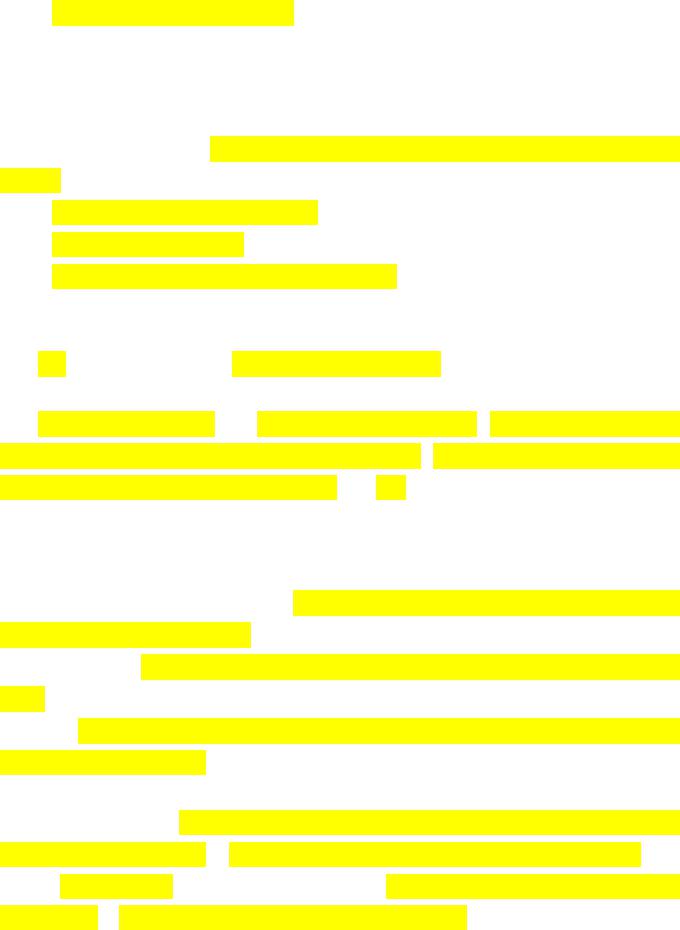

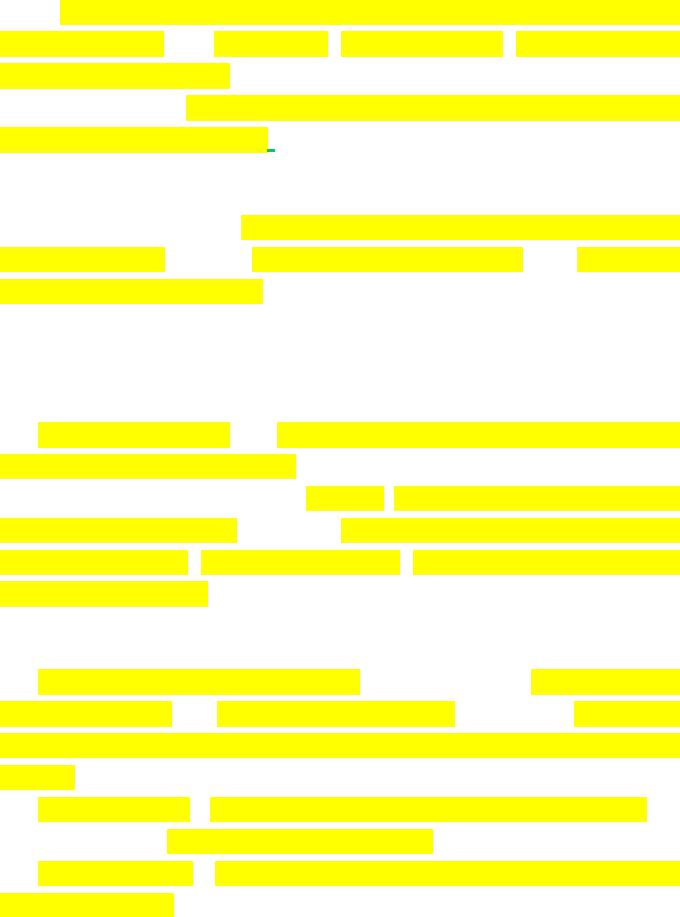

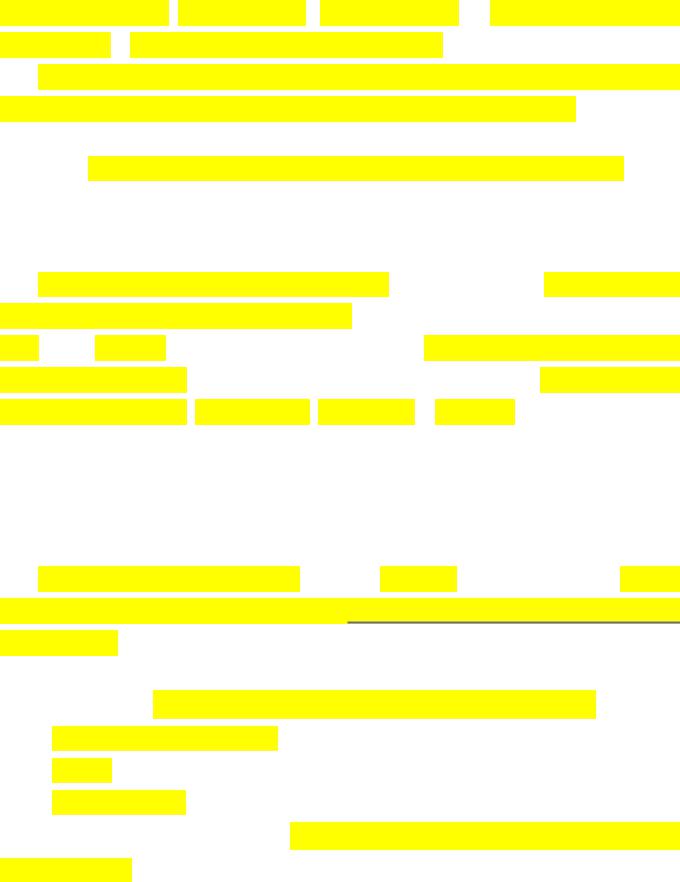

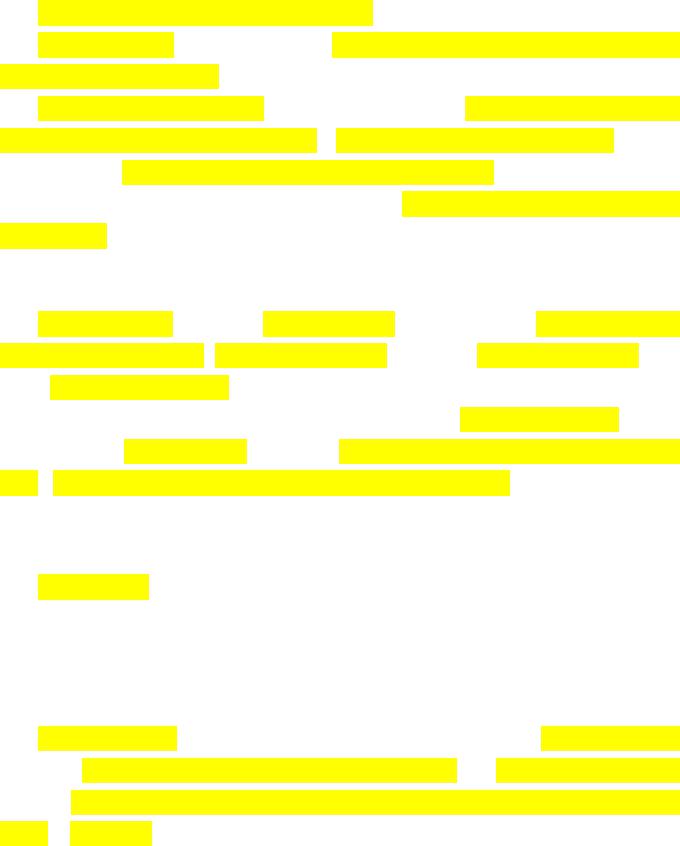

Документы ГТК УСТАНАВЛИВАЮТ 9 КЛАССОВ

ЗАЩИЩЕННОСТИ АСот НСД, распределённых по 3-м группам.

Каждый класс характеризуется своей совокупностью требований к

средствам защиты. Класс, соответствующий высшей степени защищенности для данной группы, обозначается индексом NА, где N – номер группы (от 1 до 3). Следующий класс обозначается NБ, и т. д.

Требования к подсистемам защиты для каждого класса защищенности приведены в таблице 4.1.

Таблица 4.1 Подсистемы защиты АС и требования к ним

|

|

|

|

|

|

|

|

|

Классызащищенности |

|

||||||

|

Подсистемы защиты |

и требования к ним |

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|||||||

|

3Б |

3А |

2Б |

2А |

1Д |

1Г |

1В |

1Б |

1А |

|||||||

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Подсистема управления доступом |

|

|

|

|

|

|

|

|

|

||||||

|

1.1 Идентификация. Проверка подлинно- |

|

|

|

|

|

|

|

|

|

||||||

сти и контроль доступа субъектов: |

|

|

|

|

|

|

|

|

|

|||||||

|

|

1.1.1 |

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

В систему |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

1.1.2 К терминалам, ЭВМ, узлам сети, ка- |

|

|

+ |

|

|

+ |

+ |

+ |

+ |

|||||

налам связи, внешним устройствам ЭВМ |

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

1.1.3 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

К программам |

|

|

+ |

|

|

+ |

+ |

+ |

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1.1.4 К томам, каталогам, файлам, запи- |

|

|

|

+ |

|

+ |

+ |

+ |

+ |

|||||

сям, полям записей |

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1.2 Управление потоками информации |

|

|

|

+ |

|

|

+ |

+ |

+ |

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Подсистема регистрации и учёта |

|

|

|

|

|

|

|

|

|

||||||

|

2.1 Регистрация и учет входа/выхода субъ- |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|||||

ектов доступа в/из системы (узла сети) |

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2.2 Регистрация и учет выдачи печатных вы- |

|

+ |

|

+ |

|

+ |

+ |

+ |

+ |

|||||

ходных документов |

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2.3 Регистрация и учет запуска/завершения |

|

|

|

+ |

|

+ |

+ |

+ |

+ |

|||||

программ и процессов (заданий, задач) |

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

2.4 Регистрация и |

|

|

про- |

|

|

|

|

|

|

|

|

|

||

|

учёт доступа |

|

|

|

|

|

|

|

|

|

|||||

грамм субъектов |

|

, |

|

|

|

|

|

|

|

|

|

||||

к защищаемым файлам |

|

|

|

+ |

|

+ |

+ |

+ |

+ |

||||||

включая их создание и удаление, передачу |

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|||||||

по линиям связи |

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|||||

|

2.5 Регистрация и учет доступа программ |

|

|

|

|

|

|

|

|

|

|||||

субъектов, доступа к терминалам ЭВМ, узлам се- |

|

|

|

|

|

|

|

|

|

||||||

ти, каналам связи, внешним устройствам ЭВМ, |

|

|

|

+ |

|

+ |

+ |

+ |

+ |

||||||

программам, каталогам, файлам, записям, полям |

|

|

|

|

|

|

|

|

|

||||||

записей |

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|||||

|

2.6 Регистрация и учет изменения полномо- |

|

|

|

|

|

|

+ |

+ |

+ |

|||||

чий субъектов доступа |

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Подсистемы защиты и требования к ним |

|

Классы защищенности |

|

|||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

3Б |

3А |

2Б |

2А |

1Д |

1Г |

1В |

1Б |

1А |

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2.7 Регистрация и учет создаваемых защища- |

|

|

|

+ |

|

|

+ |

+ |

+ |

|||||||||||||||||

|

емых объектовдоступа |

|

|

|

|

|

|||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2.8 Учет носителей информации |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2.9 Очистка (обнуление, обезличивание) осво- |

|

+ |

|

+ |

|

+ |

+ |

+ |

+ |

|||||||||||||||||

|

бождаемых областей ОЗУ и внешних накопителей |

|

|

|

|||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2.10 Сигнализация попыток нарушения защи- |

|

|

|

|

|

|

+ |

+ |

+ |

|||||||||||||||||

|

ты |

|

|

|

|

|

|

||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

3 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

Криптографическая подсистема |

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

|

|

3.1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

Шифрование конфиденциальной |

|

|

|

+ |

|

|

|

+ |

+ |

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

информации |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

3.2 Шифрование информации, принадлежа- |

|

|

|

|

|

|

|

|

|

|||||||||||||||||

|

щей различным субъектам доступа на разных клю- |

|

|

|

|

|

|

|

|

+ |

|||||||||||||||||||

|

чах |

|

|

|

|

|

|

|

|

|

|||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

3.3 Использование аттестованных (серти- |

|

|

|

+ |

|

|

|

+ |

+ |

|||||||||||||||||

|

фицированных) криптографических средств |

|

|

|

|

|

|

||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

4 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

Подсистема обеспечения целостности |

|

|

|

|

|

|

|

|

|

|||||||||||||||||||

|

|

4.1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

Обеспечение целостности про- |

|

|

|

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|||||||

|

граммных средств и обрабатываемой ин- |

||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

формации |

|

|

|

|

|

|

|

|

|

|||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

4.2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

Физическая охрана СВТ и носите- |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

||||||||||||||||||

|

|

|

|

|

|

|

|||||||||||||||||||||||

|

лей информации |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

4.3 |

|

|

|

|

|

|

|

|

|

|

(службы) |

|

|

|

|

|

|

|

|

|

|||||||

|

|

Наличие администратора |

|

|

|

+ |

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

защиты информации |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

4.4 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

Периодическое тестирование СЗИ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

||||||||||||||||||

|

|

|

|

||||||||||||||||||||||||||

|

от НСД |

|

|

|

|

|

|

|

|

|

|||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

|

|

4.5 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

Наличие средств восстановления |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

||||||||||||||||||

|

|

|

|||||||||||||||||||||||||||

|

СЗИ |

от НСД |

|

|

|

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||

|

4.6 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

Использование сертифицированных |

|

+ |

|

+ |

|

|

+ |

+ |

+ |

|||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

средств защиты

На разработку документов ГТК большое влияние оказали крите-

рии TCSEC («Оранжевая книга»), но это влияние в основном отражается в

ориентированности этих документов на системы силовых структур и в

использовании единой универсальной шкалы оценки степени защи-

щенности.

Недостатки документов ГТК:

а) ориентация только на противодействие НСД и отсутствие требований к адекватности реализации политики безопасности;

б) понятие «политика безопасности» трактуется как поддержание режима секретности и отсутствие НСД (т. е., ориентация на проти-

водействие только внешним угрозам);

в) нет чётких требований к структуре системы и её функционированию;

д) очень упрощенное ранжирование систем по классам защищённо-

сти, сведенное к отсутствию или наличию заданного набора механизмов защи-

ты.

Но документы ГТК заполнили правовой вакуум в области стандартов информационной безопасности в России.

4.2 Некоторые особенности «Критериев безопасности компьютерных систем» министерства обороны США» («Оранжеваякнига»)

Эти критерии (Trusted Computer System Evaluation Criteria (критерии оценки доверия к компьютерной системем) – TCSEC) опубликованы Министерством

обороны США в 1983 г. с целью определения требований безопасности,

предъявляемых к аппаратному, программному и специальному про-

граммному и информационному обеспечению компьютерных систем, и

ВЫРАБОТКИ МЕТОДОЛОГИИ И ТЕХНОЛОГИИ АНАЛИЗА СТЕПЕНИ ПОДДЕРЖКИ ПОЛИТИКИ БЕЗОПАСНОСТИ в системах

военного назначения.

Здесь впервые появились понятия «политика безопасности», «кор-

ректность» и др.

Безопасная компьютерная система трактуется: это система, поддерживающая управление доступом к обрабатываемой в ней информации так, что только соответствующим образом авторизованные пользователи или процессы (субъекты), действующие от их имени, получают возможность читать, записывать, создавать и удалятьинформацию.

В процессе аутентификации система удостоверяется, что пользователь в действительности

является тем, за кого себя выдаёт. Но при работе системы нужно проверять, имеет ли конкретный пользователь право получить доступ к тем или иным ресурсам либо выполнять те или иные операции. Такая проверка называется авторизацией (authorization).

Предложенные концепции защиты и набор функциональных требо-

ваний ПОСЛУЖИЛИ ОСНОВОЙ для всех появившихся позднее стандартовбезопасности.

Предложены 3КАТЕГОРИИТРЕБОВАНИЙ безопасности:

–политика безопасности;

–аудит;

–корректность.

Врамках этих требований сформулировано 6 базовых требований безопасности. Четыре требования направлены на обеспечение безопасности, а два – на качество средств защиты.

В ПОЛИТИКЕ БЕЗОПАСНОСТИ.

Требование 1. Система должна поддерживать точно определенную систему безопасности.

Возможность доступа субъекта к объектам должна определяться на основании их идентификации и правил управления доступом.

Для нужд эффективного разграничения доступа к информации различ-

ного уровня конфиденциальности необходимо использовать МАНДАТНОЕ управление доступом.

Требование 2 (метки). С объектами должны быть ассоциированы метки безопасности, используемые как исходная информация для процедур контроля доступа.

Для реализации мандатного управления доступом система должна иметь

возможность присваивать каждому объекту метку или набор атрибутов, определяющих степень конфиденциальности (гриф секретности)

объекта и режима доступа к нему.

В АУДИТЕ(подотчетность).

Аудит (auditing) - это наблюдение за тем, происходят ли в системе события должным об-

разом. Чтобы обеспечить надлежащий уровень контроля, необходимо иметь средство, с помощью которого можно было бы отслеживать происходящие в системе процессы и события. Так Windows 2000 по умолчанию не включает режима ведения аудита, но предоставляет возможность разработки политики аудита, определяющей тип событий, которые ОС должна заносить в журнал регистрации событий.

Требование 3 (идентификация и аутентификация). Все субъекты

должны иметь уникальные идентификаторы, а контроль доступа должен осуществляться на основе результатов идентификации субъ-

екта и объекта доступа, подтверждения подлинности их идентификаторов (аутентификации) и правил разграничения доступа.

Данные, используемые для идентификации и аутентификации, должны быть защищены от НСД, модификации и уничтожения и должны быть ассоци-

ированы со всеми активными компонентами системы, критичными с позиции безопасности.

Требование 4 (регистрация и учет). Для определения степени ответ-

ственности пользователя за действия в системе, все события в ней, име-

ющие значения с позиции безопасности, должны отслеживаться и реги-

стрироваться в защищенном протоколе.

То есть, должен существовать объект системы, потоки от которого и к которому доступны только субъекту администрирования. Система регистрации должна выделять из общего потока событий только влияющие на безопасность для сокращения объема протокола.

Протокол должен бытьзащищен от НСД, модификации и уничтожения.

В КОРРЕКТНОСТИ(гарантии).

Требование 5 (контроль корректности функционирования средств за-

щиты). Средства защиты должны содержать независимые аппаратные и (или) программные компоненты, обеспечивающие работоспособностьфункций защиты.

Это означает, что все средства, относящиеся к реализации функций защи-

ты, должны находиться под контролем средств проверки корректно-

сти их функционирования.

Средства контроля должны быть полностью независимыми от

средств защиты.

Требование 6 (непрерывность защиты). Все средства защиты (в том числе и реализующие данное требование) должны быть защищены от НСД и

(или) отключения, причём эта защищенность должна быть постоянной

и непрерывной в любом режиме функционирования системы защиты и системы в целом.

Требование распространяется на весь жизненный цикл системы.