- •2. Протокол udp

- •3. Протокол http. Общие сведения.

- •4.Протокол http. Методы запросов. Спецификация mime

- •1Xx Informational («Информационный»)

- •Операции фильтрации

- •6.Работа с документами xml

- •7.Почтовый протокол smtp.

- •8.Почтовый протокол pop3.

- •9.Понятие криптографии. Классификация алгоритмов шифрования.

- •10. Хэширование. Основные алгоритмы хэширования.

- •11. Симметричное шифрование. Основные алгоритмы симметричного шифрования

- •12.Асимметричное шифрование. Основные алгоритмы асимметричного шифрования. Описание алгоритма rsa

- •13. Электронная цифровая подпись.

- •14. Инфраструктура открытых ключей

- •15.Сертификаты X.509. Структура сертификата. Процедура проверки подлинности.

13. Электронная цифровая подпись.

Назначение ЭЦП:

удостоверяет, что подписанный текст исходит от лица, поставившего подпись;

не дает самому этому лицу возможности отказаться от обязательств, связанных с подписанным текстом;

гарантирует целостность подписанного текста.

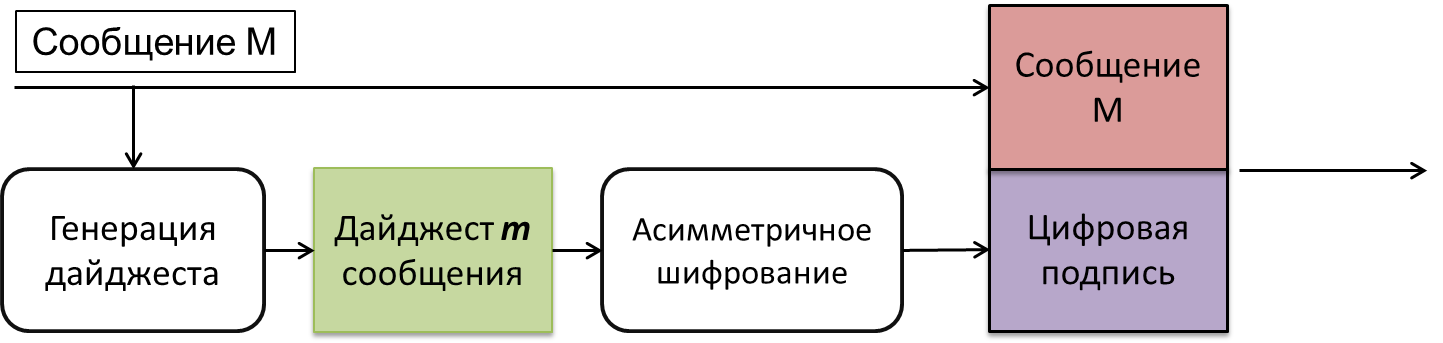

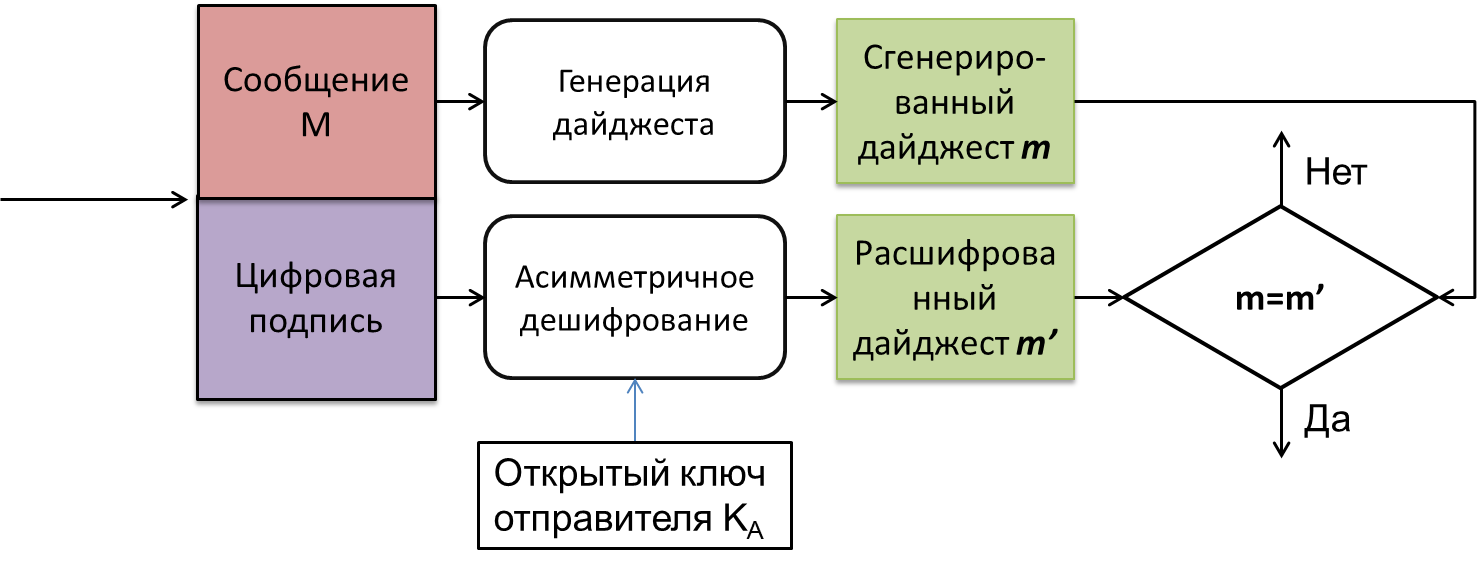

Система ЭЦП включает две основные процедуры:

процедуру формирования цифровой подписи;

процедуру проверки цифровой подписи.

Содержимое ЭЦП

Помещаемая в подписываемый файл (или в отдельный файл электронной подписи) структура ЭЦП обычно содержит дополнительную информацию, однозначно идентифицирующую автора подписанного документа. Эта информация добавляется к документу до вычисления ЭЦП, что обеспечивает и ее целостность. Каждая подпись содержит следующую информацию:

дату подписи;

срок окончания действия ключа данной подписи;

информацию о лице, подписавшем файл (Ф.И.О., должность, краткое наименование фирмы);

идентификатор подписавшего (имя открытого ключа);

собственно цифровую подпись.

абонент А - отправитель сообщения генерирует пару ключей: секретный ключ kA и открытый ключ КА. Открытый ключ КА вычисляется из парного ему секретного ключа kA.

Открытый ключ КА рассылается остальным абонентам сети (или делается доступным, например, на разделяемом ресурсе) для использования при проверке подписи.

Для формирования цифровой подписи отправитель А вычисляет значение хэш-функции Һ(М) подписываемого текста M

отправитель А шифрует дайджест своим секретным ключом kA. Получаемая при этом пара чисел представляет собой цифровую подпись для данного текста M. Сообщение M вместе с цифровой подписью отправляется в адрес получателя.

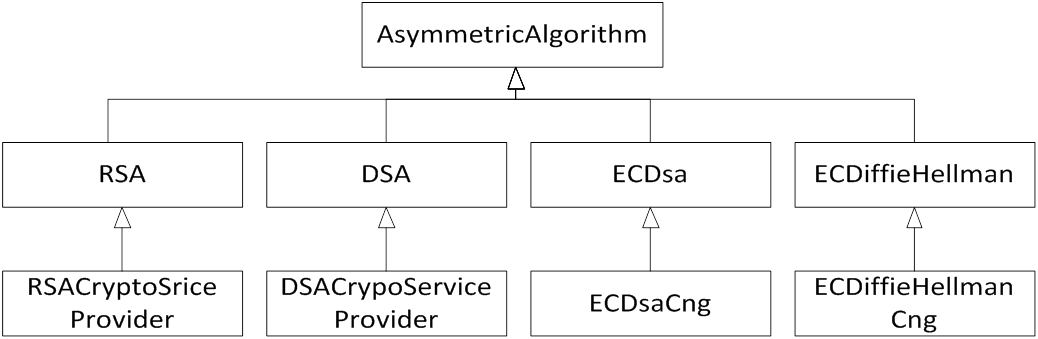

Пространство имен System.Security.Cryptography

Иерархия классов асимметричного шифрования

RSA (Rivest, Shamir, Adleman — Райвест, Шамир, Адлеман) был первым алгоритмом, который применялся для добавления подписей, а также шифрования. Он и по сей день широко используется в протоколах, связанных с областью электронной коммерции.

DSA (Digital Signature Algorithm — алгоритм цифровой подписи) является утвержденным федеральным правительством США стандартом для цифровых подписей.

ECDSA (Elliptic Curve DSA) и ECDiffieHellman используют алгоритмы, основанные на группах эллиптических кривых. Эти алгоритмы обеспечивают большую безопасность в случае применения более коротких ключей.

ECDiffieHellman — это алгоритм, который применяется для обеспечения безопасного обмена секретными ключами по открытому каналу.

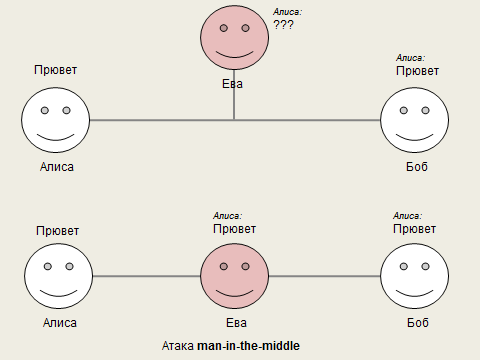

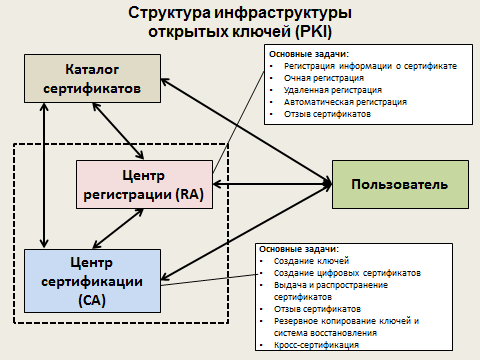

14. Инфраструктура открытых ключей

Избежать атаки «Человек посередине» (man-in-the-middle) можно, подтвердив подлинность используемого ключа. Но Алиса и Боб лично никогда не встречались, и передать, например, флешку с ключом из рук в руки не могут. Поэтому, решение задачи подтверждения подлинности берет на себя третья доверенная сторона - некий арбитр, которому доверяют оба абонента. Заверяется ключ с помощью цифрового сертификата.

Для подтверждения подлинности открытых ключей создается инфраструктура открытых ключей (англ. Public Key Infrastructure, сокр. PKI).

PKI представляет собой набор средств, мер и правил, предназначенных для управления ключами, политикой безопасности и обменом защищенными сообщениями.

Сеть PKI представляет из себя совокупность удостоверяющих центров (другое название - центр сертификации, от англ. Certification Authority, сокр. - CA) и пользователей. Центр сертификации - абонент, которому доверено право удостоверять своей подписью сертификаты, связывающие открытые ключи абонентов с их идентификационной информацией. Сами центры сертификации тоже получают сертификаты своих ключей у центров более высокого уровня.

Сертификат – электронный документ, позволяющий связать открытый ключ и информацию о его владельце, а также позволяющий проверить достоверность содержащейся в нем информации путем использования ЭЦП.

Процедура проверки подлинности открытого ключа

PKI представляет собой набор средств, мер и правил, предназначенных для управления ключами, политикой безопасности и обменом защищенными сообщениями.

Пользователь (End Entity, EE) – обладает открытым ключом и может использовать его для шифрования и электронной подписи. Пользователь, который использует свой открытый ключ для цифровой подписи сертификатов считается уже не пользователем, а удостоверяющим центром.

Центр Сертификации (Удостоверяющий центр, Certification Authority, CA) –пользователь, который выдает, обновляет, отзывает, или иначе управляет открытыми ключами и соответствующими им сертификатами.

Центр регистрации получает запрос на проверку подлинности, проверяет личность запрашивающей стороны в соответствии с требованиями центра сертификации, и затем выдает сертификат, подписанный одним из ключей центра сертификации.

Центры сертификации также могут выполнять роль пользователей в том смысле, что они могут использовать сертификаты, подписанные другими центрами сертификации, для шифрования сообщений, а также для верификации цифровых подписей.

Иерархии центров сертификации

В ряде случаев непрактично, когда сертификаты выдает только один центр сертификации. В таком случае можно сформировать иерархию центров сертификации, в котором один из них является корневым (например, национального уровня). Данный центр сертификации издает сертификаты для центров сертификации следующего уровня в данной иерархии (например, регионального уровня), которые подчинены корневому центру сертификации и, в свою очередь, могут издавать сертификаты для центров сертификации следующего уровня и т.д. Подобные иерархии могут иметь столько уровней, сколько потребуется.

Иерархии сертификатов позволяют производить проверку достоверности сертификатов используя цепи сертификатов или кросс-сертификацию.

Сертификаты корневых центров сертификации (root CA)

Корневой центр сертификации должен сам удостоверять свой сертификат, т.е. он должен сам подписывать свой сертификат своей цифровой подписью (соответственно, нижележащие центры сертификации должны подписывать свой сертификат цифровой подписью «родительского» центра сертификации). Такие сертификаты называются также самоподписанными, т.к. издатель и владелец сертификата совпадают. Корневой центр сертификации наиболее критичное звено во всей цепи сертификации, т.к. достоверность всех сертификатов выпущенных всеми центрами сертификации в иерархии зависит от достоверности корневого центра сертификации. Поэтому каждое устройство, которое использует сертификат корневого CA должно проверять его нетипичным образом.

В данную проверку вовлекаются как владелец сертификата, так и пользователь, желающий проверить его достоверность, путем подсчета хэша сертификата. Далее оба для сравнения хэшей используется любой способ, не использующий сетевое подключение (например, передача почтой, локальное хранилище и т.д.). Если оба хэша совпадают, то сертификат считается достоверным.

Списки отзыва сертификатов (Certificate Revocation Lists)

Каждый центр сертификации обязан публиковать свой список сертификатов, которые были отозваны. Данный список называется списком отзыва сертификатов (Certificate Revocation List, CRL).

Сертификат может быть признан недействительным в следующих случаях:

Некоторые содержащиеся в нем сведения изменились (например, адрес)

Изменились взаимоотношения между центром сертификации и пользователем (например, сотрудник уволился из компании)

Связанный с сертификатом секретный ключ был скомпрометирован