Использование групповых политик безопасности

.pdf

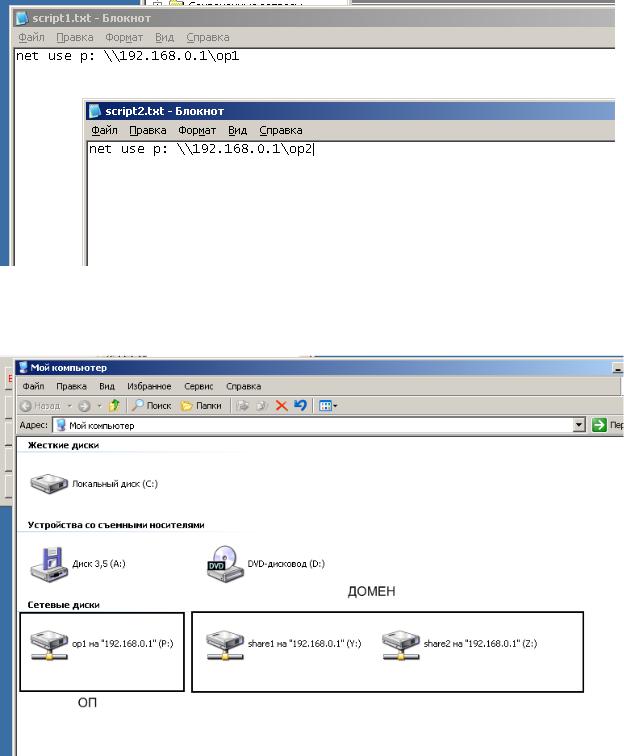

Добавьте еще два файла скрипта script1.txt, script2.txt, с текстом, показанным на рисунке ниже, сохраните изменения и поменяйте расширения файлов на cmd:

Создайте по 2 объекта групповой политики для каждого организационного подразделения. Соответственно, к первому объекту групповой политики привяжите script1.cmd, ко второму объекту групповой политики привяжите script2.cmd. Зайдите под пользователями домена организационного подразделения op1, op2.

Политики ограниченного использования программ

Использование этих политик позволяет задавать программы, которые разрешено запускать, тем самым защищая компьютер от запуска опасного кода. При создании политик ограниченного использования программ для объектов групповой политики (GPO) задаются уровни безопасности по умолчанию (Неограниченный или Не разрешено), то есть по умолчанию запуск программ может быть разрешен или запрещен. Для создания исключений из политики по

умолчанию используются правила для конкретных программ. Ниже перечислены возможные типы правил.

Правила для хеша Правила для сертификатов Правила для пути

Правила для зоны Интернета

Политика включает в себя уровень безопасности по умолчанию и правила для объектов групповой политики. Политика может распространяться на все компьютеры или на отдельных пользователей. Политики ограниченного использования программ предоставляют несколько способов идентификации программ и инфраструктуру принятия решений о возможности запуска той или иной программы. Политики ограниченного использования программ помогают следить за выполнением пользователями административных требований.

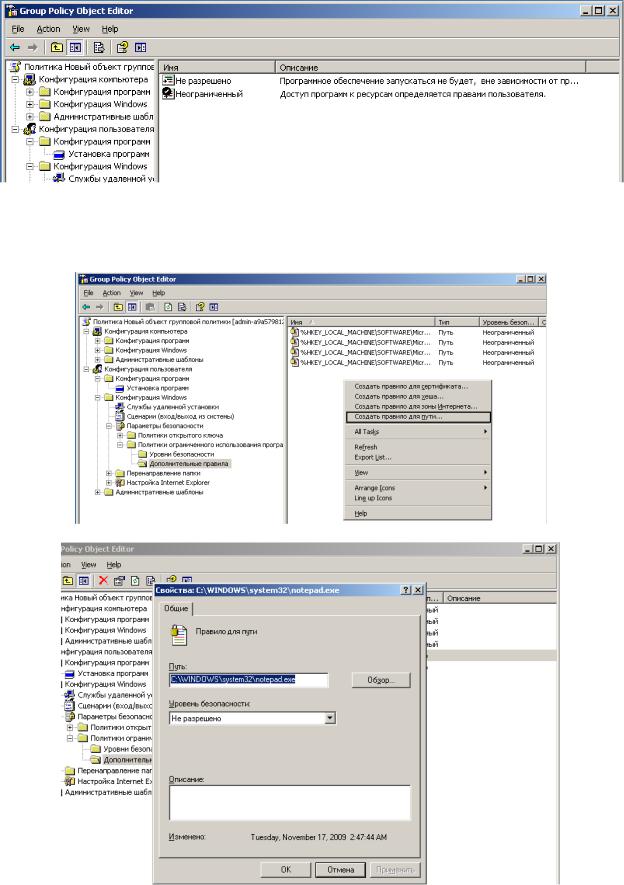

Допустим, пользователи организационного подразделения op1 не имеют право запускать приложения Блокнот и Калькулятор, а пользователи организационного подразделения op2 не имеют право запускать приложение Paint, в то время как пользователи всего домена в целом имеют неограниченные возможности по запуску программ. Итак, откройте объект GPO для организационного подразделения op1.

Откройте вкладку ограниченного использования программ.

Создайте новые правила для ограниченного использования программ. Уровень по умолчанию – разрешен запуск программ в соответствии с правами пользователей. Это то, что нам нужно.

На вкладке дополнительные правила есть возможность задать исключения, по отношению к используемому по умолчанию уровню безопасности. Итак, если вы помните, пользователям организационного подразделения op1 необходимо запретить доступ только к запуску двух приложений, таким образом, создаем два дополнительных правила, правило пути и правило для хэша.

Ставим неограниченный уровень безопасности для приложения Блокнот.

Создаем правило для хэша приложения калькулятор. Добавьте новое правило для хэша, см. рисунок ниже.

В следующем диалоговом окне необходимо выбрать хэшируемый файл, программу калькулятор, автоматически будет сгенерирован хэш подписи, который позволит идентифицировать данное приложение при запуске.

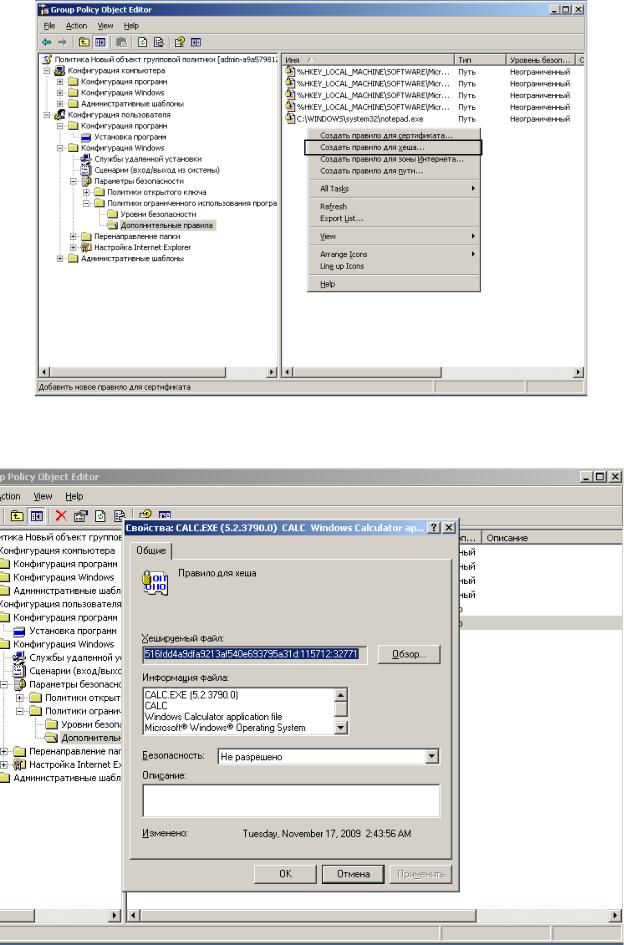

Этого достаточно. Теперь необходимо сгенерировать правило пути для пользователей организационного подразделения op2. Откройте объект групповой политики для соответствующего организационного подразделения, создайте новые правила для политики, установите уровень использования – разрешено по умолчанию. Создадим дополнительные правила для пути приложения paint, см. рисунок ниже.

Этого вполне достаточно. Осталось обновить политики.

Загрузите операционную систему под пользователем op1.

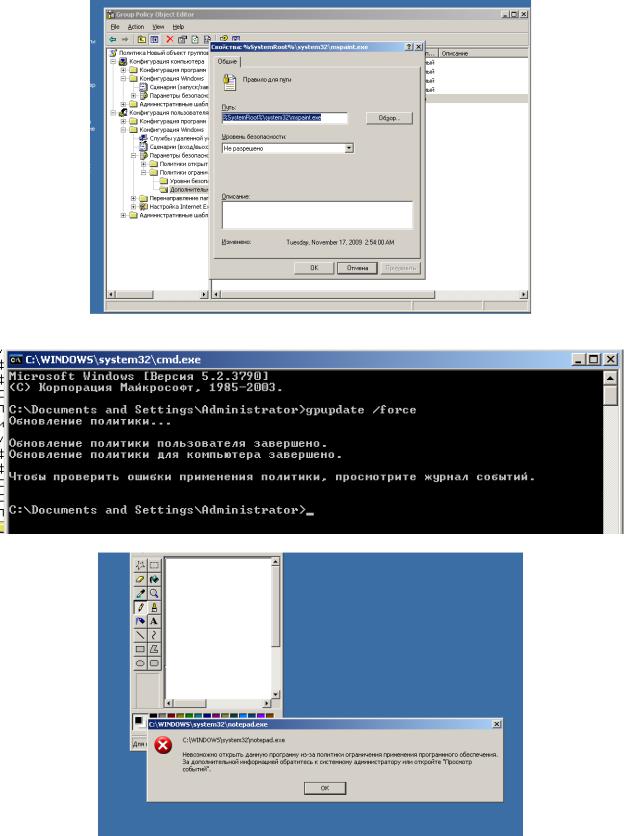

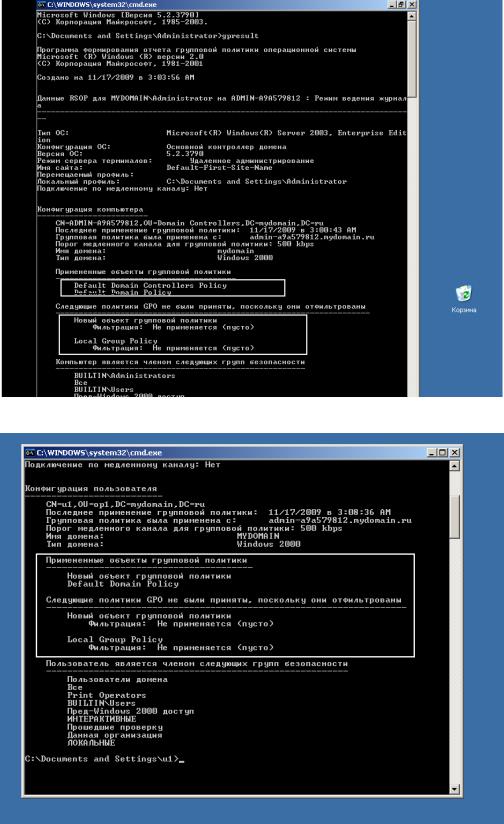

Результирующая политика.

Иногда полезно знать, какие объекты групповой политики реально применены к определенному пользователю. Результирующая политика поможет ответить на все эти вопросы. Зайдите под пользователем с учетной записью локального администратора. Выполните команду gpresult.

Зайдите под учетной записью пользователя организационного подразделения op1. Выполните команду gpresult.

Все.