ГОСЫ / Bilety

.pdfхотя недавно стали использоваться и EEFL). В этих лампах источником света является плазма, возникающая при электрическом разряде через газ. Такие дисплеи не следует путать с плазменными дисплеями, в которых каждый пиксель сам светится и является миниатюрной газоразрядной лампой.

Светодиодная (LED) подсветка

В начале 2010-х получили распространение ЖК-дисплеи, имеющие подсветку из одного или небольшого числа светодиодов (LED). Такие ЖК-дисплеи (в торговле нередко называемые LED TV или LED-дисплеями) не следует путать с настоящими LED-дисплеями, в которых каждый пиксель сам светится и является миниатюрным светодиодом.

Устройство LCD мониторов (виды матриц, TFT).

Технология LCD-дисплеев основана на уникальных свойствах жидких кристаллов, которые одновременно обладают определенными свойствами как жидкости (например, текучестью), так и твердых кристаллов (в частности, анизотропией). В LCDпанелях используют так называемые нематические кристаллы, молекулы которых имеют форму продолговатых пластин, объединенных в скрученные спирали. LCDэлемент, помимо кристалла, включает в себя прозрачные электроды и поляризаторы. При приложении напряжения к электродам спирали распрямляются. Используя на входе и выходе поляризаторы, можно использовать такой эффект раскручивания спирали, как электрически управляемый вентиль, который то пропускает, то не пропускает свет

Экран LCD-дисплея состоит из матрицы LCD-элементов. Для того, чтобы получить изображение, нужно адресовать отдельные LCD-элементы. Различают два основных метода адресации и соответственно два вида матриц: пассивную и активную. В пассивной матрице точка изображения активируется подачей напряжения на проводники-электроды строки и столбца. При этом электрическое поле возникает не только в точке пересечения адресных проводников, но и на всем пути распространения тока, что препятствует достижению высокого контраста. В активной матрице каждой точкой изображения управляет свой электронный переключатель, что обеспечивает высокий уровень контрастности. Обычно активные матрицы реализованы на основе тонкопленочных полевых транзисторов (Thin Film Transistor, TFT). TFT-экраны, иначе называемые экранами с активной матрицей, обладают самым высоким среди плоскопанельных устройств разрешением, широко используются в ноутбуках, автомобильных навигационных устройствах и разнообразных цифровых приставках.

В активной матрице LCD-дисплея переключающий тонкопленочный транзистор и диод обеспечивают включение и отключение связанного с ними элемента цвета. Электроды X и Y связаны с той же панелью, на которой расположены транзисторы TFT. Электрод X обеспечивает сигнал включения, а Y - сигнал цвета LCD-дисплей не излучает, а работает как оптический затвор. Поэтому для воспроизведения изображения ему требуется источник света, который располагается позади LCD-панели. Время жизни внутреннего источника света TFT LCD-монитора зависит от его типа.

Существует два вида ЖК мониторов: DSTN (dual-scan twisted nematic - кристаллические экраны с двойным сканированием) и TFT (thin film transistor - на тонкопленочных транзисторах), также их называют соответственно пассивными и активными матрицами. Такие мониторы состоят из следующих слоев: поляризующего фильтра, стеклянного слоя, электрода, слоя управления, жидких кристаллов, ещё одного слоя управления, электрода, слоя стекла и поляризующего фильтра.

В цветных матрицах каждый пиксель формируется из трёх цветных точек (красной, зелёной и синей), поэтому добавляется ещё и цветной фильтр. В каждый момент времени каждая из трёх ячеек матрицы, составляющих один пиксель, находится либо во включённом, либо в выключенном положении. Комбинируя их состояния, получаем оттенки цвета, а включая все одновременно – белый цвет.

Глобально матрицы делятся на пассивные (простые) и активные. В пассивных матрицах управление производится попиксельно, т.е. по порядку от ячейки к ячейке в строке. Проблемой, встающей при

61

производстве ЖК-экранов по этой технологии, стало то, что при увеличении диагонали увеличиваются и длины проводников, по которым передаётся ток на каждый пиксель. Во-первых, пока будет изменён последний пиксель, первый успеет потерять заряд и погаснуть. Во-вторых, большая длина требует большего напряжения, что приводит к росту помех и наводок. Это резко ухудшает качество картинки и точность цветопередачи. Из-за этого пассивные матрицы применяются только там, где не нужны большая диагональ и высокая плотность отображения.

Для преодоления этой проблемы были разработаны активные матрицы. Основой стало изобретение технологии, известной всем по аббревиатуре TFT, что означает Thin Film Transistor – тонкоплёночный транзистор. Благодаря TFT, появилась возможность управлять каждым пикселем на экране отдельно. Это резко сокращает время реакции матрицы и делает возможными большие диагонали матриц. Транзисторы изолированы друг от друга и подведены к каждой ячейке матрицы. Они создают поле, когда им приказывает управляющая логика – драйвер матрицы. Для того, чтобы ячейка не потеряла заряд преждевременно, к ней добавляется небольшой конденсатор, который играет роль буферной ёмкости. С помощью этой технологии удалось радикально уменьшить время реакции отдельных ячеек матрицы.

Важные характеристики ЖК-мониторов:

Разрешение: Горизонтальный и вертикальный размеры, выраженные в пикселах. В отличие от ЭЛТ-мониторов, ЖК имеют одно, «родное», физическое разрешение, остальные достигаются интерполяцией.

Размер точки: расстояние между центрами соседних пикселов. Непосредственно связан с физическим разрешением.

Видимая диагональ: размер самой панели, измеренный по диагонали. Площадь дисплеев зависит также от формата: монитор с форматом 4:3 имеет большую площадь, чем с форматом 16:10 при одинаковой диагонали.

Контрастность: отношение яркостей самой светлой и самой тёмной точек. В некоторых мониторах используется адаптивный уровень подсветки, приведенная для них цифра контрастности не относится к контрасту изображения.

Яркость: количество света, излучаемое дисплеем, обычно измеряется в канделах на квадратный метр.

Время отклика: минимальное время, необходимое пикселу для изменения своей яркости. Методы измерения неоднозначны.

Угол обзора: угол, при котором падение контраста достигает заданного, для разных типов матриц и разными производителями считается по-разному, и часто сравнению не подлежит.

Тип матрицы: технология, по которой изготовлен ЖК-дисплей.

Интерфейс подключения к Пк: например 15-pin D-Sub

10.

62

11. Лазерные принтеры (устройство).

В лазерных принтерах используется электрографический принцип создания изображения. Этот процесс, в частности, включает в себя создание рельефа электростатического потенциала в слое полупроводника с его последующей визуализацией. Собственно визуализация осуществляется с помощью частиц сухого порошка - тонера, наносимого на бумагу. Наиболее важными элементами лазерного принтера являются фотопроводящий цилиндр (печатающий барабан), полупроводниковый лазер и прецизионная оптико-механическая система, перемещающая луч.

На рынке лазерных принтеров можно выделить печатающие устройства малого быстродействия, принтеры среднего быстродействия и принтеры коллективного использования, так называемые сетевые принтеры (более 12 страниц в минуту), которые имеют большой ресурс печати и могут подключаться непосредственно к сети Ethernet.

Для лазерных принтеров, работающих с бумагой формата А4, стандартом де-факто становится разрешающая способность 600-1200 dpi (точек на дюйм). Принтеры, способные работать с бумагой формата А3, как правило, имеют разрешающую способность 1200 dpi и выше, а также невысокую скорость вывода - 3-4 страницы в минуту. К наиболее важным функциональным возможностям принтеров относятся такие, как поддержка технологии повышения разрешающей способности, наличие масштабируемых шрифтов (PostScript, TrueType), объем оперативной памяти и т. п.

Кроме лазерных принтеров существуют и так называемые LED-принтеры (Light Emitting Diode), которые получили свое название благодаря замене полупроводникового лазера в них "гребенкой" мельчайших светодиодов. Разумеется, в данном случае не требуется сложная оптическая система вращающихся зеркал и линз, что позволяет реализовывать более дешевые решения. В области светодиодных принтеров специализируется компания OKI.

Большинство параметров лазерных принтеров аналогично соответствующим параметрам струйных и матричных моделей. Обычно дополнительно указывается ёмкость выходного лотка, а также максимальная загрузка. Последний параметр определяет эксплуатационную норму печати, превышение которой может привести к преждевременному выходу принтера из строя. Основными расходными материалами для лазерных принтеров являются картридж с тонером и светочувствительный барабан, в некоторых моделях объединенные в общий узел. В отличие от матричных, для лазерных моделей весьма важен объём буферной памяти (кроме принтеров начального уровня, работающих напрямую из графической системы Windows), поскольку лазерная технология требует предварительной подготовки (растрирования) всей страницы, чтобы процесс печати шел без остановок При недостатке памяти принтер либо отказывается печатать лист, либо автоматически снижает рабочее разрешение.

Лазерный принтер — один из видов принтеров, позволяющий быстро изготавливать высококачественные отпечатки текста и графики на обычной (не специальной) бумаге.

Отпечатки, сделанные таким способом, не боятся влаги, устойчивы к истиранию и выцветанию. Качество такого изображения очень высокое.

Принцип действия

Существует три способа переноса тонеров:

двухкомпонентный (система с двумя компонентами проявления — с раздельным тонером и девелопером) — красящие частицы, предназначенные для переноса на фотобарабан, не могут самостоятельно удерживаться на магнитном валу блока проявки, но прилипают к частицам специального магнитного порошка носителя (девелопера), которые при перемешивании заряжаются из-за взаимного трения.

двухкомпонентный, где тонер и девелопер уже смешаны заранее в заводском картридже.

однокомпонентный (напр., в современных принтерах Canon и HP) — только тонер без каких-либо примесей, красящие частицы которого сами по себе обладают магнитными свойствами. В принтерах Xerox/Samsung/Brother используется немагнитный тонер с электростатической системой нанесения тонера.

В двухкомпонентной системе девелопер остается на магнитном валу блока проявки и продолжает служить дальше (тонер, естественно, расходуется). В технических описаниях многих аппаратов производители заявляют, что девелопер вообще не требует восполнения, однако на практике его рабочие характеристики со временем ухудшаются, что сказывается на качестве копий.

63

Устройство

Печатающий механизм

Драм-юнит (drum-unit)

o Фотобарабан (Фотовал, фоторецептор) — алюминиевый цилиндр, покрытый светочувствительным материалом, способным менять своё электрическое сопротивление при освещении. В некоторых системах вместо фотоцилиндра использовался фоторемень — эластичная закольцованная полоса с фотослоем.

o Магнитный вал — вал в картридже, используемый для переноса тонера из бункера на фотобарабан. (Либо ролик проявки в аппаратах Xerox/Samsung, где используется немагнитный тонер.)

o Ракельный нож

oБункер отработки

Блок лазера (laser beam unit) (либо светодиодная линейка, в светодиодных принтерах)

Коротрон (коронатор, ролик заряда, Corona Wire)

Лента переноса (transfer belt) — лента в цветных лазерных принтерах, на которую наносится

промежуточное изображение с барабанов 4 цветных картриджей, которое затем переносится на конечный носитель — бумагу.[1]

Блок проявки (developing unit) служит для переноса тонера на электростатическое изображение, образованное на поверхности фотопроводящего барабана.[2]

Расходные материалы Тонер — порошок для нанесения изображения.

Носитель (анг. Carrier) — ферромагнитный порошок (по структуре представляет собой мелкие частицы), используемый в двухкомпонентных машинах для удержания тонера на поверхности магнитного вала за счет электростатических сил (при перемешивании с тонером заряжает его положительным статическим потенциалом при взаимном трении), а оттуда, под воздействием разряда на коротроне — на поверхность фотобарабана; причем сам девелопер, в силу своих магнитных свойств, остается на магнитном валу и почти не расходуется (однако теряет со временем свои свойства и тоже требует замены).[3]

Девелопер (анг. Developer) (изредка называется стартером) — смесь материалов, подаваемая к фотобарабану. В двухкомпонентных машинах это смесь тонера и носителя, а в однокомпонентных машинах — только тонер. Термин аналогичен применяемому в фотографии термину проявитель, но обычно в русскоязычной литературе не переводится.

Устройство и принцип работы монохромного лазерного принтера

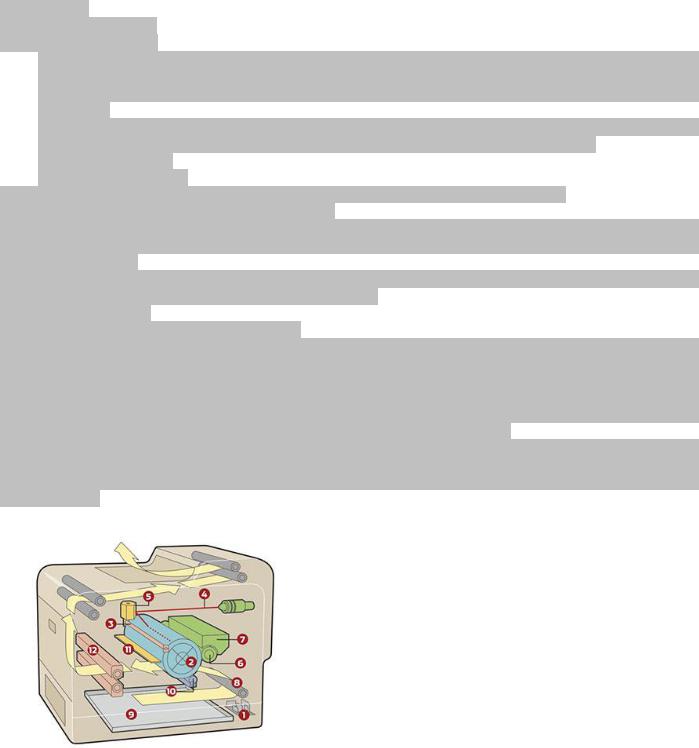

Информация из компьютера попадает в контроллер (1), который преобразует полученный текст или изображение в матрицу точек, которые нужно нанести на бумагу.

Основным узлом устройства является фотобарабан (2). Это цилиндрический вал с покрытием, способным изменять свою проводимость под воздействием света. Поверхность этого вала получает отрицательный заряд от

зарядного валика (3). Лазерный луч (4) отражается от подвижного зеркала (5) и попадает на фотобарабан. Проворачиваясь, зеркало перемещает отраженный луч вдоль барабана.

Контроллер управляет лазером, включая и выключая его в нужных местах, согласно сформированной матрице. Благодаря этому засвечиваются участки поверхности фотобарабана, на которые нужно нанести тонер для печати. Под воздействием света они теряют свой заряд.

Далее поверхность с засвеченными участками проходит мимо магнитного вала (девелопера)(6). Он покрыт отрицательно заряженным тонером из бункера (7). Тонер прилипает к разряженным участкам фотобарабана, формируя на нем зеркальное отображение печатного текста или картинки.

Продолжая вращение , поверхность фотовала с нанесенным на нее тонером соприкасается с бумагой, которая подается к нему через роликовый узел (8) из лотка (9) мимо вала переноса (10). Вал переноса сообщает бумаге положительный заряд, благодаря которому тонер с фотобарабана переносится на подаваемый лист. Остатки тонера счищаются чистящим ножом (11).

64

Последний этап в работе лазерного принтера – закрепление тонера на бумаге, путем запекания его в печке (12), которая представляет собой два вала (нагревательный и прижимной), между которыми проходит лист. При прокатывании через печку тонер нагревается до температуры порядка 200 градусов цельсия, а затем быстро остывает, надежно фиксируясь на бумаге.

Цветные лазерные принтеры

Принцип многоцветной лазерной печати состоит в следующем. На начальном этапе процесса печати движок рендеринга берёт цифровой документ и обрабатывает его один или несколько раз, создавая его постраничное растровое изображение, разложенное по цветовым составляющим, соответствующим цветам используемых тонеров. На втором этапе лазер или массив светодиодов формирует распределение зарядов на поверхности вращающегося фоточувствительного барабана, подобное получаемому изображению. Заряженные мелкие частицы тонера, состоящего из красящего пигмента, смол и полимеров, притягиваются к заряженным участкам поверхности барабана.

Далее с барабаном соприкасается бумага, и тонер переносится на неё. В большинстве цветных лазерных принтеров используются четыре отдельных прохода, соответствующие разным цветам. Потом бумага проходит через «печку», которая расплавляет смолы и полимеры в тонере и фиксирует его на бумаге, создавая окончательное изображение.

Лазеры способны точно фокусироваться, в результате получаются очень тонкие лучи, которые разряжают необходимые участки фоточувствительного барабана. Благодаря этому современные лазерные принтеры, как цветные, так и чёрно-белые, имеют высокое разрешение.

Преимущества и недостатки

Преимущества По сравнению со струйными принтерами, лазерные имеют немало преимуществ:

Они обладают большей скоростью, так как луч лазера может передвигаться значительно быстрее, чем печатающая головка с десятками и более того сотнями сопел, из которых в момент печати с определённым интервалом выпрыскиваются микроскопические капельки чернил.

Лазерные лучи ещё более точные и по причине компактной фокусировки позволяют обретать высокое разрешение. Лазерные принтеры экономичнее, чем струйные, просто вследствие того, что картриджей с тонером хватает не на одну тысячу страниц, а вот чернильные картриджи заканчиваются быстрее, и их приходится чаще заправлять или менять.

Лазерные отпечатки более стойкие, четкость отпечатков не нарушается в условиях повышенной влажности. Тонер может слёживаться, что легко исправить лёгким встряхиванием картриджа, в отличие от струйных принтеров, чернила которых могут засыхать в дюзах, что требует их промывки и, иногда, замены.

Цветные лазерные принтеры обеспечивают высокую скорость печати, дают качественные цветные и чёрно-белые отпечатки, а также привлекательную стоимость распечатки страницы с учётом расходных материалов.

Недостатки

При работе лазерного принтера выделяется озон.

Наличие в конструкции элементов с высоким энергопотреблением (главный двигатель, термоузел) приводит к тому, что пиковая потребляемая мощность лазерного принтера достаточно высока, что делает невозможным подключение его к бытовым источникам бесперебойного питания средней и малой мощности.

Качество печати цветных полутоновых изображений (например фотографий) ниже чем при струйной печати.

Лазерные принтеры дороже струйных в среднем в 3 раза, а стоимость комплекта картриджей для лазерного принтера намного дороже, чем комплекта для струйного (как правило стоимость нового принтера).

Скрытые метки (см. Жёлтые точки) — многие модели цветных принтеров при печати наносят на оттиск скрытое изображение, указывающее на дату и время печати, а также серийный номер

устройства, что предположительно сделано с целью пресечь печать цветных копий денежных знаков и других документов и ценных бумаг[4].

65

Информационная безопасность

2. Методы и средства защиты информации Методы защиты информации

препятствие – метод физического преграждения пути злоумышленнику к защищаемой информации

управление доступом – метод определения и распределения ресурсов системы санкционированным пользователям

шифрование - метод защиты информации в коммуникационных каналах путем ее криптографического закрытия. Этот метод защиты широко применяется как для обработки, так и для хранения информации. При передаче информации по коммуникационным каналам большой протяженности этот метод является единственно надежным.

регламентация – метод защиты информации, создающий специальные условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму.

принуждение - такой метод защиты информации, при котором пользователи и персонал системы вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

побуждение - метод защиты информации, который стимулирует пользователя и персонал системы не нарушать установленных норм (высокая зарплата)

Средства

1)технические реализуются в виде электрических, электромеханических и электронных устройств. Вся совокупность технических средств делится на аппаратные и физические.

Под аппаратными принято понимать встроенные электронные устройства. Из наиболее известных аппаратных средств можно назвать схемы контроля информации по четности, схемы защиты полей памяти по ключу и т. д.

Физические средства реализуются в виде автономных устройств и систем. Например, замки на дверях помещений с аппаратурой, решетки на окнах, охранная сигнализация, камеры видеонаблюдения.

Физические средства защиты:

обеспечивают безопасность помещений, где размещены серверы сети;

ограничение посторонним лицам физического доступа к серверам, концентраторам, коммутаторам, сетевым кабелям и другому оборудованию;

обеспечивают защиту от сбоев электросети.

2)программные средства представляют собой программное обеспечение, специально предназначенное для выполнения функций защиты информации.

Стандартные защищенные программные средства:

o Средства защиты, использующие парольную идентификацию и ограничивающие доступ пользователей согласно назначенным правам - управление доступом и разграничение полномочий (идентификация+аутентификация+авторизация)

Идентификация позволяет субъекту (пользователю, процессу, действующему от имени определенного пользователя, или иному аппаратно-программному компоненту) назвать себя (сообщить свое имя). Посредством аутентификации вторая сторона убеждается, что субъект действительно тот, за кого он себя выдает. В качестве синонима слова "аутентификация" иногда используют словосочетание "проверка подлинности".

o Регистрация и анализ событий, происходящих в системе - обеспечивает получение и анализ информации о состоянии ресурсов системы с помощью специальных средств контроля, а также регистрацию действий, признанных потенциально опасными для безопасности системы. Анализ собранной информации позволяет выявить средства и априорную информацию, использованные нарушителем при воздействии на систему и определить, как далеко зашло нарушение, подсказать метод его расследования и способы исправления ситуации;

66

o Контроль целостности ресурсов системы предназначен для своевременного обнаружения их модификации. Это позволяет обеспечить правильность функционирования системы и целостность обрабатываемой информации.

o Криптографическое закрытие информации

o Защита от внешних вторжений - брандмауэры

o Защита от компьютерных вирусов - антивирусные пакеты, антиспамовые фильтры o Средства резервного копирования и восстановления данных

3)аппаратно-программные средства защиты основаны на использовании различных электронных устройств и специальных программ, входящих в состав системы защиты информации и выполняющих такие (самостоятельно или в комплексе с другими средствами) функции защиты, как: идентификация и аутентификация пользователей, разграничение доступа к ресурсам, регистрация событий, криптографическое закрытие информации, обеспечение отказоустойчивости компонент и системы в целом и т.д.

4)Организационные средства защиты представляют собой организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации специального ПО и аппаратных устройств для обеспечения защиты информации. Организационные мероприятия охватывают все структурные элементы на всех этапах жизненного цикла защищаемой системы (создание охраняемого периметра, строительство помещений, проектирование системы в целом, монтаж и наладка оборудования, испытания и эксплуатация), а также кадровую политику и подбор персонала.

5)морально-этические средства защиты реализуются в виде норм, которые сложились традиционно или складываются по мере распространения ВТ и средств связи в данной стране или обществе. Эти нормы, как правило, не являются обязательными, как законодательные меры, однако несоблюдение их ведет к потере авторитета и престижа организации.

6)законодательные – средства защиты определяются законодательными актами страны. В них регламентируются правила использования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил.

По своему функциональному назначению методы и средства информационной безопасности можно разделить на следующие разновидности:

-методы и средства предупреждения - предназначены для создания таких условий, при которых возможность появления и реализации дестабилизирующих факторов (угроз) исключается или сводится к минимуму;

-методы и средства обнаружения - предназначены для обнаружения появившихся угроз или возможности их появления и сбора дополнительной информации;

-методы и средства нейтрализации - предназначены для устранения появившихся угроз;

-методы и средства восстановления - предназначены для восстановления нормальной работы защищаемой системы (иногда и самой системы защиты).

Информацией являются любые данные, находящиеся в памяти вычислительной системы, любое сообщение, пересылаемое по сети, и любой файл, хранящийся на каком-либо носителе. Информацией является любой результат работы человеческого разума: идея, технология, программа, различные данные (медицинские, статистические, финансовые), независимо от формы их представления. Все, что не является физическим предметом и может быть использовано человеком, описывается одним словом — информация.

Информационная безопасность (ИБ) – это защищенность информации и поддерживающей ее инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб владельцам, и пользователям информации.

ЗАЩИТА ИНФОРМАЦИИ – это комплекс мероприятий, направленный на предотвращение утечки защищаемой информации, а также несанкционированных и непреднамеренных воздействий на эту информацию.

НСД - НеСанкционированный Доступ - unauthorized access Одно из наиболее распространенных и разнообразных по форме нарушений безопасности компьютерной системы. Заключается в получении нарушителем доступа к ресурсу (объекту) в нарушение установленных в соответствии с политикой безопасности правил разграничения доступа. Для НСД используется любая ошибка в системе безопасности, и он может быть осуществлен как с помощью штатного ПО и средств ВТ, так и специально разработанными аппаратными и/или программными средствами.

67

4.Модели безопасности многопользовательских компьютерных систем. Матричная модель

Модель безопасности (Security Model). Формальное представление политики безопасности. Дискреционное или произвольное, избирательное управление доступом (Discretionary Access Control). Управление доступом, основанное на заданном администратором множестве разрешенных отношений доступа (например, в виде троек <объект, субъект, тип доступа>).

Мандатноe или нормативное, управление доступом (Mandatory Access Control). Управление доступом, основанное на совокупности правил предоставления доступа. определенных на множестве атрибутов безопасности субъектов и объектов, например в зависимости от грифа секретности информации и уровня допуска пользователя.

Ядро безопасности {Trusted Computing Base. TCB). Совокупность аппаратных, программных и специальных компонент ВС. реализующих функции защиты и обеспечения безопасности.

Объект - пассивный компонент системы, единица ресурса системы (устройство, диск, каталог, файл и т.п.), доступ к которому регламентируется правилами разграничения доступа.

Субъект - активный компонент системы (пользователь, процесс, программа), действия которого регламентируются правилами разграничения доступа.

Доступ к информации - ознакомление с информацией (копирование, тиражирование), ее модификация (корректировка) или уничтожение (удаление).

Доступ к ресурсу - получение субъектом возможности манипулировать (использовать, управлять, изменять характеристики и т.п.) данным ресурсом.

Правила разграничения доступа - совокупность правил, регламентирующих права доступа субъектов к объектам в некоторой системе.

Разграничение доступа к ресурсам системы - это такой порядок использования ресурсов системы, при котором субъекты получают доступ к объектам в строгом соответствии с установленными правилами.

Авторизованный субъект доступа - субъект, которому предоставлены соответствующие права доступа к объектам системы (полномочия).

Несанкционированный доступ (НСД) - доступ субъекта к объекту в нарушение установленных в системе правил разграничения доступа.

Несанкционированное действие - действие субъекта в нарушение установленных в системе правил обработки информации.

МОДЕЛИ БЕЗОПАСНОСТИ Политика безопасности. Совокупность норм и правил, обеспечивающих эффективную защиту

системы обработки информации от заданного множества угроз безопасности.

Основу политики безопасности системы составляет логический способ управления доступом,

определяющий порядок доступа субъектов системы к объектам системы. Логическое управление доступом – это механизм, призванный обеспечить конфиденциальность и целостность объектов, а также их доступность - путем запрещения обслуживания неавторизованных пользователей.

На сегодняшний день создан ряд типовых моделей управления доступом, которые можно использовать при разработке системы безопасности, из них лучше всего изучены:

избирательная/дискреционная/произвольная (Discretionary Access Control) или матричная модельполномочная/мандатная/принудительная (Mandatory Access Control) или модель уровней безопасности

смешанная модель – атрибутные схемы (Attribute-Based Access Control - ABAC)

1. Матричная модель - это метод разграничения доступа к объектам, основанный на учете идентификатора субъекта или группы, в которую входит субъект. Произвольность управления состоит в том, что некоторое лицо (обычно владелец объекта) может по своему усмотрению предоставлять другим субъектам или отбирать у них права доступа к объекту.

Поведение этой модели описывается простыми правилами:

1.пользователю разрешен доступ в систему, если он входит в множество известных системе пользователей

2.пользователю разрешен доступ к консоли (терминал или ПК, выступающий в роли устройства ввода команд для ЭВМ, удаленной ЭВМ, локальной сети и т. п.), если он входит в подмножество пользователей, закрепленных за данной консолью

68

3.пользователю разрешен доступ к файлу, если:

пользователь входит в подмножество допущенных к файлу пользователей

режим доступа задания пользователя включает режим доступа к файлу

уровень конфиденциальности пользователя не ниже уровня конфиденциальности файла Отношение “субъекты-объекты” можно представить в виде матрицы доступа, в строках которой перечислены субъекты, а в ячейках, расположенных на пересечении строк и столбцов, записаны разрешенные виды доступа и дополнительные условия (например, время и место действия). Фрагмент матрицы, может выглядеть, например, так:

объекты |

Файл |

Программа |

Линия связи |

Реляционная |

субъекты |

|

|

|

таблица |

пользователь1 |

prw с системной |

x |

rw с 8:00 до |

|

|

консоли |

|

18:00 |

|

пользователь2 |

|

|

|

а |

p- (pass permission) разрешение на передачу прав другим пользователям r – (read) чтение

w- (write) запись

x – (eXecute) выполнение a – (add) добавление

Модель Лэмпсона (~1970), усовершенствованная позднее Грэхемом и Деннингом. Основу их модели составляет матрица (таблица) доступа A (m×n), в которой столбцы O1,O2,…On представляют объекты доступа, а строки S1,S2,…Sm – субъекты доступа. Элемент таблицы A[Si,Oj] содержит список видов доступа T1,T2,…Tk,..Tl, который определяет привилегии доступа субъекта Si по отношению к объекту Oj.

Данная модель предполагает, что все попытки доступа к объектам перехватываются и проверяются специальным управляющим процессом. Таким образом, субъект Si получит соответствующий доступ Tk к объекту Oj только в случае, если составной элемент матрицы A[Si,Oj] содержит значение Tk.

O1…………………….Oj………………On

S1

Si A[Si,Oj]={T1,T2Tk,..Tl}

Sm

Harrison, Ruzo и Ullman (1976) - Состояния безопасности системы представлены в виде таблицы, содержащей по одной строке для каждого субъекта системы и по одному столбцу для каждого субъекта и объекта. Каждое пересечение в массиве определяет режим доступа данного субъекта к каждому объекту или другому субъекту системы.

Субъекты |

Объекты |

|

|

Субъекты |

|

|

|

|

|

|

|

|

|

|

1 |

2 |

|

1 |

2 |

|

1 |

Чтение |

Чтение |

1 |

Чтение |

Чтение |

1 |

|

Запись |

|

|

Запись |

|

|

2 |

Чтение |

Чтение |

2 |

Чтение |

Чтение |

2 |

|

|

Исполне- |

|

|

Исполне- |

|

|

|

ние |

|

|

ние |

|

3 |

|

Чтение |

3 |

|

Чтение |

3 |

|

|

Запись |

|

|

Запись |

|

------------------------------------------------------------------------------------------------------------------

Модель матрицы доступа может быть дополнена набором функций перехода. Элементы матрицы доступа в этом случае содержат указатели на специальные процедуры, которые должны выполняться при обращении субъекта к объекту. Решение о доступе принимается на основании результатов выполнения процедур. Например:

69

решение о доступе в данный момент основывается на анализе предыдущих доступов к другим объектам;решение о доступе основывается на динамике состояния системы (права доступа субъекта зависят

от текущих прав доступа других субъектов):

решение о доступе основывается на значении определенных переменных, например, на значении системного времени.

Размерность матрицы доступа зависит от количества субъектов и объектов в системе и может быть достаточно большой. К тому же, матрицу, ввиду ее разреженности (большинство ячеек – пустые) неразумно хранить в виде двумерного массива. Для уменьшения размерности матрицы могут применяться различные методы:

1)Списки полномочий субъектов (Profile)

2)Списки контроля доступа (Access Control List)

3)Aggregate Access Control List

4)Role-Based Access Control, RBAC

Дискреционная политика, как самая распространенная, больше всего подвергалась исследованиям. Существует множество разновидностей этой политики. Однако, некоторых проблем защиты эта политика решить не может.

Основной недостаток состоит в том, что права доступа существуют отдельно от данных. Ничто не мешает пользователю, имеющему доступ к секретной информации, записать ее в доступный всем файл или заменить полезную утилиту ее “троянским” аналогом. Вероятна ситуация, когда владелец файла передает его содержание другому пользователю и тот, таким образом, приобретает права собственника (owner - own) на информацию. При этом права могут распространяться и дальше. Даже, если исходный владелец изначально не хотел передавать доступ некоторому субъекту S к своей информации в O, то после нескольких шагов может состояться передача прав независимо от воли владельца. Возникает задача об условиях, при которых в такой системе некоторый субъект рано или поздно получит требуемый ему доступ. Эта задача исследовалась в модели take-grant (взять право), ориентированной на анализ путей распространения прав доступа, когда способы передачи (grant) или взятия прав (take) определяются в виде специального права доступа (вместо own).

Чаще всего матрица доступа используется не как самостоятельная модель управления доступом, а в качестве одной из нескольких переменных состояния в более общей модели конечного автомата. Мандатная модель. Для реализации принудительного управления доступом с субъектами и объектами ассоциируются метки безопасности. Метка субъекта описывает его благонадежность, метка объекта - степень конфиденциальности содержащейся в нем информации. Принудительное (мандатное) управление доступом основано на сопоставлении меток безопасности субъекта и объекта. Такой способ управления доступом называется принудительным, поскольку он не зависит от воли субъектов (даже системных администраторов). После того, как зафиксированы метки безопасности субъектов и объектов, становятся фиксированными и права доступа.

3. Атрибутные схемы (смешанная модель) ABAC. Основное назначение принудительной политики безопасности – регулирование доступа субъектов системы к объектам с различным уровнем критичности и предотвращение утечки информации с верхних уровней должностной иерархии на нижние, а также блокирование возможных проникновений с нижних уровней на верхние.

Атрибутные способы задания матрицы доступа основаны на присвоении субъектам и/или объектам определенных меток, содержащих значения атрибутов. Режим доступа, которым обладает субъект по отношению к объекту, определяется при сравнении их меток безопасности.

Наиболее известным примером неявного задания матрицы доступа является реализация атрибутной схемы в операционной системе UNIX.

70