- •ПЕРЕДМОВА

- •4.2.6 Методика використання дерева атак

- •4.2.7 Методика STRIDE / DREAD

- •4.2.8 Методика OCTAVE

- •4.2.9 Методика Agile Security Modeling (ASM)

- •6.1.3 Розмежування доступу

- •6.1.4 Протоколювання й аудит

- •6.1.5 Екранування

- •6.1.6 Тунелювання

- •6.1.7 Шифрування

- •6.4.3 Засоби виявлення мережних атак

100 |

Роздiл 6 |

вживання вiдповiдних заходiв. Призначення активного аудиту виявляти й реагувати. Тепер такi засоби стали першим й останнiм рубежем. До першого рубежу можна вiднести також i сканери безпеки, що допомагають виявляти й усувати слабкi мiсця в захистi. На останньому рубежi для виявлення з порушень можуть використатися засобу контролю цiлiсностi.

Активний аудит включає два види з:

виявлення нетипового поводження (користувачiв, програм або апаратури);

виявлення початку злочинної активностi.

Нетипове поводження виявляється статистичними методами,

шляхом зiставлення з попередньо отриманими зразками. Початок злочинної активностi виявляється по збiгу iз сигнатурами вiдомих атак. За виявленням треба заздалегiдь запрограмована реакцiя (як мiнiмум iнформування системного адмiнiстратора, як максимумконтратака на систему передбачуваного зловмисника).

Важливим елементом сучасного трактування протоколювання/аудита є протокол автоматизованого обмiну iнформацiєю про порушення безпеки мiж корпоративними системами, пiдключеними до однiєї зовнiшньої мережi. Робота над цим протоколом ведеться пiд егiдою IETF.

6.1.5 Екранування

Екранування як сервiс безпеки виконує такi функцiї, як:

розмежування мiжмережного доступу суб’єктiв однiєї мережi (фрагмента мережi, автоматизованої системи) до об’єктiв iншої мережi шляхом фiльтрацiї переданих даних;

контроль iнформацiйних потокiв мiж мережами й перетворення переданих даних;

iнодi реєстрацiя подiй, пов’язаних iз процесами розмежування доступу, зокрема фiксацiя всiх "незаконних"спроб доступу до iнформацiї й, додатково, сигналiзацiя про ситуацiї, що вимагають негайної реакцiї.

Iнформацiя, що надходить у ME, може призначатися для фiль-

трацiї або для змiни параметрiв самого ME.

Приклади побудови захищених iнформацiйних технологiй |

101 |

Як критерiї аналiзу iнформацiйного потоку можуть використатися наступнi параметри:

службовi поля пакетiв повiдомлень, що мiстять мережнi адреси, iдентифiкатори, адреси iнтерфейсiв, номера портiв й iншi значимi данi;

безпосереднiй умiст пакетiв повiдомлень, що перевiряє, наприклад на наявнiсть комп’ютерних вiрусiв;

зовнiшнi характеристики потоку iнформацiї, наприклад тимчасовi, частотнi характеристики, обсяг даних i т.iн.

Сучаснi ME фiльтрують данi на основi заздалегiдь заданої бази правил, що дозволяє реалiзовувати набагато бiльше гнучку полiтику безпеки, чим в ОС. При комплекснiй фiльтрацiї, що охоплює мережний, транспортний i прикладний рiвнi, у правилах можуть фiгурувати мережнi адреси, кiлькiсть переданих даних, операцiї прикладного рiвня, параметри оточення (наприклад, час) i т.iн. ME класифiкуються на пiдставi рiвнiв еталонної моделi ВВС, на яких здiйснюється фiльтрацiя потокiв даних.

У процесi фiльтрацiї може виконуватися додатковий контроль (наприклад, антивiрусний). Можливi й додатковi перетворення, найбiльш актуальним з яких є виправлення заголовкiв або iншої служебной iнформацiї.

Перетворення переданих даних може зачiпати як службовi поля пакетiв, так i прикладнi данi. У першому випадку звичайно мається на увазi мережна трансляцiя адрес (Network Address Translation, NAT), що допомагає сховати топологiю захищає системы, що. Це унiкальна властивiсть сервiсу екранування, що дозволяє приховувати iснування деяких об’єктiв доступу, Перетворення даних може складатися, наприклад, у їхньому шифруваннi.

ME може використатися й для захисту окремого комп’ютера. У цьому випадку ME встановлюється на захищає компьютер, що, i називається персональним. Вiн контролює весь вихiдний i вхiдний трафик, незалежно вiд всiх iнших системних захисних засобiв. При екрануваннi окремого комп’ютера з доступнiсть мережних сервiсiв, але зменшується або взагалi лiквiдується навантаження, породжувана зовнiшньою активнiстю, у результатi чого знижується уразливiсть внутрiшнiх сервiсiв комп’ютера, що захищає. (Докладно ME розглядаються в другiй частинi пiдручника.)

102 |

Роздiл 6 |

6.1.6 Тунелювання

Тунелювання (tunneling), або iнкапсуляцiя (encapsulation), це метод вирiшення завдання узгодження мереж, що застосуємо тiльки для узгодження транспортних протоколiв i тiльки при певних обмеженнях. Iнкапсуляцiя може бути використана, коли двi мережi з однiєю транспортною технологiєю необхiдно з’єднати через мережу, що застосовує iншу транспортну технологiю (рис. 6.2) [85].

Рис. 6.2. Iнкапсуляцiя протоколiв мережного рiвня

Суть туннелирования як самостiйного сервiсу безпеки полягає в тому, щоб “упакувати” передану порцiю даних, разом зi службовими полями, у новий “конверт”. Метод полягає в тiм, що прикордоннi маршрутизатори, якi пiдключають поєднуванi мережi до транзитного, упаковують пакети транспортного протоколу поєднуваних мереж у пакети транспортного протоколу транзитної мережi. Туннелирование може бути використане для транспортних протоколiв будь-якого рiвня. Наприклад, протокол мережного рiвня Х.25 може бути iнкапсульований до протоколу транспортного рiвня TCP або ж протокол мережного рiвня IP може бути iнкапсульований до протоколу мережного рiвня Х.25. Для узгодження

Приклади побудови захищених iнформацiйних технологiй |

103 |

мереж на мережному рiвнi можуть бути використанi багатопротокольнi й iнкасулюючi маршрутизатори, а також програмнi й апаратнi шлюзи. Даний сервiс може застосовуватися для декiлькох цiлей:

для здiйснення переходу мiж мережами з рiзними протоколами (наприклад, IPv4 й IPv6);

забезпечення конфiденцiйностi й цiлiсностi всiєї переданої порцiї iнформацiї, включаючи службовi поля.

Звичайно тунелювання приводить до бiльше простих i швидких рiшень у порiвняннi iз трансляцiєю, тому що вирiшує бiльше приватне завдання, не забезпечуючи взаємодiї з вузлами транзитної мережi.

Тунелювання може застосовуватися як на мережному, так i на прикладному рiвнi. Наприклад, стандартизоване туннелювання для IP i подвiйне конвертування для пошти Х.400.

Комбiнацiя туннелирования й шифрування (з необхiдною криптографiчною iнфраструктурою) на видiлених шлюзах дозволяє реалiзувати таке важливе в сучасних умовах захисний засiб, як вiртуальнi частки мережi. Такi мережi, накладенi звичайно поверх Iнтернету, iстотно дешевше й набагато безпечнiше, нiж дiйсно власнi мережi органiзацiї, побудованi на видiлених каналах. Комунiкацiї на всьому їхньому протязi фiзично захистити неможливо, тому краще споконвiчно виходити iз припущення про уразливiсть i вiдповiдно забезпечувати захист. Сучаснi протоколи, спрямованi на пiдтримку класiв обслуговування, допоможуть гарантувати для вiртуальних приватних мереж задану пропускну здатнiсть, величину затримок i т.iн., лiквiдуючи тим самим єдине на сьогоднiшнiй день реальна перевага мереж власних.

(Питання побудови вiртуальних приватних мереж докладно розглядаються в другiй частинi пiдручника.)

6.1.7 Шифрування

Шифрування найважливiший засiб забезпечення конфiденцiйностi. У комп’ютерної криптографiї двi сторони властиво криптографiчна й интерфейсная, що дозволяє сполучатися з iншими частинами НС. Наприклад, iнтерфейс GSS-API (Generic Securi-

104 |

Роздiл 6 |

ty Service Application Program Interface, RFC 2078) захищає комунiкацiї мiж компонентами програмних систем, побудованих по архiтектурi клiєнт-сервер, надаючи їм послуги по взаємної автентифiкацiї й по забезпеченню цiлiсностi й конфiденцiйностi повiдомлень, що пересилають. Важливо, щоб були забезпеченi достатнє функцiональне багатство iнтерфейсiв й їхня стандартизацiя.

У сучасного шифрування є й внутрiшнi проблеми, як технiчнi, так i нормативнi. З технiчних найбiльш гострої є проблема продуктивностi. Програмна реалiзацiя на унiверсальних процесорах не є адекватним засобом (можна провести аналогiю з компресiєю вiдеозображень). Ще одне технiчне завдання розробка широкого спектра продуктiв, призначених для використання у всiх видах комп’ютерного й мережного устаткування вiд персональних коммунiкаторiв до потужних шлюзiв. З нормативних проблем вiдзначимо необхiднiсть офiцiйного визнання допустимостi використання закордонних засобiв й алгоритмiв (оскiльки це пропонується, наприклад, специфiкацiями протоколу IPSec).

(Докладнiше питання криптографiчного захисту розглядаються в другiй частинi пiдручника.)

6.1.8 Контроль цiлiсностi

У керiвних документах цiлiснiсть iнформацiї визначається як здатнiсть засобу обчислювальної технiки або автоматизованої системи забезпечувати незмiннiсть iнформацiї в умовах випадкового й/або навмисного перекручування (руйнування). Також поширене визначення цiлiсностi iнформацiї як вiдсутнiсть неналежних змiн.

Контроль цiлiсностi ставиться до числа тих сервiсiв, для яких проблема продуктивностi коштує не так гостро, як у випадку шифрування, i вiтчизнянi стандарти краще погодяться з мiжнародними.

Будь-якi внесенi в оригiнальнi файли програми-закладки (як вiдомi сьогоднi, так i тi, що з’являться в майбутньому) можуть бути виявленi в ходi перевiрок цiлiсностi. Вони будуть виявленi по змiнi довжини, контрольної суми й iнших параметрiв оригiнального файлу, що виконує.

Приклади побудови захищених iнформацiйних технологiй |

105 |

Усучасних системах контроль цiлiсностi повинен поширюватися не тiльки на окремi порцiї даних (файли, ключi й т.iн.), апаратнi або програмнi компоненти. Вiн зобов’язаний охоплювати розподiленi конфiгурацiї, захищати вiд несанкцiонованої модифiкацiї потоки даних. Ще надiйнiше здiйснювати подвiйний контроль цiлiсностi безперервний контроль списку критичних подiй i контроль файлiв, що запускає при спробах несанкцiонованої пiдмiни списку критичних подiй (крiм того, перiодичний контроль файлiв).

Уцей час iснує досить рiшень для контролю цiлiсностi й iз системної, i з мережною спрямованiстю (звичайно контроль виконується прозорим для додаткiв образом як частина загальної протокольної активностi). Найбiльш простим й одним з найперших методiв забезпечення цiлiсностi даних є метод контрольних сум. Бiльше зроблений спосiб контролю цiлiсностi даних так званий метод циклiчної перевiрки надмiрностi (Cyclic Redundancy Check, CRC). Даний алгоритм широко використовується в апаратних пристроях (дисковi контролери, мережнi адаптери й iн.) для верифiкацiї незмiнностi вхiдної й вихiдної iнформацiї, а також у багатьох програмних продуктах для виявлення помилок при передачi даних по каналах зв’язку. Iстотно бiльше високої надiйностi можна досягти, використовуючи односпрямованi функцiї гешування. I найсучаснiшим методом є застосування ЕЦП, що визначається у федеральному законi про ЕЦП як реквiзит електронного документа, призначений для захисту даного електронного документа вiд пiдробки, отриманий у результатi криптографiчного перетворення iнформацiї з використанням закритого ключа електронного цифрового пiдпису й що дозволяє iдентифiкувати власника сертифiката ключа пiдпису, а також установити вiдсутнiсть перекручування iнформацiї в електронному документi.

Процедура контролю цiлiсностi окремого повiдомлення, або поля, мiстить у собi два процеси: один на передавальнiй сторонi, iншої на приймаючiй. На передавальнiй сторонi до повiдомлення додається надлишкова iнформацiя, що є функцiєю вiд повiдомлення (той або iнший рiзновид контрольної суми). На приймаючiй сторонi незалежно генерується контрольна сума отриманого повiдомлення з наступним порiвнянням результатiв. Але даний меха-

106 |

Роздiл 6 |

нiзм не захищає вiд дублювання повiдомлень (це робить, наприклад, протокол IPsec).

Для перевiрки цiлiсностi потоку повiдомлень: захисту вiд крадiжки, з, дублювання й вставки повiдомлень використаються порядковi номери, тимчасовi штампи, криптографiчне зв’язування, при якому результат шифрування чергового повiдомлення залежить вiд попереднього, або iншi аналогiчнi прийоми. При спiлкуваннi в режимi без установлення з’єднання використання тимчасових штампiв може забезпечити обмежену форму захисту вiд дублювання повiдомлень. Стандартизовано програмний iнтерфейс до цього сервiсу (як частина ранiше згаданого загального iнтерфейсу служби безпеки).

Цiкавi рiшення, що пропонують мережну реалiзацiю системи контролю цiлiсностi з метою пiдвищення надiйностi захисту спискiв критичних процесiв i пiдвищення ефективностi функцiонування системи захисту [94]. Цi рiшення розподiляють завдання контролю мiж клiєнтською й серверною частинами мережної системи захисту. Клiєнтська частина, установлювана на робочу станцiю, запобiгає можливим порушенням цiлiсностi iнформацiї (програм i даних). Iз цiєю метою видiляються подiї, змiна яких може привести до наступного перекручування даних, створюються списки дозволених подiй i здiйснюється контроль правильностi (неспотвореностi) даних спискiв. До таких подiй можуть бути вiднесенi iм’я користувача, iм’я процесу, що запускає, i т.д. (може почати роботу тiльки зареєстрований користувач, при цьому в системi може бути запущений тiльки дозволений процес, тобто виконана тiльки дозволена команда й т.д. ). У випадку виявлення спроби пiдмiни даних у таблицях вiдповiдна подiя знищується засобами ОС, про що iнформується сервер безпеки (передача iнформацiї на серверну частину). При одержаннi команди вiд серверної частини клiєнтська частина виконує контроль файлової системи. Серверна частина, установлювана на видiленому серверi безпеки, крiм функцiї централiзованої реєстрацiї подiй, пов’язаних зi спробами НСД до файлiв, i ухвалення рiшення про доцiльнiсть перевiрки файлової системи з видачею вiдповiдної команди на клiєнтську частину, здiйснює контроль схоронностi спискiв дозволених подiй. З метою захисту спискiв дозволених подiй клiєнтська частина здiйснює їхнє

Приклади побудови захищених iнформацiйних технологiй |

107 |

перiодичне копiювання на серверну частину, де зберiгаються еталоннi списки, i порiвняння спискiв, що надiйшли, з еталоном. Крiм того, серверна частина здiйснює тi ж перевiрки, якi проводить i клiєнтська, на устаткуваннi, на якому вона сама встановлюється.

6.1.9 Контроль захищеностi

Контроль захищеностi, по сутi, являє собою спробу злому IС, здiйснюваного силами самої органiзацiї або уповноваженими особами. Iдея даного сервiсу в тiм, щоб протестувати реакцiю IС на вiдомi уразливостi в захистi й виявити їх ранiше зловмисникiв. У першу чергу маються на увазi не архiтектурнi (їх лiквiдувати складно), а “оперативнi” проломи, що з’явилися в результатi помилок конфiгурування й адмiнiстрування або через неуважнiсть до вiдновлення версiй ПЗ.

Засоби контролю захищеностi дозволяють накопичувати й багаторазово використати знання про вiдомi атаки. Очевидна їхня схожiсть iз антивiрусними засобами; формально останнi можна вважати їхньою пiдмножиною. Очевидний i реактивний, запiзнiлий характер подiбного контролю (вiн не захищає вiд нових атак).

Вiдзначимо також, що переважна бiльшiсть атак носить рутинний характер: вони можливi тiльки тому, що вiдомi слабостi роками залишаються неусунутими.

Iснує кiлька типових варiантiв застосування систем аналiзу захищеностi.

Iнвентаризацiя корпоративної мережi з метою одержання iнформацiї про її компоненти. Найчастiше карта мережi створюється (якщо взагалi створюється) на етапi проектування IС. Потiм вона вже не пiдтримується в актуальному станi й не може бути основою для контролю й виявлення несанкцiонованих змiн. Крiм того, подiбна iнформацiя перебуває тiльки в управлiннях iнформатизацiї i є недоступною для вiддiлiв захисту. Для побудови мережної складової цiєї карти можна використати рiзнi наявнi на ринку системи мережного управлiння типу HP OpenView, SPECTRUM, Visio, Internet Scanner i т.iн.

Такого роду iнструменти мiстять у собi функцiю AutoDiscovery, що дозволяє автоматично пiдтримувати актуальнiсть мережної

108 |

Роздiл 6 |

карти, вiдслiдковувати всi несанкцiонованi змiни в мережнiй конфiгурацiї й iдентифiкувати на вузлах мережi мережнi сервiси, заголовки активних сервiсiв, типи й версiї використовуваних ОС i прикладного ПЗ, подiлюванi ресурси NetBiOS (NetBiOS Share) i загальнi параметри ПБ (полiтика аудита, використання паролiв й облiкових записiв i т.д. ).

Виявлення невiдомих пристроїв. Зловмисники можуть пiдключати свої комп’ютери до критичних сегментiв мережi з метою одержання доступу до переданої конфiденцiйної iнформацiї. Тодi вони без працi одержують доступ до паролiв користувачiв й адмiнiстраторiв, переданим по бiльшостi протоколiв, побудованих на базi стека TCP/IP. Тут же можна видiлити й виявлення модемiв. Ком- п’ютери, до яких пiдключенi модеми, нiяк не захищенi, i будь-який зловмисник, що виявив такий “чорний хiд”, може скористатися ним для НСД до ресурсiв, що вимагають захисту.

Аналiз настроювань мережного устаткування й засобiв захисту (наприклад, що фiльтрують маршрутизаторiв або бiльше складних ME). Вихiд з ладу хоча б одного маршрутизатора або комутатора може надовго порушити функцiонування всiєї мережi. Метою аналiзу є перевiрка захищеностi комунiкацiйного устаткування i його схильностi рiзним атакам типу “вiдмова в обслуговуваннi”, що порушує функцiонування устаткування, або пiдбор пароля, що дозволяє встановити контроль над цим устаткуванням.

Аналiз рiдко використовуваних мережних сервiсiв. Адмiнiстратори безпеки, як правило, захищають тi комп’ютери, на яких обробляється критична iнформацiя (сервери додаткiв, веб-серверы, комп’ютери платiжної системи й т.iн.). Однак загальний рiвень безпеки мережi дорiвнює рiвню безпеки самої слабкої її ланки. Як вiдзначалося вище при розглядi типових уразливостей ОС, для рiдко використовуваних сервiсiв не встановлюють “латок”, що усувають виявленi уразливостi. Тому недооцiнка в захистi рiдко використовуваних сервiсiв, таких, як сервiс мережної печатки або мережного факсу, може бути використана зловмисниками для проникнення в Iнтранет або з її iнформацiйних ресурсiв.

Аналiз захищеностi робочих станцiй. Користувачi, не маючи вiдповiдну квалiфiкацiю в областi IБ, пiддають всi ресурси великому ризику, завантажуючи з Iнтернету, i встановлюючи непере-

Приклади побудови захищених iнформацiйних технологiй |

109 |

вiрене ПЗ або пiдключаючи до свого комп’ютера модем. Також бiльшу небезпеку представляє електронна пошта, за допомогою якої зловмисники можуть впроваджувати на робочi станцiї користувачiв “троянськi конi”, що з паролi або дозволяють уживати цi комп’ютери як базова площадка для атаки на iншi комп’ютери мережi.

Виявлення конфiгурацiй за замовчуванням. Про цього вужа згадувалося вище. Результат очевидний: зловмисники, використовуючи вiдомi слабостi таких конфiгурацiй, найчастiше в ОС, проникають на вузли корпоративної мережi.

Аналiз захищеностi вилучених офiсiв. Iнтерес зловмисника спрямований, як правило, до тих крапкам Iнтранету, що де представляє для них iнтерес iнформацiя, iмовiрно, не iз захищеної, тобто до вузлiв або мереж, з якими встановленi довiренi вiдносини. А вилученi офiси ставляться саме до цiєї категорiї вузлiв.

Аналiз захищеностi доступу в Iнтернет. Метою даного аналiзу є виявлення всiх вiдомих уразивостей i неправильних конфiгурацiй, у першу чергу веб-сервера, а також будь-яких iнших пристроїв, що перебувають у ДМЗ (FTP-, DNS-сервера, поштового сервера й т.iн.).

Аналiз захищеностi специфiчних типiв мереж. У зв’язку з появою й поширенням нових мережних технологiй виникає необхiднiсть аналiзу їхньої уразливостi до типових мережних атак, наприклад можливостi несанкцiонованого пiдключення пристроїв доступу, до DoS-атак, пiдбору пароля до крапок доступу, неправильному конфiгуруванню й т.iн. Для специфiчних мереж типу бездротових (Wireless LAN), побудованих на основi стандарту 802.11b, потрiбно перевiряти й характернi тiльки для них уразливостi (у нашому випадку це слабостi Wired Equivalent Privacy, WEP).

Проведення детальних регулярних обстежень iз метою аналiзу захищеностi корпоративних ресурсiв i самих засобiв захисту.

Iснують як комерцiйнi, так i вiльно розповсюджуванi продукти для здiйснення автоматизованого контролю захищеностi. Важливо не просто один раз установити їх, але й постiйно обновлювати БД типових уразивостей.

(Докладнiше засобу аналiзу захищеностi з у другiй частинi пiд-

110 |

Роздiл 6 |

ручника.)

6.1.10 Виявлення вiдмов й оперативне вiдновлення

Однiєї з основних проблем побудови мереж є завдання забезпечення їхнього тривалого функцiонування, що означає усунення несправностей системи, породжуваних вiдмовами (faults) i збоями в її роботi. Виявлення вiдмов й оперативне вiдновлення ставиться до числа сервiсiв, що забезпечують надiйнiсть i високу доступнiсть (готовнiсть) (high availability). Його робота опирається на елементи архiтектурної безпеки, а саме на iснування надмiрностi в апаратно-програмнiй конфiгурацiї.

Сучаснi мережнi технологiї вимагають усунення крапок, вихiд яких з ладу може привести до вiдмови всiєї мережi. Сьогоднi при створеннi мереж характерне використання складних мережних пристроїв вiд рiзних постачальникiв, таких, як маршрутизатори й мережнi iнтелектуальнi комутатори (hubs). Маршрутизатори, якi визначають шлях даних у мережах, можуть обчислити новий шлях у випадку вiдмови зв’язку. Iнтелектуальнi комутатори можуть мати конфiгурацiї з надлишковими пристроями й можуть iзолювати вiдмови у фiзичнiй мережi для запобiгання вiдмови всiєї мережi. Важливу роль у пiдтримцi оптимального функцiонування систем грають також мережнi аналiзатори, що дозволяють викликати системного менеджера по будь-якому симптомi, що може потенцiйно привести до простою. Як правило, системнi компоненти типу драйверiв, файлових систем i мережних засобiв у випадку якої-небудь вiдмови просто повертають додатку код помилки. В ОС iз засобами забезпечення високої готовностi є можливiсть генерувати сигнали тривоги, iдентифiкувати їхнi джерела й передавати iнформацiю про їх централiзованому процесу обробки подiй.

Пiдвищення надiйностi засноване на принципi запобiгання несправностей шляхом зниження iнтенсивностi вiдмов i збоїв за рахунок застосування компонентiв з високим i надвисоким ступенем iнтеграцiї, зниження рiвня перешкод, полегшених режимiв роботи, а також за рахунок удосконалювання методiв зборки апаратури. Одиницею вимiру надiйностi є середнiй час наробiтку на вiдмову (Mean Time Between Failure, MTBF). Пiдвищення готовностi при-

Приклади побудови захищених iнформацiйних технологiй |

111 |

пускає придушення в певних межах впливу вiдмов i збоїв на роботу системи за допомогою засобiв контролю й корекцiї помилок, а також засобiв автоматичного вiдновлення процесiв пiсля прояву несправностi, включаючи апаратурну й програмну надмiрнiсть, на основi яких реалiзуються рiзнi варiанти стiйких до вiдмов архiтектур. Пiдвищення готовностi це спосiб боротьби за зниження часу простою системи. Одиницею вимiру тут є коефiцiєнт готовностi, що визначає ймовiрнiсть перебування системи в працездатному станi в будь-який довiльний момент часу. Статистично коефiцiєнт готовностi визначається як MTBF/(MTBF+MTTR), де MTTR (Mean Time To Repair) середнiй час вiдновлення (ремонту), тобто середнiй час мiж моментом виявлення несправностi й моментом повернення системи до повноцiнного функцiонування.

У цей час спектр програмних й апаратних засобiв даного класу можна вважати що сформировались. На програмному рiвнi вiдповiднi функцiї бере на себе ПО промiжного шару. Серед апаратнопрограмних продуктiв стандартом стали кластернi конфiгурацiї (пристрої, що кластеризованi разом, можуть при вiдмовi одного процесора перерозподiлити роботу на iншi процесори усерединi кластера, причому вiдновлення виробляється оперативно десятки секунд, у крайньому випадку хвилини, прозорим для додаткiв образом). Крiм того, сучаснi конструкцiї систем високої готовностi припускають використання гарячого з (Fail-Over), включаючи перемикання прикладних програм i користувачiв на iншу машину з гарантiєю вiдсутностi втрат або перекручувань даних пiд час вiдмови й перемикання.

Вiдзначимо, що виявлення вiдмов й оперативне вiдновлення може грати стосовно iнших засобiв безпеки iнфраструктурну роль, забезпечуючи високу готовнiсть останнiх. Це особливо важливо для МЕ, засобiв пiдтримки вiртуальних мереж, серверiв автентифiкацiї, нормальне функцiонування яких критично для IС у цiлому. Такi комбiнованi засоби одержують усе бiльше широке поширення.

6.1.11 Управлiння

Основними завданнями управлiння мережею є:

112 |

Роздiл 6 |

виявлення й локалiзацiя несправностей у мережному устаткуваннi й мережi в цiлому в iнтересах мiнiмiзацiї часу вiдновлення;

облiк мережних й iнформацiйних ресурсiв в iнтересах забезпечення функцiй управлiння й планування;

контроль i управлiння продуктивнiстю мережi i її елементiв в iнтересах пiдтримки її працездатностi й рацiонального використання мережних ресурсiв;

забезпечення IБ.

Управлiння можна вiднести до числа iнфраструктурних сервiсiв, що забезпечують нормальну роботу функцiонально корисних компонентiв i засобiв безпеки. Складнiсть сучасних систем така, що без правильно органiзованого управлiння вони поступово деградують як у планi ефективностi, так й у планi захищеностi. Особливо важливою функцiєю управлiння є контроль погодженостi конфiгурацiй рiзних компонентiв (у змiстi семантичної погодженостi, що ставиться, наприклад, до наборiв правил декiлькох ME), постiйне адмiнiстрування й перевiрка на вiдповiднiсть полiтицi безпеки.

Розроблено протоколи мережного управлiння, що визначають стандартний метод контролю якого-небудь пристрою зi станцiї управлiння з метою визначення його стану, настроювань й iншої iнформацiї, а також його модифiкацiї. Основним протоколом управлiння, використовуваним у сiмействi TCP/IP, є протокол SNMP. Сам протокол дуже простий: вiн визначає тiльки iєрархiчний простiр iмен об’єктiв управлiння й спосiб читання/запису даних цих об’єктiв на кожному вузлi. Основна перевага цього протоколу полягає в тiм, що вiн дозволяє однаковим образом управляти всiма типами апаратних засобiв, незалежно вiд їхнього призначення й особливостей. Вiн надає вилучений поточний контроль i настроювання маршрутизаторiв, мостiв, мережних плат, комутаторiв i т.iн.

Для управлiння звичайно застосовуються так називанi платформи мережного управлiння, що дозволяють здiйснювати виявлення пристроїв у мережi, поєднувати модулi управлiння устаткуванням рiзних виробникiв, виконувати загальнi функцiї управлiння й оповiщення. Сьогоднi на ринку вже представленi продукти,

Приклади побудови захищених iнформацiйних технологiй |

113 |

що володiють достатньою iнтелектуальнiстю, вiдкритiстю, розширюванiстю, масштабованiстю, продукти, прийнятнi за цiною й по споживаних ресурсах. У число найбiльш вiдомих платформ мережного управлiння входять HP OpenView, Solstice Domain Manager (Sun Microsystems), CA Unicenter, ШМ Tivoli, SNMPc (Castle Rock) i iн. Вони надають через зручнi iнтерфейси такi функцiональнi можливостi, як швидке конфiгурування настроювань мережi, виявлення пристроїв i каналiв зв’язку, складання карт мережi, виявлення виникаючих проблем, управлiння портами мережних пристроїв, контроль завантаження зi складанням звiтiв, що набудовують, i вiдправленням попереджувальних повiдомлень, спостереження за мережними подiями, запуск програм настроювання устаткування, а також надання графiчної й статистичної iнформацiї про роботу мережi в масштабi реального часу.

(Питання адаптивного управлiння IБ у мережах докладнiше розглядаються в другiй частинi пiдручника.)

6.2 Технологiя мiжмережних екранiв

Мiжмережний екран (МЕ) це спецiалiзований комплекс мiжмережного захисту, що називається також брандмауером або системою firewall. Мiжмережний екран дозволяє роздiлити загальну мережу на двi частини або бiльше й реалiзувати набiр правил, що визначають умови проходження пакетiв з даними через границю з однiєї частини загальної мережi в iншу. Як правило, ця границя проводиться мiж корпоративною (локальної) мережею пiдприємства й глобальною мережею Iнтернет.

Звичайно мiжмережнi екрани захищають внутрiшню мережу пiдприємства вiд вторгнень iз глобальної мережi Iнтернет, хоча вони можуть використатися й для захисту вiд нападiв з корпоративної iнтрамережi, до якої приєднана локальна мережа пiдприємства. Технологiя мiжмережних екранiв стала однiєї з найперших технологiй захисту корпоративних мереж вiд зовнiшнiх загроз. Для бiльшостi органiзацiй установка мiжмережного екрана є необхiдною умовою забезпечення безпеки внутрiшньої мережi.

Докладний огляд iсторiї появи мiжмережевих екранiв можна знайти в [44, глава 3].

114 |

Роздiл 6 |

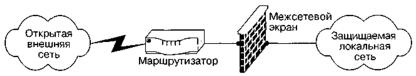

6.2.1 Функцiї мiжмережних екранiв

Для протидiї несанкцiонованому мiжмережному доступу мiжмережний екран повинен розташовуватися мiж мережею органiзацiї, що пiдлягає захисту, яка є внутрiшньої, i потенцiйно ворожою зовнiшньою мережею (рис. 6.3). При цьому всi взаємодiї мiж цими мережами повиннi здiйснюватися тiльки через мiжмережний екран. Органiзацiйно мiжмережний екран входить до складу мережi, що пiдлягає захисту.

Рис. 6.3. Схема пiдключення мiжмережного екрана

Мiжмережний екран, що захищає вiдразу багато вузлiв внутрiшньої мережi, призначений для вирiшення двох основних завдань:

обмеження доступу зовнiшнiх (стосовно мережi, що захищається) користувачiв до внутрiшнiх ресурсiв корпоративної мережi. До таких користувачiв можуть бути вiднесенi партнери, вiддаленi користувачi, хакери й навiть спiвробiтники самої компанiї, що пробують одержати доступ до серверiв баз даних, що захищаються мiжмережним екраном;

розмежування доступу користувачiв мережi, захищається, до зовнiшнiх ресурсiв.

Вирiшення цього завдання дозволяє, наприклад, регулювати доступ до серверiв, що не вимагається для виконання службових обов’язкiв.

Приклади побудови захищених iнформацiйних технологiй |

115 |

Дотепер не iснує єдиної загальновизнаної класифiкацiї мiжмережних екранiв. МЕ можна класифiкувати за наступними основними ознаками [28].

За функцiонуванням на рiвнях моделi OSI:

пакетний фiльтр (екрануючий маршрутизатор screening router);

шлюз сеансового рiвня (екрануючий транспорт);

прикладний шлюз (application gateway);

шлюз експертного рiвня (stateful inspection firewall). За використовуваною технологiєю:

контроль стану протоколу (stateful inspection);

на основi модулiв посередникiв (proxy). За виконанням:

апаратно-програмний;

програмний.

За схемою пiдключення:

схема єдиного захисту мережi;

схема iз захищеним закритим i незахищеним вiдкритим сегментами мережi;

схема з роздiльним захистом закритого й вiдкритого сегментiв мережi.

6.2.1.1. Фiльтрацiя трафiка

Фiльтрацiя iнформацiйних потокiв полягає в їхньому вибiрковому пропусканнi через екран, можливо, з виконанням деяких перетворень [10, 28]. Фiльтрацiя здiйснюється на основi набору попередньо завантажених у мiжмережний екран правил, що вiдповiдають прийнятiй полiтицi безпеки. Тому мiжмережний екран зручно представляти як послiдовнiсть фiльтрiв, що обробляють iнформацiйний потiк (рис. 6.4).

Кожний з фiльтрiв призначений для iнтерпретацiї окремих правил фiльтрацiї шляхом виконання наступних дiй:

Аналiз iнформацiї iз заданих в iнтепретованирх правилах критерiях, наприклад за адресами одержувача й вiдправника або за типом додатку, для якого ця iнформацiя призначена.

116 |

Роздiл 6 |

Рис. 6.4. Структура мiжмережного екрана

Прийняття на основi iнтепретованих правил одного з наступних рiшень:

не пропустити данi;

обробити данi вiд iменi одержувача й повернути результат вiдправниковi;

передати данi на наступний фiльтр для продовження аналiзу;

пропустити данi, iгноруючи наступнi фiльтри.

Правила фiльтрацiї можуть задавати й додатковi дiї, якi вiдно-

сяться до функцiй посередництва, наприклад перетворення даних, реєстрацiї подiй i iн. Вiдповiдно, правила фiльтрацiї визначають перелiк умов, за яких здiйснюється:

дозвiл або заборона подальшої передачi даних;

виконання додаткових захисних функцiй.

Як критерiї аналiзу iнформацiйного потоку можуть використатися наступнi параметри:

службовi поля пакетiв повiдомлень, що мiстять мережнi адреси, iдентифiкатори, адреси iнтерфейсiв, номера портiв i iншi значимi данi;

безпосереднiй умiст пакетiв повiдомлень, що перевiряється, наприклад, на наявнiсть комп’ютерних вiрусiв;

зовнiшнi характеристики потоку iнформацiї, наприклад часовi, частотнi характеристики, обсяг даних i т.iн.

Використовуванi критерiї аналiзу залежать вiд рiвнiв моделi

Приклади побудови захищених iнформацiйних технологiй |

117 |

OSI, на яких здiйснюється фiльтрацiя. У загальному випадку чим вище рiвень моделi OSI, на якому МЕ фiльтрує пакети, тим вище й забезпечуваний ними рiвень захисту.

6.2.1.2. Виконання функцiй посередництва

Функцiї посередництва МЕ виконує за допомогою спецiальних програм, що називаються екрануючими агентами, або програмами-посередниками. Данi програми є резидентними й забороняють безпосередню передачу пакетiв повiдомлень мiж зовнiшньою й внутрiшньою мережами. При необхiдностi доступу iз внутрiшньої мережi в зовнiшню мережу або навпаки спочатку повинне бути встановлене логiчне з’єднання iз програмоюпосередником, що функцiонує на комп’ютерi МЕ. Програмапосередник перевiряє допустимiсть запитаної мiжмережної взаємодiї й при одержаннi дозволу сама встановлює окреме з’єднання з необхiдним комп’ютером. Далi обмiн iнформацiєю мiж комп’ю- терами внутрiшньої й зовнiшньої мереж здiйснюється через програмного посередника, що може виконувати фiльтрацiю потоку повiдомлень, а також здiйснювати iншi захиснi функцiї.

Варто мати на увазi, що МЕ може виконувати функцiї фiльтрацiї без застосування програм-посередникiв, забезпечуючи прозору взаємодiю мiж внутрiшньою й зовнiшньою мережами. Разом з тим програмнi посередники можуть i не здiйснювати фiльтрацiю потоку повiдомлень.

У загальному випадку програми-посередники, блокуючи прозору передачу потоку повiдомлень, можуть виконувати наступнi функцiї:

перевiрку дiйсностi переданих даних;

фiльтрацiю й перетворення потоку повiдомлень, наприклад динамiчний пошук вiрусiв i прозоре шифрування iнформацiї;

розмежування доступу до ресурсiв внутрiшньої мережi;

розмежування доступу до ресурсiв зовнiшньої мережi;

гешування даних, запитуваних iз зовнiшньої мережi;

iдентифiкацiю й автентифiкацiю користувачiв;

трансляцiю внутрiшнiх мережних адрес для вихiдних пакетiв повiдомлень;

118 |

Роздiл 6 |

реєстрацiю подiй, реагування на заданi подiї, а також аналiз зареєстрованої iнформацiї й генерацiю звiтiв [10, 28]. Програми-посередники можуть здiйснювати перевiрку дiйсно-

стi одержуваних i переданих даних. Це актуально для автентифiкацiї не тiльки електронних повiдомлень, але й мiгруючих програм (Java, Active Controls), стосовно яких може бути виконана пiдробка. Перевiрка дiйсностi повiдомлень i програм полягає в контролi їхнiх цифрових пiдписiв.

Програми-посередники можуть виконувати розмежування доступу до ресурсiв внутрiшньої або зовнiшньої мережi, використовуючи результати iдентифiкацiї й автентифiкацiї користувачiв при їхньому звертаннi до мiжмережного екрана.

Способи розмежування доступу до ресурсiв внутрiшньої мережi практично не вiдрiзняються вiд способiв розмежування, пiдтримуваних на рiвнi операцiйної системи.

При розмежуваннi доступу до ресурсiв зовнiшньої мережi найчастiше використовується один з наступних пiдходiв:

дозвiл доступу тiльки по заданих адресах у зовнiшнiй мережi;

фiльтрацiя запитiв на основi обновлюваних спискiв неприпустимих адрес i блокування пошуку iнформацiйних ресурсiв по небажаних ключових словах;

нагромадження й вiдновлення адмiнiстратором санкцiонованих iнформацiйних ресурсiв зовнiшньої мережi в дисковiй пам’ятi

МЕ й повна заборона доступу в зовнiшню мережу.

За допомогою спецiальних посередникiв пiдтримується також гешування даних, запитуваних iз зовнiшньої мережi. При доступi користувачiв внутрiшньої мережi до iнформацiйних ресурсiв зовнiшньої мережi вся iнформацiя накопичується на просторi жорсткого диска МЕ, що називається в цьому випадку proxy-сервером. Тому якщо при черговому запитi потрiбна iнформацiя виявиться на proxy-серверi, то посередник надає її без звертання до зовнiшньої мережi, що iстотно прискорює доступ. Адмiнiстратору варто подбати тiльки про перiодичне вiдновлення вмiсту proxy-сервера.

Функцiя гешування успiшно може використатися для обмеження доступу до iнформацiйних ресурсiв зовнiшньої мережi. У цьому випадку всi санкцiонованi iнформацiйнi ресурси зовнiшньої мережi накопичуються й обновляються адмiнiстратором на proxy-серверi.

Приклади побудови захищених iнформацiйних технологiй |

119 |

Користувачам внутрiшньої мережi дозволяється доступ тiльки до iнформацiйних ресурсiв proxy-сервера, а безпосереднiй доступ до ресурсiв зовнiшньої мережi забороняється.

Фiльтрацiя й перетворення потоку повiдомлень виконується посередником на основi заданого набору правил. Тут варто розрiзняти два види програм-посередникiв:

екрануючi агенти, орiєнтованi на аналiз потоку повiдомлень для певних видiв сервiсу, наприклад FTP, HTTP, Telnet;

унiверсальнi екрануючi агенти, що обробляють весь потiк по-

вiдомлень, наприклад агенти, орiєнтованi на пошук i знешкодження комп’ютерних вiрусiв або прозоре шифрування даних. Програмний посередник аналiзує вступникiв до нього пакети даних, i якщо який-небудь об’єкт не вiдповiдає заданим критерiям, то посередник або блокує його подальше просування, або виконує вiдповiднi перетворення, наприклад знешкодження виявлених комп’ютерних вiрусiв. При аналiзi вмiсту пакетiв важливо, щоб екрануючий агент мiг автоматично розпаковувати поточнii

файловi архiви.

МЕ з посередниками дозволяють також органiзовувати захищенi вiртуальнi мережi VPN (Virtual Private Network), наприклад безпечно об’єднувати кiлька локальних мереж, пiдключених до Iнтернету, в одну вiртуальну мережу.

Дальше розглянута реалiзацiя вiжмережними екранами таких функцiй, як iдентифiкацiя й автентифiкацiя користувачiв, трансляцiя внутрiшнiх мережних адрес для вихiдних пакетiв повiдомлень, реєстрацiя подiй, реагування на заданi подiї, а також аналiз зареєстрованої iнформацiї й генерацiя звiтiв.

6.2.1.3. Додатковi можливостi МЕ

Крiм виконання фiльтрацiї трафiка й функцiй посередництва деякi мiжмережнi екрани дозволяють реалiзувати ряд iнших, не менш важливих функцiй, без яких забезпечення захисту периметра внутрiшньої мережi було б неповним [10].

120 |

Роздiл 6 |

Iдентифiкацiя й автентифiкацiя користувачiв

Крiм дозволу або заборони допуску рiзних додаткiв у мережу, мiжмережнi екрани можуть також виконувати аналогiчнi дiї й для користувачiв, якi бажають одержати доступ до зовнiшнiх або внутрiшнiх ресурсiв, що дiляться мiжмережним екраном.

Перш нiж користувачевi буде надане право використати якийнебудь сервiс, необхiдно переконатися, що користувач дiйсно той, за кого себе видає. Iдентифiкацiя й автентифiкацiя користувачiв є важливими компонентами концепцiї мiжмережних екранiв. Авторизацiя користувача звичайно розглядається в контекстi автентифiкацiї як тiльки користувач автентифiкований, для нього визначаються дозволенi йому сервiси.

Iдентифiкацiя й автентифiкацiя користувача iнодi здiйснюються при пред’явленнi звичайного iдентифiкатора (iменi) i пароля. Однак ця схема уразлива з погляду безпеки пароль може бути перехоплений i використаний iншою особою. Багато iнцидентiв у мережi Iнтернет вiдбулися почасти через уразливiсть традицiйних багаторазових паролiв. Зловмисники можуть спостерiгати за каналами в мережi Iнтернет i перехоплювати переданi в них вiдкритим текстом паролi, тому така схема автентифiкацiї вважається неефективною. Пароль варто передавати через загальнодоступнi комунiкацiї в зашифрованому видi (рис. 6.5). Це дозволяє запобiгти одержанню несанкцiонованого доступу шляхом перехоплення мережних пакетiв.

Бiльш надiйним методом автентифiкацiї є використання одноразових паролiв. Широке поширення одержала технологiя автентифiкацiї на основi одноразових паролiв SecurID, розроблена компанiєю Security Dynamics i реалiзована в комунiкацiйних серверах ряду компанiй, зокрема в серверах компанiї Cisco Systems i iн. (див. глави 6 i 12).

Зручним та надiйним є також застосування цифрових сертифiкатiв, що видаються довiреними органами, наприклад центром розподiлу ключiв. Бiльшiсть програм-посередникiв розроблюється таким чином, щоб користувач був автентифiкованим тiльки на початку сеансу роботи з мiжмережним екраном. Пiсля цього вiд нього не потрiбна додаткова автентифiкацiя протягом часу, обумов-

Приклади побудови захищених iнформацiйних технологiй |

121 |

Рис. 6.5. Схема автентифiкацiї користувача по пропонованому паролi

леного адмiнiстратором.

Оскiльки мiжмережнi екрани можуть централiзувати керування доступом у мережi, вони є пiдходящим мiсцем для установки програм або пристроїв посиленої автентифiкацiї. Хоча засоби посиленої автентифiкацiї можуть використовуватися на кожному хостi, бiльш практичним є їхнє розмiщення на мiжмережному екранi. При вiдсутностi мiжмережного екрана, що використає заходи посиленої автентифiкацiї, неавтентийфiкований трафiк таких додаткiв, як Telnet або FTP, може прямо проходити до внутрiшнiх систем у мережi.

Ряд мiжмережних екранiв пiдтримують Kerberos один з розповсюджених методiв автентифiкацiї. Як правило, бiльшiсть комерцiйних мiжмережних екранiв пiдтримує кiлька рiзних схем автентифiкацiї, дозволяючи адмiнiстраторовi мережної безпеки зробити вибiр найбiльш прийнятної схеми для своїх умов.

122 |

Роздiл 6 |

Трансляцiя мережних адрес

Для реалiзацiї багатьох атак зловмисниковi необхiдно знати адреса своєї жертви. Щоб приховати цi адреси, а також топологiю всiєї мережi, мiжмережнi екрани виконують дуже важливу функцiю трансляцiю внутрiшнiх мережних адрес (network address translation) рис. 6.6.

Рис. 6.6. Трансляцiя мережних адрес

Дана функцiя реалiзується стосовно всiх пакетiв, що виходять iз внутрiшньої мережi в зовнiшню. Для цих пакетiв виконується автоматичне перетворення IP-адрес комп’ютерiв-вiдправникiв в одну “надiйну” IP-адресу.

Трансляцiя внутрiшнiх мережних адрес може здiйснювати двома способами: динамiчно й статично. У першому випадку адреса видiляється вузлу в момент звертання до МЕ. Пiсля завершення з’єднання адреса звiльняється й може бути використаний будьяким iншим вузлом корпоративної мережi. У другому випадку адреса вузла завжди прив’язується до однiєї адреси МЕ, з якого передаються всi вихiднi пакети. IP-адреса МЕ стає єдиною активною IP-адресю, що попадає в зовнiшню мережу. У результатi всi вихiднi iз внутрiшньої мережi пакети виявляються вiдправленими МЕ, що виключає прямий контакт мiж авторизованою внутрi-

Приклади побудови захищених iнформацiйних технологiй |

123 |

шньою мережею й зовнiшньою мережею, що є потенцiйно небезпечною.

При такому пiдходi топологiя внутрiшньої мережi прихована вiд зовнiшнiх користувачiв, що ускладнює завдання несанкцiонованого доступу. Крiм пiдвищення безпеки трансляцiя адрес дозволяє мати усерединi мережi власну систему адресацiї, не погоджену з адресацiєю в зовнiшнiй мережi, наприклад у мережi Iнтернет. Це ефективно вирiшує проблему розширення адресного простору внутрiшньої мережi й дефiциту адрес зовнiшньої мережi.

Адмiнiстрування, реєстрацiя подiй i генерацiя звiтiв

Простота й зручнiсть адмiнiстрування є одним iз ключових аспектiв у створеннi ефективної й надiйної системи захисту. Помилки при визначеннi правил доступу можуть утворити дiру, через яку може бути зламана система. Тому в бiльшостi мiжмережних екранiв реалiзованi сервiснi утилiти, що полегшують уведення, видалення, перегляд набору правил. Наявнiсть цих утилiт дозволяє також робити перевiрки на синтаксичнi або логiчнi помилки при уведеннi або редагування правил. Як правило, цi утилiти дозволяють переглядати iнформацiю, згруповану за будь-якими критерiями, наприклад, усе, що вiдноситься до конкретного користувача або сервiсу.

Важливими функцiями мiжмережних екранiв є реєстрацiя подiй, реагування на заданi подiї, а також аналiз зареєстрованої iнформацiї й складання звiтiв. Будучи критичним елементом системи захисту корпоративної мережi, мiжмережний екран має можливiсть реєстрацiї всiх дiй, що ним фiксуються. До них вiдносяться не тiльки пропуск або блокування мережних пакетiв, але й змiна правил розмежування доступу адмiнiстратором безпеки й iнших дiй. Така реєстрацiя дозволяє звертатися до створюваних журналiв у мiру необхiдностi у випадку виникнення iнциденту безпеки або збору доказiв для надання їх у судовi iнстанцiї або для внутрiшнього розслiдування.

При правильно налаштованiй системi фiксацiї сигналiв про пiдозрiлi подiї (alarm) мiжмережний екран може дати детальну iнформацiю про те, чи були мiжмережний екран або мережа атако-

124 |

Роздiл 6 |

ванi або зондированi. Збирати статистику використання мережi й докази її зондування важливо з ряду причин. Насамперед , потрiбно знати напевно, що мiжмережний екран стiйкий до зондування й атак, i визначити, чи адекватнi заходи захисту мiжмережного екрана. Крiм того, статистика використання мережi важлива в якостi вихiдних даних при проведеннi дослiджень i аналiзi ризику для формулювання вимог до мережного встаткування й програм.

Багато МЕ мають потужну систему реєстрацiї, збору й аналiзу статистики. Облiк може вестися по адресах клiєнта й сервера, iдентифiкаторам користувачiв, часу сеансiв, часу з’єднань, кiлькостi переданих/прийнятих даних, дiям адмiнiстратора й користувачiв. Системи облiку дозволяють зробити аналiз статистики й надають адмiнiстраторам докладнi звiти. За рахунок використання спецiальних протоколiв МЕ можуть виконати вiддалене оповiщення про певнi подiї в режимi реального часу.

Обов’язковою реакцiєю на виявлення спроб виконання несанкцiонованих дiй повинне бути визначене повiдомлення адмiнiстратора, тобто видача попереджувальних сигналiв. Будь-який МЕ, що не здатний посилати попереджувальнi сигнали при виявленнi нападу, не можна вважати ефективним засобом мiжмережний захисту.

6.2.2Особливостi функцiонування мiжмережних екранiв на рiзних рiвнях моделi OSI

МЕ пiдтримують безпеку мiжмережної взаємодiї на рiзних рiвнях моделi OSI. При цьому функцiї захисту, що реалiзуються на рiзних рiвнях еталонної моделi, iстотно вiдрiзняються один вiд одного. Тому комплексний МЕ зручно представити у виглядi сукупностi неподiльних екранiв, кожний з яких орiєнтований на окремий рiвень моделi OSI.

Найчастiше комплексний екран функцiонує на мережному, сеансовом i прикладному рiвнях еталонної моделi. Вiдповiдно, розрiзняють такi неподiльнi МЕ (рис. 6.7), як:

екрануючий маршрутизатор;

шлюз сеансового рiвня (екрануючий транспорт);

шлюз прикладного рiвня (екрануючий шлюз) [10, 28].

Приклади побудови захищених iнформацiйних технологiй |

125 |

Рис. 6.7. Типи мiжмережних екранiв, що функцiонують на окремих рiвнях моделi OSI

Використовуванi в мережах протоколи (TCP/IP, SPX/IPX) не повнiстю вiдповiдають еталоннiй моделi OSI, тому екрани перерахованих типiв при виконаннi своїх функцiй можуть охоплювати

йсусiднi рiвнi еталонної моделi. Наприклад, прикладний екран може здiйснювати автоматичне зашифровування повiдомлень при їхнiй передачi в зовнiшню мережу, а також автоматичне розшифровування криптографiчно закритих прийнятих даних. У цьому випадку такий екран функцiонує не тiльки на прикладному рiвнi моделi, але й на рiвнi подання.

Шлюз сеансового рiвня при своєму функцiонуваннi охоплює транспортний i мережний рiвнi моделi OSI. Екрануючий маршрутизатор при аналiзi пакетiв повiдомлень перевiряє їхнi заголовки не тiльки мережного, але й транспортного рiвня.

Мiжмережнi екрани зазначених типiв мають свої достоїнства

йнедолiки. Багато з використовуваних МЕ є або прикладними шлюзами, або екрануючими маршрутизаторами, що не забезпечують повну безпеку мiжмережної взаємодiї. Надiйний же захист забезпечують тiльки комплекснi мiжмережнi екрани, кожний з яких поєднує екрануючий маршрутизатор, шлюз сеансового рiвня, а також прикладний шлюз.

126 |

Роздiл 6 |

6.2.2.1. Екрануючий маршрутизатор

Екрануючий маршрутизатор (screening router), що називаєтьсятакож пакетним фiльтром (packet filter), призначений для фiльтрацiї пакетiв повiдомлень i забезпечує прозору взаємодiя мiж внутрiшньою й зовнiшньою мережами. Вiн функцiонує на мережному рiвнi еталонної моделi OSI, але для виконання своїх окремих функцiй може охоплювати й транспортний рiвень еталонної моделi.

Рiшення про те, пропустити або вiдбракувати данi, приймається для кожного пакета незалежно на основi заданих правил фiльтрацiї. Для ухвалення рiшення аналiзуються заголовки пакетiв мережного й транспортного рiвнiв (рис. 6.8).

Рис. 6.8. Схема функцiонування пакетного фiльтра

Як аналiзованi поля IP- i TCP (UDP) заголовкiв кожного пакета можуть використовуватися:

адреса вiдправника;

адреса одержувача;

тип пакета;

прапорець фрагментацiї пакета;

номер порту джерела;

номер порту одержувача.

Першi чотири параметри вiдносяться до IP-заголовку пакета,

анаступнi до TCP або UDP-заголовка. Адреси вiдправника й одержувача є IP-адресами. Цi адреси заповнюються при формуваннi пакета й залишаються незмiнними при передачi його по мережi.

Приклади побудови захищених iнформацiйних технологiй |

127 |

Поле типу пакета мiстить код протоколу ICMP, що вiдповiдає мережному рiвню, або код протоколу транспортного рiвня (TCP або UDP), до якого ставиться аналiзований IP-пакет.

Прапорець фрагментацiї пакета визначає наявнiсть або вiдсутнiсть фрагментацiї IP-пакетiв. Якщо прапорець фрагментацiї для аналiзованого пакета встановлений, то даний пакет є пiдпакетом фрагментованого IP-пакета.

Номера портiв джерела й одержувача додаються драйвером TCP або UDP до кожного пакету повiдомлення, що вiдправляється, й однозначно iдентифiкують додаток-вiдправник, а також додаток, для якого призначений цей пакет. Для можливостi фiльтрацiї пакетiв по номерах портiв необхiдне знання прийнятих у мережi угод щодо видiлення номерiв портiв протоколам високого рiвня.

При обробцi кожного пакета маршрутизатор, що екранує, послiдовно переглядає задану таблицю правил, поки не знайде правила, з яким погодиться повна асоцiацiя пакета. Тут пiд асоцiацiєю розумiється сукупнiсть параметрiв, зазначених у заголовках даного пакета. Якщо маршрутизатор, що екранує, одержав пакет, що не вiдповiдає жодному з табличних правил, вiн застосовує правило, задане за замовчуванням. З мiркувань безпеки це правило звичайно вказує на необхiднiсть вiдбраковування всiх пакетiв, що не задовольняють жодному з iнших правил.

Пакетнi фiльтри можуть бути реалiзованi як апаратно, так i програмно. Як пакетний фiльтр можуть бути використанi як звичайний маршрутизатор, так i працююча на серверi програма, сконфiгурованi таким чином, щоб фiльтрувати вхiднi й вихiднi пакети. Сучаснi маршрутизатори, зокрема компанiй Cisco i Bay Networks, дозволяють зв’язувати з кожним портом кiлька десяткiв правил i фiльтрувати пакети як на входi, так i на виходi.

Володiючи рядом позитивних якостей, пакетнi фiльтри не позбавленi серйозних недолiкiв. Вони не забезпечують високого ступеня безпеки, тому що перевiряють тiльки заголовки пакетiв i не пiдтримують багато необхiдних функцiй захисту, наприклад автентифiкацiю кiнцевих вузлiв, криптографiчне закриття пакетiв повiдомлень, а також перевiрку їхньої цiлiсностi й дiйсностi. Пакетнi фiльтри уразливi для таких розповсюджених мережних атак,

128 |

Роздiл 6 |

як пiдмiна вихiдних адрес i несанкцiонована змiна вмiсту пакетiв повiдомлень. “Обдурити” МЕ даного типу не важко досить сформувати заголовки пакетiв, якi задовольняють розв’язним правилам фiльтрацiї. Однак такi достоїнства пакетних фiльтрiв, як простота реалiзацiї, висока продуктивнiсть, прозорiсть для програмних додаткiв i мала цiна, обумовлена тим, що будь-який маршрутизатор у тiй чи iншi мiрi надає можливiсть фiльтрацiї пакетiв,перевершують зазначенi недолiки й спричиняють їхнє повсюдне поширення й використання як обов’язкового елемента системи мережної безпеки. Крiм того, вони є складовою частиною практично всiх мiжмережних екранiв, що використають контроль стану.

6.2.2.2. Шлюз сеансового рiвня

Шлюз сеансового рiвня, який називають ще екрануючим транспортом, призначений для контролю вiртуальних з’єднань i трансляцiї IP-адрес при взаємодiї iз зовнiшньою мережею. Вiн функцiонує на сеансовом рiвнi моделi OSI, охоплюючи в процесi своєї роботи також транспортний i мережний рiвнi еталонної моделi. Захиснi функцiї шлюзу сеансового рiвня вiдносяться до функцiй посередництва.

Контроль вiртуальних з’єднань полягає в контролi квитуваннi зв’язку, а також контролi передачi iнформацiї iз установлених вiртуальних каналiв. При контролi квитування зв’язку шлюз сеансового рiвня стежить за встановленням вiртуального з’єднання мiж робочою станцiєю внутрiшньої мережi й комп’ютером зовнiшньої мережi, визначаючи, чи є запитуваний сеанс зв’язку припустимим.

Такий контроль ґрунтується на iнформацiї, що втримується в заголовках пакетiв сеансового рiвня протоколу TCP. Однак якщо пакетний фiльтр при аналiзi TCP-заголовкiв з тiльки номера портiв джерела й одержувача, то екрануючий транспорт аналiзує iншi поля, що вiдносяться до процесу квитування зв’язку.

Щоб визначити, чи є запит на сеанс зв’язку припустимим, шлюз сеансового рiвня виконує наступнi дiї. Коли робоча станцiя (клiєнт) запитує зв’язок iз зовнiшньою мережею, шлюз приймає цей запит, перевiряючи, чи задовольняє вiн базовим критерiям фiльтрацiї, наприклад, чи може сервер визначити IP-адрес

Приклади побудови захищених iнформацiйних технологiй |

129 |

клiєнта й асоцiйоване з ним iм’я. Потiм, дiючи вiд iменi клiєнта, шлюз установлює з’єднання з комп’ютером зовнiшньої мережi й стежить за виконанням процедури квитування зв’язку за протоколом TCP.

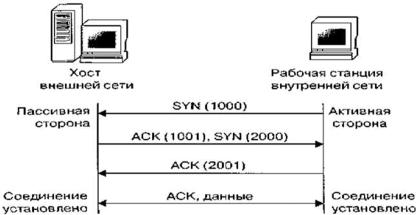

Ця процедура складається з обмiну TCP-пакетами, якi позначаються прапорцями SYN (Синхронiзувати) i ACK (Пiдтвердити),рис. 6.9.

Рис. 6.9. Схема квитування зв’язку за протоколом TCP

Перший пакет сеансу TCP, що позначений прапорцем SYN має довiльне число, наприклад 1000, є запитом клiєнта на вiдкриття сеансу. Комп’ютер зовнiшньої мережi, що одержав цей пакет, посилає у вiдповiдь пакет, що позначений прапорцем АСК i має число, на одиницю бiльше, нiж у прийнятому пакетi (у нашому випадку 1001), пiдтверджуючи в такий спосiб прийом пакета SYN вiд клiєнта. Далi здiйснюється зворотна процедура: комп’ютер зовнiшньої мережi посилає також клiєнтовi пакет SYN, але вже з порядковим номером першого байта переданих даних (наприклад, 2000), а клiєнт пiдтверджує його одержання передачею пакета АСК, що мiстить число 2001. На цьому процес квитування зв’язку завершується.

Для шлюзу сеансового рiвня (рис. 6.10) запитаний сеанс ува-

130 |

Роздiл 6 |

жається припустимим тiльки в тому випадку, якщо при виконаннi процедури квитування зв’язку прапорцi SYN i АСК, а також числа, що мiстяться в заголовках TCP-пакетiв, виявляються логiчно зв’язаними мiж собою.

Рис. 6.10. Схема функцiонування шлюзу сеансового рiвня

Пiсля того як шлюз визначив, що робоча станцiя внутрiшньої мережi й комп’ютер зовнiшньої мережi є авторизованими учасниками сеансу TCP, i перевiрив допустимiсть даного сеансу, вiн установлює з’єднання. При цьому шлюз помiщає в спецiальну таблицю з’єднань вiдповiдну iнформацiю (адреси вiдправника й одержувача, стан з’єднання, iнформацiю про номер послiдовностi й т.iн.).

Починаючи iз цього моменту шлюз копiює й перенаправляє пакети туди й назад, контролюючи передачу iнформацiї iз установленого вiртуального каналу. Вiн пiдтримує таблицю встановлених з’єднань, пропускаючи данi, що вiдносяться до одному iз сеансiв зв’язку, якi зафiксованi в цiй таблицi. Коли сеанс завершується, шлюз видаляє вiдповiдний елемент iз таблицi й розриває ланцюг, що використовувався в даному сеансi. Всi наступнi пакети, якi можуть бути сформованi зловмисником i “як би вiдносяться” до вже завершеного з’єднання, вiдкидаються.

У процесi контролю передачi iнформацiї з вiртуальних кана-

Приклади побудови захищених iнформацiйних технологiй |

131 |

лiв фiльтрацiя пакетiв шлюзом сеансового рiвня не здiйснюється. Однак шлюз сеансового рiвня здатний вiдслiдковувати кiлькiсть переданої iнформацiї й розривати з’єднання пiсля перевищення певної межi, перешкоджаючи тим самим несанкцiонованому експорту iнформацiї. Можливо також нагромадження реєстрацiйної iнформацiї про вiртуальнi з’єднання.

Для контролю вiртуальних з’єднань у шлюзах сеансового рiвня використаються спецiальнi програми, якi називають канальними посередниками (pipe proxies). Цi посередники встановлюють мiж внутрiшньою й зовнiшньою мережами вiртуальнi канали, а потiм контролюють передачу по цих каналах пакетiв, що генеруються додатками TCP/IP.

Канальнi посередники орiєнтованi на конкретнi служби TCP/IP. Тому шлюзи сеансового рiвня можуть використовуватися для розширення можливостей шлюзiв прикладного рiвня, робота яких ґрунтується на програмах-посередниках конкретних додаткiв.

Шлюз сеансового рiвня забезпечує також трансляцiю внутрiшнiх адрес мережного рiвня (IP-адрес) при взаємодiї iз зовнiшньою мережею. Трансляцiя внутрiшнiх адрес виконується стосовно всiх пакетiв, що виходять iз внутрiшньої мережi в зовнiшню. Для цих пакетiв IP-адрес комп’ютерiв-вiдправникiв внутрiшньої мережi автоматично перетворяться в одну IP-адресу, асоцiйовану iз екрануючим транспортом. У результатi всi пакети, що виходять iз внутрiшньої мережi, виявляються вiдправленими мiжмережним екраном, що виключає прямий контакт мiж внутрiшньою й зовнiшньою мережами. IP-адрес шлюзу сеансового рiвня стає єдиною активною IP-адресю, що попадає в зовнiшню мережу.

Трансляцiя адрес викликана необхiднiстю посилення захисту шляхом приховування вiд зовнiшнiх користувачiв структури внутрiшньої мережi, що пiдлягає захисту. При трансляцiї внутрiшнiх IP-адрес шлюз сеансового рiвня екранує, тобто заслоняє внутрiшню мережу вiд зовнiшнього оточення.

З iншого боку, трансляцiя адрес викликана тим, що канальнi посередники створюють нове з’єднання щораз , коли вони активiзуються. Посередник приймає запит вiд робочої станцiї внутрiшньої мережi й потiм iнiцiює новий запит до комп’ютера зовнi-

132 |

Роздiл 6 |

шньої мережi. Тому комп’ютер зовнiшньої мережi сприймає запит як вихiдний вiд посередника, а не вiд дiйсного клiєнта.

З погляду реалiзацiї шлюз сеансового рiвня являє собою досить просту й вiдносно надiйну програму. Вiн доповнює екрануючий маршрутизатор функцiями контролю вiртуальних з’єднань i трансляцiї внутрiшнiх IP-адрес.

Недолiки в шлюзу сеансового рiвня тi ж, що й у екрануючого маршрутизатора, не забезпечуються контроль i захист умiсту пакетiв повiдомлень, не пiдтримуються автентифiкацiя користувачiв i кiнцевих вузлiв, а також iншi функцiї захисту локальної мережi. У даної технологiї є ще один серйозний недолiк неможливiсть перевiрки вмiсту поля даних. У результатi зловмисниковi представляється можливiсть передачi в мережу, що пiдлягає захисту, “троянських коней” i iнших шкiдливих програм. Крiм того, при перехопленнi TCP-сесiї (TCP hijacking) зловмисник може реалiзовувати свої атаки навiть у рамках дозволеної сесiї.

На практицi бiльшiсть шлюзiв сеансового рiвня не є самостiйними продуктами, а поставляються в комплектi зi шлюзами прикладного рiвня. Прикладами таких шлюзiв є Gauntlet Internet Firewall компанiї Trusted Information Systems i AltaVista Firewall компанiї DEC.

6.2.2.3. Прикладний шлюз

Прикладний шлюз, що називається також екрануючим шлюзом шлюзом, функцiонує на прикладному рiвнi моделi OSI, охоплюючи також рiвень подання, i забезпечує найбiльш надiйний захист мiжмережних взаємодiй [10, 28]. Захиснi функцiї прикладного шлюзу, як i шлюзу сеансового рiвня, вiдносяться до функцiй посередництва. Однак прикладний шлюз, на вiдмiну вiд шлюзу сеансового рiвня, може виконувати iстотно бiльшу кiлькiсть функцiй захисту, до яких вiдносяться наступнi:

iдентифiкацiя й автентифiкацiя користувачiв при спробi встановлення з’єднань через МЕ; перевiрка дiйсностi iнформацiї, переданої через шлюз;

розмежування доступу до ресурсiв внутрiшньої й зовнiшньої мереж;

Приклади побудови захищених iнформацiйних технологiй |

133 |

фiльтрацiя й перетворення потоку повiдомлень, наприклад динамiчний пошук вiрусiв i прозоре шифрування iнформацiї;

реєстрацiя подiй, реагування на заданi подiї, а також аналiз зареєстрованої iнформацiї й генерацiя звiтiв;

гешування даних, запитуваних iз зовнiшньої мережi. Оскiльки функцiї прикладного шлюзу вiдносяться до функцiй

посередництва, цей шлюз являє собою унiверсальний комп’ютер, на якому функцiонують програмнi посередники (екрануючi агенти) по одному для кожного обслуговуючого прикладного протоколу (HTTP, FTP, SMTP, NNTP i iн.). Програмний посередник (application proxy) кожної служби TCP/IP орiєнтований на обробку повiдомлень i виконання функцiй захисту, що вiдносяться саме до цiєї служби.

Прикладний шлюз перехоплює за допомогою вiдповiдних екрануючих агентiв вхiднi й вихiднi пакети, копiює й перенаправляє iнформацiю, тобто прикладний шлюз функцiонує як посередник, виключаючи прямi з’єднання мiж внутрiшньою й зовнiшньою мережами (рис. 6.11).

Рис. 6.11. Схема функцiонування прикладного шлюзу

Посередники, що використовуються прикладним шлюзом, мають важливi вiдмiнностi вiд канальних посередникiв шлюзiв сеансового рiвня. По-перше, посередники прикладного шлюзу пов’язанi з конкретними додатками (програмними серверами), по-друге, вони можуть фiльтрувати потiк повiдомлень на прикладному рiвнi моделi OSI.

134 |

Роздiл 6 |

Прикладнi шлюзи використовують як посередникiв спецiально розробленi для цiєї мети програмнi сервери конкретних служб TCP/IP сервери HTTP, FTP, SMTP, NNTP i iн. Цi програмнi сервери функцiонують на МЕ в резидентному режимi й реалiзують функцiї захисту, що вiдносяться до вiдповiдних служб TCP/IP. Трафiк UDP обслуговується спецiальним транслятором умiсту UDP-пакетiв.

Як i у випадку шлюзу сеансового рiвня, для зв’язку мiж робочою станцiєю внутрiшньої мережi й комп’ютером зовнiшньої мережi вiдповiдний посередник прикладного шлюзу утворить два з’єднання: вiд робочої станцiї до МЕ й вiд МЕ до мiсця призначення. Але, на вiдмiну вiд канальних посередникiв, посередники прикладного шлюзу пропускають тiльки пакети, згенерированi тими додатками, якi їм доручено обслуговувати. Наприклад, посередник служби HTTP може обробляти лише трафiк, що генерується цiєю службою.

Якщо для якого-небудь iз додаткiв вiдсутнiй свiй посередник додаткiв, то прикладний шлюз не зможе обробляти трафiк такого додатка й вiн буде блокований. Наприклад, якщо прикладний шлюз використають тiльки програми-посередники HTTP, FTP i Telnet, то вiн буде обробляти лише пакети, що вiдносяться до цих служб, блокуючи при цьому пакети всiх iнших служб.

Фiльтрацiя потокiв повiдомлень реалiзується прикладними шлюзами на прикладному рiвнi моделi OSI. Вiдповiдно, посередники прикладного шлюзу, на вiдмiну вiд канальних посередникiв, забезпечують перевiрку вмiсту оброблюваних пакетiв. Вони можуть фiльтрувати окремi види команд або iнформацiї в повiдомленнях протоколiв прикладного рiвня, якi їм доручене обслуговувати. Наприклад, для служби FTP можливо динамiчне знешкодження комп’ютерних вiрусiв у файлах, копiюються iз зовнiшньої мережi. Крiм того, посередник даної служби може бути сконфiгурований таким чином, щоб запобiгати використання клiєнтами команди PUT, призначеної для запису файлiв на FTP-сервер. Таке обмеження зменшує ризик випадкового ушкодження iнформацiї, що зберiгається на FTP-серверi, i знижує ймовiрнiсть переповнення його непотрiбними даними.

Приклади побудови захищених iнформацiйних технологiй |

135 |

При настроюваннi прикладного шлюзу й описi правил фiльтрацiї повiдомлень використовуються такi параметри, як назва сервiсу, припустимий часовий iнтервал його використання, обмеження на вмiст повiдомлень, пов’язаних з даним сервiсом, комп’ютери, з яких можна користуватися сервiсом, iдентифiкатори користувачiв, схеми автентифiкацiї й iн.

Шлюз прикладного рiвня має наступнi достоїнства:

забезпечує високий рiвень захисту локальної мережi завдяки можливостi виконання бiльшостi функцiй посередництва;

захист на рiвнi додаткiв дозволяє здiйснювати велику кiлькiсть додаткових перевiрок, зменшуючи тим самим iмовiрнiсть проведення успiшних атак, заснованих на недолiках програмного забезпечення;

при порушеннi працездатностi прикладного шлюзу блокується наскрiзне проходження пакетiв мiж подiлюваними мережами, у результатi безпека мережi, що пiдлягає захисту, не знижується через виникнення вiдмов.

До недолiкiв прикладного шлюзу вiдносяться:

вiдносно висока вартiсть;

досить бiльша складнiсть самого firewall, а також процедур його установки й конфiгурування;

високi вимоги до продуктивностi й ресурсної мiсткостi комп’ю- терної платформи;

вiдсутнiсть прозоростi для користувачiв i зниження пропускної здатностi при реалiзацiї мiжмережних взаємодiй.

Розглянемо останнiй недолiк бiльш докладно. Технологiя фун-

кцiонування прикладного шлюзу заснована на використаннi посередникiв, що перевiряють дiйснiсть, що звертаються до них клiєнтiв, а необхiднi з’єднання, що також установлюють, i виконуючi iншi функцiї захисту мiжмережної взаємодiї. Посередники виступають як промiжна ланка передачi пакетiв мiж сервером i клiєнтом. Спочатку встановлюється з’єднання з посередником, а вже потiм посередник ухвалює рiшення щодо тiм, створювати з’єднання iз чи адресатом нi. Вiдповiдно, прикладний шлюз у процесi свого функцiонування дублює будь-яке дозволене з’єднання. Наслiдком цього є вiдсутнiсть прозоростi для користувачiв i додатковi накладнi витрати на обслуговування з’єднань.

136 |

Роздiл 6 |

6.2.2.4. Шлюз експертного рiвня

Для усунення такого iстотного недолiку прикладних шлюзiв, як вiдсутнiсть прозоростi для користувачiв i зниження пропускної здатностi при реалiзацiї мiжмережних взаємодiй, компанiї Check Point i ON Technology розробили технологiю фiльтрацiї пакетiв, що iнодi називають фiльтрацiєю з контролем стану з’єднання (stateful inspection) або фiльтрацiєю експертного рiвня [10]. Така фiльтрацiя здiйснюється на основi спецiальних методiв багаторiвневого аналiзу стану пакетiв SMLT (Stateful Multi-Layer Technique).

Ця гiбридна технологiя дозволяє вiдслiдковувати стан мережного з’єднання, перехоплюючи пакети на мережному рiвнi й витягаючи з них iнформацiю прикладного рiвня, що використається для iз за з’єднанням. Швидке порiвняння минаючих пакетiв з вiдомим станом (state) “дружнiх” пакетiв дозволяє значно скоротити час обробки в порiвняннi з МЕ рiвня додаткiв.

Мiжмережнi екрани, в основу функцiонування яких покладена описана технологiя фiльтрацiї, називають МЕ експертного рiвня. Такi МЕ сполучають у собi елементи екрануючих маршрутизаторiв i прикладних шлюзiв. Як i екрануючi маршрутизатори вони забезпечують фiльтрацiю пакетiв за вмiстом їхнiх заголовкiв мережного й транспортного рiвнiв моделi OSI. МЕ експертного рiвня також виконують всi функцiї прикладного шлюзу, що стосуються фiльтрацiї пакетiв на прикладному рiвнi моделi OSI. Вони оцiнюють умiст кожного пакета вiдповiдно до заданої полiтики безпеки.

Таким чином, МЕ експертного рiвня дозволяють контролюва-

ти:

кожний переданий пакет на основi наявної таблицi правил;

кожну сесiю на основi таблицi станiв;

кожний додаток на основi розроблених посередникiв. Достоїнством мiжмережних екранiв експертного рiвня є про-

зорiсть для кiнцевого користувача, що не потребує додаткового настроювання або змiни конфiгурацiї клiєнтського програмного забезпечення. Крiм прозоростi для користувачiв i бiльш високої швидкостi обробки iнформацiйних потокiв до достоїнств мiжмережних екранiв експертного рiвня вiдноситься також те, що цi МЕ не змiнюють IP-адрес проходячих через них пакетiв. Це означає що

Приклади побудови захищених iнформацiйних технологiй |

137 |

будь-який протокол прикладного рiвня, що використає IP-адресу, буде коректно працювати iз цими МЕ без яких-небудь змiн або спецiального програмування.

Оскiльки данi МЕ допускають пряме з’єднання мiж авторизованим клiєнтом i комп’ютером зовнiшньої мережi, вони забезпечують менш високий рiвень захисту. Тому на практицi технологiя фiльтрацiї експертного рiвня використовується для пiдвищення ефективностi функцiонування комплексних МЕ. Прикладом комплексного МЕ, що реалiзує технологiю фiльтрацiї експертного рiвня, є Fire Wall-1 компанiї Check Point Software. Варто вiдзначити, що термiн stateful inspection, уведений компанiєю Check Point Software, став таким популярним, що зараз важко знайти мiжмережний екран, який би не вiдносився до цiєї категорiї.

Останнiм часом фiльтрацiя експертного рiвня стає однiєї з функцiй нових маршрутизаторiв. Наприклад, компанiї Bay Networks i Check Poinl Software уклали партнерську угоду з метою переносу розробленої Check Point Software архiтектури МЕ експертного рiвня на маршрутизатори Ваy Networks. Компанiя Cisco Systems розробила власну технологiю МЕ експертного рiвня й реалiзувала її в продуктi Cisco PI Fire Wall.

6.2.2.5. Варiанти виконання мiжмережних екранiв

Iснує два основних варiанти виконання мiжмережних екранiвпрограмний i програмно-апаратний. У свою чергу, програмноапаратний варiант виконання мiжмережних екранiв має два рiзновиди: у виглядi спецiалiзованого пристрою й у виглядi модуля в маршрутизаторi або комутаторi.

Останнiм часом частiше використовується програмне рiшення, що на перший погляд виглядає бiльш привабливим. Це пов’язане з тим, що для його застосування досить, здавалося б, тiльки придбати програмне забезпечення мiжмережного екрана й установити його на будь-який комп’ютер, наявний в органiзацiї. Однак на практицi далеко не завжди в органiзацiї перебуває вiльний комп’ю- тер, так ще й задовольняючий досить високим вимогам стосовно системних ресурсiв. Тому одночасно з покупкою програмного забезпечення необхiдно придбати й комп’ютер для його установки.

138 |

Роздiл 6 |

Потiм йде процес установки на комп’ютер операцiйної системи i її настроювання, що також вимагає часу й оплати роботи установникiв. I тiльки пiсля цього встановлюється й настроюється програмне забезпечення системи виявлення атак. Неважко помiтити, що використання звичайного персонального комп’ютера далеко не так просто, як здається на перший погляд.

Тому в останнi роки значно зрiс iнтерес до програмноапаратних рiшень [10,28]. Такi рiшення починають поступово витiсняти чисто програмнi системи. Бiльше широке поширення стали одержувати спецiалiзованi програмно-апаратнi рiшення, називанi security appliance. Програмно-апаратний комплекс мiжмережного екранування звичайно складається з комп’ютера, а також функцiонуючих на ньому операцiйної системи i спецiального програмного забезпечення. Слiд зазначити, що це спецiальне програмне забезпечення часто називають firewall. Використовуваний комп’ютер повинен бути досить потужним i фiзично захищеним, наприклад перебувати в спецiально вiдведеному примiщеннi, що знаходиться пiд охороною. Крiм того, вiн повинен мати засобу захисту вiд завантаження ОС iз несанкцiонованого носiя. Програмно-апаратнi комплекси використовують спецiалiзованi або звичайнi операцiйнi системи (як правило, на базi FreeBSD, Linux або Microsoft Windows NT/2000), “урiзанi” для виконання заданих функцiй i таких, що задовольняють ряду вимог:

мати засоби розмежування доступу до ресурсiв системи;

блокувати доступ до комп’ютерних ресурсiв в обхiд надаваного програмного iнтерфейсу;

забороняти привiлейований доступ до своїх ресурсiв з локальної мережi;

мiстити засобу монiторингу/аудита будь-яких адмiнiстратив-

них дiй.

Спецiалiзованi програмно-апаратнi рiшення мають наступнi достоїнства:

простота впровадження в технологiю обробки iнформацiї. Такi засоби поставляються вже iз заздалегiдь установленою й настроєною операцiйною системою й захисними механiзмами, тому необхiдно тiльки пiдключити їх до мережi, що виконується протягом декiлькох хвилин;

Приклади побудови захищених iнформацiйних технологiй |

139 |

простота керування. Данi засоби можуть управлятися з будьякої робочої станцiї Windows 9x, NT, 2000 або UNI. Взаємодiя консолi керування iз пристроєм здiйснюється або по стандартних протоколах, наприклад, Telnet або SNMP, або за допомогою спецiалiзованих або захищених протоколiв, наприклад SSH або SSL;

стiйкiсть до вiдмов i висока доступнiсть. Виконання мiжмережного екрана у виглядi спецiалiзованого програмноапаратного комплексу дозволяє реалiзувати механiзми забезпечення не тiльки програмної, але й апаратної стiйностi до вiдмов й високої доступностi;

висока продуктивнiсть i надiйнiсть. За рахунок виключення з операцiйної системи всiх непотрiбних сервiсiв i пiдсистем програмно-апаратний комплекс працює бiльш ефективно з погляду продуктивностi й надiйностi;

спецiалiзацiя на захистi. Рiшення тiльки завдань забезпечення мережної безпеки не приводить до витрат ресурсiв на виконання iнших функцiй, наприклад маршрутизацiї й т.iн.

6.2.3 Схеми мережного захисту на базi мiжмережних екранiв

При пiдключеннi корпоративної або локальної мережi до глобальних мереж необхiдно вирiшувати наступнi завдання:

захист корпоративної або локальної мережi вiд несанкцiонованого вiддаленого доступу з боку глобальної мережi;

приховування iнформацiї про структуру мережi i її компонентiв вiд користувачiв глобальної мережi;

розмежування доступу в захищає сеть, що, iз глобальної й iз

захищає сети, що, у глобальну.

Для ефективного захисту мiжмережного взаємодiї система МЕ повинна бути правильно встановлена й сконфiгурована. Даний процес складається з наступних крокiв:

формування полiтики мiжмережної взаємодiї;

вибiр схеми пiдключення й настроювання параметрiв функцiонування мiжмережного екрана.

140 |

Роздiл 6 |

6.2.3.1. Формування полiтики мiжмережного взаємодiї

Полiтика мiжмережної взаємодiї є складовою частиною загальної полiтики безпеки в органiзацiї. Полiтика мiжмережної взаємодiї визначає вимоги до безпеки iнформацiйного обмiну органiзацiї iз зовнiшнiм миром. Ця полiтика повинна вiдбивати два аспекти [10, 28]:

полiтику доступу до мережних сервiсiв;

полiтику роботи мiжмережного екрана.

Полiтика доступу до мережних сервiсiв визначає правила на-

дання, а також використання всiх можливих сервiсiв комп’ютерної мережi, що пiдлягає захисту. У рамках даної полiтики повиннi бути заданi всi сервiси, надаванi через мiжмережний екран, i припустимi адреси клiєнтiв для кожного сервiсу. Крiм того, для користувачiв повиннi бути зазначенi правила, що описують, коли i якi користувачi яким сервiсом i на якому комп’ютерi можуть скористатися. Задаються також обмеження на методи доступу, наприклад на використання протоколiв SLI (Serial Line Internet Protocol) i РРР (Point-to-Point Protocol). Обмеження методiв доступу необхiднi для того, щоб користувачi не могли звертатися до заборонених сервiсiв Iнтернету обхiдними шляхами. Правила автентифiкацiї користувачiв i комп’ютерiв, а також умови роботи користувачiв поза локальною мережею органiзацiї повиннi бути визначенi окремо.

Для того щоб мiжмережний екран успiшно захищав ресурси органiзацiї, полiтика доступу користувачiв до мережних сервiсiв повинна бути реалiстичної. Реалiстичної вважається така полiтика, при якiй знайдений баланс мiж захистом мережi органiзацiї вiд вiдомих ризикiв i необхiдним доступом користувачiв до мережних сервiсiв.

Полiтика роботи мiжмережного екрана задає базовий принцип керування мiжмережною взаємодiєю, покладена в основу функцiонування МЕ. Може бути обраний один iз двох таких принципiв:

заборонено все, що явно не дозволено;

дозволено все, що явно не заборонено.

Фактично вибiр принципу встановлює, наскiльки “пiдозрiлої”

або “довiрчої” повинна бути система захисту. Залежно вiд вибо-

Приклади побудови захищених iнформацiйних технологiй |

141 |

ру рiшення може бути прийняте як на користь безпеки на шкоду зручностi використання мережних сервiсiв, так i навпаки.

При виборi принципу “заборонене все, що явно не дозволено” мiжмережний екран настроюється таким чином, щоб блокувати будь-якi явно не дозволенi мiжмережнi взаємодiї. Даний принцип вiдповiдає класичнiй моделi доступу, використовуваної у всiх областях iнформацiйної безпеки. Такий пiдхiд дозволяє адекватно реалiзувати принцип мiнiмiзацiї привiлеїв, тому з погляду безпеки вiн є кращим. Адмiнiстратор безпеки повинен на кожний тип дозволеної взаємодiї задавати одне й бiльше правил доступу. Адмiнiстратор не зможе по безпам’ятностi залишити дозволеними якi-небудь повноваження, тому що за замовчуванням вони будуть забороненi. Доступнi зайвi сервiси можуть бути використанi на шкоду безпеки, що особливо характерно для закритого й складного програмного забезпечення, у якому можуть бути рiзнi помилки й некоректностi. Принцип “заборонене все, що явно не дозволено”, по сутi, є визнанням факту, що незнання може заподiяти шкода. Слiд зазначити, що правила доступу, сформульованi вiдповiдно до цього принципу, можуть доставляти користувачам певнi незручностi.

При виборi принципу “дозволене все, що явно не заборонено” мiжмережний екран настроюється таким чином, щоб блокувати тiльки явно забороненi мiжмережнi взаємодiї. У цьому випадку пiдвищується зручнiсть використання мережних сервiсiв з боку користувачiв, але знижується безпека мiжмережної взаємодiї. Користувачi мають бiльше можливостей обiйти мiжмережний екран. Наприклад, користувачi можуть одержати доступ до нових сервiсiв, не забороних полiтикою (або навiть не зазначених у полiтицi), або запустити забороненi сервiси на нестандартних портах TCP/UDP, якi не забороненi полiтикою. Адмiнiстратор може врахувати не всi дiї, якi забороненi користувачам. Йому доводиться працювати у режимi реагування, передбачаючи й забороняючи тi мiжмережнi взаємодiї, якi негативно впливають на безпеку мережi. При реалiзацiї даного принципу внутрiшня мережа виявляється менш захищеної вiд нападiв хакерiв. Тому виробники мiжмережних екранiв звичайно вiдмовляються вiд використання даного принципу.

142 |

Роздiл 6 |

Мiжмережний екран не є симетричним. Для нього окремо задаються правила, що обмежують доступ iз внутрiшньої мережi в зовнiшню мережу й навпаки. У загальному випадку робота мiжмережного екрана заснована на динамiчному виконаннi двох груп функцiй:

фiльтрацiї iнформацiйних потокiв, що проходять через нього;

посередництва при реалiзацiї мiжмережних взаємодiй. Залежно вiд типу екрана цi функцiї можуть виконуватися з

рiзною повнотою. Простi мiжмережнi екрани орiєнтованi на виконання тiльки однiєї з даних функцiй. Комплекснi МЕ забезпечують спiльне виконання зазначених функцiй захисту. Власна захищенiсть мiжмережного екрана досягається за допомогою тих же засобiв, що й захищенiсть унiверсальних систем [10].