- •2) Покажите, как при атаке «Человек посередине» злоумышленник может выдать себя за другого.

- •5)Что такое «Сертификат ключа»?

- •6)Классификация атак на рвс по характеру воздействия? Примеры.

- •9 Классификация атак на рвс по наличию обратной связи с атакуемым объектом?

- •21) Протокол ан. Туннельный режим.

- •30) Назначение протокола квитирования (в рамках ssl)?

- •32) Фильтрация трафика брандмауэром?

- •40) Схема защищенной сети с одним сетевым интерфейсом.

6)Классификация атак на рвс по характеру воздействия? Примеры.

Пассивное - воздействие, которое не оказывает непосредственного влияния на работу системы, но может нарушать ее политику безопасности. (прослушивание канала связи в сети)

Активное - воздействие, оказывающее непосредственное влияние на работу системы (изменение конфигурации РВС, нарушение работоспособности и т. д.)

7) Классификация атак на РВС по цели воздействия? Примеры.

- нарушение конфиденциальности информации либо ресурсов системы (Примером перехвата информации может служить прослушивание канала в сети. В этом случае имеется несанкционированный доступ к информации без возможности ее искажения.)

- нарушение целостности информации (типовая удаленная атака (УА) "Ложный объект РВС")

- нарушение работоспособности. цель - добиться, чтобы операционная система на атакуемом объекте вышла из строя и для всех остальных объектов системы доступ к ресурсам атакованного объекта был бы невозможен (доступности) системы (типовая УА "Отказ в обслуживании")

8) Классификация атак на РВС по условию начала осуществления воздействия? Примеры.

- атака по запросу от атакуемого объекта (В этом случае атакующий ожидает передачи от потенциальной цели атаки запроса определенного типа, который и будет условием начала осуществления воздействия. Примером подобных запросов в ОС Novell NetWare может служить SAP-запрос, а в сети Internet - DNS- и ARP-запросы.)

- атака по наступлению ожидаемого события на атакуемом объекте (В этом случае атакующий осуществляет постоянное наблюдение за состоянием операционной системы удаленной цели атаки и при возникновении определенного события в этой системе начинает воздействие. Как и в предыдущем случае, инициатором осуществления начала атаки выступает сам атакуемый объект. Примером такого события может быть прерывание сеанса работы пользователя с сервером в ОС Novell NetWare без выдачи команды LOGOUT)

- безусловная атака (В этом случае начало осуществления атаки безусловно по отношению к цели атаки, то есть атака осуществляется немедленно и безотносительно к состоянию системы и атакуемого объекта. Следовательно, в этом случае атакующий является инициатором начала осуществления атаки. )

9 Классификация атак на рвс по наличию обратной связи с атакуемым объектом?

- с обратной связью - на некоторые запросы, переданные на атакуемый объект, атакующему требуется получить ответ, а, следовательно, между атакующим и целью атаки существует обратная связь, которая позволяет атакующему адекватно реагировать на все изменения, происходящие на атакуемом объекте.

- без обратной связи (однонаправленная атака) - не требуется реагировать на изменения на атакуемом объекте. Такие атаки обычно осуществляются при помощи передачи на атакуемый объект одиночных запросов. Ответы на эти запросы атакующему не нужны. Подобную УА можно назвать также однонаправленной УА. Примером однонаправленных атак является типовая УА «DoS-атака».

10) Классификация атак на РВС по расположению субъекта относительно атакуемого объекта? Примеры.

Внутрисегментная атака - атака, при которой субъект и объект атаки находятся внутри одного сегмента сети, где сегмент - есть физическое объединение станций с помощью коммуникационных устройств не выше канального уровня.

Межсегментная атака - атака, при которой субъект и объект атаки находятся в разных сегментах сети.

Сегмент сети - объединение хостов на физическом уровне.

11) Классификация атак на РВС по уровню эталонной модели ISO/OSI на котором осуществляется воздействие? Примеры.

Физический, канальный, сетевой, транспортный, сеансовый, представительный, прикладной.

Международная Организация по Стандартизации (ISO) приняла стандарт ISO 7498, описывающий взаимодействие открытых систем (OSI). Распределенные ВС также являются открытыми системами. Любой сетевой протокол обмена, как и любую сетевую программу, можно с той или иной степенью точности спроецировать на эталонную семиуровневую модель OSI. Такая многоуровневая проекция позволит описать в терминах модели OSI функции, заложенные в сетевой протокол или программу. Удаленная атака также является сетевой программой. В связи с этим представляется логичным рассматривать удаленные атаки на распределенные ВС, проецируя их на эталонную модель ISO/OSI.

12) Характеристика и механизм реализации типовых удаленных атак. Анализ сетевого трафика.

Типовая удаленная атака - это удаленное информационное разрушающее воздействие, программно осуществляемое по каналам связи и характерное для любой распределенной ВС.

Анализ сетевого трафика - прослушивании канала связи

Позволяет:

во-первых, изучить логику работы распределенной ВС

во-вторых, перехватить поток данных, которыми обмениваются объекты распределенной ВС.

По характеру воздействия анализ сетевого трафика является пассивным воздействием. Осуществление данной атаки без обратной связи ведет к нарушению конфиденциальности информации внутри одного сегмента сети на канальном уровне OSI. При этом начало осуществления атаки безусловно по отношению к цели атаки.

13) Характеристика и механизм реализации типовых удаленных атак. Подмена доверенного объекта РВС.

атака при установленном виртуальном канале; атака без установленного виртуального канала.

Подмена доверенного объекта РВС является:

активным воздействием,

совершаемым с целью нарушения конфиденциальности и целостности информации,

по наступлению на атакуемом объекте определенного события

может являться как внутрисегментной, так и межсегментной

как с обратной связью, так и без обратной связи с атакуемым объектом

осуществляется на сетевом и транспортном уровнях модели OSI.

14) Характеристика и механизм реализации типовых удаленных атак. Внедрение в РВС ложного объекта путем навязывания ложного маршрута.

Управляющие протоколы, позволяют:

- обмениваться информацией между маршрутизаторами - (RIP (Routing Internet Protocol)),

- уведомлять хосты о новом маршруте - ICMP (Internet Control Message Protocol)),

- удаленно управлять маршрутизаторами (SNMP (Simple Network Management Protocol)).

Основная цель атаки, связанной с навязыванием ложного маршрута, состоит в том, чтобы изменить исходную маршрутизацию на объекте распределенной ВС так, чтобы новый маршрут проходил через ложный объект - хост атакующего.

Реализация данной типовой удаленной атаки состоит в несанкционированном использовании протоколов управления сетью для изменения исходных таблиц маршрутизации.

Навязывание объекту РВС ложного маршрута:

- активное воздействие,

- совершаемое с любой из целей из класса 2,

- безусловно по отношению к цели атаки,

- может осуществляться как внутри одного сегмента, так и межсегментно,

- как с обратной связью, так и без обратной связи с атакуемым объектом

- на транспортном и прикладном уровне модели OSI.

15) Характеристика и механизм реализации типовых удаленных атак. Внедрение в РВС ложного объекта путем использования недостатков алгоритмов удаленного поиска.

Для получения подобной информации в распределенных ВС используются различные алгоритмы удаленного поиска, заключающиеся в передаче по сети специального вида поисковых запросов, и в ожидании ответов на запрос с искомой информацией (ARP- и DNS-запрос в сети Internet ).

Существует возможность:

- на атакующем объекте перехватить посланный запрос и послать на него ложный ответ, где указать данные, использование которых приведет к адресации на атакующий ложный объект.

- периодической передаче на атакуемый объект заранее подготовленного ложного ответа без приема поискового запроса.

-активное воздействие;

-совершаемое с целью нарушения конфиденциальности и целостности информации;

-может являться атакой по запросу от атакуемого объекта, а также безусловной атакой;

-является как внутрисегментной, так и межсегментной;

-имеет обратную связь с атакуемым объектом;

-осуществляется на канальном и прикладном уровнях модели OSI.

16) Характеристика и механизм реализации типовых удаленных атак. Отказ в обслуживании.

Результат применения этой удаленной атаки - нарушение на атакованном объекте работоспособности соответствующей службы предоставления удаленного доступа, то есть невозможность получения удаленного доступа с других объектов РВС - отказ в обслуживании!

Методы:

1.Если в системе не предусмотрены правила, ограничивающие число принимаемых запросов с одного объекта (адреса) в единицу времени, то атакующий передает с одного адреса такого количества запросов на атакуемый объект, какое позволит трафик (направленный "шторм" запросов).

2.Если в распределенной ВС не предусмотрено средств аутентификации адреса отправителя, то атакующий передает на атакуемый объект бесконечное число анонимных запросов на подключение от имени других объектов,

3.Использование компьютеров-«зомби»

4. Передача на атакуемый объект некорректного, специально подобранного запроса. В этом случае в удаленной системе возможно зацикливание процедуры обработки запроса, переполнение буфера с последующим зависанием системы

17) Использование ложного объекта для организации удаленной атаки на распределенную ВС.

Типовая удаленная атака "Отказ в обслуживании»:

Типовая удаленная атака - это удаленное информационное разрушающее воздействие, программно осуществляемое по каналам связи и характерное для любой распределенной ВС.

- является активным воздействием ;

- осуществляется с целью нарушения работоспособности системы;

- безусловна относительно цели атаки;

- является однонаправленным воздействием как межсегментным, так и внутрисегментным;

- осуществляется на транспортном и прикладном уровнях модели OSI.

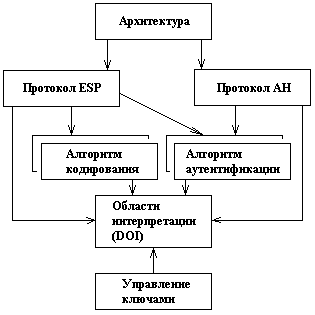

18) Протоколы IPSec. Назначение каждого из них.

Протокол аутентификации AH (Authentication Header) Обеспечивает: целостность, аутентификацию.

Протокол шифрования (Encapsulation Security Payload) Обеспечивает: конфиденциальность, целостность, аутентификацию.

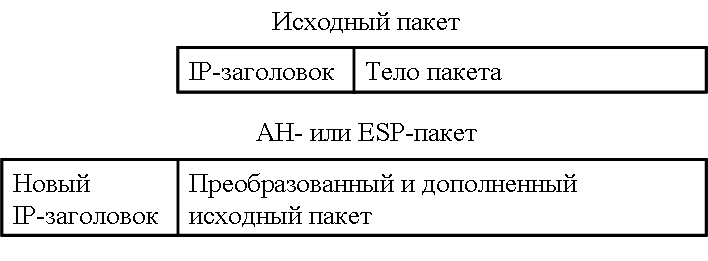

19) Туннельный и транспортный режимы протоколов IPSec? Обобщенная схема.

Транспортный

AH – тело добавляется заголовками, ESP - преобразуется

Тоннельный

20) Протокол АН. Транспортный режим.

Позволяет приемной стороне убедиться, что:

- пакет был отправлен стороной, с которой установлена данная ассоциация;

- содержимое пакета не было искажено;

- пакет не является дубликатом некоторого ранее полученного пакета